보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

비대면 근무체계로 인한 보안이슈 및 대응방안

2020.05.29

38,660

01. 개요

전세계적으로 코로나 바이러스(COVID-19)가 확산되면서 국내에서도 감염접촉의 가능성을 감소시키기 위한 ‘사회적 거리두기’의 일환으로 다수의 기업에서 비대면(Untact) 근무체계를 추진하고 있다. 재택근무 시에도 업무 연속성을 유지할 수 있는 비대면 근무체계를 구현하기 위해 서비스형 소프트웨어(SaaS, Software as a Service)형태의 원격협업도구와 VPN 도입 또한 증가하고 있다.

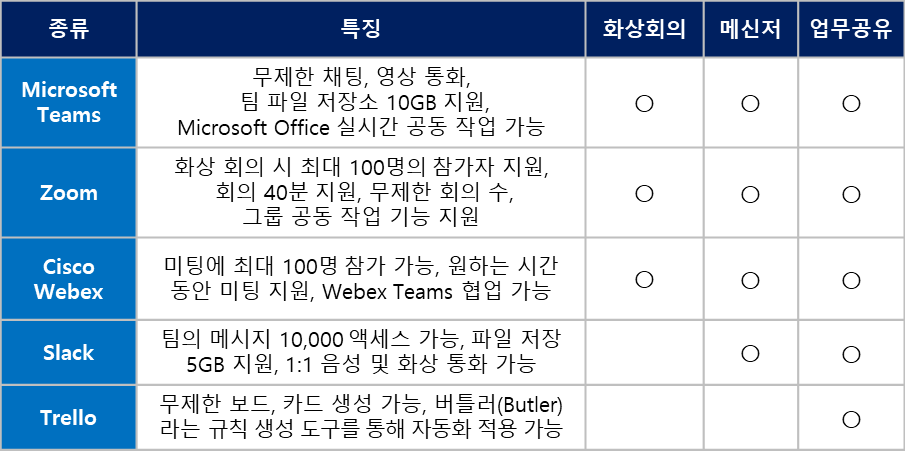

동일공간에서 대면방식으로 수행되던 근무체계를 비대면 방식으로 전환하기 위해서는 직원들간의 커뮤니케이션이나 업무 이력관리, 정보유출 가능성 등 생각보다 많은 조건들을 고려해야 한다. △ 음성 및 화면을 통해 회의 참석자간의 커뮤니케이션을 지원하는 화상회의 솔루션, △ 텍스트를 이용하여 신속한 의견교류 및 파일공유 등을 지원하는 메신저, △ 구성원간의 업무 이슈사항, 처리현황 등을 위한 업무공유 솔루션 등이 비대면 근무체계로 인해 부각되고 있는 솔루션들이다. 대부분의 다양한 운영체제 및 근무환경을 지원하기 위해서 내부시스템에 구현되기 보다는 클라우드 기반의 PaaS나 SaaS를 사용한다는 점도 특징이라고 볼 수 있다.

허나 모든 업무시스템이 항상 외부 인터넷망이나 클라우드 환경을 도입할 수 있는 것은 아니다. 개인정보를 저장하고 있거나, 보안 및 안보, 사내 중요 정보 등은 여전히 내부망에 구축되어야 하기 때문에 외부에서도 안전하게 내부망에 접속할 수 있는 VPN이 다시금 부각되고 있다. 재택근무 인력들은 VPN을 통해서 원격지에서 업무 효율성과 안전성을 확보할 수 있게 된다.

근무체계의 변화는 업무 패러다임의 변화 뿐만 아니라 새로운 업무환경으로 인한 보안문제가 대두되고 있다. 최근 화상회의 솔루션으로 각광받고 있는 Zoom의 보안이슈를 시작으로 원격협업도구들의 보안이슈가 부각되면서 일부 솔루션들은 사용을 제한하는 경우도 발생되기도 하였다. 따라서 이번 호에서는 비대면 근무체계 확산으로 인한 보안이슈 및 대응방안에 대해서 알아보고자 한다.

02. 원격협업도구의 보안이슈

비대면 근무체계의 도입은 단순히 근무지의 변화를 의미하는 것이 아니라 업무를 위한 프로세스 전반의 변화를 의미하게 된다. 이러한 업무 프로세스의 변화를 지원하는 것이 바로 원격협업도구라고 할 수 있다.

기존에도 52시간 근무제 및 탄력근무제를 통해서도 정착되기 어려웠던 근무형태의 유연화는 코로나 바이러스를 통해서 다시금 탄력을 받으면서 다수의 업체들이 저마다의 장점과 활용방법을 설명하며 사용자들을 유혹하고 있다. 무제한 채팅 및 레파지토리 제공, 회의 참가자 확대 등을 통해 플랫폼 경쟁을 시도하고 있으며, 경쟁우위를 점유하고 3rd Party 제품 연동, 파일저장공간 용량 지원, 업무 관리 효율화 등을 별도의 라이선스로 제공함으로써 점유율을 확장하는 추세다.

[표 1] 원격협업도구 솔루션 별 지원기능 비교 (지원서비스 : ○)

다수의 기업과 기관에서는 재택근무 확대로 인한 원격업무체계 구축을 위해 발 빠르게 대응하고 있지만 연이어 발생하는 보안이슈로 인해 환경구축 시에 보안을 고려하지 않았을 때 미치는 영향에 대해서 다시금 고민해 보는 계기가 되고 있다.

1) 화상회의

업무 구성원간의 대면을 통해 참석자간의 상호작용으로 진행되던 업무형태가 비대면으로 변경되면서 상호간의 의사소통으로 기반한 업무 프로세스는 큰 영향을 받게 되었다. 이러한 문제로 인하여 다수의 기업이나 기관에서는 화상회의 솔루션을 도입하게 되고 이 중 'Zoom(Zoom Cloud Meetings)'라는 애플리케이션이 주목 받게 되었다.

Zoom은 무료로 100명의 인원이 참여할 수 있고 40분의 회의 시간을 제공할 뿐만 아니라 PC환경에서 사용시에 별도의 프로그램 설치가 없이도 브라우저 환경에서도 화상회의가 가능하다는 편의성 때문에 2020년 3월에만 하루 이용자 수가 2억 명을 돌파하였다. 하지만 Zoom을 이용하여 화상회의 도중 제 3자가 회의방에 참석하여 인종차별이나 종교 비하발언, 음란영상 공유 등의 행위로 인해 정상적인 회의 진행을 방해하는 ‘줌바밍(Zoombombing)’공격으로 인해 화상회의 솔루션의 안전성에 대한 논란이 끊이지 않고 있다.

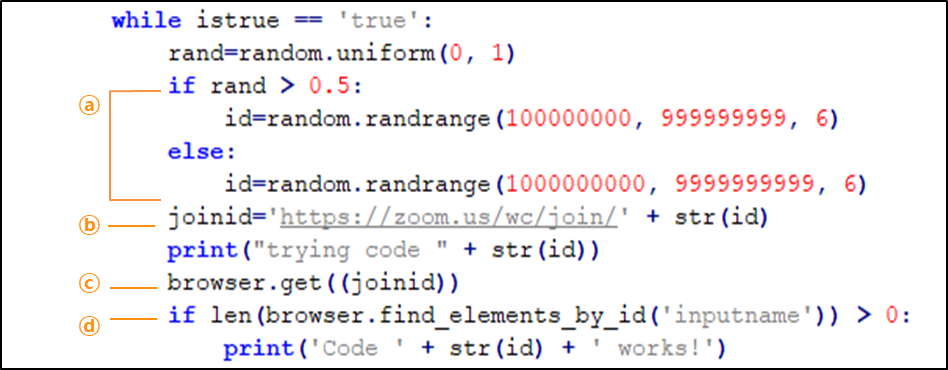

줌바밍 공격이 가능한 것은 Zoom에 가입 시 주어지는 9~10자리의 숫자로 구성된 ID를 이용하여 회의방이 생성되는 구조를 이용하여 무작위 대입공격(Brute-force Attack)을 통해 랜덤으로 ID를 생성해 활성화된 회의방을 발견하면 임의의 사용자도 활성화된 회의방에 참석이 가능하게 된다.

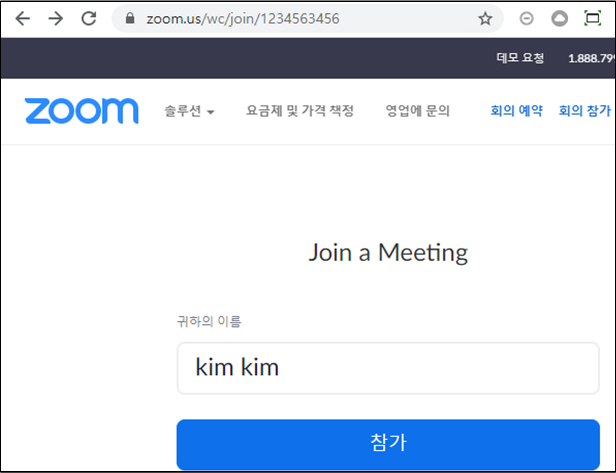

[그림 1] Zoom에서 제공하는 ID

무작위 대입공격(Brute-force Attack)을 위한 공격코드도 간단하게 구현할 수 있다. 회의방 참석 URL주소(‘https://zoom/us/wc/join/[사용자ID]’)에 사용자ID부분에 랜덤한 숫자를 입력하고 응답 값이 존재하면 활성화된 회의방을 인지하여 회의에 참석하면 된다.

[그림 2] 줌바밍 공격 코드

[그림 3] 줌바밍 공격 프로세스

[그림 4]는 랜덤으로 생성한 ID로 회의방에 접근 시도 후 활성화 된 회의방을 찾은 결과이다.

[그림 4] 랜덤 생성된 ID를 통해 활성화 되어 있는 회의방 검색 성공

[그림 5] ID 입력 후 활성화 된 회의방에 들어가는 URL

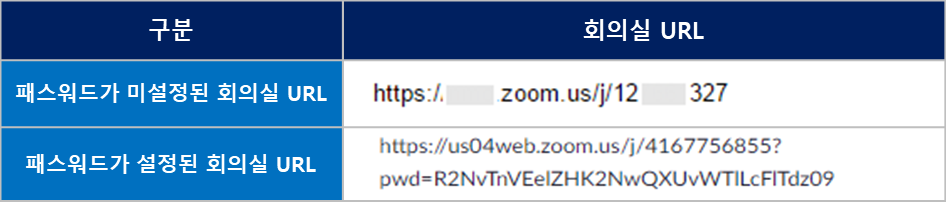

[그림 6] 패스워드가 설정된 회의방 URL

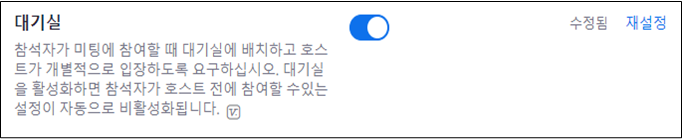

[그림 7] 설정 내에 대기실 활성화

Zoom은 줌바밍 공격 외에도 줌 클라이언트에서 범용 명명 규칙(Universal Naming Convention, UNC) 경로 주입 취약점(UNC Path Injection)으로 임의의 명령을 실행하는 등의 취약점이 존재했다. 해당 취약점의 패치가 완료된 버전(4.6.19253.0401)이 배포되었고 줌바밍 공격의 경우 회의방 접근 URL에 패스워드가 추가되었다. 또한 대기실 기능을 사용하게 하여 화상회의가 시작되기 전에 방에 들어올 인원을 대기실에 모여있게 한 뒤 제 3자의 존재 여부를 확인할 수 있게 하였다.

2) 메신저

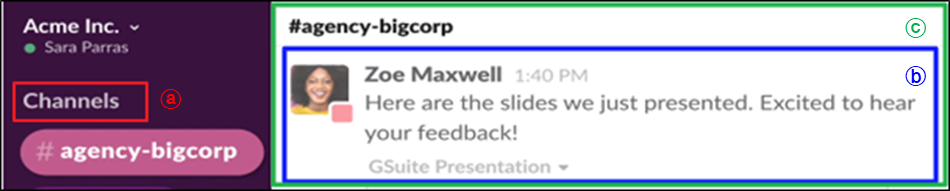

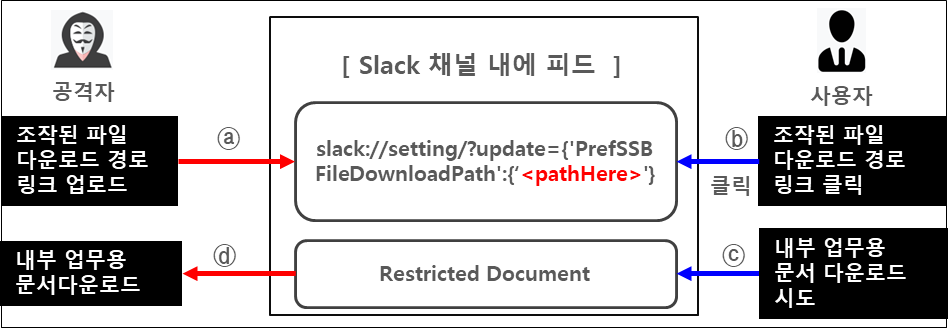

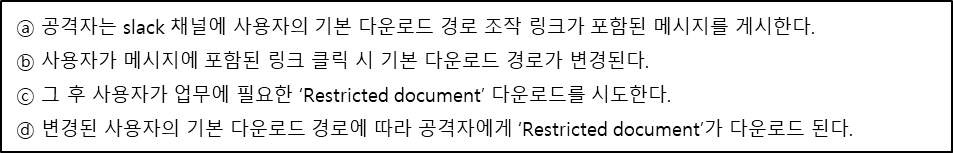

메신저 도구인 Slack은 각 채널이 존재하고 채널마다 메시지를 게시할 수 있다. 해당 취약점은 Slack에서 채널에 게시할 수 있는 링크를 생성하여 사용자의 설정 내에 기본(Default) 다운로드 경로(Download Location)를 공격자의 SMB 공유 폴더로 조작할 수 있다.

[그림 8] Slack 구조 : ⓐ 채널 ⓑ 메시지 ⓒ 피드 (출처 : Slack 공식 홈페이지)

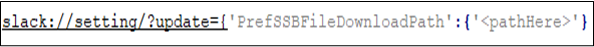

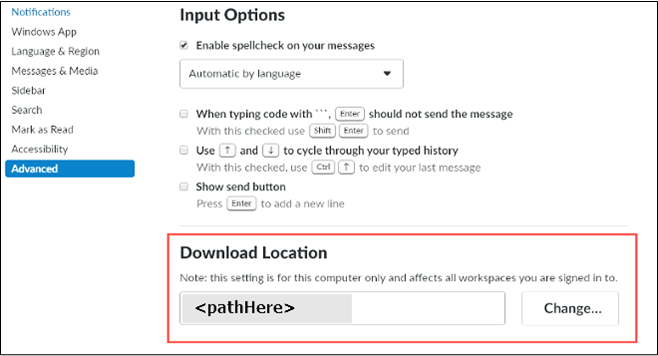

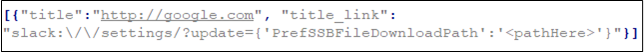

Slack의 모든 설정은 Settings-Resucer.ts 모듈 내에서 확인할 수 있고 “PrefSSBFileDownloadPath” 설정을 이용해 다운로드 경로를 변경할 수 있다. 모든 설정은 slack://settings 링크를 통해 설정 가능하다. Slack://링크 내에는 “:”(콜론)을 포함할 수 없기 때문에 SMB 공유를 통해 우회가 가능하다.

[그림 9] 기본 다운로드 경로 조작 구문

[그림 10] 경로 조작 구문에 의해 변경되는 설정 값 (출처 : https://medium.com/)

[그림 11] Slack 메신저의 기본 다운로드 경로 조작 공격 프로세스

[그림 12] Slack 메신저의 기본 다운로드 경로 조작 공격 설명

해당 방법 외에도 채널에 게시할 때 첨부파일 기능을 이용해 하이퍼링크를 생성할 수 있다. 채널에 메시지 게시 요청 패킷에 첨부파일 파라미터를 추가한 뒤 [그림 4-13]의 링크를 추가하여 제출 시 [그림 4-14]와 같이 위장된 하이퍼링크가 게시된다. 사용자가 링크 클릭 시 기본 다운로드 경로가 조작된다.

[그림 13] http://google.com 링크로 위장된 공격 구문

[그림 14] http://google.com 링크로 위장된 공격 구문이 게시된 Slack 피드 (출처 : https://medium.com/)

해당 취약점은 Slack 버전 3.4.0 에서 패치 된 상태이다. 사용자는 메신저 등의 원격협업도구 이용 시 [그림 14]과 같은 알 수 없는 링크를 열지 않도록 주의하여야 한다.

3) 업무 공유

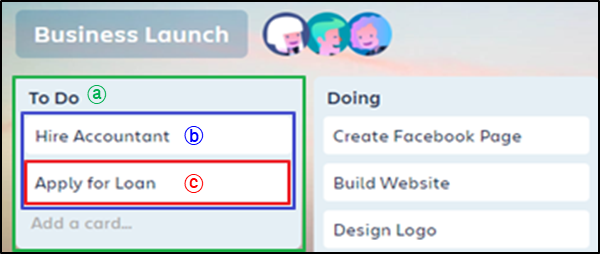

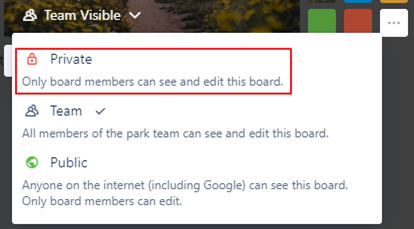

협업 도구인 Trello는 프로젝트 기준으로 보드(Board)를 생성하고 진행단계, 부분 별로 리스트(List)를 만든 뒤 진행 내역들을 카드(Card)로 등록하는 방식이다. 사용자는 보드를 Private(멤버에게만 공개), Public(모두에게 공개) 두 가지로 설정할 수 있다. 사용자들은 보드에 민감 정보를 공개 설정으로 게시하고 있는 것에서 정보노출이 발생하였다.

[그림 15] Trello 구조 : ⓐ 보드 ⓑ 리스트 ⓒ카드 (출처 : Trello 공식 홈페이지)

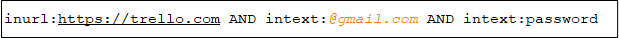

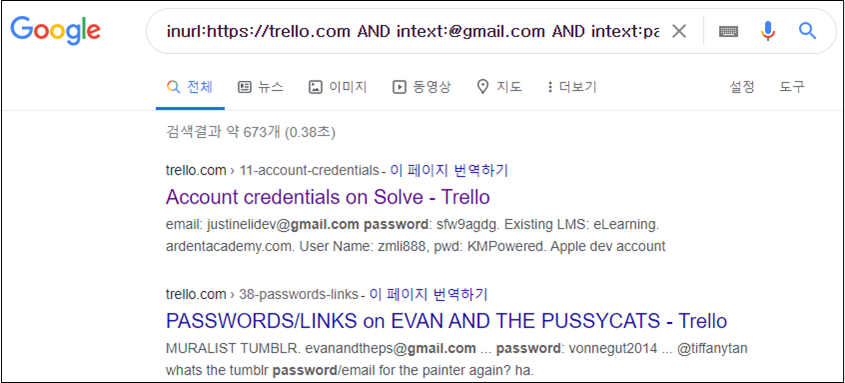

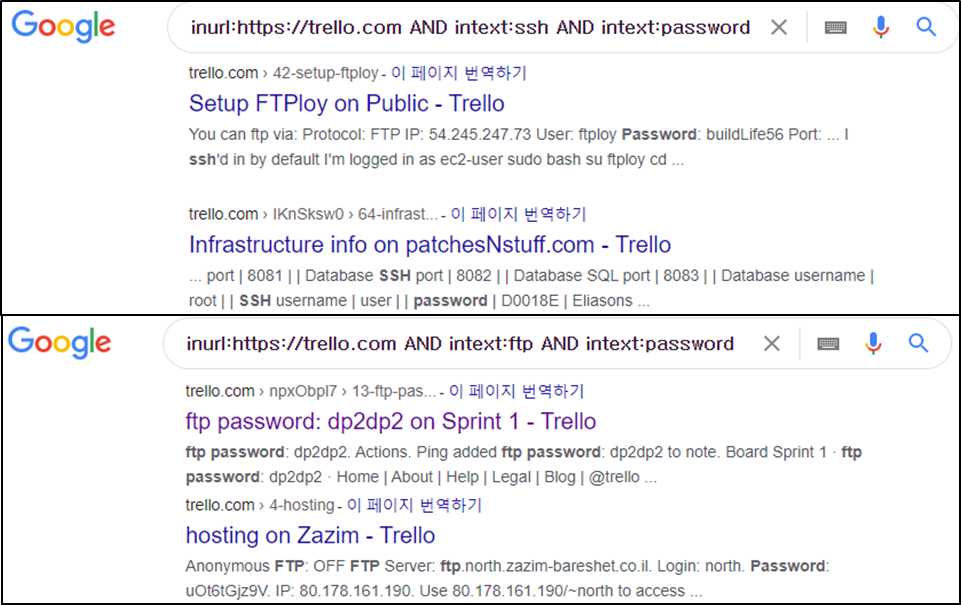

[그림 16] Google Dork(구글 해킹)을 이용해 보드에 공개된 정보 검색

[그림 17] 검색엔진에 노출된 Trello 보드 민감 정보

[그림 16]의 Google Dork(구글 해킹)을 이용해 구글에 검색한 결과 Board가 Public으로 설정되어 있는 경우 [그림 17]와 같이 Board에 게시 되어있던 민감 정보들이 노출된다.

다른 검색어를 이용해 검색했을 때에도 Board가 public으로 설정되어 있는 경우 보드에 게시 되어있던 민감 정보들이 노출되었다.

[그림 18] 검색엔진에 노출된 Trello 보드 민감 정보

사용자는 Trello를 업무에 이용할 경우 Board의 공개 설정은 Private로 설정하여 민감 정보 노출에 주의하여야 한다.

[그림 19] Trello 보드 공개 여부 설정

03. VPN의 보안이슈

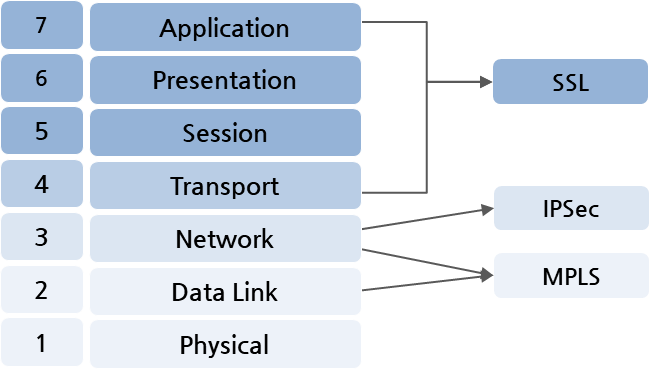

[그림 20] OSI 7계층에서 각 VPN 동작 계층

VPN은 접속 전용 클라이언트를 이용하는 IPSec VPN과 장소와 단말기의 종류와 관계없이 내부 네트워크에 접속할 수 있는 SSL VPN이 있다. 또한 과부화가 적고 사용자 별 논리적으로 분리된 VPN망을 제공하는 MPLS VPN도 사용한다. 각 기업은 환경에 따라 VPN을 구축하여 재택근무를 시행하고 있다. 그 중 SSL VPN을 사용하여 비대면 근무 시행 시 필요한 기술적, 관리적 조치에 대해 알아보고자 한다.

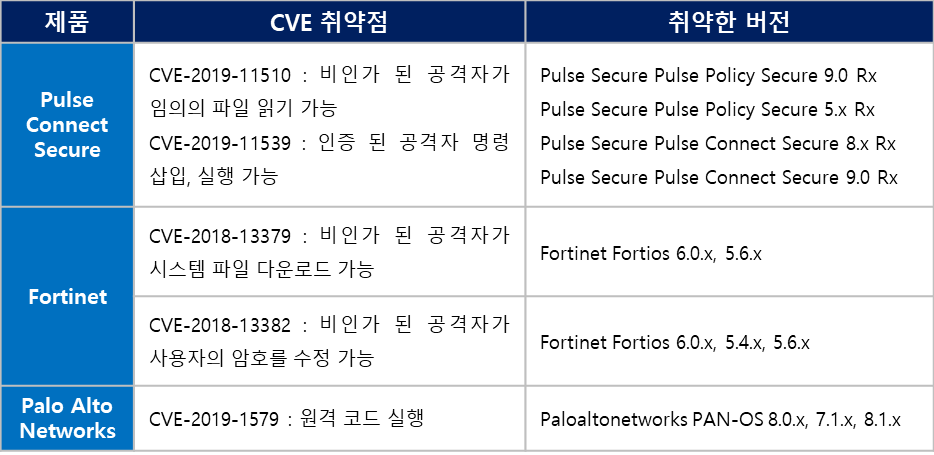

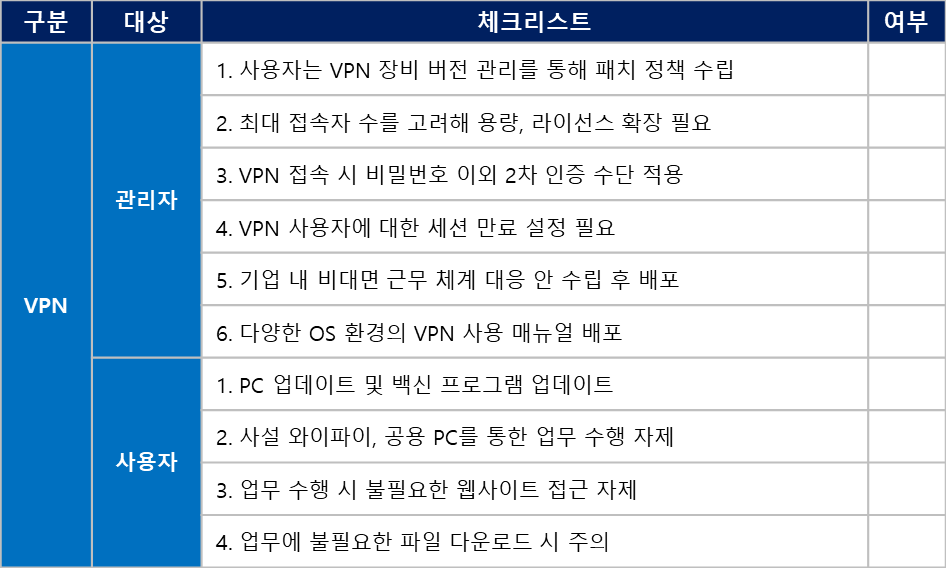

다음 [표 2]은 SSL VPN을 지원하는 장비 중 알려진 취약점과 취약한 버전이다. 관리자는 현재 사용하는 VPN 장비의 버전 관리를 통하여 패치 정책을 수립하여야 한다.

[표 2] CVE 설명, 취약한 버전

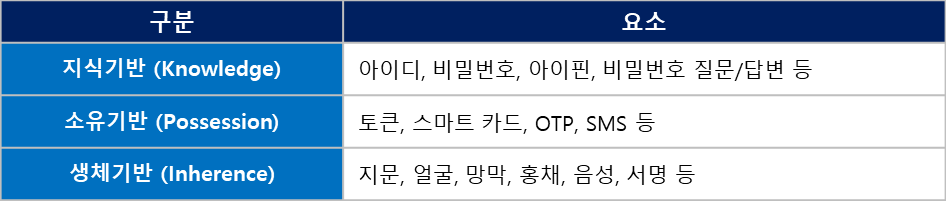

VPN에 접속 시 지식(Knowledge), 소유(Possession), 속성(Inherence)를 기반으로 사용자가 두 가지 이상의 것을 서로 다른 인증기반에서 검증하여 사용자를 식별하는 MFA(Multi-factor authentication)를 통해 사용자 계정 관리가 필요하다. ID와 PW로 로그인 후 OTP 인증을 하는 2FA(Two-factor authentication)인증방식이 대표적인 MFA 방식의 적용사례라고 볼 수 있다.

2019년 02월 구글에서 발표한 'Five things you can do right now to stay safer online'에 따르면 2FA(Two-Factor Authentication)를 설정할 시 누군가 계정을 도용할 가능성이 크게 줄어든다고 말했다. 이처럼 관리자는 사용자에 대한 인증을 통해 접근 제어를 실시해야 한다. 또한 인증된 사용자가 필요한 시스템에만 접근할 수 있게 하여 불필요한 내부 시스템 접속을 막아 정보 노출에 주의하여야 한다.

[표 3] MFA 3가지 방법

일부 기업의 경우 재택근무 시 발생한 VPN의 과부하를 고려하지 않아 업무가 마비되는 경우가 발생되었다. 이러한 문제를 방지하기 위해서는 △ VPN 접속계정 관리, △ VPN 최대 동시 접수자 수, △ 용량 및 라이선스, △ 모니터링 및 로그 감사 방안 등을 고려한 정책설정이 필요하다. 특히 무분별한 접속으로 인한 시스템 부하를 방지하기 위해서는 일정 시간 동안 통신이 발생되지 않는 경우 세션을 종료함으로써 부하 관리를 통한 시스템 가용성을 확보할 수 있다.

기업에서는 재택근무자를 대상으로 재택근무 시 안전한 업무 진행을 위하여 근무체계 대응 안을 수립해 배포해야 한다. 또한 사용자가 사용하는 OS에 대한 VPN 사용 매뉴얼을 배포해야 한다. 사용자는 미리 매뉴얼에 따라 구동 후 이슈 사항이 없는지 여부를 파악해야 한다. 해당 문서에는 △ 지원하는 OS정보, △ 사전에 필요한 설치 환경, △ 설치 해야 하는 애플리케이션 종류, △ VPN 실행 상태 등에 관한 내용이 필요하다.

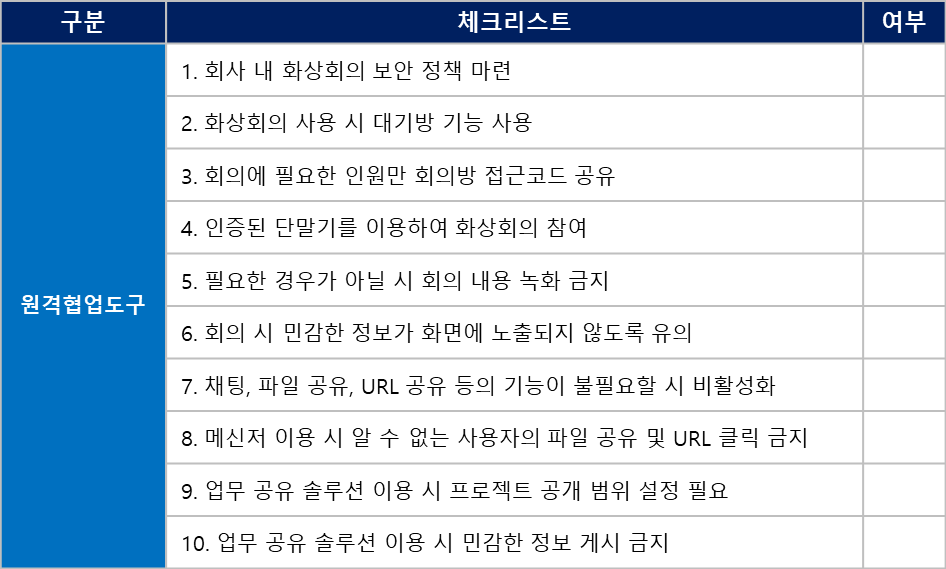

04. 원격협업도구 및 VPN 체크리스트

[표 4] 원격협업도구 체크리스트

[표 5] VPN 체크리스트

05. 결론

비대면 근무체계를 위한 원격협업도구의 증가로 인한 보안이슈로 인해 금융감독원과 KISA에서는

‘화상회의 솔루션의 안전한 활용을 위한 보안 고려사항’과 ‘재택근무 시 지켜야 할 정보보호 6대 실천수칙’을 배포함으로써 보다 안전한 환경조성을 위한 노력을 진행하고 있다.

급작스런 IT환경의 변화로 인해 다양한 솔루션 및 업무 프로세스 도입으로 인해 분주하지만 가장 중요한 것은 보안을 고려하지 않은 IT환경은 사용자의 신뢰도를 잃기 마련이다. 사용자들에게 보안이 적용된 신뢰성 높은 원격근무 환경을 제공하기 위해서는 앞서 명시한 수칙 및 고려사항을 토대로 보안담당자 및 사용자 별 체크리스트를 수립하고 배포를 통한 안전한 환경조성이 필요하다.

원격근무 환경으로 인해 앞서 설명한 원격협업도구나 VPN이외에도 정보유출 및 Shadow IT로 인한 위협요인을 관리하기 위해서 가상화기술 역시 부각되고 있다. 클라우드에 있는 서버나 기업 데이터 센터를 데스크톱으로 활용해 각 사용자의 PC를 중앙에서 관리하는 기술인 데스크톱 가상화(Virtual Desktop Infrastructure, VDI)는 자료 유출의 위험을 낮출 뿐만 아니라 관리 측면에서도 각광받고 있다. 뿐만 아니라 침해사고 및 감사를 대비한 모니터링 및 증적 로그 관리 방안 등을 통해서도 사후 검증방안에 대한 고민도 함께 이루어 져야 한다.

모든 보안솔루션이나 정책을 적용하기에 앞서 가장 중요한 점은 현재 기업이나 기관의 자산현황 및 업무 성격에 맞는 IT거버넌스의 구현이 필요하다. 원격협업도구 및 VPN도입 등의 장단점에 대해서 분석하고 현재의 상황에 맞는 구현방안을 수립한다면 보다 안전한 비대면 근무체계의 기반환경을 구축할 수 있을 것이다.

06. 참고자료

[1] Zoom

-https://github.com/DDDASHXD/ZoomBrute.py/blob/master/README.md

-https://thenextweb.com/security/2020/04/06/nyc-classrooms-cancel-zoom-after-trolls-make-zoombombing-a-thing/

-https://devforum.zoom.us/t/force-username-when-entering-meeting-using-browser-zoom-app/1102/4

[2] Slack

-https://medium.com/tenable-techblog/stealing-downloads-from-slack-users-be6829a55f63

-https://slack.com/intl/en-kr/solutions/remote-work

[3] Trello

-https://www.freecodecamp.org/news/discovering-the-hidden-mine-of-credentials-and- sensitive-information-8e5ccfef2724/

-https://trello.com/home

[4] VPN CVE 관련

-https://www.ncsc.gov.uk/news/alert-vpn-vulnerabilities

[5] MFA 란?

https://ko.wikipedia.org/wiki/%EB%8B%A4%EC%9A%94%EC%86%8C_%EC%9D%B8%EC%A6%9D

[6] MFA 관련

-https://docs.broadcom.com/doc/passwordless-vip-ig

-https://techcommunity.microsoft.com/t5/azure-active-directory-identity/all-your-creds-are-belong-to-us/ba-p/855124#

-https://www.blog.google/technology/safety-security/five-things-you-can-do-right-now-to-stay- safer-online/

[7] 결론

-https://www.krcert.or.kr/data/guideView.do?bulletin_writing_sequence=35319

-https://www.dailysecu.com/news/articleView.html?idxno=107699

-https://blog.lgcns.com/1952