보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

빅데이터 관제를 위한 SIEM 구축 가이드

2018.04.04

21,424

분석기술팀 이세호

SPiDER TM V5.0은 이글루시큐리티 보안관제 경험과 빅테이터 활용역량이 집약된 통합보안관리솔루션으로 최초탐지부터 로그/네트워크 패킷 분석까지 일원화 된 관제환경구성을 통해 관제업무의 기민성과 효율성을 높이는 동시에 인프라 전반에 대한 가시성을 확보합니다.

1. 개요

CNBC에 따르면 사이버 범죄가 지난해 글로벌 경제에 미친 피해액이 최대 6천억 달러에 이를 수 있다고 한다. 이는 전 세계 GDP의 0.8%에 해당하는 규모이며, 2014년과 비교하면 20%나 상승한 수치이기도 하다. 이처럼 사이버 범죄가 급증하는 가장 큰 이유는 사이버범죄 활동이 예전보다 더욱 용이해졌기 떄문이다.

제로데이 익스플로잇부터 새로운 공격 기법을 탐지/대응하기 위한 다양한 보안 솔루션 등장까지, 나무 하나하나 살피는 것도 힘든데, 그것들을 다 합한 숲을 이해한다는 건 쉽지 않다. 즉, 사이버 보안에서 나무 대신 숲을 보는 SIEM(통합보안관리솔루션)을 활용 한다는 것은 어렵다. 많은 기업들이 숲을 보고자 SIEM을 도입하였으나 각 기업 및 기관에 최적화된 구축이 제대로 이루어지지 않다 보니 여전히 기업 전반의 보안 가시성 확보에 어려움을 겪고 있다. 이에 도입 혹은 고도화 시점에 SIEM 활용도를 높일 수 있는 구축 가이드에 대해 제언하고자 한다.

2. 관제 방법론 및 운영 전략 파악

SIEM을 통해 “어떤 공격을 탐지/분석 할 것인가”에 대한 명확한 목표를 갖고 도입을 해야 한다.

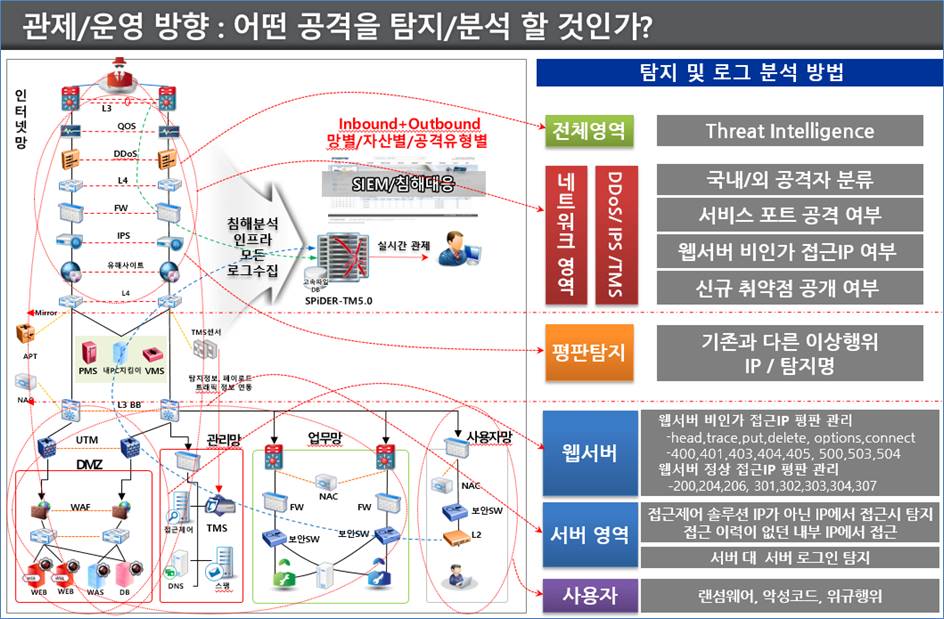

[그림 1] 관제/운영 전략 예시

SIEM 구축 전에 도입 기관의 관제/운영자와 충분한 협의를 통해 구축 방향을 확정해야 한다. 기존에 관제인력 또는 SIEM솔루션이 없었다면 도입 목적과 업무 특성을 파악한 후 구축을 진행해야 한다.

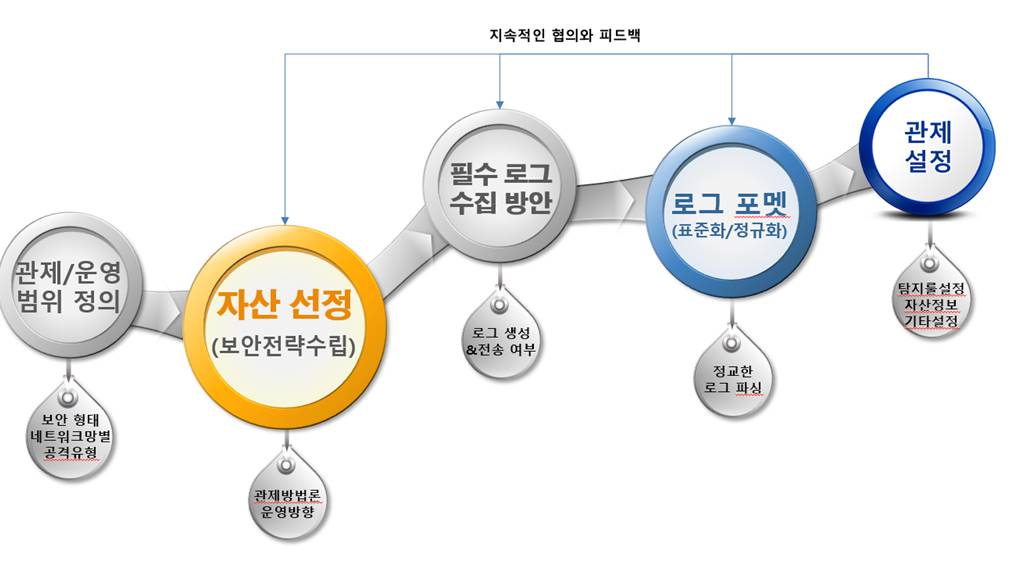

SIEM 구축 절차는 1)보안 형태나 네트워크 영역별 혹은 공격 유형별로 관제/운영 범위와 자산을 선정하고, 2)해당 보안 장비와 서버등에서 운영과 침해 분석에 필요한 로그 수집 방안과 동시에 필요한 로그가 포함되어 있는지도 확인 해야한다. 마지막으로 수집된 로그를 탐지/통계/검색하기 위해서는 공통의 표준 필드 정의와 최소 형태소까지 파싱하는 단계도 소홀히 해서는 안된다. 이런 구축 과정을 통해 로그 수집이 완료되면 비로서 보안 관제와 보안 운영에 필요한 탐지 룰 설정과 관제 맵, 대시보드등을 설정하게 된다. 관제 설정 단계에서 부족한 로그와 잘못된 파싱에 대해서는 이전단계부터 다시 수정 보완하여 반복 진행하면 된다.

3. SIEM 구축 전략 수립

관제 및 운영팀에서 파악한 업무와 협의된 내용을 토대로 연동 범위에 적합하게 구축 전략을 세우면 된다.

관제/운영 범위는 기업이나 기관의 비즈니스 모델에 따라 스카다망 같은 주요 인프라 보안, 권한 없는 침입과 악의적인 내부자를 막는 경계보안 장비 중심의 네트워크 인프라 보안, 가상 환경과 데이터 관리를 위한 클라우드 보안, OWASP의 10대 웹 취약점 같은 웹 어플리케이션 보안, 가전과 각종 센서를 위한 IoT 보안등이 있다. 관제 범위에 따라서는 인터넷망과 업무망, 고립망과 스카다망 같은 망별 전략, 업무 중심에 따라서는 자산별, 네트워크 트래픽 방향에 따른 Inbound/Outbound별 등이 있다. 또한 공격 유형에 따라 DDoS, 웹해킹, 내부 사용자 악성코드 감염, 내/외부 비인가 행위&데이터 유출 등으로 나눌 수가 있다. 이렇듯 기관 환경에 맞는 SIEM 구축 범위를 정의하면 된다.

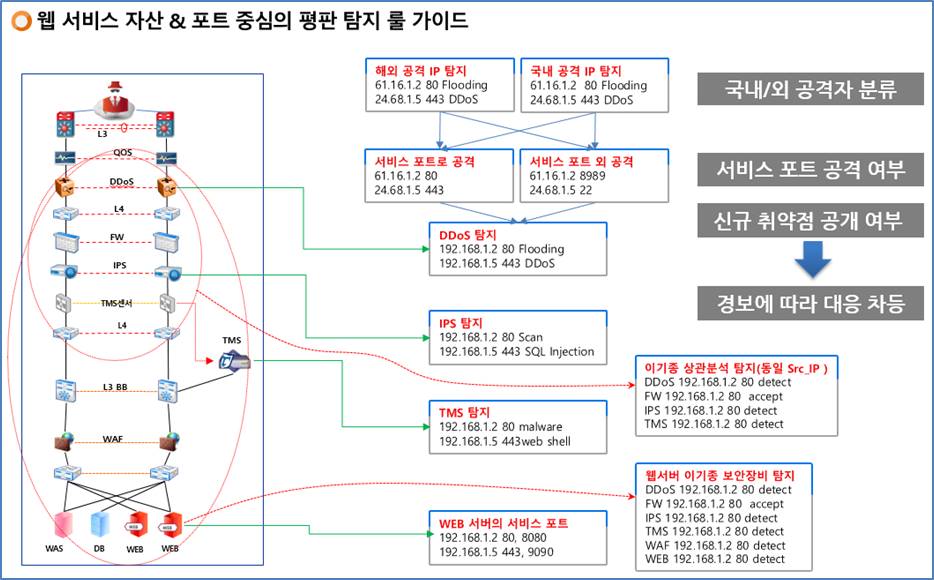

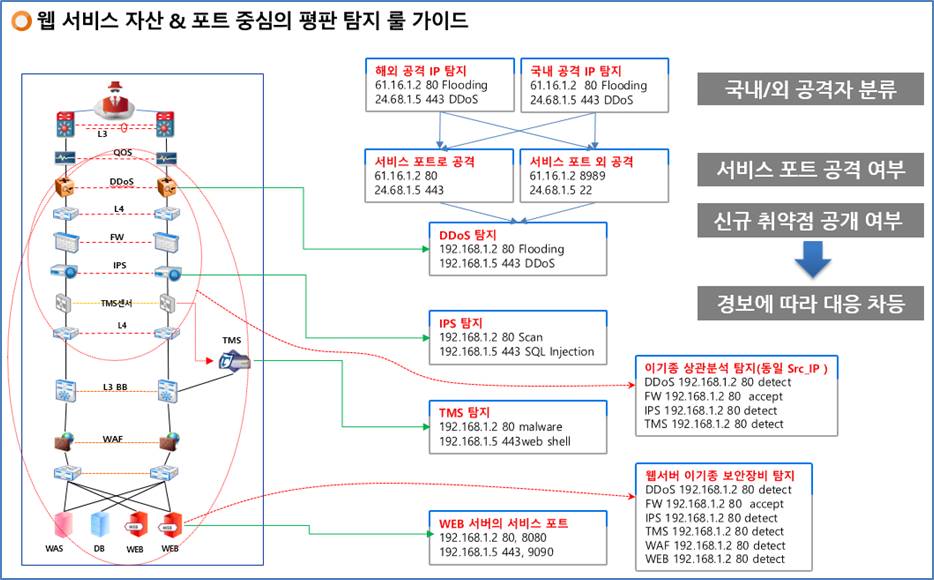

관제 범위나 공격 유형별로 구축 방향이 결정되었다면 다음 단계로는 [그림 3] 처럼 해당 공격을 탐지/분석하기 위해 필요한 보안 장비들과 WEB/WAS/DB등에 서버들이 무엇인지 연동 대상을 선정하면 된다. 예를 들어 웹 해킹 공격 중 WebShell 업로드나 SQL Injection 공격이 IPS에서 탐지 될 경우 성공여부를 어느정도 판단은 할 수가 있다. 그러나 방화벽을 통한 과거 최초 접근 시점, WEB 로그와 무결성 로그를 통한 WebShell 파일 업로드 성공여부와 해당 파일 확보를 위해서는 추가 로그들도 필요하다. 이렇듯 공격의 정/오탐 판단과 우회 공격을 분석하기 위한 연동 대상 선정은 매우 중요하다.

한정된 라이선스 수량으로 인프라 전반에 걸친 구축 보다 한정된 범위라도 명확한 목표를 가지고 FULL 로그 수집을 통해 보안 관제와 운영을 한 후 확대해 나간다면 SIEM의 활용도를 높일 수 있을 것이다.

[그림3] SIEM 구축 전략

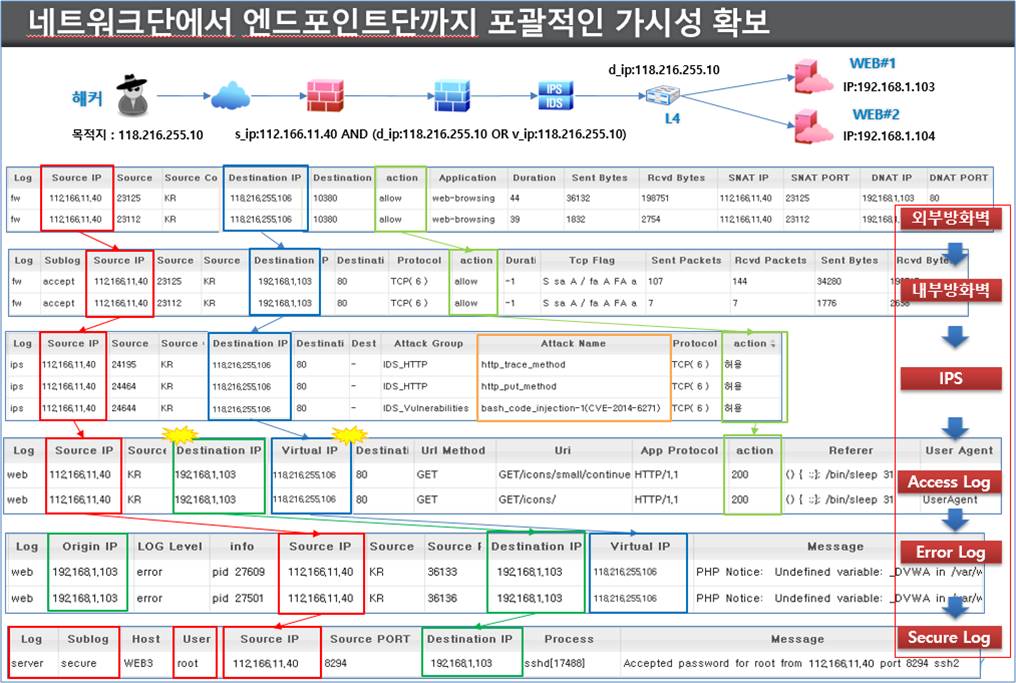

관제대상 선정 시 [그림4] 처럼 공격자 IP를 최상단 보안장비부터 말단 웹서버까지 전체 추적이 가능하도록 선정해야 한다. 비록 방화벽 로그상으로는 정상 통과 했지만 IPS 탐지 로그를 통해 web metho나 bash 쉘 같은 다양한 웹/OS 공격 했음을 판단할 수 있다. 공격 실행여부를 좀더 확인하고자 웹 Access/error log까지 숲을 본다면 referer 필드로 “() { ;;}; /bin/sleep 31” 로 bash코드 인젝션 취약점 공격 수행했고, 200 정상 실행되었음을 확인 할 수 있다. 또한 OS의 Secure log 수집을 통해 비인가 접근의 흔적도 발견할 수 있다. 추가 정보로 Web access log에는 접속자 IP만 존재를 한다. 목적지 IP가 없기때문에 경계보안장비들과 상관분석시 연계 분석이 안되는 결과를 초례 할 수 있다. 파싱할 때 목적지IP와 VIP필드를 추가 태깅하여 서버의 IP와 이중화 대표IP 정보를 파싱하면 해당 문제는 해결 할 수 있다.

결국 나무가 아닌 숲을 보기 위한 가장 중요한 부분은 “우리 인프라에서 누가 활동하는지(혹은 했는지) 포괄적인 가시성을 확보해줄 수 있는 로그 수집이 관건이라 생각한다.

[그림 4] 가시성 확보를 위한 로그 수집

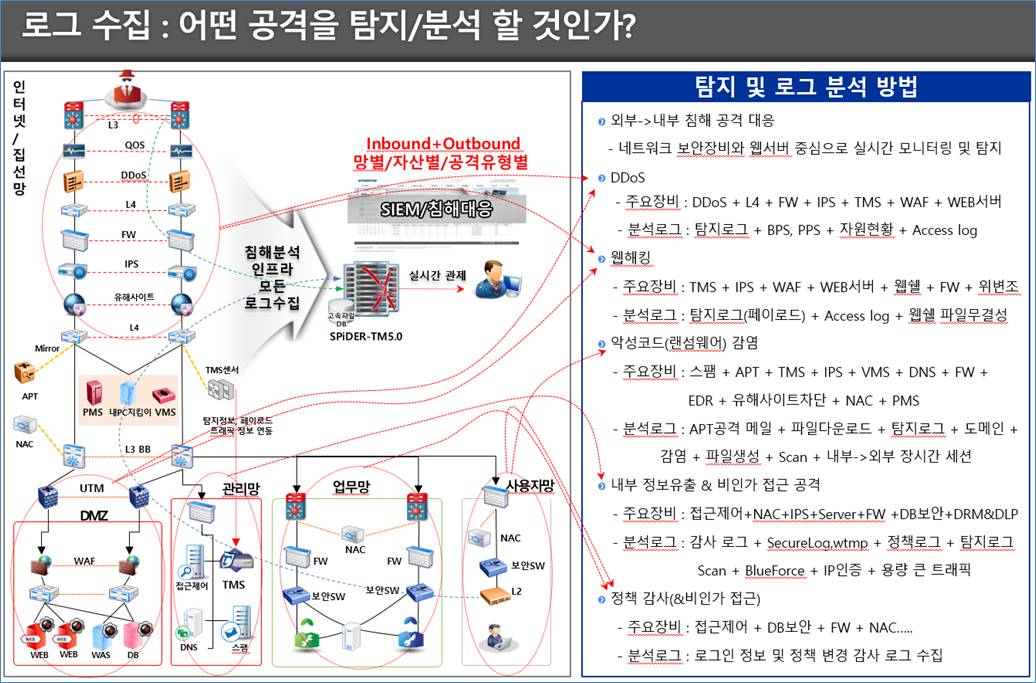

4. 관제 대상 장비와 필수 로그 선정 : 어떤 공격을 탐지/분석 할 것인가?

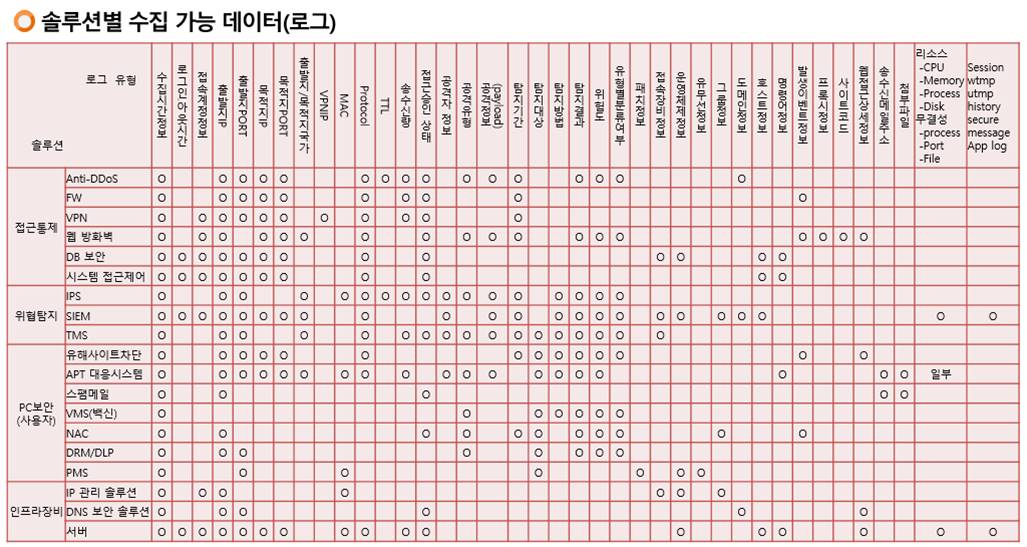

SIEM 구축 방향이 정했다면 포괄적인 가시성 확보와 자산을 보호하기 위해 사이버 공격을 탐지/분석하는데, 필요한 로그가 무엇이며 운영 중인 보안장비와 서버등에서 해당 로그들이 수집 가능한지 확인도 필요하다.

일반적으로 외부(인터넷영역)에서 내부(DMZ영역)로 공격이 이루어지는 DDoS와 웹해킹 공격은 네트워크 경계보안 장비와 웹서버에서 발생하는 각종 로그들을 수집하여 탐지와 분석을 해야 한다.

1) DDoS 공격 - 로그수집 대상장비 : DDoS + L4 + FW + IPS + TMS + WAF + WEB서버

IP인증 + ARP Poisoning + 대용량 트래픽 + 파일 전송 + 복호화

[그림 5] 로그 수집 대상과 로그 종류

SIEM 구축 시 이 기종 장비를 포함한 연동 대상 선정의 어려움 때문에 악성코드 감염, 웹해킹, 유해트래픽 공격 탐지를 위한 로그 수집을 IPS 장비에서 제공하는 로그 수집을 통해서만 해도 충분하지 않냐는 질문이 많다. [그림 6] 처럼 사용자가 악성코드가 첨부된 메일을 수신하여 첨부 파일을 실행 시켰다. 백신과 IPS 에서는 탐지가 안되었으며, 메일 보안 장비는 연동하지 않아 악성 메일 수신여부 조차 파악하지 못했다. 그러나 네트워크 통신확인과 C&C 연결을 위해 DNS 질의 로그와 악성코드 추가 다운로드를 위해 배포 서버 접속 시 발생하는 로그는 유해사이트 차단 시스템을 통해 URL 주소와 다운로드 받는 실행파일명까지 확인이 가능하다. 모든 행위에 대한 이력이 남는 방화벽 로그를 통해 C&C 서버와 통신하는 장시간 세션과 차단된 C&C서버로 반복 접속시도를 하는 “SYN” 트래픽들을 확인할 수 있다. 이처럼 알려지지 않은 제로데이 공격 같은 경우 탐지장비를 우회하거나 탐지 룰이 없어 탐지가 안되더라도 여러 이기종 간의 로그들을 상관분석하면 이상행위들을 탐지할 수 있다.

정의한 장비들과 로그들 외에도 많은 새로운 장비들이 있을 것이다. 로그의 종류가 무조건 많다고 하여 정오탐 판단에 도움된다는 뜻은 아니다. 오히려 많은 분석 시간 소요와 판단에 혼란을 야기할 수도 있다. 공격자의 침해 시도를 모니터링하고, 분석시 로그 추적에 흐름이 끊어 지지 않아 침해 성공여부를 판단할 수 있는 수준의 로그를 확보하면 된다.

[그림 6] 로그 분석을 통한 이기종 간 상관 분석

5. 침해 분석에 필요한 필수 로그 수집 방안

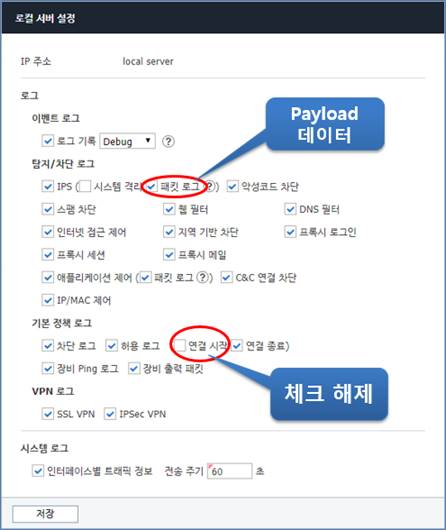

나무가 아닌 숲을 보기 위해서는 경계보안 장비부터 엔드포인트 장비까지 포괄적인 가시성 확보가 필요하다. 그러나 보안장비와 애플리케이션의 로깅 설정에 의해 원하는 로그가 생성되지 않을 때도 있다. 대표적으로 방화벽의 세션 연결 시간인 Duration 필드와 IPS/TMS이 Payload 데이터, Apache Access log의 Combined 모드, Windows IIS 로그 등이 있다. 해당 로그들의 수집을 위해서는 설정 변경이 필요하다. SIEM을 통해 로그 분석 시 로그 간 연결 추적이 가능하기 위해 보안장비와 응용프로그램들의 로그 설정을 어떻게 해야하며, 그 중요성에 대해 몇가지 사례를 들어 전략적 로그 수집 방안에 대해 살펴보겠다.

이미 언급한 것 처럼 보안 관제나 운영 업무 방향에 맞지 않은 불필요한 로그들을 수집한다면 솔루션의 성능 저하와 저장공간의 문제가 발생하게 된다. 아래 [그림 7]에서 처럼 보유하고 있는 자산과 필요한 로그를 나열하여 중복과 누락없이 수집할 수 있게 표로 작성해 봐도 좋을 것이다. 보유하고 있는 자산 리스트와 이들 장비로 부터 수집 가능한 로그가 어떤 것들이 있는지 리스트화하여 중복된 로그와 부족한 로그를 파악한 후 로그 수집을 시작하면 된다.

관제/운영 대상 장비에서 로그만 생성된다면 Agent 방식과 Agent less 방식 중 적합한 방식을 선택하여 필요한 로그를 수집하면 된다. 서버같은 OS가 있는 장비들은 직접 설치하는 Agent 방식와 직접 설치가 불가능한 보안장비들은 전송 프로토콜을 이용하여 로그 수집하는 Agent less 방식을 주로 사용한다. 두 방식에 기능상에 차이는 없으며 인프라 환경과 연동하고자 하는 자산의 특징에 따라 유연하게 선택하면 된다. SIEM 자체 파싱 기술을 통해 Binary 포멧, text File 포멧, RDB등의 포멧과 Syslog, SNMP, 전용API등에 전송 방식에 제약없이 연동(수집) 가능하다.

[그림 7] 로그 수집 대상과 로그 종류

1) 방화벽 세션 연결 시간 수집을 위한 로그 설정 변경

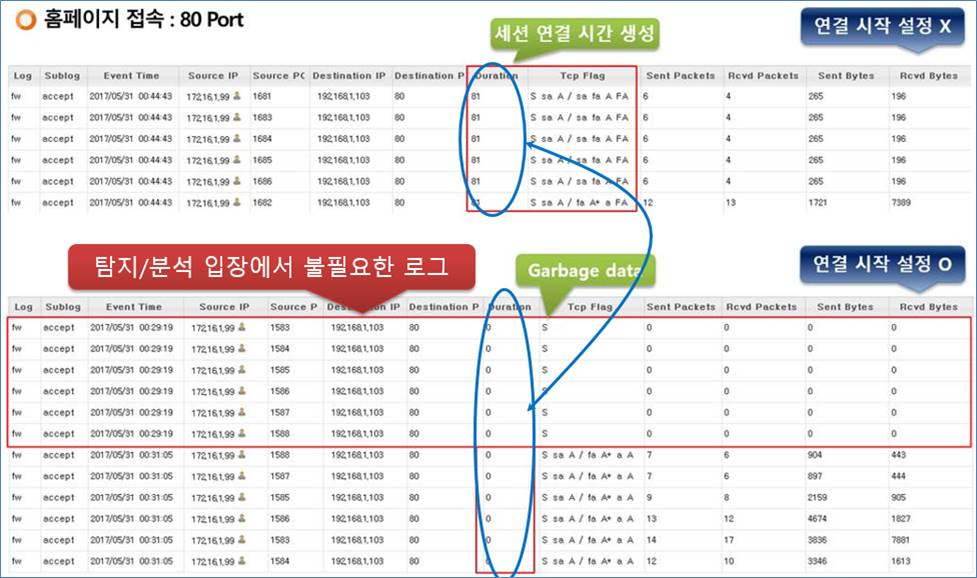

대부분의 방화벽 장비들은 방화벽 자체 시스템 로그와 정책로그 등 많은 로그들을 생성하고 전송할 수가 있는 설정화면을 제공하고 있다. 또한 IPS 연동 시 패킷로그를 체크하여 로그 수집해야만 Payload 분석이 가능하다. [그림 8]에 “연결 시작” 설정 해제를 해야만 [그림 9] 처럼 Duration 필드에 세션 정보가 생성이 되며, 비인가 접근등에 장기간 연결 세션들을 탐지/모니터링할 수가 있다.

[그림 8] 방화벽 로그 설정 화면

[그림 9] Duration 필드 세션 생성 여부

또한 설정 자체가 “연결시작”이기 때문에 3-Way 핸드쉐이크의 첫 단계인 “Syn” 패킷을 모든 세션에 마다 로그를 생성하기 때문에 불필요한 쓰레기 데이터를 수집하게 된다. 솔루션 입장에서는 성능 저하와 저장 공간에 비효율성을 초래할 수 있다. 지금까지 많은 고객사에서 설정 변경하였지만 운영상에 문제점은 없었다. (방화벽제조사의 기본설정은 연결 시작에 체크가 되어있음.)

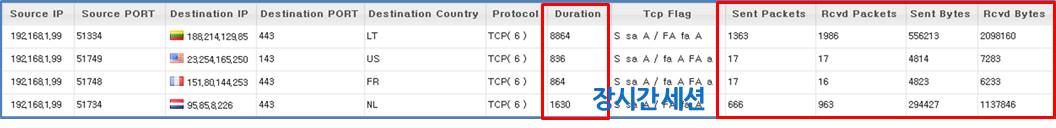

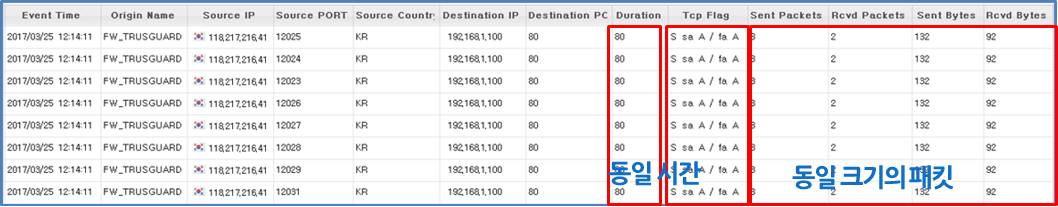

방화벽 세션 연결 시간 로그는 “duration” 필드로 정의 되어있으며, 활용 사례로는 악성코드 감염시 C&C서버와의 장시간 통신 탐지와 Scan이나 Brute force 공격 같은 비정상 트래픽 발생시 동일 시간 여부를 판단하여 정상접근인지 공격 툴에 의한 접근인지 판단 할 수가 있다.

2) 방화벽 세션 연결 시간 활용 사례

● 악성코드 감염 장시간 C&C 통신

● 무차별 대입 공격(brute force attack)

● QSlowloris : Slowloris HTTP Dos 공격

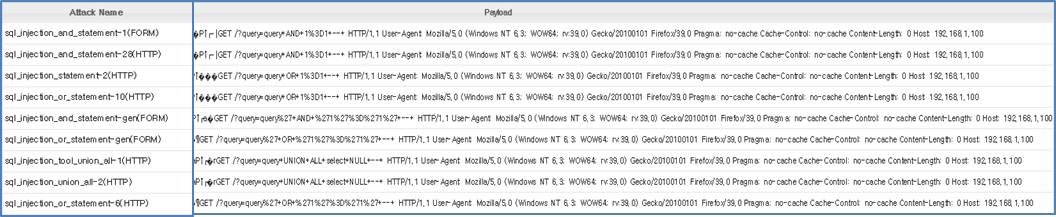

3) IPS Payload 데이터 수집

4) Web Access log 수집 방안

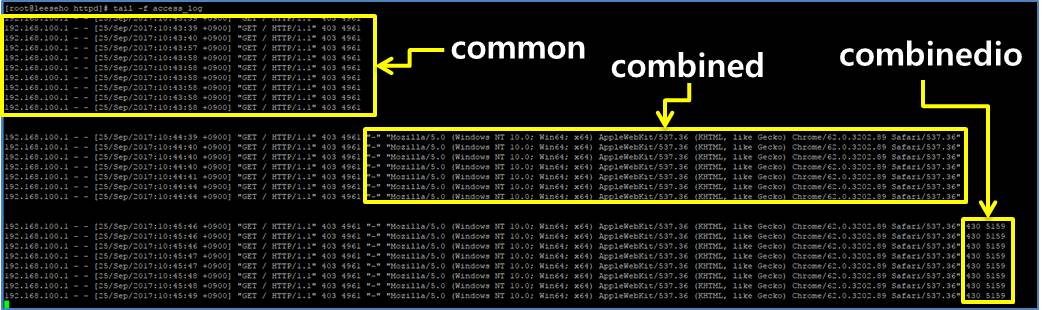

웹 서버는 매우 종합적이고 유연한 로깅 기능을 제공한다. 접근 로그(Access Log)와 오류 로그(Error Log)를 통해 웹 서버의 활동과 성능에 대해 알 수가 있다. 웹 해킹 분석 시 Web Access/error log 분석은 가장 중요하고 기본적인 과정이다. Web Access log에는 크게 Common과 Combined 모드 두가지가 있으며, mod_logio를 사용하여 실제 네트워크에서 발생한 입출력 바이트를 로그에 기록할 수 있는 Cominedio 모드도 있다. Combined모드에서 %I(요청과 헤더를 포함한 받은 바이트 수)와 %O(헤더를 포함한 보낸 바이트 수) 로그 필드를 추가하면 된다. SIEM에서 필요한 로그는 포멧은 Combinedio 모드며, 개인적으로는 Combinedio 모드를 추천한다.

Apache 로그 포멧과 생성 경과

LogFormat "%h %l %u %t "%r" %>s %b" common

LogFormat "%h %l %u %t "%r" %>s %b "%{Referer}i" "%{User-agent}i"" combined

LogFormat "%h %l %u %t "%r" %>s %b "%{Referer}i" "%{User-agent}i“ %I %O" combinedio

[그림 10] 동일 접속 시 3가지 모드 로그 생성 결과

5) 서버(OS)에서 발생하는 시스템 로그 수집

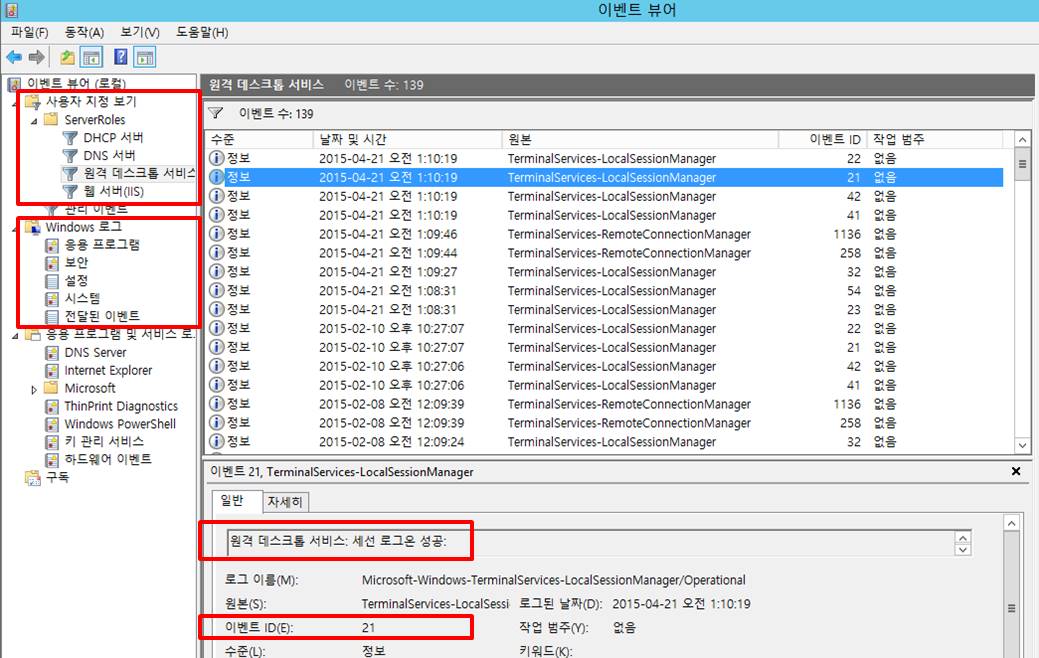

웹서버를 포함하여 일반 응용 서버에서도 침해 분석에 필요한 많은 로그들을 생성하고 있다. [그림 11]은 UNIX & Linux에서 생성되는 로그들이며, [그림 12]는 Windows 서버의 로그관리를 해주는 이벤트 뷰어화면이다. 누가 언제 어떻게 접속해서 작업한 내용과 파일 전송등의 무슨 행위를 했는지 파악 할 수 있는 로그를 수집해야 한다. 그래야만 침해분석 시 로그간 연결 고리 끊김없이 끝까지 추적 할 수가 있다.

|

구분 |

종류 |

로그명 |

내용 |

형태 |

로그위치 |

|

OS |

Linux (unix) |

wtmp |

사용자 로그인/로그아웃, 시스템 부팅/셧다운 |

Binary |

/var/log |

|

utmp |

현재 로그인 사용자 상태 기록 |

Binary |

/var/log | ||

|

btmp |

실패한 로그인 정보 |

Binary |

/var/log | ||

|

pacct |

로그인 사용자의 명령어 기록 |

Binary |

/var/log | ||

|

lastlog |

최근에 로그인한 시간과 접속장소 기록 |

Binary |

/var/log | ||

|

secure |

사용자 인증에 관련된 정보 |

text |

/var/log | ||

|

messages |

su실패, 특정 데몬 비활성, 부팅 발생 시 에러 등 |

text |

/var/log | ||

|

sulog |

Su 명령어 사용 기록 |

Text |

/var/log | ||

|

Xferlog |

ftp 파일 송/수신 기록 |

Text |

/var/log | ||

|

history |

각 사용자별 명령어 기록 |

text |

최상위 디렉터리 | ||

|

audit.log |

감사 로그 |

text |

/var/log/audit | ||

|

Windows |

응용프로그램 로그 |

응용 프로그램이 기록한 다양한 이벤트 |

Binary |

eventvwr.msc | |

|

보안 로그 |

로그온

시도 및 파일 생성,

열람,

삭제

등의 리소스 |

Binary |

eventvwr.msc | ||

|

시스템 로그 |

Windows 시스템 구성요소가 기록하는 이벤트 |

Binary |

eventvwr.msc | ||

|

설정 로그 |

서비스 기동 로그 |

Binary |

eventvwr.msc | ||

|

응용프로그램 및 서비스 로그 |

DHCP, DNS, IIS, 원격 데스크톱등 각종 서버 로그 |

Binary |

eventvwr.msc |

[그림 11] 로그 수집 대상과 로그 종류

[그림 12] Windows 이벤트 뷰어 로그 관리 화면

6) SIEM Agent를 이용한 서버(OS)의 휘발성 데이터 수집

서버(OS) 자체에서도 많은 로그들을 생성하지만 리소스와 Process, Port등의 실시간 운영하면서 발생되는 휘발성 데이터들은 파일로 생성이 안되고 사라지고 있다. 이러한 데이터들을 SIEM Agent를 통해 실시간 수집이 가능하다. [그림 13]은 SIEM Agent 자체 연동 기능으로 수집 가능한 데이터들이다.

DDoS 공격 분석시 리소스 정보와 연관분석이 필요하며, 웹 해킹공격 중에 웹쉘과 파일업로드 공격 분석시 파일 무결성 기능 통해 웹쉘 파일 혹은 변조 파일들이 서버에 업로드 되었는지 상관분석 시 필요하다.

서버에 악성코드 같은 불법 소프트웨어가 설치 될 경우 신규 생성된 프로세서와 이때 특정 포트가 Listening

이 되면 탐지를 할 수가 있다. 이런 정보들을 휘발성 데이터들로 로그로 생성이 안되는 것들이다.

특히 웹쉘 탐지 기능은 SIEM Agent 전용기능으로 웹쉘 파일이 서버에 업로드 되면 1차 검사로 파일 확장자의 변조여부 를 검사하며, 파일의 종류가 이미지 파일이나 소스파일인지를 검사하여 소스파일이면 웹쉘 시그니처 패턴과 비교하여 웹쉘 공격을 탐지 할 수 있다.

|

구분 |

항목 |

내용 |

|

리소스 (자원사용률) |

CPU |

사용률 |

|

Memory&Swap |

사용률 | |

|

Disk |

볼륨별 사용량 | |

|

Network Interface |

대역폭, BPS, PPS | |

|

TCP Session |

SIP와

DIP

세션

연결 상태 | |

|

무결성 |

Process |

현재

실행 중인 프로세서 |

|

Port |

현재

Listening

중인

포트 리스트 | |

|

File |

생성/수정/삭제 상태 정보 | |

|

Device |

볼륨별 사용량 변화, USB등 마운트 감지 | |

|

웹쉘 |

웹쉘 탐지기능 |

서버에 업로드 되는 특정 디렉토리&파일에 대해 파일 확장자 검사 및 소스 파일 내 웹쉘 시그니처 탐지 기능 |

[그림 13] SIEM Agent를 통해 수집 가능하는 데이터들

아래 그림들은 랜섬웨어 @WanaDecroptor@.exe 파일이 실행되는 과정을 무결성 기능을 통해 하나의 행위로 파악한 것이다. 랜섬웨어 파일이 실행되면 신규 파일 생성 위치와 해당 프로세스 실행 상태와 신규 프로세스 실행으로 57436포트가 Open(Linstening)됨을 확인 할 수 있다.

● SIEM Agent 파일 무결성 기능

● SIEM Agent 프로세스 무결성 기능

● SIEM Agent 포트 무결성 기능

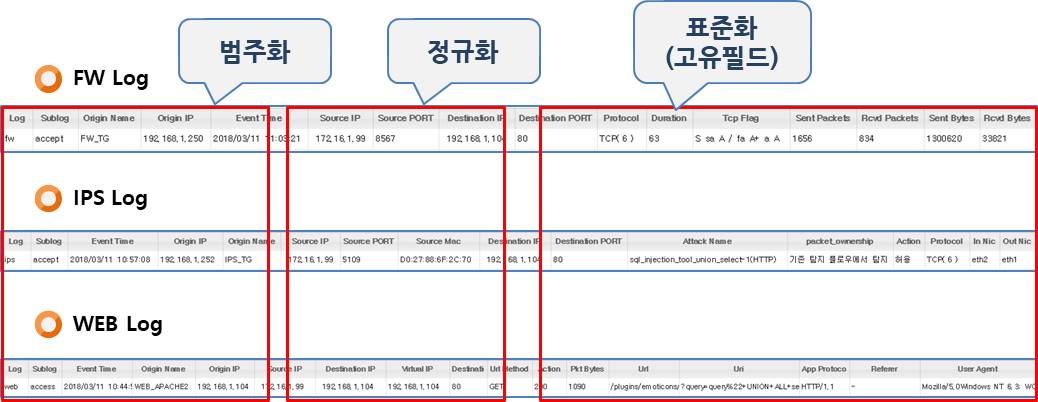

6. 침해 로그 필드 정규화(normalization)와 범주화(categorization)

SIEM으로 수집된 각종 로그들을 손쉽게 상관분석 가능하도록 설정하는 파싱단계이다. 각종 장비에서 발생하는 다양한 형식의 이벤트(경보)와 원본 로그들을 공통된 형식(필드명)으로 만드는 정규화(normalization)과정과 비슷한 로그를 서로 묶는 범주화(categorization) 과정이 꼭 반영되어야 한다.

이미 당사 SIEM에는 반영이 되어 있는 상태이며, 새로운 신규 장비 도입시 고려하여 반영하면 된다.

1) 범주화(Categorization)

범주화는 수집된 빅데이터 속에 방화벽, IPS, 웹로그등과 같이 동일 유형에서만 원하는 결과를 찾고자 할 때 유용하다. 예를 들어 특정 IP가 IPS에서 탐지가 되었는지, 혹은 방화벽에서 차단되고 있는지 찾고자 할 때이다. 대그룹인 로그 유형별(log), 허용/거부같은 이벤트유형에 따라 중그룹(sublog), 자신별(origin)

등으로 한정된 범위 검색이 가능하도록 대>중>소 분류형태로 정의하면 된다. 범주화를 어떻게 하냐에 따라 검색 속도 또한 향상시킬 수가 있다.

2) 정규화(Normalization)

정규화의 목적은 다양한 보안장비들과 서버등 수많은 연동대상으로 부터 수집한 로그 중에서 원하는 데이터를 일관되고 유연하게 찾기 위함이다. 예를 들어 모든 보안 장비와 웹로그까지 특정 출발지 IP를 찾고자 할때 장비마다 출발지 필드명이 다르면 일괄 찾기가 안될 것 이다. 이렇듯 이기종 장비간 상관분석이 가능하도록 공동의 필드를 정의해 주는 과정이다. 아주 기본적인 필드인 출발지IP(s_ip), 출발지 포트(s_port), 목적지IP(d_ip), 목적지 포트(d_port), 출발지 국가(s_country), 목적지 국가(d_country), 프로토콜(protocol)등은 모든 장비에 공통 적용 가능한 필드 먼저 정의한 한다, 그런 다음 장비 유형별로 방화벽에만 있는 TCP세션정보(tcp_flag) 같은 공통된 필드 정의, 탐지장비들은 탐지명(attack) 같이 필드를 공통필드로 정의해 주면 된다. 필드에 대한 표준화 정책이 마련되어 있어야만 상/하 기관 간의 룰 배포나 검색쿼리 제공 등이 가능해 질 것이다.

[그림 14] 로그 필드 범주화와 정규화 결과

7. 관제/운영 설정

마지막으로 로그 수집이 완료 되었다면 구축 전 협의한 보안 관제/운영 방향에 따라 설정하면 된다. SIEM을 설치하면 당사에서 제공하는 파서 > 표준필드 > 오브젝트 > 탐지 정책 > 검색어 > 대시보드까지 기본 운영이 가능하도록 표준 컨탠츠들이 제공된다. 솔루션 설치 후 해당 내용과 아래사항들에 대해 잘 설정되었는지 확인이 필요하다.

1) 상관 분석 탐지 정책 운영 방안

구축 전에 도입 기관의 목적에 따른 관제 및 운영 전략에 따라 룰 설정을 진행하면 된다. 많은 전략이 있겠지만 한가지만 예를 든다면 보안 관제 센터가 운영 여부가 기준이 될 수도 있다. 관제 센터가 있다면 실시간 위협에 대한 많은 경보에 대응하는 것이 가능하겠지만 담당자 1인 운영 기관은 대응도 어렵고 SIEM의 신뢰도 또한 떨어진다. 담당자 1인 운영 기관은 당사에서 제공하는 CTI(위협 정보)를 이용하여 IPS/WAF등 탐지장비에서 Alert된 출발지IP가 CTI(위협정보)에 있는 IP일 경우 Alert을 발생시키도록 하여 정탐률을 높여 대응하도록 한다. 그리고, 평판DB를 통해 과거 공격이력이 있는 IP와 목적지가 자산일 경우만 Alert 발생하도록 설정한다. 이 부분에 대한 설정은 당사 홈페이지 > Blog > SIEM Guide > “사이버 위협 인텔리전스 기반의 실시간 위협 탐지와 사전 예방 활동”에 설명되어 있다.

룰 그룹 기준은 핵심 5대 위협지표로 많이 사용하고 있는 분산서비스 거부 공격(DDOS 공격), 웹해킹 공격, 비인가 접근, 악성코드 감염, 악성&스팸 메일 의심 탐지등으로 관제 방법론에 맞게 분류하면 된다.

그 외 도입 기관의 환경에 따라 망별, 업무별 특징에 따라 분류하여 설정하면된다.

|

구분 |

분리 기준 |

설명 |

|

대분류 |

외부/내부 위협 |

외부 -> 내부, 내부 -> 외부 |

|

중분류 |

영역 별 |

DMZ망, 내부망, 인터넷망 등. |

|

소분류 |

자산 유형, IP/Port |

서비스 유형, 영역 별 IP대역 등. |

[그림 15] 탐지 정책 설정 방향

2) 로그 추적 분석 및 통합관제 설정

탐지 룰과 로그 검색 시 의심가는 IP에 대해 로그 추적분석 기능을 활용하면 한 눈에, 한꺼번에, 모든 장비의 탐지/접근 이력을 다같이 볼 수 있다. 네트워크 토폴로지와 동일하게 구성 할 수록 로그 추적 분석 기능의 효과성은 높아진다.(단 해당 장비 연동이 되어야 한다, SIEM 구축 시 설정되어 있는지 확인하시기 바랍니다. ) 통합관제 기능은 트래픽 추이를 통해 실시간 간으로 이상트래픽을 모니터링 할 수 있다. 금주/전주/전월과 트래픽과 비교, 출발지/목적지IP/Port별 등으로 과트래픽 발생시킨 유해 IP를 추출할 수 있다. 보안 장비별, 웹서버별, 장비간 통합프로파일 생성 여부를 또한 확인하시기 바랍니다.

[그림 16] 로그 추적 분석(왼쪽)과 통합 관제(오른쪽) 기능 설정 결과

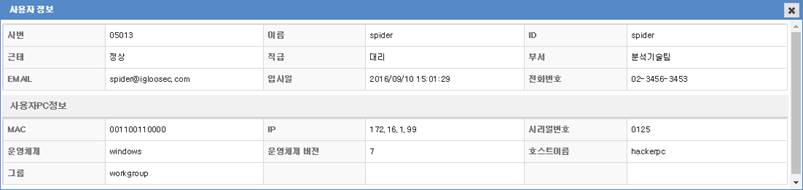

3) 자산 파악이 되는 로그 검색 설정

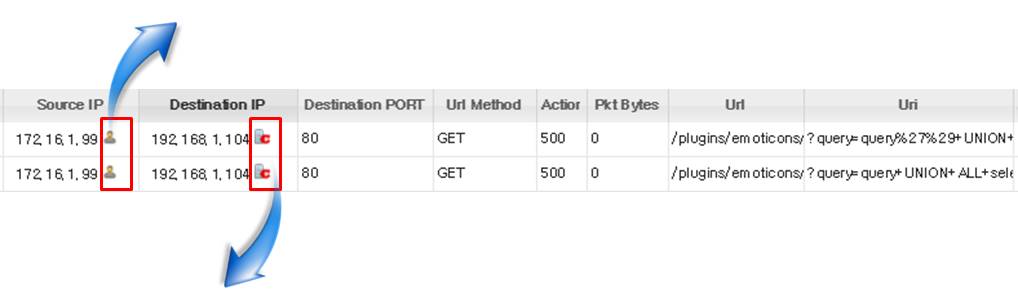

로그 분석 시 빠른 판단을 위해 출발지/목적지IP가 내부 사용자이거나 자산일 경우 [그림 17] 처럼 검색 결과 화면에 사람모양과 서버모양의 아이콘이 표시되며, 클릭을 통해 빠르게 IP정보를 확인 할 수 있다.

[그림 17] 사용자 정보

[그림 18] 사용자 정보와 중요서버 정보가 등록된 검색 결과 화면

[그림 19] 중요서버 정보

자산 등록은 메뉴 >설정관리 >자산관리에서 중요서버 등록을 하면 된다. 사용자 정보 등록은 메뉴> 설정 관리 >자산관리에서 사용자 정보와 PC 정보를 등록하면 된다. 자산 등록과 사용자 정보 등록 시 일괄 등록 기능을 활용하면 표준 양식(엑셀)에 맞추어 작성 후 한번에 등록할 수 있다.

만약 별도 필드로 산하기관/그룹/자산명 등을 표현을 원한다면 메뉴 > 관리 > 설정관리 > ExternInfo기능을 활용하면 된다. 이 부분에 대한 설정은 당사 홈페이지 > Blog > SIEM Guide > SIEM을 통한 외부정보

(EXTERNINFO) 활용편에 등록되어 있다.

[그림 20] exerninfo 기능이 적용된 검색 결과 화면

8. 마치며…

당사는 빅데이터라는 용어가 일반화 되기 이전 ESM 시절부터 빅데이터를 다루고 활용해 왔다. 빅데이터 기술은 SIEM의 기반 기술이 되었고, AI 기술 또한 빅데이터 기술이 필수이다.

SIEM은 수많은 기능을 가지고 있지만 제품 설치 단계에서부터 어떻게 이 솔루션을 활용할지에 대한 명확한 방향성이 없다면 활용도는 낮을 수 밖에 없다. 왜냐하면 활용에 필요한 필수 로그나 탐지/분석에 필요한 기능 설정은 목적에 따라 다르기 때문이다.

SIEM이 제대로 활용되어 과거부터 현재의 로그를 통해서 패턴을 찾아 공격을 예측하는 SIEM이 되려면 SIEM을 통해 “어떤 공격을 탐지/분석 할 것인가”에 대한 명확한 방향과 이를 달성하기 위한 필수 로그 수집이 관건이라 생각한다.