보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

빅데이터 수집을 통한 지속 공격자 탐지

2019.12.02

10,354

SPiDER TM V5.0은 이글루시큐리티 보안관제 경험과 빅테이터 활용역량이 집약된 통합보안관리솔루션으로 최초탐지부터 로그/네트워크 패킷 분석까지 일원화 된 관제환경구성을 통해 관제업무의 기민성과 효율성을 높이는 동시에 인프라 전반에 대한 가시성을 확보할 수 있다.

1. 개요

보안관제 요원은 IPS / WAF / DDoS 등 주요 보안 장비를 활용하여 기관에 유입되는 개별 공격 IP, 지속적으로 공격을 시도한 IP 등 다양한 데이터를 수집할 수 있다.

이렇게 수집되는 원본로그를 기반으로 공격자 탐지 룰을 적용하면, 원본 로그를 기반으로 탐지하기 때문에 보안장비의 실시간 업데이트를 반영하여 탐지할 뿐만 아니라 보안 장비의 시그니처 연동 등록이 되지 않은 경우까지 탐지 가능하다.

또한 오탐으로 분류한 공격자 및 시그니처에 대해서도 지속 공격의 연관성을 분석 할 수 있다

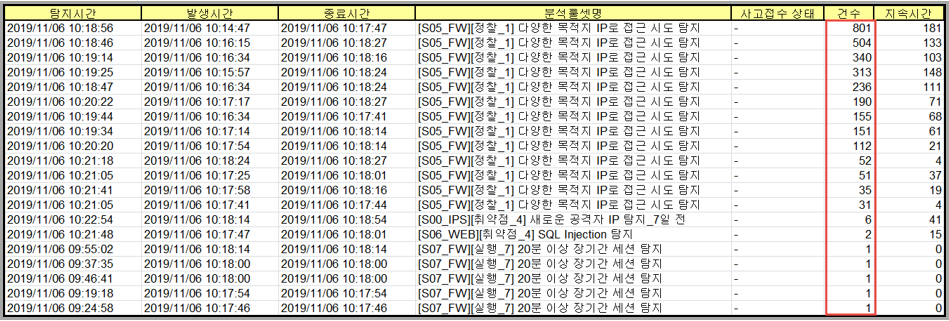

▷지속 공격자 탐지의 필요성

일일 발생한 상관분석 룰의 통계 수치를 살펴보면 스캔성 공격이 많은 것을 확인할 수 있다.

공격자는 기관의 IP나 포트 스캔을 통해 접속 가능한 자산을 식별한 후 수 일에 걸쳐 소수의 이벤트를 발생시키며 지속적인 공격을 시도한다.

2. 보안 장비 원본 로그 데이터 수집 및 가공

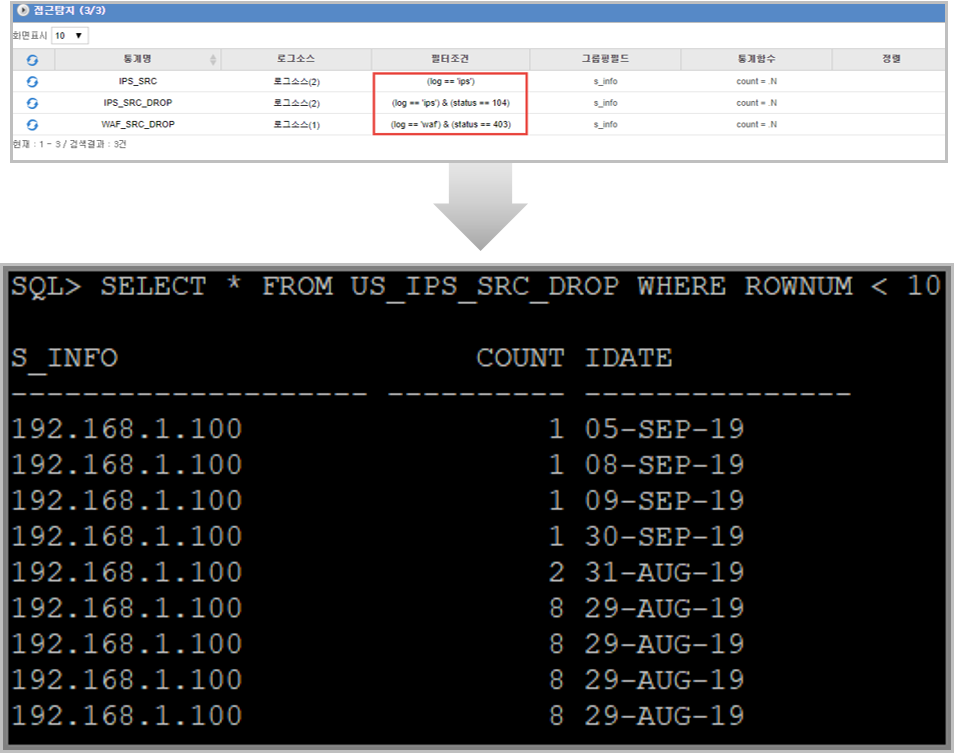

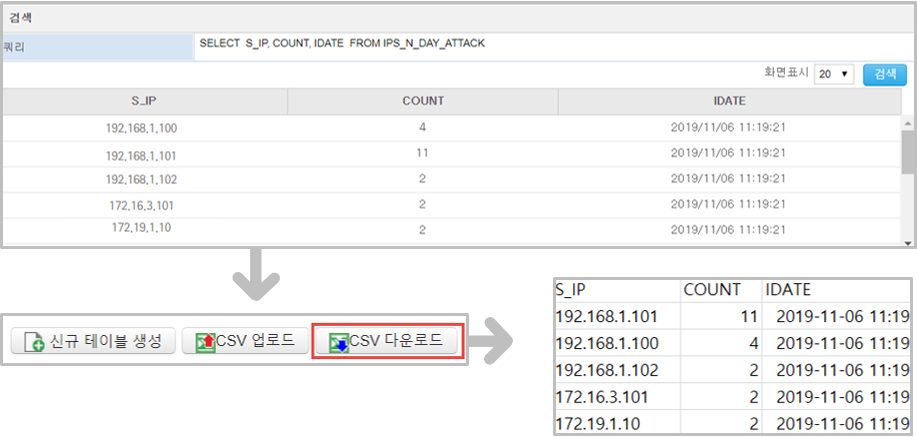

STEP 1) 사용자 정의 통계 기능을 활용한 공격자 데이터 수집

IPS / WAF / DDoS 등 주요 보안 장비의 허용/차단 또는 전체 로그를 기준으로 출발지 IP / 접속 COUNT / IDATE 컬럼으로 구성된 사용자 정의 통계 테이블을 생성한다.

데이터 수집은 월 단위로 보관 및 삭제가 가능하다.

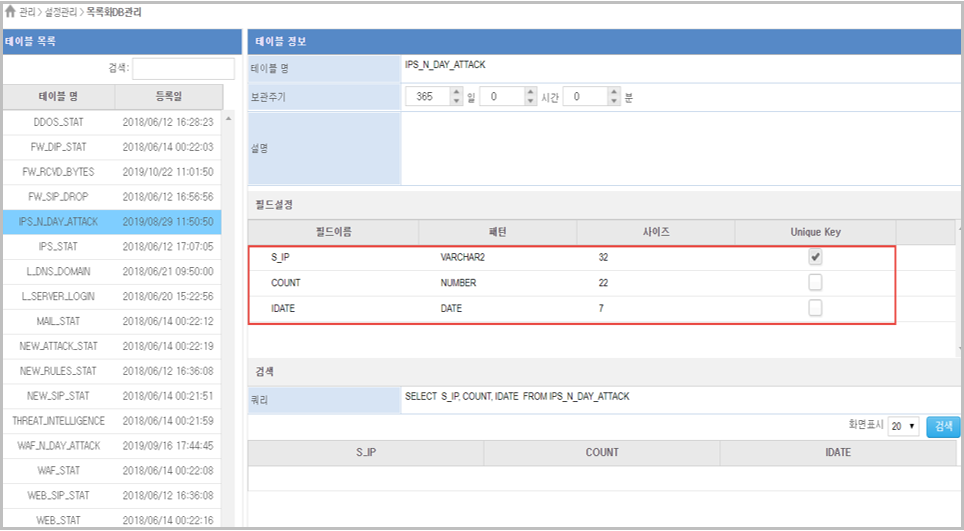

STEP 2) 목록화 테이블 생성

오라클 쿼리문을 활용하여 사용자 정의 통계 테이블에서 이틀 이상 공격 이력이 있는 IP 리스트를 추출하여 목록화 DB로 데이터 이관을 위해 각 보안 장비 별로 목록화 DB 테이블을 생성한다.

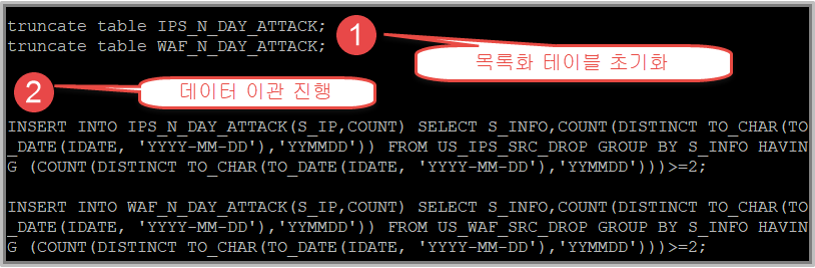

STEP 3) 수집된 데이터를 목록화 테이블로 이관

매일 자정 SIEM GM 서버에서 CRON 등을 활용하여 보안장비에서 이틀 이상 탐지된 이력이 있는 IP 리스트와 COUNT 값을 추출한다.

이후 목록화 DB 테이블을 초기화하고 수집 데이터 이관을 실행하는 쉘 스크립트 자동 실행 스케줄을 등록한다.

목록화 테이블에서 검색을 통해 이관된 S_IP, COUNT 칼럼 확인이 가능하며, COUNT 칼럼의 의미는일일 공격 횟수가 아닌 DAY COUNT의 의미이다.

또한 CSV 다운로드를 통해 지속 공격을 시도한 IP 일괄 분석이 가능하다.

3. 지속 공격자 탐지 룰 생성

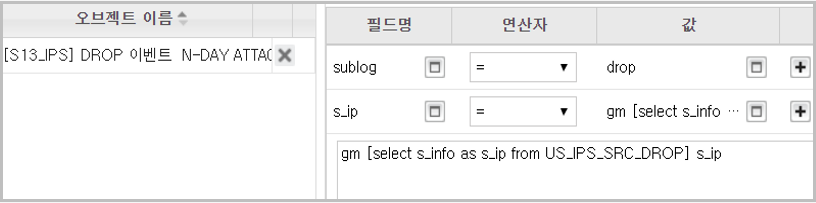

STEP 1) 탐지 오브젝트 생성

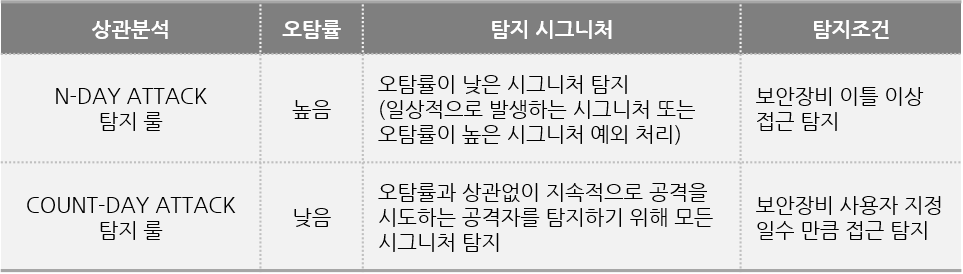

1. N-DAY ATTACK 탐지 룰 설정

- 불특정 DAY COUNT 탐지룰

- 보안 장비에서 이틀 이상 탐지된 이력이 있는 출발지 IP에 대한 탐지(사용자 정의 통계 테이블 참조)

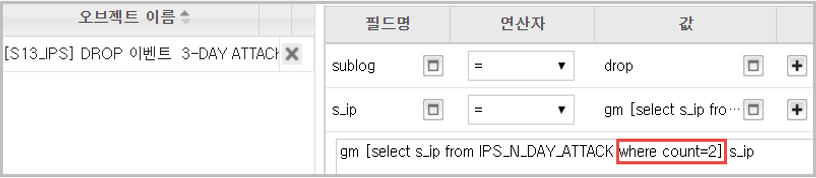

2. COUNT-DAY ATTACK 탐지 룰 설정

- 특정 DAY COUNT 탐지룰

- 보안 장비에서 특정 일수 만큼 탐지된 이력이 있는 출발지 IP에 대한 탐지(목록화 테이블 참조)

- 탐지하고자 하는 DAY COUNT에서 -1 값을 WHERE 조건절로 입력

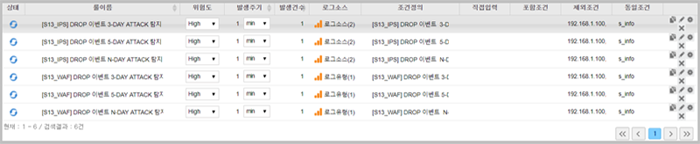

STEP 2) 탐지 룰 생성

보안 장비 별 이틀 이상 또는 특정 DAY COUNT를 탐지 조건으로 지속 공격자 탐지 룰 생성이 가능하다.

동일 조건 S_INFO 선택 및 허용된 IP 예외 조건을 통해 지속적으로 오탐을 감소시킨다.

4. 지속 공격자 탐지 룰 활용 가이드

1) 상관 분석 오탐 감소를 위한 가이드

N-DAY ATTACK 탐지룰은 높은 실시간 지속 접근 탐지를 제공하지만 오탐률이 높아 High Level 시그니처 탐지 용도로 사용하는 것이 좋으며 COUNT-DAY ATTACK 탐지룰로 모든 시그니처를 기준으로 지속적인 공격을 탐지할 수 있다.

2) 침해사고 분석 가이드 I

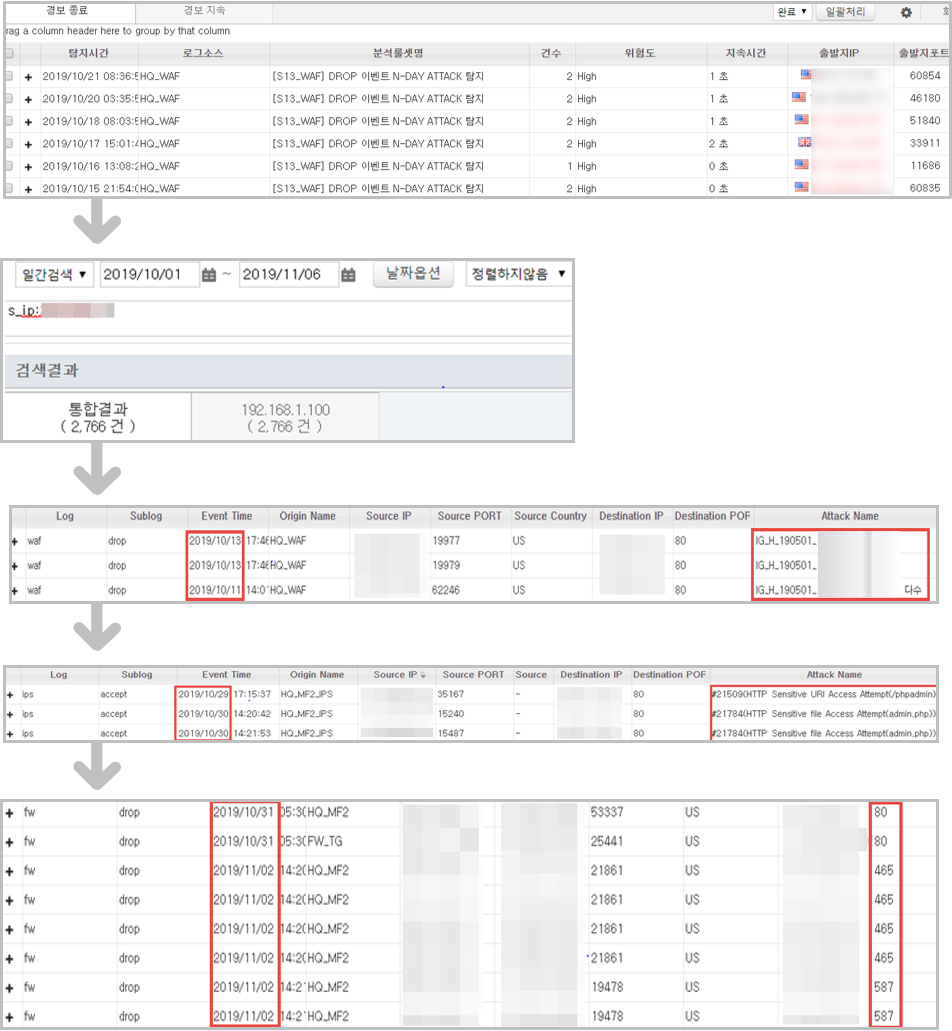

특정 보안 장비에서 지속 공격자로 탐지된 공격자를 확인 후 이를 근거로 공격자 IP 또는 대역을 통합로그 검색에서 월 단위로 검색 후 심층적인 분석을 진행할 수 있다.

아래 사례는 공격자가 WAF에서 유해 IP 접근으로 탐지되었으며 이후에 IPS에서 관리자 페이지 접근 및 FW에서 PORT 25, 465, 587 등 메일 서버 접근 시도 등 다양한 주요 자산들에 공격을 시도한 이력이 확인되었다.

3) 침해사고 분석 가이드 II

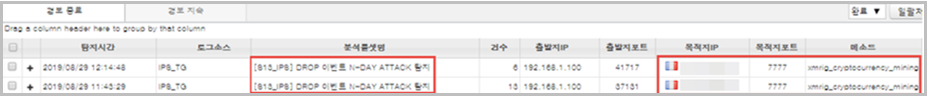

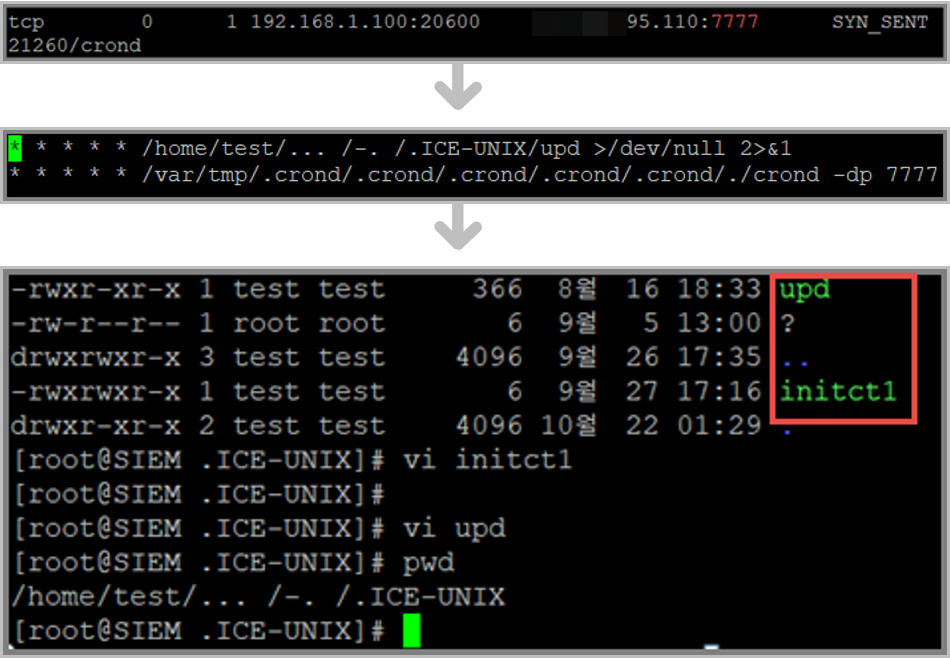

내부 자산에서 외부 IP로 IPS 장비에서 지속적인 공격 시도 이력을 확인하였다.

IPS에서 지속적인 Mining 툴 탐지가 발생하여 내부 자산에 대한 침해사고 분석을 진행하였다.

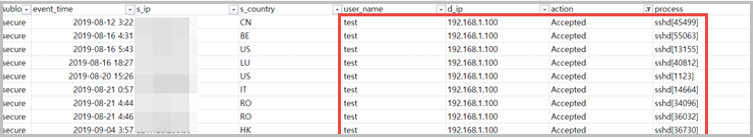

해당 시점에 통합 로그 검색을 통해 다수의 해외 ip 들이 취약한 test 계정으로 접근한 이력을 확인하였다.

test 계정에서 지속 공격자 룰에서 확인된 세션 정보를 파악하고 이를 토대로 Mining 툴 위치를 찾고 제거하였다.

5. 결론

지금까지 SIEM의 빅데이터 수집 기능을 활용한 ‘지속 공격자 탐지’ 방법에 대하여 알아보았다.

SIEM은 단순히 로그를 수집하고 통계를 생성하는 통합로그수집 솔루션이 아닌 빅데이터 기반의 지능형 보안관제 솔루션이다.

일반 보안 장비에서 제공하지 못하는 신규 시그니처 탐지, 지속 공격자 탐지 룰과 같은 다양한 빅데이터 기반의 자체 분석 탐지 룰들을 생성할 수 있다.

지능형 보안관제 솔루션을 잘 활용할 경우 보다 안전한 보안관제 업무를 수행함은 물론 제한된 인력으로도 효율적인 보안관제를 진행할 수 있다.