보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

사이버 위협 인텔리전스 기반의 실시간 위협 탐지와 사전 예방 활동

2017.02.01

19,685

기술지원센터 분석기술팀 이세호, 노수지

1. 개 요

정보보호 활동에 있어서 가장 중요한 것 중 하나가 악의적이거나 의심스러운 활동, 미묘한 징후를 지속적으로 탐지하여 침입자의 공격에 대해 실시간으로 인지하는 것이다. 즉, 우리 인프라로 접근하는 출발지 IP와 외부로 향하는 목적지 IP/URL에 대한 사전 정보를 확보하고 대응해야 한다는 것이다.

Ponemon Institute에서는 위협 환경의 빠른 변화를 따라 잡는데 있어서 사이버 위협 인텔리전스 정보는 조직의 보안 상태와 상황 인식을 향상시키는 점점 더 중요한 역할을 하고 있으며 머지않아 정보 보안의 핵심 구성 요소가 될 것으로 전망을 하고 있다.

그리고 Ponemon이 최근에 수행한 보안 위협 인텔리전스 설문조사에서 75%의 응답자가 위협 정보의 교환이 전반적 보안 상태를 개선할 것으로 본다고 응답했고, 65%는 공격의 결과를 예방하거나 최소화할 수 있을 것으로 본다고 응답했다고 한다.

이처럼 사이버 위협 인텔리전스에 기반한 보안은 기관의 보안위협에 대한 탐지 및 대응 속도 향상 높은 효과를 보이고 있다.

2. 이글루시큐리티 Knowledge-Center - 사이버 위협 인텔리전스(Threat Intelligence) 센터

이글루시큐리티는 지능형 공격의 빠른 식별, 분석(탐지), 대응을 위해 실시간 위협 정보를 자동으로 공유하는 Knowledge-Center를 운영하고 있다. 이글루시큐리티 고객들은 K-Center의 자동화된 위협공유체계를 통해 사이버 위협 정보를 실시간 받아 볼 수가 있게 되었다.

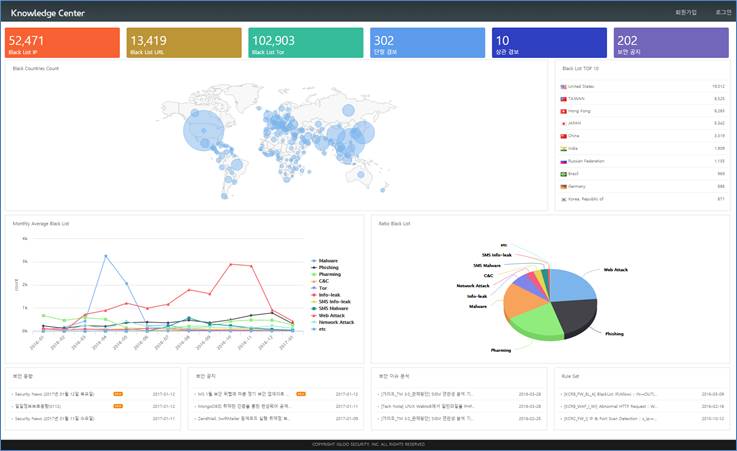

K-Center에서 제공하는 정보는 Black List IP/URL, 보안권고/상황전파문, 보안 뉴스/동향, 침해사고가이드이다. [그림 1]

그럼, 지금부터 이런 정보들을 SIEM에서 어떻게 활용하는지 알아 보겠다.

[그림 1] K-Center 대시보드 화면

3. SIEM의 사이버 위협 인텔리전스(Threat Intelligence) 활용

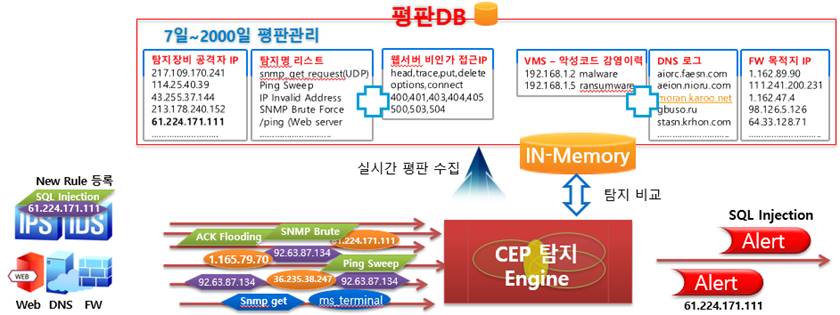

사용자는 SIEM을 통해 크게 두가지 [그림 2] 형태로 위협 인텔리전스 정보를 활용할 수 있다.

첫번째는 K-Center를 통해서는 제공되는 Black List IP/URL, 보안권고/상황전파문, 보안 뉴스/동향, 침해사고가이드 등을 활용하여 최신위협 정보를 획득하는 것이다.

특히, 예방활동 메뉴에 축적되는 유해 IP와 유해 URL 정보를 In-Memory 방식의 실시간 CEP 탐지 엔진이 인프라 분석하고, 실시간으로 탐지함으로써 선재적 대응이 가능해 졌다.

두번째는 해당 기관에 최적화된 위협 인텔리전스 정보를 확보할 수 있게 되었다. 해당 기관의 네트워크 보안장비(FW, IPS, APT등)와 웹서버 등으로 접속하는 출발지 IP와 탐지명을 일정기간 동안 평판 관리함으로써 빠른 판단과 경보 집중도를 높이고, 신속한 침해 대응을 할 수 있다. 또한, VMS, DNS서버 등에서 사용자 IP와 목적지IP, 그리고, URL(도메인) 정보등을 이력관리 함으로써 평소와 다른 이상행위를 탐지할 뿐만 아니라, 악성코드등에 감염된 PC를 식별할 수도 있다.

[그림 2] SIEM의 두가지 위협 인텔리전스

4. SIEM의 자동화된 위협 인텔리전스 탐지 프로세스

K-Center를 통해 제공되는 위협 인텔리전스의 자동 탐지 프로세스 [그림 3]에 대해 알아 보자. K-Center에 최신 유해 IP/URL이 자동으로 업데이트가 되면, SPiDER TM V5.0 CEP 탐지 엔진의 In-Memory에 모든 정보를 업데이트 하고 이후 고객사에서 수집되는 모든 IP/URL과 비교하여 실시간으로 탐지한다. 탐지된 경보들은 상관분석 메뉴에서 실시간 확인 가능하며, 대시보드를 통해 탐지 추이와 공격 형태를 한 눈에 파악 할 수 있다.

이러한 모든 일련의 과정들이 관리자의 추가 설정/관리 활동 없이 자동으로 이루어 짐으로 정보보호 활동에 좀더 집중할 수가 있게 되었다. 단계별로 살펴 보겠다.

[그림 3] SIEM 위협 인텔리전스 자동 탐지 프로세서

■ K-Center가 제공하는 정보

아래는 K-Center가 제공하는 Black List IP/URL[그림 4], 보안 뉴스/동향 [그림 5], 보안권고/상황전파문[그림 3-6], 침해사고가이드 등 다양한 위협 정보들에 대한 화면들이다. 특히 예방활동 메뉴의 유해IP와 유해URL은 유효기간과 설명필드에 “근거자료 : iSensor 수집자료 // 설명 : 첨부파일 실행시 악성 IP 접근” 처럼 수집 근거와 공격 형태에 대한 정보까지를 제공해 준다. 근거자료의 iSensor는 이글루시큐리티 원격/파견관제팀에서 대응한 위협 정보라 신뢰성이 높다.

유해 IP/URL의 공격 분류에는 Web Attack, Network Attack, Malware, C&C, Phishing, Pharming, Info-leak, Ransomware, SMS Malware, SMS Info-leak로 상세하게 분류를 하여 공격 유형 파악에 도움이 된다. 보안 담당자에 의해 등록가능하며, 공격 분류도 정의 가능하다.

[그림 4] 예방활동에 등록된 유해 IP/URL과 공격 분류

[그림 5] 보안 뉴스/동향

[그림 6] 보안권고/상황전파문

■ 실시간 자동 탐지

[그림 7]을 보면 단일경보관리 메뉴에서 “S10 위협 인텔리전스 그룹”에 Web Attack, Network Attack, Pharming, C&C등[그림3-7]으로 구분하여 탐지 설정이 되어 있다. 위협 정보가 업데이트 되면 자동으로 적용된다. 솔루션 설치 시 기본 룰로 등록이 되어 있으며, 룰검색 기능 통해 쉽게 찾을 수 있다.

유해IP 탐지 시 방화벽, IPS, TMS, WEB등 IP기반 장비 모두를 통합적으로 관리하는 것이 가능하다. 즉, 방화벽에서 탐지 시 IN/OUT 트래픽 추이를 볼 수 있다면, IPS 탐지 시 유해IP이면서 공격 행위를 탐지할 수 있다면 대응 및 판단에 많은 도움이 될 것이다. 그리고, WEB서버 같은경우 Access log를 이용하여 당장은 IPS등에서 아무런 공격 탐지가 안되더라도 유해IP의 접속여부를 알 수 있으며, 주의관제를 할 수 있다. 유해URL은 DNS로그와 유해사이트차단시스템, 웹 프록시 솔루션 로그의 도메인(URL) 정보를 이용하여 탐지하면 된다.

[그림 7] 단일경보관리에 등록되어 있는 위협 인텔리전스 룰

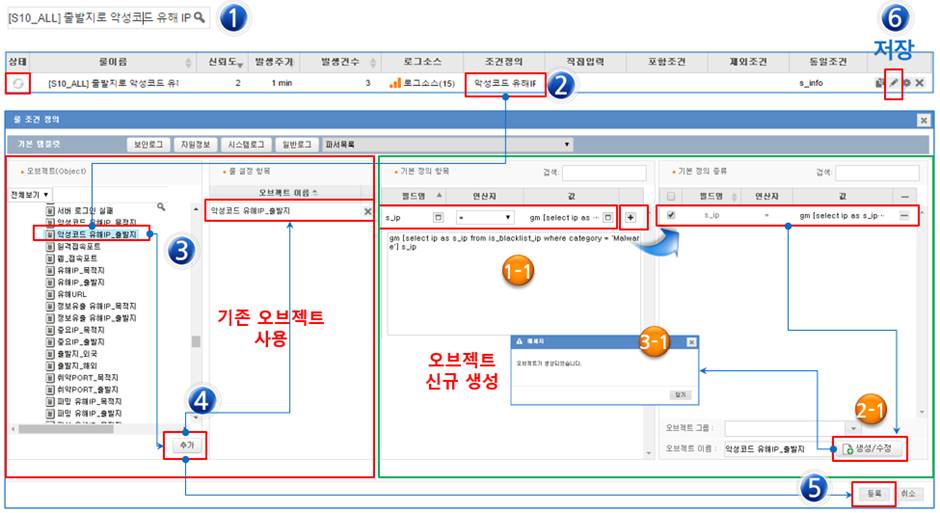

■ 단일 경보 설정[그림 8]

기본적인 룰들은 SIEM에 등록이 되어있다. 기관 현황에 맞춰 수정하여 사용하면 된다.

① 룰 검색에서 “S10_ALL” 키워드로 검색하면 쉽게 찾을 수 있다.

② 룰 비활성화 후 조건정의를 클릭하면 오브젝트를 생성/수정창 팝업이 실행된다.

③ 지금 설정되어 있는 오브젝트의 내용을 확인 할 수 있다.

④ 만약 다른 오브젝트를 설정하고자 한다면 ③④⑤을 차례로 수행하면 된다.

①-1 이번에 위협 정보가 Web Attack과 NetWork Attack가 추가되었다. 아래 탐지 설정 값에서 [‘Web Attack’] 부분의 값만 변경하면 된다. 참고로 대소문자 구분한다.

gm [select ip as s_ip from is_blacklist_ip where category = 'Web Attack'] s_ip

①-1 수정 후 + 기호를 눌러 오브젝트 생성 모드로 넘긴 후 체크 박스를 선택 후 원하 오브젝트 이름 입력 후 생성/수정 버튼을 누르면 하나의 오브젝트가 생성된다. 그런후 다시 생성한 오브젝트를 적용하려면 ①~⑤ 행위를 반복하면 된다. 그리고, 최종 ⑥번 룰 저장 후 활성화를 시키면 된다.

[그림 8] 단일 경보 룰 설정과 오브젝트 수정/생성

■ 경보 모니터링

상관분석 메뉴를 통해 SIEM에서 자동 탐지한 유해IP/URL 경보들을 실시간으로 확인할 수가 있다. [그림 9]

상관분석 화면을 보면 상하로 창이 “경보 지속”과 “경보 종료”로 분리된 화면을 볼 수가 있다.

“경보 지속”은 탐지 조건을 만족할 때 마다 다수의 경보를 발생시키는 것이 아니라 동일 경보에 지속시간과 건수를 누적하여 표현함으로써 동일 공격이 계속 이어짐을 판단할 수 있으며, 공격의 규모와 침해 대응 여부를 알 수가 있다. 발생되는 경보의 최소화를 통해 제한된 인적 자원의 경보 피로를 감소시켜 집중력을 높일 수 있다.

지속되는 공격이 종료되면 “경보 종료”로 내려가게 되며, 일회성 공격에 의해 탐지된 경보들을 확인할 수 있다.

유해IP/URL 경보입장에서 본다면 드라이브 바이 다운로드 같은 악성코드에 감염이 되어 C&C서버나 외부 서버로 접속을 시도하는 PC들을 탐지할 수 있다.

[그림 9] SIEM에서 자동 탐지한 유해IP/URL 실시간 경보들

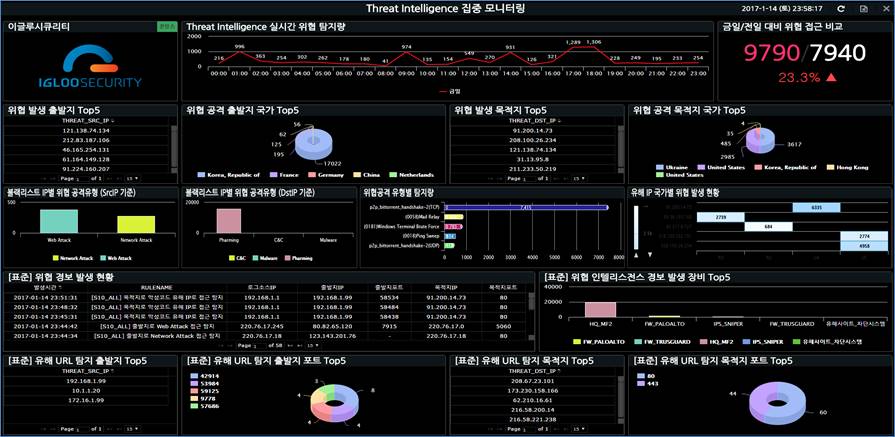

■ 사용자 정의 대시보드

대시보드를 통해 위협 발생 출발지IP와 목적지IP, 그리고 공격 국가 TOPn 정보등 공격 형태와 탐지 추이를 한 눈에 파악 할 수 있다. 또한 TimeLine을 통해 시간대 별로 유해IP에서 우리 기관을 접근하는 추이와 반대로 접속하는 추이를 볼 수가 있다.

유해 IP가 IPS 같은 탐지 장비에서 탐지된 공격유형 정보와 웹서버에 접속한 이력 정보 또한 관리자가 유연하게 대시보드를 구성할 수가 있다.

[그림 10] 위협 인텔리전스(Threat Intelligence) 사용자정의 대시보드

5. SIEM을 통한 해당 기관만의 상황 위협 인텔리전스 확보

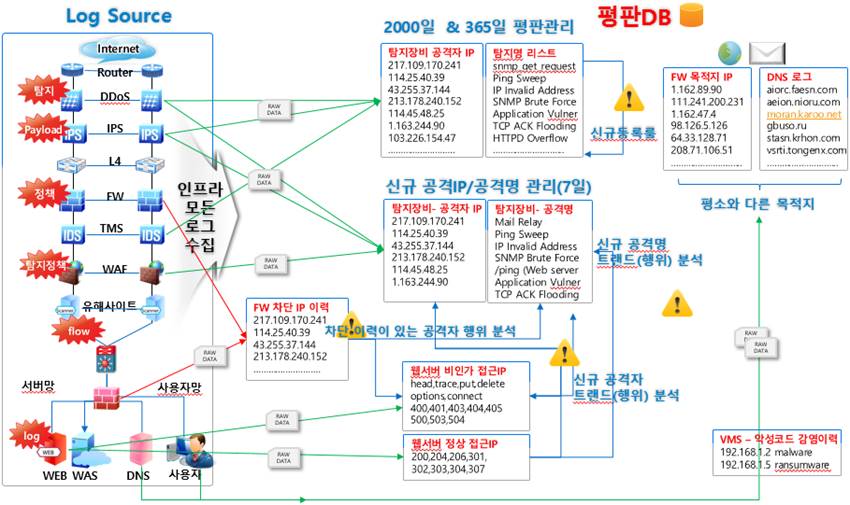

K-Center를 통해서는 글로벌 위협에 선재적으로 대응을 할 수 있다면, 평판 관리를 통해서는 SIEM이 구축된 해당 기관에 최적화된 위협 인텔리전스를 구축할 수 있다. 즉, 해당 기관에서 운영되고 있는 보안장비로부터 수집된 로그를 일정기간 동안 평판 관리[그림 11]할 수 있게 되었다. 평판을 관리한다는 것은 기존 정보보호 활동에 중요한 역할을 해온 DDoS, IPS, TMS, WAF, VMS등과 같은 단일 탐지 장비의 단순 탐지 방식인 패턴과 트래픽, 인계치 기반에 의해 늘 발생하는 수많은 일회성 경보에 평판DB의 정보를 추가함으로 빠른 판단과 경보 집중도를 높여 단시간에 침해대응을 할 수가 있게 한다.

평판관리 대상을 보면 IPS의 공격자IP와 탐지명을 일정기관 보관하여 늘 발생하는 IP가 아닌 새로운 공격자IP와 탐지명을 구분할 수 있다. 공격자 IP가 IPS에서 웹해킹 관련 공격으로 탐지되었는데, 이미 웹서버에 400, 500 에러를 발생시킨 이력이 있는 비인가접근 IP며, 방화벽에서도 차단 이력이 많은 IP였다면 침해 대응 판단이 빨라 질것이다.

그 외에도 VMS에 악성코드로 감염된 PC IP가 DNS로그에 평소와 다른 도메인(홈페이지)으로 접속을 하고, 방화벽에서도 목적지가 해외로 트래픽이 반복 발생하다면 정오탐 판단에 많은 도움이 될 것이다.

[그림 11] 보안장비로부터 수집된 로그를 일정기간 동안 관리하는 평판DB

5-1. 기존과 다른 이상행위 탐지를 위한 자동화된 평판 탐지 프로세스

인프라에서 발생하는 로그를 실시간으로 수집과 동시에 CEP 탐지엔진 In-Memory에 올려 평소 평판과 다른 이행 행위를 탐지할 수가 있다. 해당 기관으로 직접적인 공격 행위를 한 정보들을 한번 설정으로 자동 수집과 운영이 가능하며, 패턴 업데이트등 지속 관리에 대한 보안 운영의 부담을 줄여 능동적인 정보보안이 가능해 질 수 있다.

[그림 12] 기존과 다른 이상행위 탐지를 위한 자동화된 평판 탐지 프로세스

■ 평판 탐지 룰 활용 사례

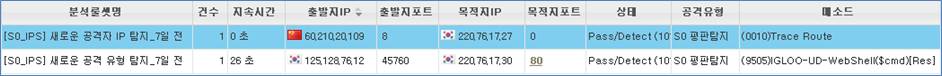

룰셋명 : [S0_IPS] 새로운 공격자 IP 탐지_7일 전 & [S0_IPS] 새로운 공격 유형 탐지_7일 전

단일 보안장비에서 발생하는 동일IP들의 경보는 수도 없이 많다. 이 중에 평소와 다른 공격을 사람이 눈으로 구분하여 선별하는 건 쉽지가 않다. 평판 탐지를 통해 일주일 혹인 한달 동안 공격 이력이 없던 새로운 공격IP를 구분하여 모니터링 집중도를 높이고, 빠른 침해대응을 할 수가 있다. 또한 새로운 취약점의 발견에 따라 평소 발생하지 않던 IPS/TMS 경보가 발생되었는지도 구분하여 대응 할 수 있다.

[그림 13] 룰셋명 : 새로운 공격자IP/공격유형 탐지 결과

이런 정보들을 일주일 혹은 1개월간 통계 분석하여 공격 트랜드 분석에 중요한 자료가 될 수 있다.

[그림 14] 새로운 취약점과 연관성있는 새로운 공격자IP의 평판탐지 추이 그래프

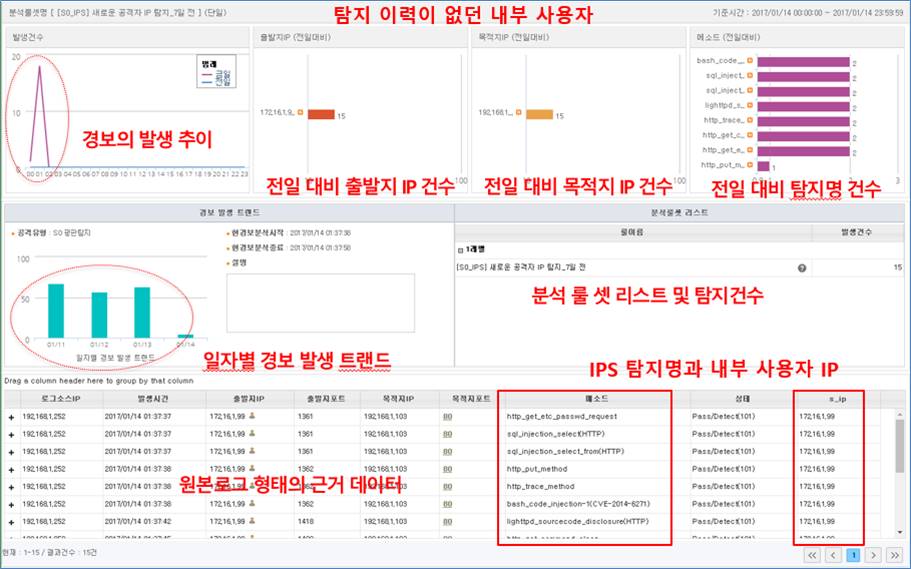

그리고, 해당 분석 룰셋명에서 우클릭하여 “상세 분석”메뉴를 클릭하면 [그림 15]와 같은 한눈에 발생된 경보를 상세 분석할 수 있는 팝업창이 실행 된다. “상세 분석”창에서는 일자별/시간대별 경보 발생 건수를 통해 추이와 트랜드를 파악할 수 있으며, 출발지IP, 목적지IP, 탐지명을 그래프를 통해 직관적으로 공격 형태를 파악할 수 있다. 그리고, 경보가 왜 발생했는지 원본 로그 형태의 근거 로그를 추가 행위 없이 바로 확인 할 수 있다.

아래 경보는 최근 7일전 혹은 한 달간 탐지 이력이 없던 내부 사용자가 보안 담당자도 아닌데, 내부 업무망을 취약점 SCAN을 하면서 새로운 공격자IP와 새로운 탐지명으로 발생한 경보 화면이다.

[그림 15] 한눈에 발생 경보를 분석할 수 있는 상세분석 화면

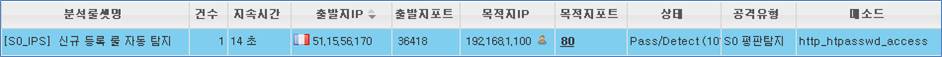

● 룰셋명 : [S0_IPS] 신규 등록 룰 자동 탐지

ESM 3.1 버전에서는 IPS나 TMS에서 자동 업데이트된 룰에 대해 꼭 탐지 경보를 설정해 줘야 탐지가 되었다. 그러나 SIEM에서는 자동으로 IPS 신규 등록된 룰을 구분하여 IPS에서 탐지가 되면 경보를 발생시켜 준다. 이런 경보들을 한달 통계를 통해 새로운 취약점 공격들에 대한 흐름을 파악할 수가 있다.

[그림 16] 신규 등록 룰 자동 탐지 결과

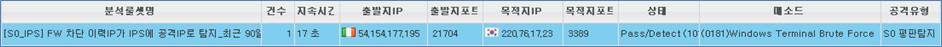

● 룰셋명 : [S0_IPS] FW 차단 이력IP가 IPS에 공격IP로 탐지_최근 90일

방화벽 정책에 의해 일정 건수 이상 차단된 IP들을 구분하여 관리할 수 있다. 즉, Scan이나 Brute Force 공격등으로 침투시도를 하면서 방화벽 정책에 차단된 IP들이 IPS에 탐지되는 여부를 구분할 수 있다. 또는 기존 공격으로 이미 방화벽에서 차단되었다가 차단기간이 지나 정책 해지된 공격IP가 이후 또 다른 공격으로 IPS에서 탐지되는지 여부를 판단하여 영구 차단하는 예방활동을 할 수가 있다.

[그림 17] FW 차단 이력IP 가 IPS에 공격IP로 탐지 결과

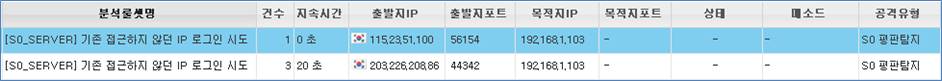

● 룰셋명: [S0_SERVER] 기존 접근하지 않던 IP가 로그인 시도

원격 접근관리 솔루션을 통해만 서버에 접속할 수 있지만, 서버 대 서버로 접속 우회하는 경우 탐지가 어려우며, 그렇다고, 모든 서버에서 자주 변경되는 접근IP별 설정이 쉽지는 않다. 그러나, 서버에서 발생하는 wtmp, btmp, Secure로그등을 활용하여 서버마다 평판을 통해 내부 IP 대역이라도 평소 접근하지 않던 IP나 계정을 통해 서버에 접근(성공/실패)할 경우 탐지할 수 있다.

[그림 18] 기존 접근하지 않던 IP가 로그인 시도 탐지 결과

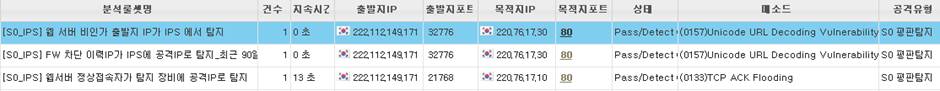

● 룰셋명 : [S0_IPS] 웹서버 정상접속자가 탐지 장비에 공격IP로 탐지

[S0_IPS] 웹 서버 비인가 출발지 IP가 IPS에서 탐지_30일

[S0_IPS] FW 차단 이력IP가 IPS에 공격IP로 탐지_최근 90일

과거(90일 이내) 공격으로 FW에 차단된 이력이 있는 IP가 일주일간 악의적인 행위없이 아주 정상적으로 홈페이지를 접속하다가 어느 순간 악의적인 공격을 시도하는 경우이다. 악의적인 행위로 비인가 접근(4xx, 5xx 에러) 에러가 발생하고, 동시에 IPS에서도 탐지된 경우로 공격IP에 대한 기존 평판을 통해 차단여부등 공격 대응 판단에 도움이 될 수 있다.

[그림 19] 다양한 평판 탐지 결과

[그림 20] 7일간 정상 접속(취약점Scan) 후 웹서버 공격 탐지한 평판 탐지

6. 마치며…

“지피지기면 백전불태”

손자병법 원문에는 “지피지기면 백전백승” 이란 말은 없고, “지피지기면 백전불태” 라고 한다. 적을 알고 나를 알면 백번을 싸워도 위태롭지 않다는 의미다. 손자가 말하는 지피지기는 상황에 대한 정확한 분석이다. 즉, 지능화된 공격은 마치 안개 속과 같아서 어떤 형태의 공격에 의해 어떤 위협이 올지 알 수 없기 때문에 사전에 유사 공격등에 충분히 분석하고 대비해야만 위협으로터 우리 자산을 안전하게 보호 할 수 있을 것입니다.