보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

알려지지 않은 공격 방어 분투기

2022.02.09

35,940

01. 개요

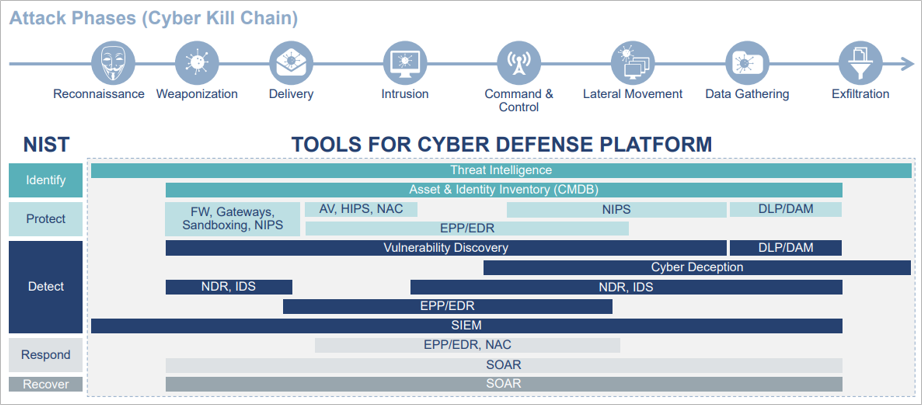

2002년에 발간된 「차세대 네트워크 보안 기술(KISA)」 중 새로운 공격기법에 대한 내용에 따르면 ”현재의 보안모델에서는 일반적으로 공격자가 항상 우세하며 방어자는 알려진 공격 방법에만 대응하는 방식의 사이클을 가진다.” 라고 방어에 한계가 있음을 설명하고 있다. 20년이 지난 현재, 사이버공격 탐지 및 대응 분야는 위협의 진화와 기반기술의 발전으로 세대를 구분할 수 있을 정도로 변화하였다. 알려지지 않은 취약점 공격과 악성코드를 방어하기 위해 킬체인과 인텔리전스 개념을 도입하고 행위 탐지, 분석∙대응 자동화, 디셉션 등의 운용기술이 성장 중이다.

[그림 1] 사이버 방어 플랫폼 (출처 : terreActive)

이번 호에서는 알려지지 않은 공격을 방어하기 위한 그간의 흐름을 정리해 보고자 한다.

02. 기본개념

1) 방어자의 이점, 사이버 킬체인

미국 군수업체 록히드마틴이 2011년 발표한 논문의 컨셉인 킬체인은 인텔리전스 기반의 방어 모델로 사이버보안에 도입되었고 이후 킬체인은 사이버공격 대응전략의 주된 개념으로 자리잡았다.

논문 내용을 정리하면, 지능형 지속 위협(APT)이라고 명명된 공격자는 맞춤형 악성코드와 제로데이 공격을 이용하기 때문에 안티바이러스와 패치 적용과 같은 기존의 취약점 중심 접근방식으로는 충분하지 않고 인텔리전스를 기반으로 하는 위협 중심 접근방식이 필요하다고 제안한다. 침입 자체를 단일 이벤트가 아닌 단계적 진행으로 이해하면 목표 달성 전에 각 단계를 성공적으로 진행해야 하는 공격자보다 한 번의 방어로 공격을 와해할 수 있는 방어자가 우위를 점할 수 있다는 것이다.

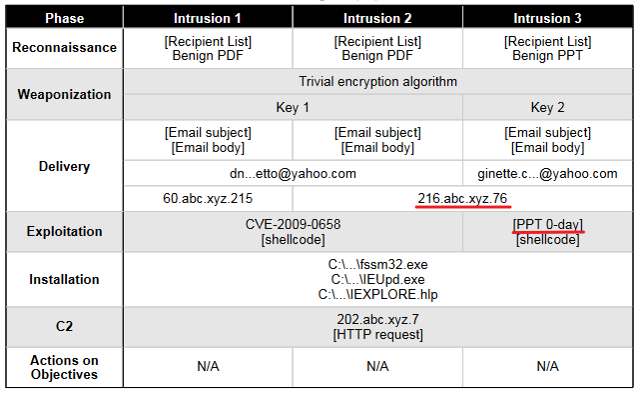

인텔리전스 기반 방어 모델을 적용한 사례연구에서 방어자가 연속적인 스피어피싱 악성메일의 취약점과 악성코드를 분석하고 침입 킬체인 모델에 따라 추출한 지표는 [표 1]과 같다. 방어자는 지표의 유사성을 식별하여 개별 침입시도를 동일 캠페인으로 연결하고 제로데이 취약점을 이용한 침입시도를 탐지할 수 있었다고 설명한다.

[표 1] 논문 사례연구의 침입시도별 지표 (출처 : 록히드마틴)

2) 인텔리전스와 고통의 피라미드

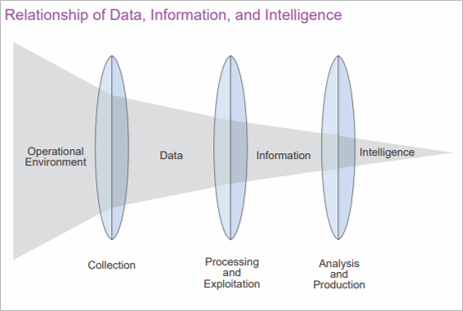

사이버보안 영역에서 인텔리전스는 잠재적 위험을 완화하기 위해 제공하는 위협 및 위협 행위자와 활동에 대한 정보를 의미한다. 인텔리전스는 데이터 수집∙처리와 정보 분석을 통해 생산하며 이해관계자(인텔리전스 소비자)와 목적에 따라 전략, 작전, 전술, 기술로 유형이 나뉜다.

[그림 2] 데이터, 정보, 인텔리전스의 관계 (출처 : 미 육군 합동교범 2-0)

|

구분 |

설명 |

|

전략 인텔리전스 |

비즈니스 결정에 영향을 미치는 위협 동향과 공격자의 목표 |

|

작전 인텔리전스 |

방어자에게 임박한 공격 또는 관찰된 행동에 대한 경고 |

|

전술 인텔리전스 |

위협 행위자가 사용하는 도구와 전술∙기술∙절차(TTP) |

|

기술 인텔리전스 |

기술적인 위협 지표, 거의 실시간으로 업데이트 제공 |

[표 2] 인텔리전스의 종류 (출처 : FIRST, 재구성)

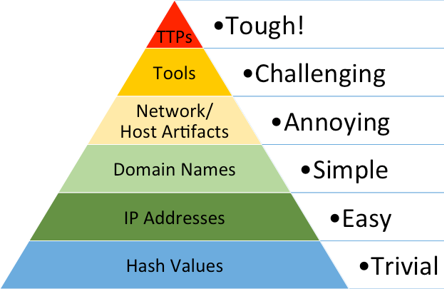

2013년 보안전문가 데이비드 비앙코는 인텔리전스의 효과적인 활용방법을 설명하기 위한 개념으로 "고통의 피라미드"를 소개했다. 파리미드의 정점에 위치한 TTP(전술∙기술∙절차)가 공격 억제에 가장 효과적임을 의미한다. 예를 들어, Pass-the-Hash 공격에 대해 공격 도구뿐만 아니라 탈취한 자격증명을 이용한 로그인 행위 자체를 탐지하여 대응할 경우 공격자는 도구 변경보다 더 많은 자원이 필요한 기술 변경이 필요하므로 공격 활동에 상당한 영향을 줄 수 있다.

[그림 3] 고통의 피라미드 (출처 : 데이비드 비앙코)

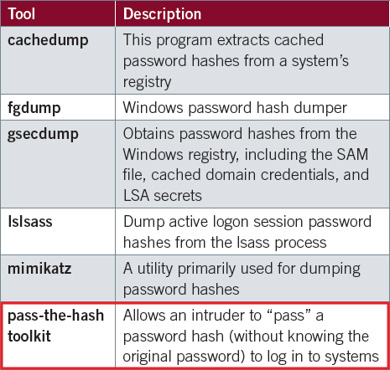

[표 3] APT1 인텔리전스 보고서의 공격 도구 부분 (출처 : 맨디언트)

03. 운용방안

1) TTP 기반 분석

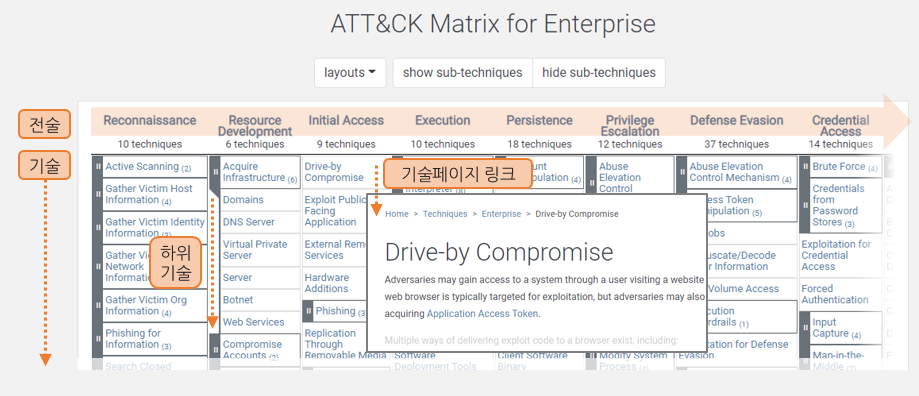

공격자의 행위를 탐지하기 위해 보편적으로 참조하는 행위 기반 위협 모델은 미국 비영리공익단체 마이터(MITRE)의 어택(ATT&CK) 매트릭스이다. 실제 지능형 지속 위협을 기반으로 공격자의 전술(공격 중 단기적·전술적 목적)과 기술(전술적 목표를 달성하는 수단)을 구조화하고 각 기술의 공격 절차와 탐지 및 완화 방안을 제공한다.

[그림 4] ATT&CK Matrix for Enterprise (출처 : MITRE)

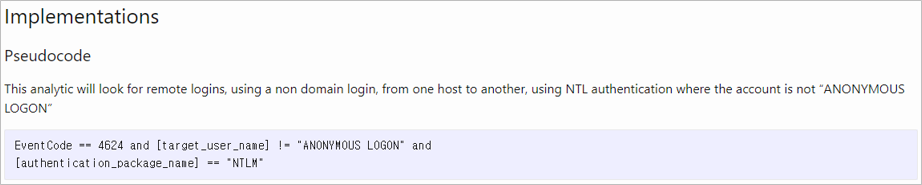

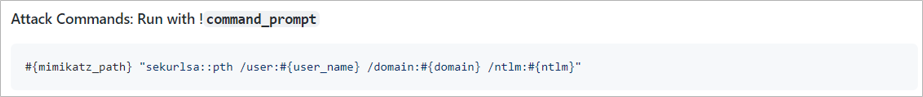

또한 마이터 어택에서 파생한 여러 프로젝트가 존재하여 공격 탐지 및 분석에 필요한 데이터 모델, SIEM 분석 쿼리, 공격 라이브러리 등을 활용할 수 있다.

[그림 5] MITRE Cyber Analytics Repository, Successful Local Account Login (출처 : MITRE)

[그림 6] Atomic Red Team, Pass the Hash (출처 : Red Canary)

2) 필요조건, 데이터

공격자의 행위를 탐지하기 위해서 가장 중요한 것은 탐지에 필요한 데이터 소스 확보와 지속 가능한 분석 프로세스이다. 작년 미국 백악관이 발표한 국가 사이버보안 개선 행정명령에서도 이러한 내용을 포함하고 있다. 사이버보안 사고 관련 연방정부의 조사 및 교정 역량을 개선하기 위해 보안운영센터(SOC)의 가시성 보장에 중점을 두고 로그 수집 및 모니터링 범위 확장과 SOAR와 UEBA 플레이북 구현을 [표 4]와 같이 공격적인 일정으로 지시했다.

|

성숙도 |

주요 요구사항 |

완료기한 |

|

EL1 |

중요도 레벨 0으로 분류한 로그 수집 및 SIEM 연동 Passive DNS(DNS 쿼리 로그) SOAR 및 UEBA 계획 수립 |

2022/08/27 |

|

EL2 |

중요도 레벨 1과 2로 분류한 로그 수집 풀 패킷 캡처 데이터 암호화된 데이터 검사 |

2023/02/27 |

|

EL3 |

중요도 레벨 3으로 분류한 로그 수집 SOAR 및 UEBA 플레이북 구현 컨테이너 보안 모니터링 구현 |

2024/08/27 |

[표 4] 이벤트 로그 관리 성숙도 모델 (출처 : 미국 예산관리국, 재구성)

|

레벨 |

로그 유형 |

|

0 |

Identity & Credential Management, Privileged Identity & Credential Management, Email Filtering, Spam and Phishing, Network Device Infrastructure DHCP, DNS, Wi-Fi, Routers and Switches, Load Balancers, Proxy and Web Contents Filters, Operating Systems Windows, MACOS, BSD (Linux), Cloud Environments, Cloud AWS, Azure, GCP |

|

1 |

System Configuration, Endpoint Detection & Response(EDR), Authentication and Authorization, Email Content Filtering Policy Updates Anti-Virus and Behavior-Based Malware Protection, Network Device Hash, Firewall, IDPS, VPN Gateway, PKI Infrastructure, Vulnerability Assessment, Web Application, Database, Virtualization System, Mobile EMM(UEM)/MTD, Container Supply Chain |

|

2 |

System Status, Email Filtering Events, Data Loss Prevention, Full Packet Capture Data, Commercial Off the Shelf(COTS) and Custom Applications, General Applications, Container Image, Container Engine, Container OS |

|

3 |

Software Updates, Spam Dictionary Modifications, Mainframes, Container Cluster/Pod Events |

[표 5] 로깅 요구사항 (출처 : 미국 예산관리국, 재구성)

04. 맺음말

향후 사이버보안 방향설정에 도움이 되고자 현재 사이버공격 탐지∙대응체계의 주된 개념과 운영방안에 대해 알아보았다. 이를 조직에 적용하여 실질적인 가치를 얻기 위해서는 운용환경에 맞춰 전략을 구성하고 현재 방어체계 평가를 통한 격차 식별과 우선순위 도출이 필요하다.

05. 참고자료

[1] 한국정보보호학회, 『차세대 네트워크 보안 기술 』, 한국정보보호진흥원(2002), 6p

[2] terreActive, "Cyber Defense Workshop", https://www.terreactive.ch/en/node/164

[3] Eric M. Hutchins, Michael J. Cloppert, Rohan M. Amin, "Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains", Lockheed Martin Corporation, 2011, https://www.lockheedmartin.com/content/dam/lockheed-martin/rms/documents/cyber/LM-White-Paper-Intel-Driven-Defense.pdf

[4] Joint Chief of Staff, Joint Publication 2-0, Joint Intelligence, US DoD, 2013, https://www.jcs.mil/Portals/36/Documents/Doctrine/pubs/jp2_0.pdf

[5] FIRST, "Introduction to CTI as a General topic", https://www.first.org/global/sigs/cti/curriculum/cti-introduction

[6] David Bianco, "The Pyramid of Pain", 2013, http://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

[7] MANDIANT, "APT1: Exposing One of China’s Cyber Espionage Units", 2013, https://www.mandiant.com/resources/apt1-exposing-one-of-chinas-cyber-espionage-units

[8] MITRE, "MITRE ATT&CK", https://attack.mitre.org

[9] MITRE, "MITRE Cyber Analytics Repository", https://car.mitre.org

[10] Red Canary, "Atomic Red Team ", https://github.com/redcanaryco/atomic-red-team

[11] OFFICE OF MANAGEMENT AND BUDGET, Improving the Federal Government’s Investigative and Remediation Capabilities Related to Cybersecurity Incidents, 2021, https://www.whitehouse.gov/wp-content/uploads/2021/08/M-21-31-Improving-the-Federal-Governments-Investigative-and-Remediation-Capabilities-Related-to-Cybersecurity-Incidents.pdf