보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

집중관제기능 활용을 통한 내부 악성코드 감염자 모니터링

2019.07.31

6,276

SPiDER TM V5.0은 이글루시큐리티 보안관제 경험과 빅테이터 활용역량이 집약된 통합보안관리 솔루션으로 최초탐지부터 로그/네트워크 패킷 분석까지 일원화 된 관제환경구성을 통해 관제업무의 기민성과 효율성을 높이는 동시에 인프라 전반에 대한 가시성을 확보할 수 있다.

1. 개요

멀웨어 또는 악성프로그램 제작이 점차 간단해 지고 있는데 비해 증상이나 유포 방법은 복잡해지고 지능화 되고 있어 기존 안티 바이러스 프로그램만으로 다양한 악성코드를 진단하기가 점점 어려워 지는 추세이다.

국내에서는 지난해 총 1만3천652건의 '익스플로잇 키트(Exploit Kit)' 공격이 발견된 것으로 나타났다. 글로벌 보안 소프트웨어 기업인 트렌드마이크로의 ‘2018 위협보고서’에 따르면, 일본이 총 26만861건을 기록했으며, 대만(5만3천777건)과 미국(1만5천802건)이 뒤를 이었다. 한국은 일본, 대만, 미국에 이은 전 세계 4위에 해당하는 수치를 기록했다.

악성코드의 주요 감염 루트는 웹페이지 검색, P2P 서비스 이용 그리고 E-mail의 첨부파일을 통해 침투한다. 또한 최근 트렌드 중 하나인 암호화 화폐 채굴 악성코드는 전년 대비 237%나 증가하고 있어 과거의 일률적인 방법과는 큰 차이를 보이고 있다는 점에 주목할 필요가 있다.

악성코드는 네트워크 트래픽 발생, 시스템의 성능저하, 파일 삭제, 파일 암호화, 원격 제어, 개인 정보 유출 등 다양한 행위를 하는데 이번 SIEM Guide에서는 이러한 악성코드 감염을 확인하는 방법으로 집중 모니터링에 대해 다루고자 한다.

2. 집중 관제 메뉴 설명

1) 집중 관제 화면 구성

집중관제 메뉴는 위기 단계별 관제, 최근 이슈 대응, 정기훈련, 모의 훈련, DDoS 대응훈련으로 구성되어 있다.

위기 단계별 관제는 위기 단계의 현황 및 이력을 등록, 수정 및 조회할 수 있는 기능을 제공한다. 사이버 위기 단계의 메뉴 경보 발령 등록 시 자동으로 등록된다.

정기훈련 메뉴는 정기 훈련의 현황 및 이력을 등록, 수정 및 조회 할 수 있는 기능을 제공한다.

모의 훈련메뉴는 모의훈련의 현황 및 이력을 등록, 수정 및 조회할 수 있는 기능을 제공한다.

DDoS 대응 훈련 메뉴는 DDoS 대응 훈련의 현황 및 이력을 등록, 수정 및 조회할 수 있는 기능을 제공한다.

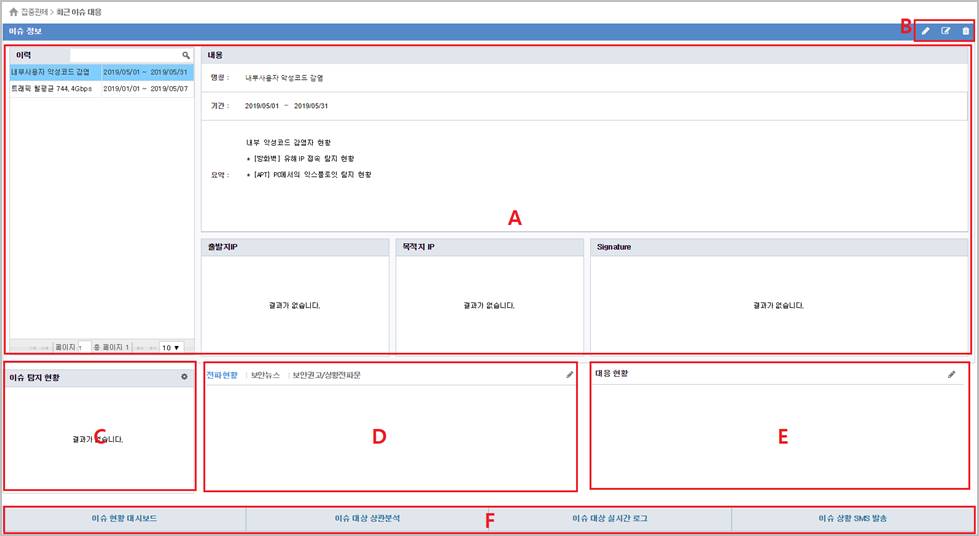

이번 SIEM Guide에서는 집중 관제의 최근 이슈대응 메뉴를 활용하여 집중 모니터링을 하였다.

2) 최근 이슈 대응

|

영역 |

구분 |

내용 |

|

A |

이슈 대응 내용 |

왼쪽에는 이슈 이력 리스트가 제공되며, 클릭

시 해당 건에 대한 명칭, |

|

B |

이슈 정보 관리 버튼 |

이슈 이력을 등록할 수 있으며, 리스트에서 선택된 항목을 수정 및 삭제 할 수 있다. |

|

C |

이슈 탐지 현황 |

A영역의 이력 리스트에서 선택된 항목의 기간에 |

|

D |

전파현황, 보안뉴스, |

A영역의

이력 리스트에서 선택된 항목의 기간에 해당하는 전파현황,

|

|

E |

대응 현황 |

A영역의 이력 리스트에서 선택된 항목의 기간에 해당하는 대응현황을 제공하며, 등록 및 조회가 가능하다. |

|

F |

연동 링크 |

A영역의

이력 리스트에서 선택된 항목의 경보 룰을 연동하여 |

3. 이기종 단일 보안 장비들의 로그 분석

이번 장에서는 악성코드에 감염된 내부사용자를 다양한 보안장비들이 어떻게 탐지 하는지 알아보자. 또한 각 장비 별로 SIEM을 활용한 확인 및 대처방안과 이러한 분석 과정을 보다 쉽게 확인할 수 있도록 상관분석과 시각화 대시보드로 탐지하는 과정까지 살펴 보도록 하자.

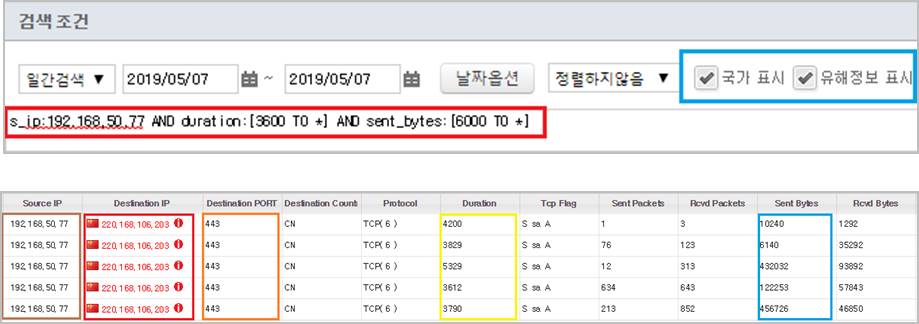

1) 방화벽 솔루션

악성코드에 감염된 경우 바이러스 서버 또는 SEP와 같은 솔루션에서 탐지가 가능하지만 자바 스크립트 및 윈도우 스크립트 파일로 제작하여 이를 문서 파일로 위장할 경우 NT OS에 내장된 GUI 기반의 wscript.exe나 CLI 형태의 script.exe 호출하여 우회가 가능하다.

스크립트 파일은 프로그램 실행에 필요한 설정 값이 포함되어 있다. 스크립트 파일은 변경이 용이하고 파일 생성이 간단하기 때문에 스크립트 형태의 악성코드 감염이 증가하고 있다.

이러한 경우 V3에서 탐지가 되지 않기 때문에 방화벽 로그를 이용하여 악성행위 탐지를 분석 한다.

악성코드 감염은 외부 C&C서버와 장시간 통신을 하며 백도어를 설치하고 추가 공격을 실행한다.

아래 검색 결과를 보면 보안 웹 서비스 포트로 장기간 연결된 세션 검색할 수 있다.

검색 시 국가 표시와 유해정보 표시도 체크하여 검색결과를 확인한다.

ㆍ 검색어 : s_ip:192.168.50.77 AND duration:[3600 TO *] AND sent_bytes:[6000 TO *]

(출발지 IP는 이기종 장비간 악성코드에 감염된 내부 사용자이며, 장기간 연결 세션(한 시간 이상)이며 주고 받은 용량이 큰 경우(sent_bytes가 6000 bytes이상)에 대한 검색을 한다)

*** 출발지 IP의 경우 검색 조건에는 특정 내부 IP를 지정하였지만, 사전에 내부 대역 검색을 통하여 의심이 될만한 IP를 추출

검색 결과에서 ![]() 아이콘을 클릭하여 목적지 IP에 대한 유해 정보 확인 시 “유해IP 정보”를 확인할 수 있다.

아이콘을 클릭하여 목적지 IP에 대한 유해 정보 확인 시 “유해IP 정보”를 확인할 수 있다.

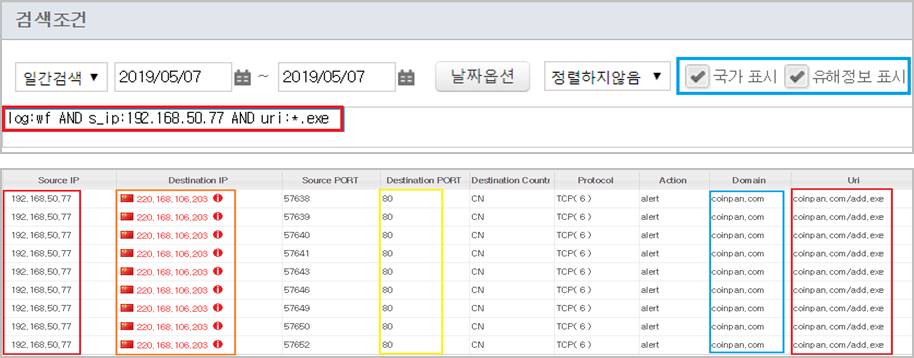

2) 유해 사이트 차단 솔루션

흔히 악성코드들은 내부에서 외부로 통신 우회를 위하여 80 포트를 많이 활용한다. 해당 경우의 80 포트로 통해 들어오는 우회 트래픽 로그 확인이 필요하다. 이런 우회 트래픽들의 URI/URL 정보가 필요한데, 해당 정보를 확인하기 위해 유해사이트 차단 솔루션의 로그를 활용하면 된다.

우회 된 트래픽 로그의 출발지 IP, 목적지 IP, 목적지 포트, Domain과 URI/URL 등의 정보를 통하여 상세 정보를 확인할 수 있다.

아래 검색 결과를 보면 URI 필드에서 “coinpan.conf/add.exe”로 DBD(Drive By Download)를 통해 실행파일이 추가 다운로드 되었다는 것을 확인할 수 있다.

검색 시 국가 표시와 유해정보 표시도 체크하여 검색결과를 확인한다.

ㆍ 검색어 : log:wf AND s_ip:192.168.50.77 AND uri:*.exe

(출발지 IP는 이기종 장비간 악성코드에 감염된 내부 사용자이며, URI에 exe실행 파일이 있는 경우에 대한 검색을 한다)

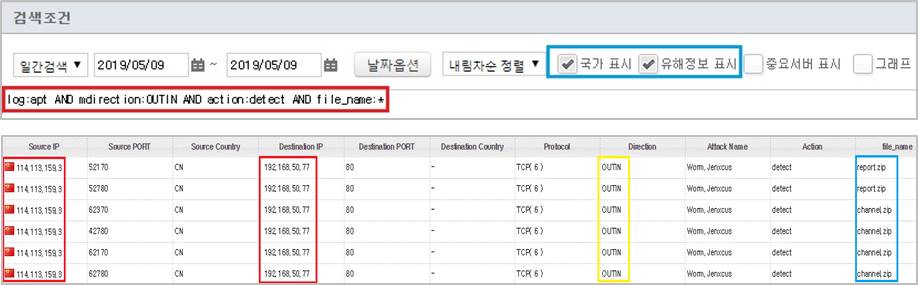

3) APT 솔루션

해커는 특정 내부 사용자에게 악성 메일을 전달하여 첨부파일 실행 유도를 위해 “Payment”, “report”등의 첨부파일이 포함된 악성 메일을 전송한다. 이러한 경우 APT 솔루션을 통해 첨부파일 추출 또는 수신여부를 알 수 있으며, SIEM을 통한 로그검색으로 report.zip, channel.zip의 압축된 파일을 다운로드 받았다는 걸 확인할 수 있다.

검색 시 국가 표시와 유해정보 표시를 체크하여 확인할 수 있다.

ㆍ 검색어 : log:apt AND mdirection:OUTIN AND action:detect AND file_name:*

(문자열 필드 검색 시 중간에 공백이나 특수문자가 있으면 “ ”로 묶어 주면 된다.)

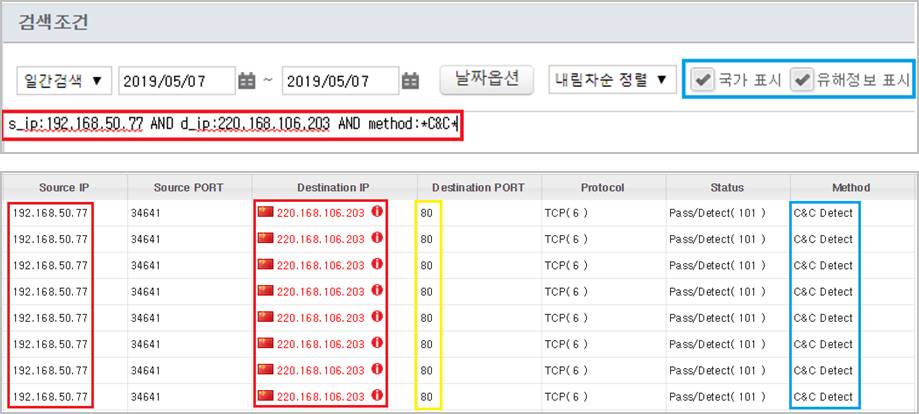

4) IPS 솔루션

IPS 장비에서 유해 목적지 IP로 과다 접속이 탐지될 경우, C&C 관련 시그니쳐 명으로 된 로그가 발생한다.

이러한 경우를 확인하기 위하여 d_ip에 유해 C&C 의심 IP, method 필드에 C&C를 조건으로 넣고 검색할 수 있다.

아래 검색결과를 보면 IPS장비에서 내부 서버로부터 유해 목적지 IP로 접속중인 것을 탐지하여 C&C Detect 라는 시그니쳐 명으로 탐지한 것을 볼 수 있다.

ㆍ 검색어 : s_ip:192.168.50.77 AND d_ip :220.168.106.203 AND method:*C&C*

(method 필드는 대소문자를 구분하므로 C&C를 조건으로 넣을 때 대소문자에 유의하여 설정하도록 한다.)

4. 시각화

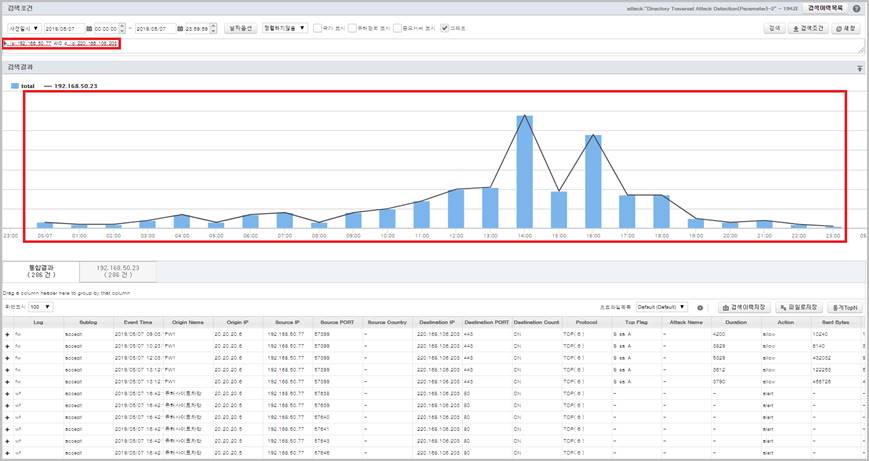

1) 타임라인 통계 분석

통합로그검색의 ‘그래프’로 표시 기능을 이용하여 타임라인의 추이량을 그래프로 확인할 수 있다.

그림을 보면 13시 이후에 유해 목적지 IP로 된 로그량이 치솟은 것을 확인할 수 있다.

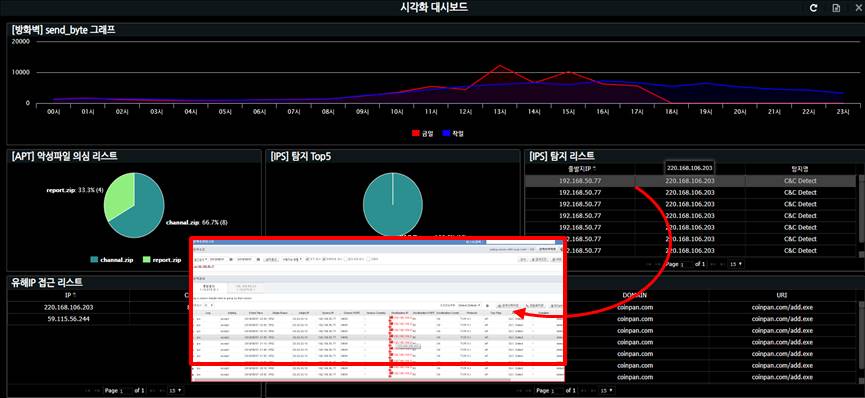

2) 대시보드

탐지된 방화벽 로그 중 시간대 별 전일 대비 Send_byte 증가량을 한 눈에 볼 수 있으며, 이를 보고 현재 데이터 전송현황이 확인 가능하다.

IPS와 APT 장비에서는 악성파일 다운로드 의심되는 파일명과 사용자의 IP를 확인할 수 있다.

유해차단 시스템 장비에서는 내부 사용자가 어떤 유해 IP에 접근했는지에 대한 URI를 확인할 수 있다.

더 나아가, 각 컨텐츠의 내용을 클릭 시 통합로그검색 메뉴로 이동하여 해당 내용으로 추가 검색 할수 있다.

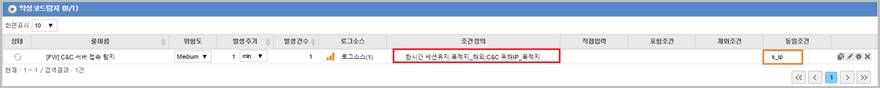

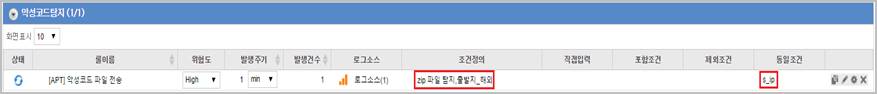

3) 단일 경보 탐지

▶ 이기종 장비 탐지 설정

여러 대의 장비가 이벤트를 탐지하는 경우, 이기종 간의 탐지경보를 설정하여 실시간 탐지가 가능하다. 악성코드가 감염된 내부 사용자가 트래픽을 유발하는 경우 동일한 출발지 IP가 되며 방화벽, IPS, 유해사이트차단 솔루션, APT 장비에서 모두 탐지가 되어 하나의 단일 경보로 설정이 가능하다.

아래 그림에서 발생건수에 origin >= 4로 설정하고 동일조건에 s_ip로 group by하여 경보를 설정할 경우 실시간으로 탐지가 가능하다.

내부사용자로 한정하기 위해선 포함조건에 내부사용자 대역만 추가하여 오탐을 최소화한다.

▶ 방화벽 경보 설정

아래 설정은 악성코드가 감염된 내부 사용자가 외부 유해IP로 트래픽을 발생 시키는 경보 설정이다.

목적지 IP는 외국이며 duration값이 한 시간 이상인 세션이 지속 될 경우 조건으로 설정한다.

방화벽 로그를 이용하여 악성코드를 탐지하기 위해선 유해IP 테이블에 있는 C&C 정보를 이용하여 유해IP를 탐지한다. 목적지를 C&C로 한정하여 조건을 추가할 경우 오탐률을 현저히 줄일 수 있다.

ㆍ 오브젝트 설정 정보

- duration 한 시간 이상 (duration > 3600)

- 목적지 IP 해외 (NOT d_country in KR, -)

- 목적지 유해 IP (gm [select IP as d_ip from is_blacklist_ip where category=‘C&C’] d_ip)

▶ 유해사이트 차단 솔루션

아래 설정은 80포트를 통하여 악성코드가 우회 후, DBD를 통해 실행파일이 추가 다운로드 되는 것을 탐지하기 위한 경보 설정이다.

목적지 포트는 80이며, URI에 exe 실행 파일 정보가 있을 경우로 설정한다.

ㆍ 오브젝트 설정 정보

- d_port 80 (d_port = 80)

- URI exe 실행 파일(uri like ‘%.exe’)

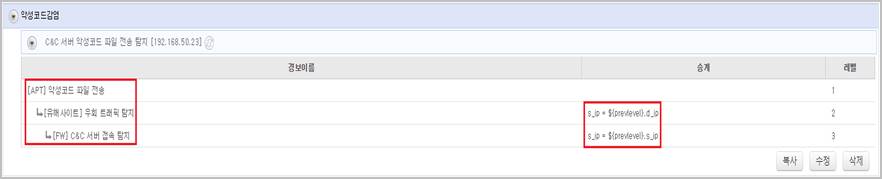

▶ APT 경보 설정

아래 설정은 내부에서 C&C 서버로 의심되는 곳에 연결하여 확장자명이 zip인 파일을 다운로드 하는 경우를 탐지하기 위한 경보 설정이다.

ㆍ 오브젝트 설정 정보

- 악성코드 파일 전송 탐지 (file_name like ‘%.zip’)

- 출발지 IP 해외 (s_country not in ‘KR,-’)

▶ IPS 경보 설정

아래 설정은 IPS가 탐지한 로그 중 시그니처 명에 C&C 서버 탐지가 담겨서 들어오는 경우를 탐지하기 위한 경보 설정이다.

ㆍ 오브젝트 설정 정보

- 목적지 유해 IP (gm [select IP as d_ip from is_blacklist_ip where category=‘C&C’] d_ip)

- Method 필드 (method like‘%c&c%’)

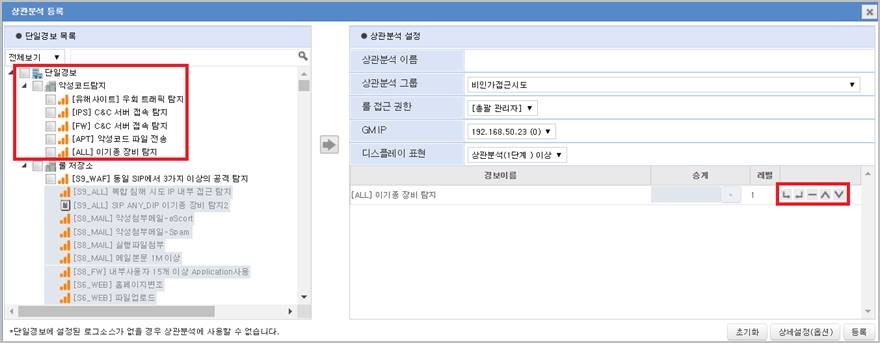

4) 상관분석 설정 및 탐지

악의적이거나 의심스러운 활동의 징후는 신속하게 탐지되어야 한다. 그러려면 장비 군에 맞는 시나리오가 필요하며 상관분석에 해당 시나리오를 적용해야 한다. 지금부터 상관분석 경보를 설정해보겠다.

▶ 상관분석 설정

설정해놓은 단일경보들을 엮어서 상관분석 설정이 가능하다.

상관분석 설정은 활성화된 룰만 가능하며 좌측 목록에서 원하는 경보를 체크하여 클릭 시 설정 가능하다.

![]() 클릭 시 해당 경보를 상단의 경보 아래로 승계되는 경보를 걸 수 있으며, 1단계 경보 이후 승계 조건에 의해 2단계 경보의 조건에 맞는 로그를 확인한다.

클릭 시 해당 경보를 상단의 경보 아래로 승계되는 경보를 걸 수 있으며, 1단계 경보 이후 승계 조건에 의해 2단계 경보의 조건에 맞는 로그를 확인한다.

최대 3단계까지 승계되는 경보를 걸 수 있으며, 디스플레이 표현에서 어느 단계에서부터 경보 표시를 할지 결정한다.

▶ 상관분석 탐지

최초 국외에서 전송 받은 메일의 첨부파일을 다운로드 하는 경우를 탐지한다.

2단계에서는 악성메일로부터 감염된 내부 사용자가 80포트를 통해 우회하여 추가 파일 다운로드 하는 경우를 탐지하며, 이 경우 1단계에서 탐지된 로그의 목적지 IP가 2단계의 출발지 IP와 같으면 승계되도록 설정한다.

마지막 단계에서는 내부에서 국외의 C&C서버로 접근하는 세션의 duration이 한 시간 이상인 경우를 탐지하며, 이 경우 2단계에서 탐지된 로그의 출발지 IP가 마지막 단계의 출발지 IP와 같으면 승계되도록 설정한다.

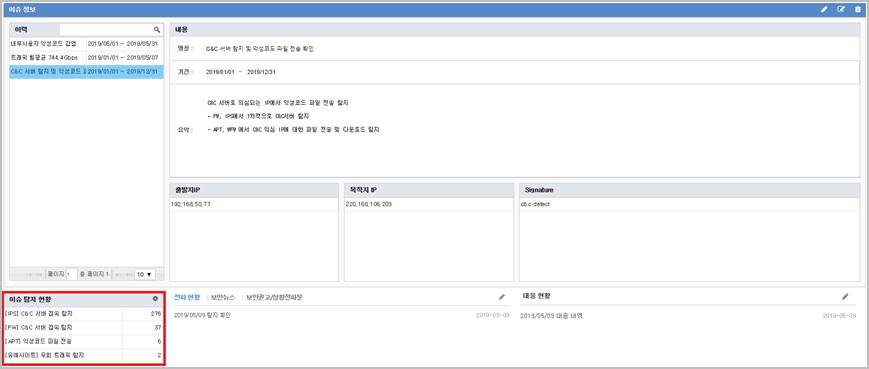

5. 집중관제 활용

1) 최근 이슈 대응 활용

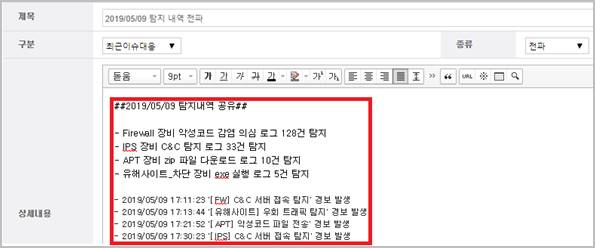

이슈/이력 등록으로 악성코드 파일 전송 탐지 이슈를 등록한다.

보안장비들로 탐지했던 출발지 IP(192.168.50.77)와 목적지 IP(220.168.106.203)를 집중관제 대상으로 등록한다.

해당 이슈와 관련된 경보들을 지정하여 해당 경보들이 발생할 경우 좌측 하단에 건수와 함께 표시되도록 설정한다.

이슈 상황 전파 기능을 통해 즉각적으로 전파 및 조치한다.

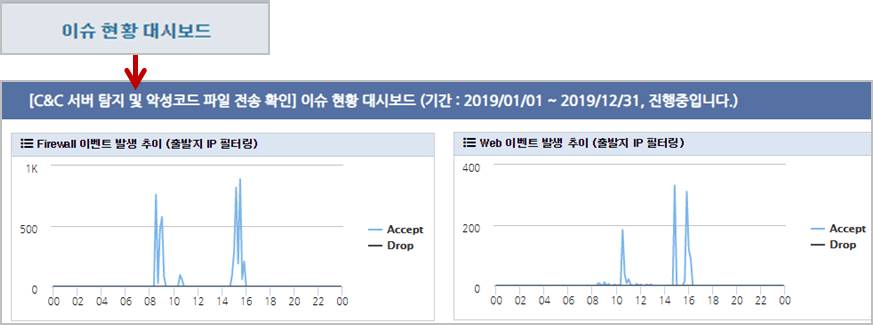

집중적으로 관제하고 싶은 이슈를 대시보드로 확인이 가능하다.

특정 시간대에 탐지 로그를 유형별로 구분하여 확인할 수 있다.

6. 마치며

SPiDER TM V5.0 집중관제 기능 활용

SPiDER TM V5.0의 집중관제 기능을 활용한다면 공격패턴에 대한 경보를 등록하고 등록한 패턴이 발생시키는 경보만 관제하는 것이 아니라 실제 위협이 되거나 위협이 될 가능성이 높은 다양한 경보에 대해 집중적으로 모니터링 할 수 있다. 또한 사후처리 내용 작성 및 상황 전파기능 공유를 통해 추후 동일 위협 재발 시 보다 신속한 대응효과를 기대할 수 있다.

※ 7월 SIEM Guide 기재 예정이였던 <내부자산(소프트웨어정보)과 공격유형별 정보를 연계하여 위협에 대응할 수 있는 SIEM 활용 방법>은 8월에 기재됩니다.