보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

클라우드 보안위협과 대응방안

2020.03.04

31,902

1. 개요

5G, IoT, AI, 클라우드, 빅데이터 등 정보통신기술(ICT)의 발전으로 시작된 4차 산업혁명은 기술과 산업의 융합을 통해 디지털 전환(Digital Transformation)시대의 시작을 알리며, 사람과 사람은 물론 사람과 사물간의 유기적인 결합을 통한 새로운 가치창조가 가능한 초연결사회(Hyper-connected society)로 이끌고 있다. 산업전반의 디지털 전환이 가속화 됨에 따라 비즈니스 민첩성과 IT인프라 구축 및 운영비용의 효율화를 목적으로 클라우드에 대한 관심이 급증되고 있다.

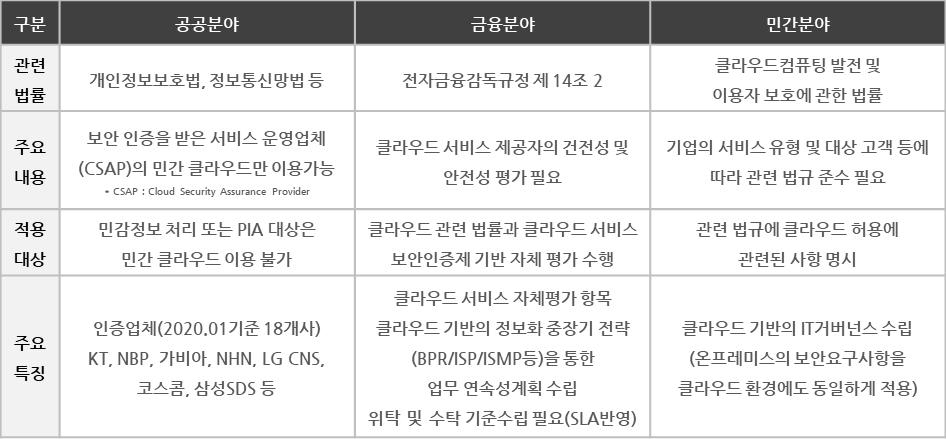

[표 1] 산업별 클라우드 보안 컴플라이언스

2. 클라우드 컴퓨팅의 기반기술과 서비스형태

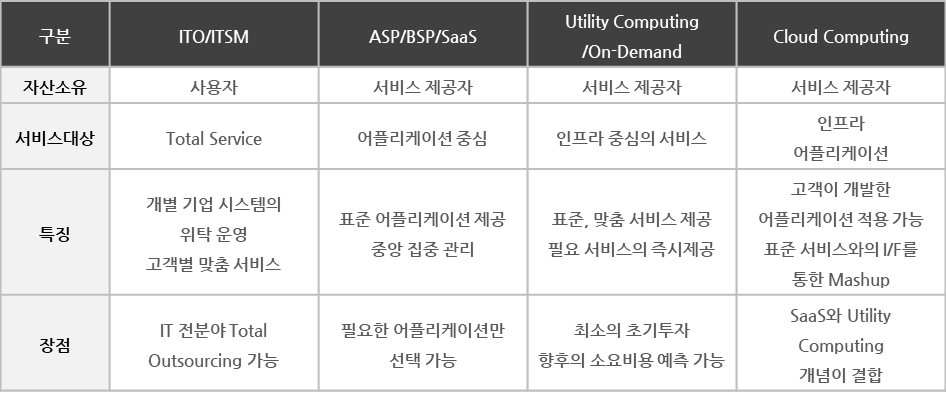

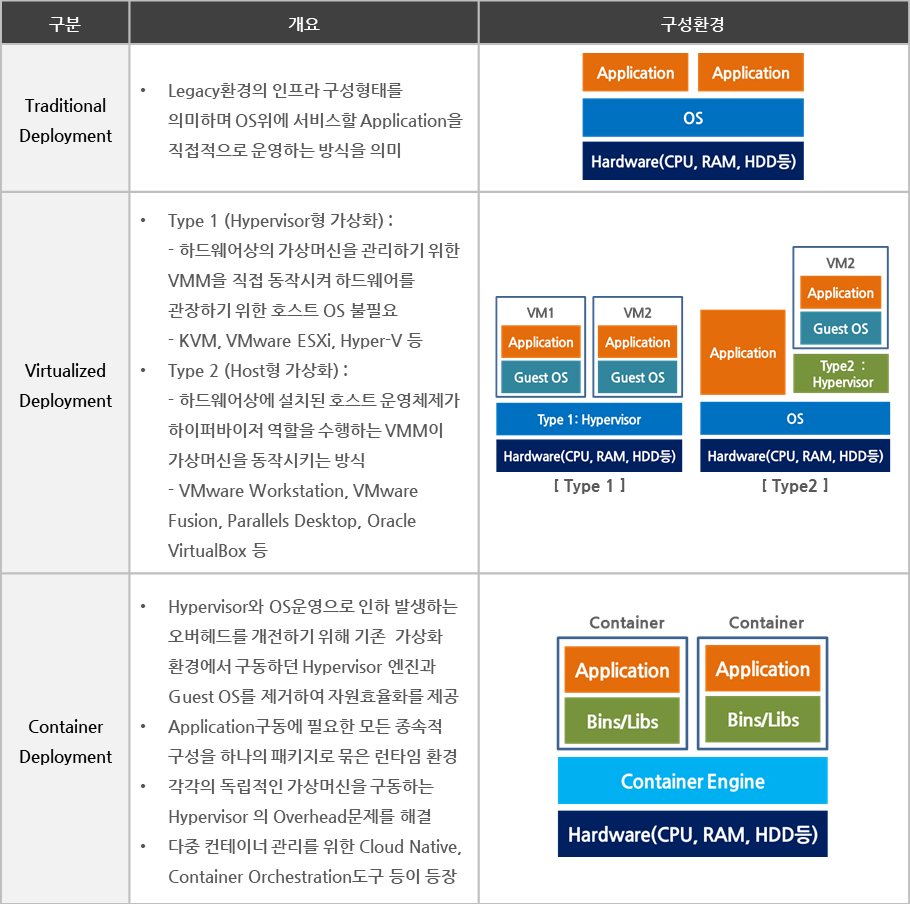

인터넷 상의 서버를 통해 데이터를 저장하거나 IT 관련 서비스를 한번에 사용할 수 있는 컴퓨팅 환경을 의미하는 클라우드 컴퓨팅은 △ 가상화 기술이 적용된 그리드 컴퓨팅(Grid Computing), △ 주문 서비스의 사용량에 따라 요금을 부과하는 유틸리티 컴퓨팅(Utility Computing), △ 서버에 저장되어 인터넷 기반으로 제공하는 소프트웨어 서비스(Software Server)등의 컴퓨팅 기술의 복합적인 적용을 통해 구현된다.

추상화(Abstraction), 가상화(Virtualization), 기기들 간의 통신 및 로드 밸런싱(Load balancing), 주문형 자가서비스(On-demand self-service), 네트워크 접근(Broad network access), 자원 풀링(resource pooling) 등의 클라우드의 기술적 구성요소들을 바탕으로 △ 장소(광범위한 네트워크 접속성, 자원공유기반의 탄력성), △ 시간(수요에 따른 셀프 서비스), △ 방법(자원 통합 및 가상화), △ 금액(계량 가능한 서비스)등의 서비스 특징을 보인다.

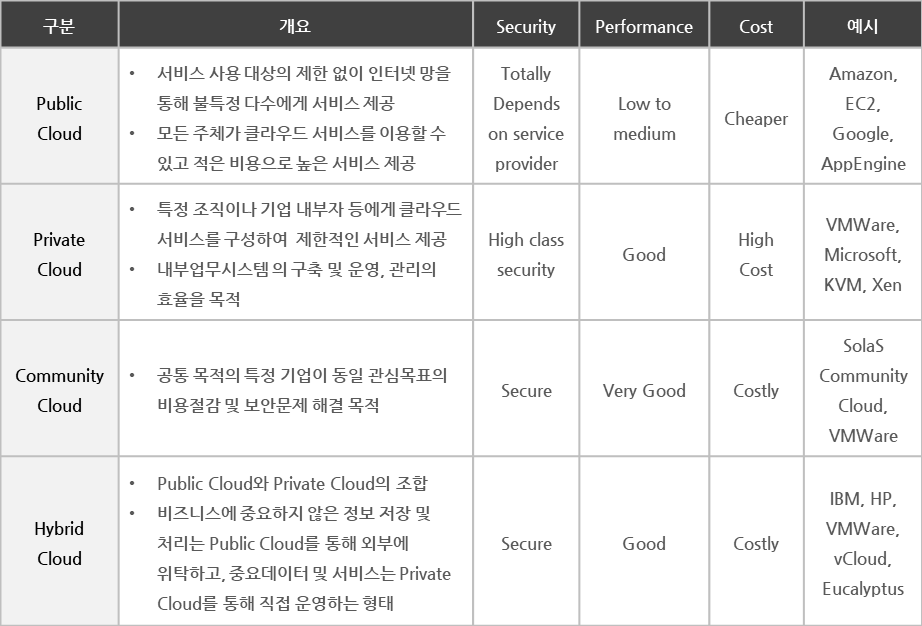

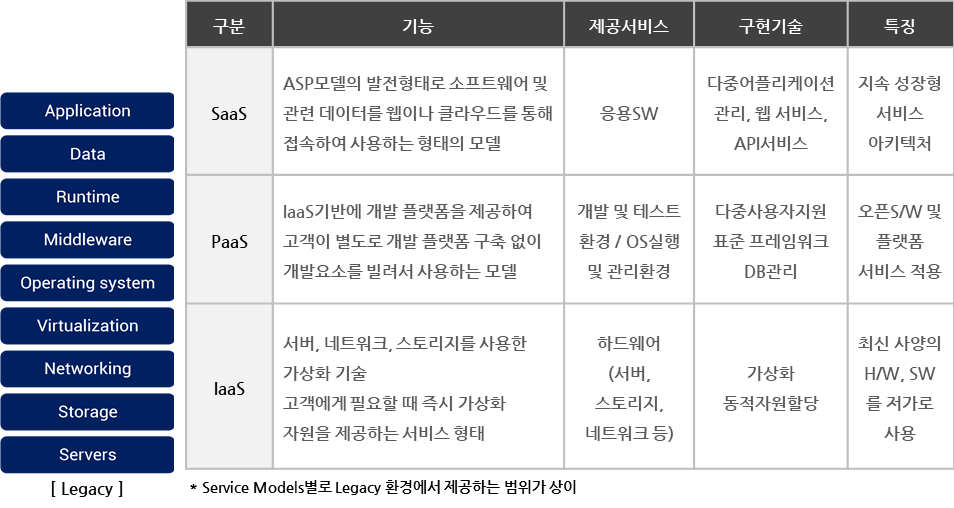

클라우드 컴퓨팅은 클라우드 컴퓨팅 플랫폼(Cloud Computing Platform)에서 액세스 할 수 있는 특정 유형의 서비스를 의미하는 Service Models과 클라우드 인프라(Cloud Infrastructure)의 위치 및 관리를 의미하는 Deployment Models로 분류된다. Service Models과 Deployment Models는 각각 △ 서비스모델(Service Models) : IaaS(Infrastructure as a Service), PaaS(Platform as a Service), SaaS(Software as a Service), △ 배치모델(Deployment Models) : Public Cloud, Hybrid Cloud, Community Cloud, Private Cloud로 분류할 수 있다.

구현방법의 차이는 가상화 시스템 중단 및 인접 가상머신 데이터를 도청할 수 있는 하이퍼바이저 해킹이나 XMR (Monero) 암호화폐 마이너 포함된 Container가 GitHub를 통해 배포된 사례들과 같이 공격유형의 결정요소가 되기 때문에 고려해야 하는 사항 중에 하나다.

3. 클라우드 컴퓨팅의 보안위협

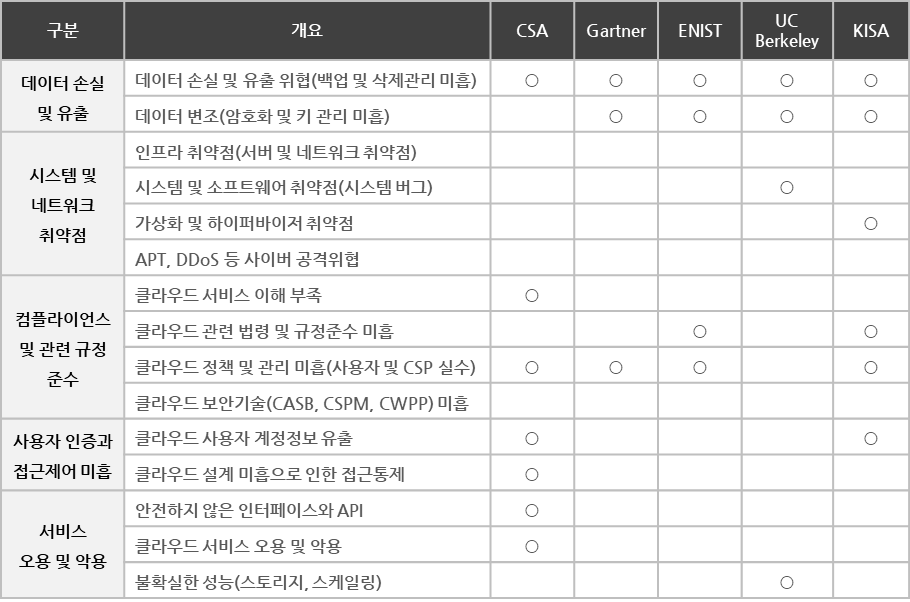

온프레미스에서는 소프트웨어 등 솔루션을 원격이 아닌 자체적으로 보유한 전산실 서버에 직접 설치해서 운영하기 때문에 서비스 제공자가 데이터 보호의 책임을 갖고 있으나, 클라우드에서는 서비스를 제공하는 업체가 아닌 서비스를 사용하는 사용자가에게 데이터 보호의 주체가 이전되면서 보안위협의 대응방안에 대한 변화가 나타나고 있다.

클라우드에서 발생한 일련의 보안사고들을 분석해보면 데이터보호책임의 주체변화가 보안사고에 미치는 영향도를 알 수 있다. △ 내부 작업으로 인한 장애, S3서버 관리자의 실수, DNS서버 설정 오류 등 클라우드 서비스 제공자(CSP)의 실수, △ 클라우드 서비스를 관리하는 관리자의 실수로 인해 데이터 및 백업파일 삭제, 고객정보의 대량 유출 등의 사고사례를 통해 상당수의 보안사고가 사용자 부주의나 실수, 설정오류 등으로 발생되는 것을 알 수 있다. 2020년까지 클라우드의 보안사고의 95%가 사용자의 관리 부주의로 발생될 것이라는 Gartner의 예상과 맞아 떨어지는 결과이기도 하다.

물론 기존 온프레미스에서 사용자 부주의나 실수로 인한 보안사고가 발생되지 않은 것은 아니나 현재까지 상당수의 서비스 사용자가 클라우드 서비스를 이해하고 클라우드 서비스 제공자의 안전성을 분석하고 대응하기 위해 많은 시간과 비용이 소모되고 있는 단계라는 것을 알 수 있다.

[표 6] 클라우드 서비스에서 발생되는 보안위협

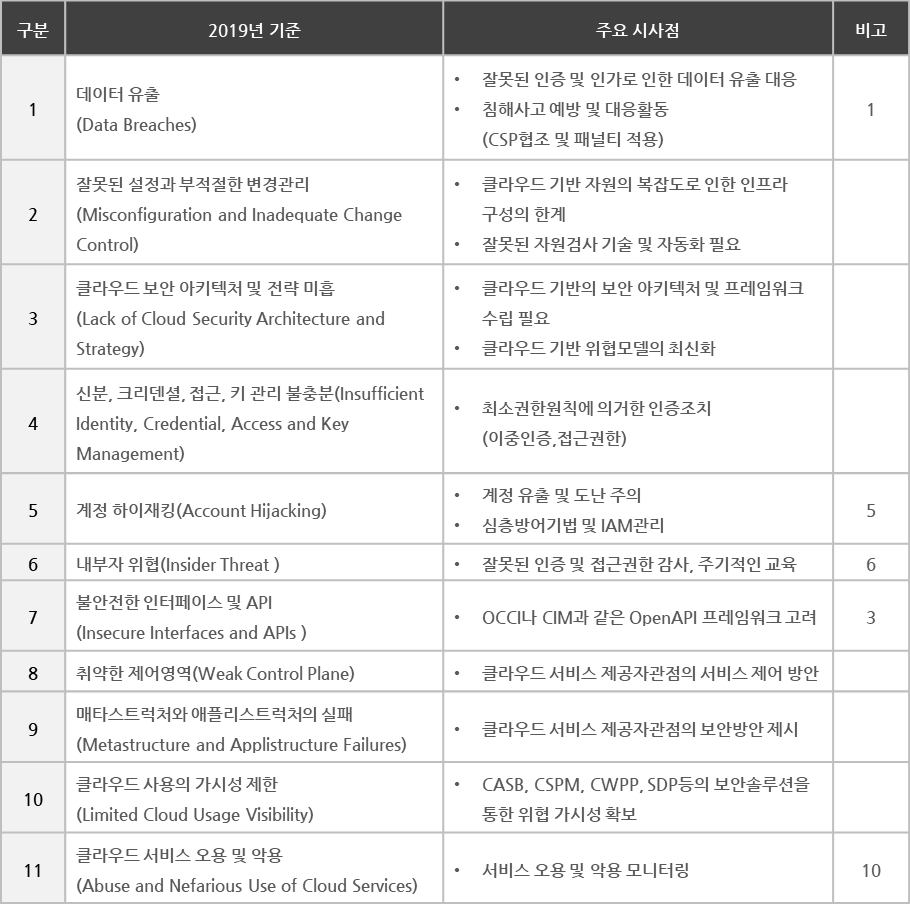

글로벌 클라우드 보안 협의체인 클라우드 보안 협회(CSA, Cloud Security Alliance)에서 매년 발간하는 클라우드 보안위협 관련 보고서의 2018년(Top Threats to Cloud Computing Plus : Industry Insights)보고서의 12가지의 보안위협과 2019년(Top Threat to Cloud Computing : Egregious Eleven)보고서의 11가지 보안위협을 비교하면 1년 사이에 클라우드의 보안위협요인의 관점이 어떻게 변화되고 있는지를 알 수 있다.

이로부터 1년이 지난 2019년에 발표된 보고서를 살펴보면 몇 년간 꾸준히 재기되고 있던 △ 클라우드 서비스 업체 및 사용자에 의한 데이터 손실 및 취약점, △ 공유기술의 취약점, △ 서비스 거부 공격(DoS, Denial of service)등이 제외되고 클라우드 구성 기술 자체의 보안문제에 대항 요소들이 언급되면서 클라우드 마이그레이션 및 서비스 활용사례들을 통해 보다 효과적인 클라우드 사용법에 대한 고민을 할 수 있는 클라우드 우선 적용(Cloud First)를 위한 단계로 발전하고 있다는 것을 알 수 있다.

[표 7] CSA에서 발간한 클라우드 보안위협 관련 보고서 비교(2018-2019년, 2년치)

4. 클라우드 보안위협 대응방안

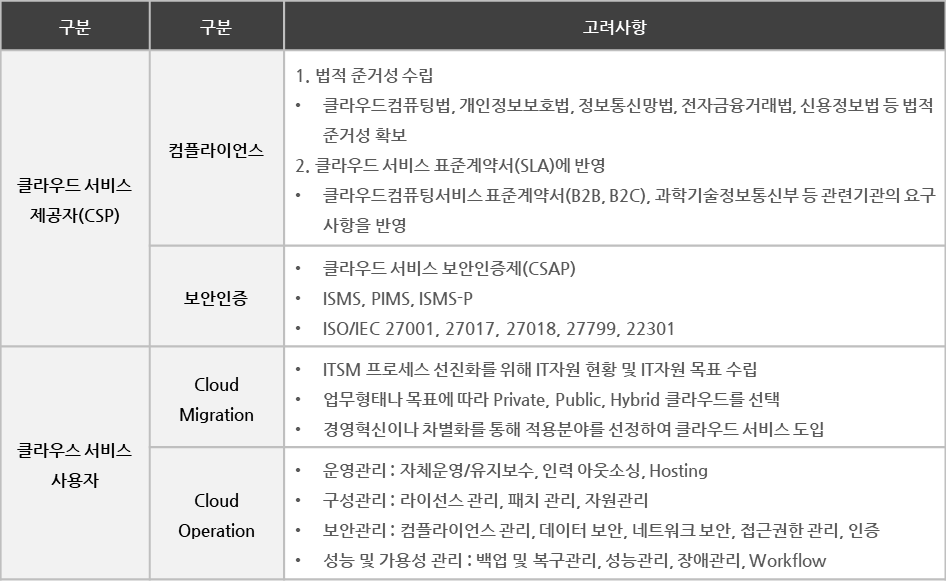

클라우드 서비스로 기업 운영의 효율성, 유연성, 경제성 등이 극대화 된다고 한들 보안이 반영되지 않는다면 아무리 좋은 서비스라도 무용지물이 될 것이다. 따라서 보다 안전하게 클라우드를 사용하기 위해서는 클라우드 서비스 제공자(CSP)와 사용자 주체별 요구사항을 분석하여 적절한 대응방안을 수립해야 한다.

클라우드 서비스 제공자는 클라우드 서비스 사용자의 서비스 업역별 적용되는 법적 준거성을 수립할 수 있도록 클라우드컴퓨팅법, 개인정보보호법, 신용정보법 등의 컴플라이언스를 준수하고, 클라우드 서비스 사용자의 서비스 안전성, 가용성, 무결성 확보를 위해 클라우드 서비스 보안인증제(CSAP), ISMS-P, ISO/IEC 27001, 27017, 27018, 27799, 22301등의 보안기준 준수와 이를 서비스 사용자와의 서비스 표준계약서(SLA)를 통해 반영하는 노력이 수반되어야 한다.

클라우드 서비스 사용자 역시 클라우드 서비스에 대한 아키텍처를 이해하고 ITSM 프로세스의 선진화를 위한 IT자원현황 및 체계를 수립하여 업무형태나 목표에 따라 클라우드 마이그레이션의 결정 및 수행해야 한다. 클라우드로 서비스의 이전 후에는 안정적인 서비스 운영을 위하여 운영관리, 구성관리, 보안관리, 성능 및 가용선 관리 등의 운영 체계 및 프로세스 수립이 필요하다.

[표 8] 클라우드 서비스 주체별 고려사항

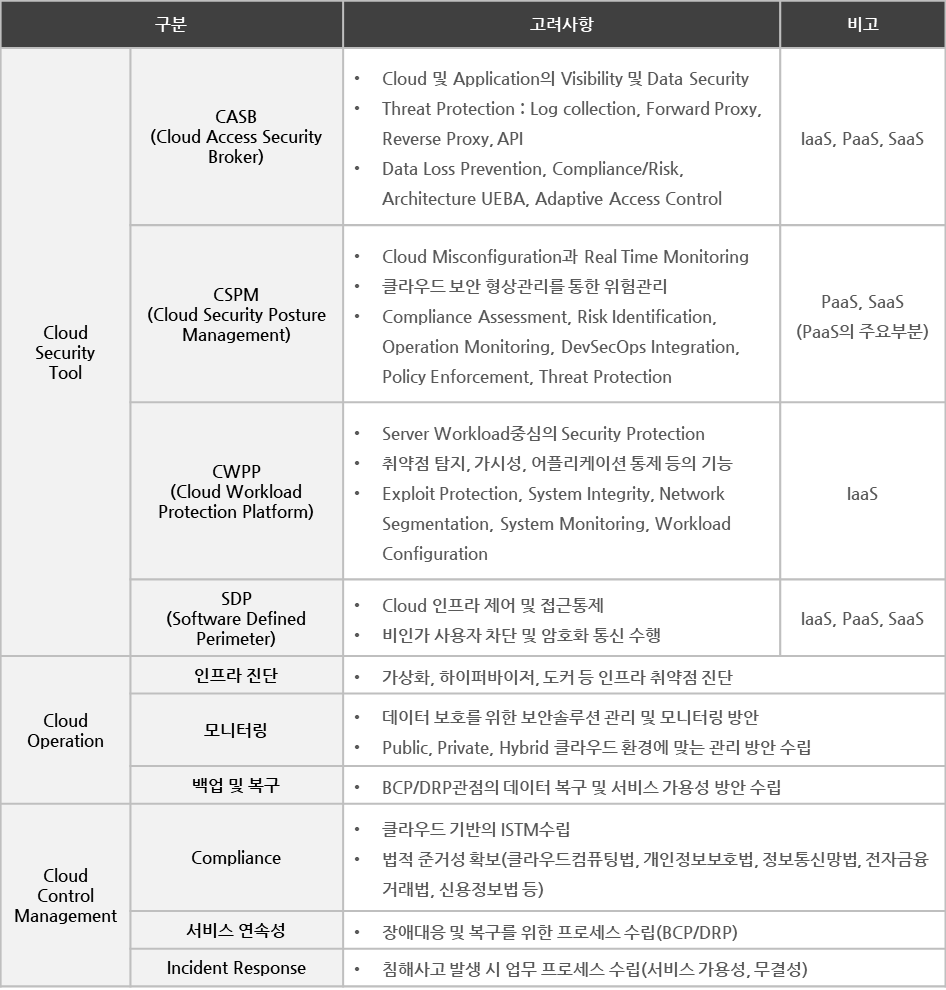

클라우드에서도 기존 Legacy환경의 보안수준을 유지하기 위해서는 △ CASB, CSPM, CWPP등을 이용한 Cloud Security Tool, △ 인프라진단, 모니터링, 백업 및 복구 등 서비스 가용성과 기밀성을 유지하기 위한 Cloud Operation, △ Compliance, 서비스 연속성, Incident Response를 고려한 Cloud Control Management 등의 보안위협 탐지 및 대응을 위한 활동을 수행해야 한다.

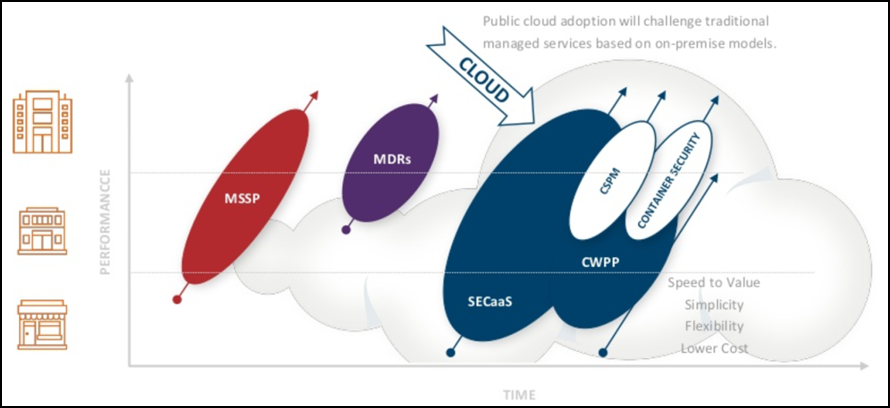

F/W, WAF, DLP, CTI(Cyber Threat Intelligence), MSS, MDR등 온프레미스 환경에서 IT인프라의 보안수준을 유지 및 향상하기 위해 사용하던 대응방안은 클라우드 환경으로 이동하면서 SECaaS(Security as a Service)로 제공되고 있다. 클라우드 보안 협회(CSA)에서는 SECaaS에서 제공하는 영역을 12가지(△ Network Security, △ Vulnerability Scanning, △ IAM(Identity and Access Management), △ DLP(Data Loss Prevention), △ SIEM(Security Information and Event Management), △ BCDR(Business Continuity and Disaster Recovery), △ Continuous Monitoring, Security Assessments 등)으로 명시하고 있다.

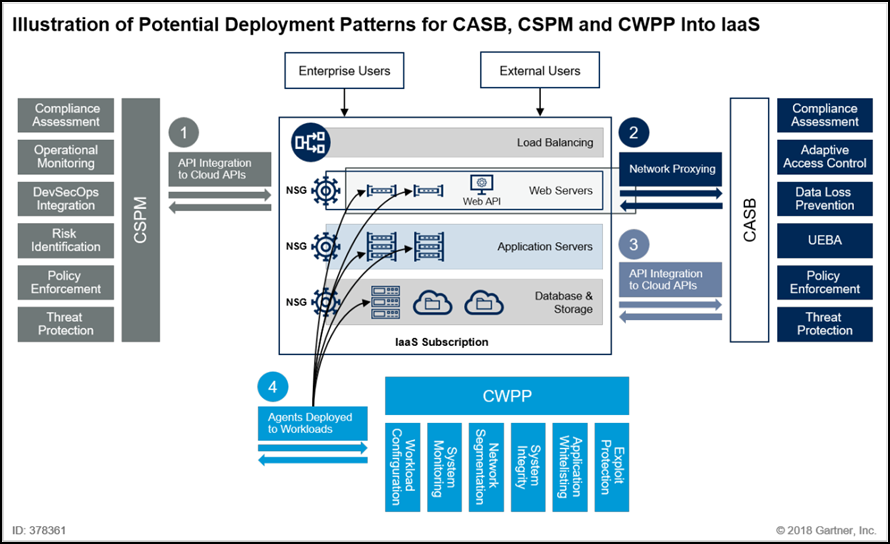

클라우드에서 사용할 수 있는 솔루션이 여러 종류가 있지만 △ 클라우드의 가시성 및 데이터 보호, 거버넌스를 수행하는 클라우드 보안 접근 중개(CASB), △ 상향식(Bottom-up)으로 접근방식을 이용하여 워크로드의 침해시도를 탐지(Detection)하고 방어(Protection)하는 클라우드 워크로드 플랫폼(CWPP), △ 클라우드 서비스 구성의 위험평가를 수행하는 클라우드 보안 형상 관리(CSPM)등이 주요 보안솔루션으로 요약될 수 있다.

SECaaS에서 CASB, CWPP, CSPM등으로 클라우드 솔루션의 대응범위가 확대되면서 네트워크 기반의 공격 뿐만 아니라 APT나 어플리케이션 등 대응범위가 확장되면서 향후에는 기존의 온프레미스 보안솔루션과 유사한 수준의 성능 및 서비스가 가능할 것으로 보인다.

[그림 2] IaaS환경에서 CASB, CSPM, CWWP의 잠재적인 배치 모습 (출처 : Gartner)

클라우드 환경의 보안위협을 대응하기 위한 방안으로 솔루션을 도입하는 것만이 모든 문제를 해결해 주는 것은 아니다. 기존 온프레미스에서도 다양한 보안솔루션들이 운영되고 있으나 유사한 보안솔루션의 기능으로 인한 중복 및 복잡도의 증가로 인하여 도리어 보안솔루션으로 인한 보안위협도 발생되는 경우들이 발생되고 있다. 따라서 클라우드에서도 보안솔루션의 적용이 중요한 것이 아니라 IT목표와 서비스 수준을 바탕으로 보안솔루션의 적용대상과 범위를 산정해야 한다.

클라우드 서비스는 서비스 형태에 따라서 아키텍처의 가시성이 확보되지 않는 경우가 발생되기 때문에 서비스의 운영만큼 중요한 요소는 서비스 연속성을 위한 장애대응 및 복구를 위한 프로세스 수립(BCP/DRP)과 침해사고 발생 시에 업무 프로세스 수립하는 것이 무엇보다 중요하다. 이러한 목표는 클라우드 마이그레이션에 반영하여 클라우드 서비스의 적합성 및 효율성에 대해 고민되야 하는 항목 중 하나다.

클라우드 보안 아키텍처가 수립되면 체계나 프로세스에 맞게 잘 운영되고 있는지 주기적인 인프라 취약점 진단(계정관리, 암호화 키 관리, 권한관리, DB관리, 네트워크 관리, 로그 관리, 스토리지 관리 등)이나 모니터링의 방안에 대한 고민이 필요하다. 특히 취약점 진단이나 모니터링을 위한 보안솔루션들의 일부는 클라우드 서비스 형태에 따라서 국가별 제한이 존재하는 경우가 있기 때문에 주의가 필요하다.

5. 마무리

지금까지 클라우드 환경에서 발생할 수 있는 보안 위협요인과 대응하기 위한 방안에 대해서 살펴보았다. 기존 온프레미스의 ITSM기반의 보안 아키텍처는 데이터 및 인프라 관리주체의 변화로 인하여 새로운 국면을 맞이하게 되었다.

IT인프라 구축 및 운영에 소용되는 ROI 증가 및 TCO감소를 통해 기업 운영의 효율성, 유연성, 경제성을 극대화 할 수 있는 효과를 가지고 있는 만큼 클라우드 서비스의 이용범위 및 대상선정을 수행해야 한다. 특히 서비스 가용성에 영향을 줄 수 있는 사고대응 및 취약점 분석평가, 데이터관리 및 보호, 출구전략 등에 대해서 클라우드 서비스 제공자(CSP)와 책임관계를 SLA를 통해서 규정함으로써 보다 안정적인 운영과 기술 활성화가 나타날 것으로 기대한다.

6. 참고자료

[1] 소프트웨어정책연구소, 클라우드 보안의 핵심이슈 및 대응책

https://spri.kr/posts/view/21839?code=column

[2] 한국형 클라우드를 위한 정보보호 관리체계 평가 기준

https://pdfs.semanticscholar.org/b9d9/b6ae6b4016b423bd7ef83076f1cfb96a318e.pdf

[3] Gartner, Top Security and Risk Management Trends

https://info.ssh.com/hubfs/gartner_2019_top_security_and_risk_trends_378361.pdf

[4] New York AWS Summit, The evolution of continuous cloud security and compliance - DEM05-S