보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

키워드로 살펴보는 2017년 상반기 보안이슈 분석

2017.08.23

14,026

서비스사업본부 보안분석팀 김미희

1. 개요

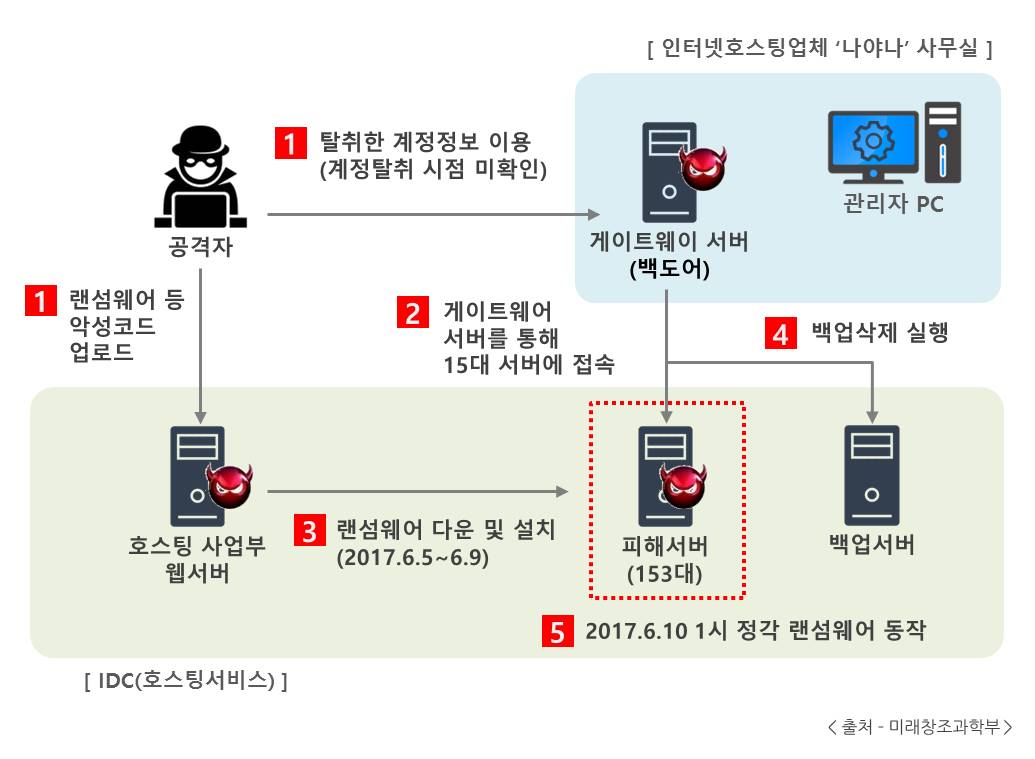

인터넷 호스팅업체 ‘나야나’의 랜섬웨어 감염사고, 국제 해커그룹 ‘아르마다 콜렉티브(Armada Collective)’의 디도스 공격사고, 고고도미사일방어체계 사드(THAAD)배치에 따른 한국 정부기관 및 주요 웹사이트 공격 및 시스템 해킹 시도 등 2017년 상반기에도 작년과 마찬가지로 금전적 이득이나 정치적 목적의 공격들이 끊임없이 발생되었다. 이에 따라 이번 호에서는 2017년 상반기에 발생한 보안사고 사례들의 공격원인과 시사점에 대해서 정리해보고자 한다.

2. 2017년 상반기 보안사고 사례

1) I Want Your Money!!

2017년 상반기 보안사고의 특징을 한마디로 정리하자면 “I Want Your Money.”라고 정리할 수 있다. 가상화폐의 대표주자인 ‘비트코인’은 익명성이라는 특성 때문에 범죄수익 은닉용으로 공격자들의 열렬한 지지를 받고 있다. 기존에도 비트코인을 노린 공격사례는 발생하였으나 특히 2017년 상반기에는 공격의 목적이 금전인 경우가 많았다.

국내 인터넷 호스팅업체 ‘나야나’ 사태로 유명세를 떨치고 있는 ‘에레버스(Erebus) 랜섬웨어’부터 비트코인을 입금하지 않으면 디도스 공격을 하겠다고 금융권을 협박했던 국제 해킹그룹 ‘아르마다 콜렉티브(Armada Collective)’까지 ‘비트코ㅁ인’을 노린 공격사례들은 꾸준히 증가하고 있다.

2017년에 워너크라이나 페트야 이외에도 국가나 조직을 타깃으로 하는 스포라(Spora)랜섬웨어, 애플社의 Mac을 타깃으로 하는 파일코더(FileCoder)랜섬웨어, 확장자를 변경하지 않는 헤르메스(Hermes)랜섬웨어, 미국 트럼프 대통령을 소재로 하는 트럼프락커(TrumpLocker)랜섬웨어, 파워쉘을 이용해 감염시키는 록키(Locky)랜섬웨어, 인터파크 고객정보 유출사건 사과메일로 위장한 비너스락커(VenusLocker)변종 랜섬웨어 등 다수의 보안업체에서 2017년을 ‘랜섬웨어의 해’라고 예견 했듯이 이메일이나 홈페이지를 통한 유포 방식 이외에도 Exploit Kit이나 신규 취약점을 이용한 랜섬웨어들이 다수 발생되었다.

‘나야나 랜섬웨어 감염사고’는 국내에서 랜섬웨어의 위험성에 대한 보안의식을 환기시킨 대표적인 사례로 볼 수 있다. 최근에는 워너크라이 랜섬웨어와 마찬가지로 SMB취약점을 이용한 페트야(PETYA)랜섬웨어는 우크라이나 국가 시스템을 마비시킬 정도로 큰 피해를 발생시켰다.

2017년 상반기에 등장한 랜섬웨어 중에서 SMB취약점(MS17-010)을 이용했다는 공통점을 가지고 있는 ‘워너크라이’와 페트야’랜섬웨어를 비교해 보고자 한다.

|

구분 |

워너크라이 |

페트야 |

|

전파방식 |

SMBv1 취약점을 익스플로잇하는 이터널블루(EternalBlue) | |

|

최초 수백 대의 컴퓨터를 감염시킨 뒤 다른 컴퓨터로 전파하는 ‘눈덩이 효과(Snowball Effect)’ 발생 |

- 우크라이나 회계 프로그램의 자동 업데이트 기능을 이용 - Microsoft Windows의 Office 취약점(CVE-2017-0199)을 악용 | |

|

특징 |

다양한 문서파일, 압축파일, DB 파일, 가상머신 파일 등을 암호화 비트코인으로 금전 요구, Tor 네트워크 사용, 다국어(한글 포함) 랜섬노트 지원 |

기존 랜섬웨어에서 잘 사용하지 않는 △MFT를 암호화하는 부트로더, △부트로더를 설치하는 드롭퍼, △Misha라는 일반사용자 모드를 사용하여 페트야 랜섬웨어의 후속으로 불림 |

|

공격주체 |

해커단체 '섀도 브로커스'(Shadow Brokers)의 소행으로 추정 |

러시아 소행으로 추정 |

|

피해금액 |

1억 6천 만원 |

700만원 (6,000달러) |

|

감염대수 |

전세계 PC 50만대 감염 |

100여개 국에서 감염되어 피해 집계 중 (최소 수백만에서 수천만 대로 추정) |

|

Kill Switch |

인터넷상의 특정 도메인 |

로컬폴더내 경로 |

|

대응방안 |

- Kill Switch에 해당하는 도메인을 방어자가 소지하면 유포제한(초기유포제한가능) - 국내에서는 랜섬웨어 유포 위험성을 인지하여 대국민 행동요령을 전파 |

사용자가 Kill Switch를 구현 해야 함 |

|

공격원인 |

감염대수에 비해 적은 범죄수익으로 인해 랜섬웨어로 직접적인 수익을 얻는 방식이 아닌 비트코인의 시세차익이 목적일 것이라는 추정 |

복잡한 지불과정으로 인해 적은 수익금액으로 러시아와 우크라이나 사이의 문제로 인해 발생된 사건으로 추정 |

|

기여효과 |

‘위기감’확산으로 보안의식 제고 |

국가간 사이버테러에 랜섬웨어 사용 |

[표 1] 워너크라이와 페트야 랜섬웨어의 비교

2) 금융권 대상 공격

2017년 상반기 금융권 공격의 키워드는 “디도스”라고 볼 수 있다. 디도스 공격을 사용하는 방식은 크게 금전적 요인과 비 금전적 요인으로 나눌 수 있다. 먼저 금전적 요인의 공격형태 살펴보면 다음과 같다.

2016년 금융권에서 가장 대상 해킹사고 중 대표적인 사례가 글로벌 금융거래 정보를 은행과 기타 금융기관 간 연결 전송기능을 제공하는 SWIFT(Society for Worldwide Interbank Financial Telecommunication)를 이용한 악성코드로 8,100만 달러(약 966억 원)을 탈취하였던 방글라데시 중앙은행 해킹사고를 들 수 있다.

2017년 상반기에도 2016년에 이어 금융권을 향한 공격자들의 공격은 지속되고 있으나 올해는 금융권을 향한 공격이 조금 다른 양상을 보이고 있다. 공격의 양상을 비교하기 위해서 2016년의 방글라데시 중앙은행 해킹사고와 비트코인을 노린 디도스 사고를 비교해보고자 한다.

|

구분 |

2016년 방글라데시 중앙은행 해킹사고 |

2017년 상반기 금융권 디도스 사고 |

|

공격시기 |

2016년 2월 |

2017년 6월 |

|

공격도구 |

악성코드 |

디도스 |

|

피해규모 |

8,100만 달러(약 966억) |

- (일부 금융권에서 디도스 공격이 발생하였으나 금융감독원에서 금전적 대응 자제공고) |

|

공격주체 |

북한이 배후로 추측 |

아르마다 콜렉티브(Armada Collective) |

|

공격대상 |

방글라데시 중앙은행 |

22일 6곳, 23일 8곳 등 총 14개 증권사 26일 금융결제원과 수협은행, 대구은행, 전북은행 등 4곳 |

|

공격방법 |

- 은행 내부이체시스템 조작으로 1억 달러 가량 필리핀과 스리랑카 은행계좌로 이체 - 필리핀 은행으로 송금된 8,100만 달러는 이체 성공 - 스리랑카 은행에 송금된 2,000만 달러는 이체 시 오타로 발견 |

해커는 메일을 통해 "7월 3일까지 10비트코인을 주지 않으면 디도스 공격을 시작할 것이며, 이후 공격을 멈추는 댓가는 20비트코인이 될 것"이라고 협박 |

[표 2] 방글라데시 중앙은행 해킹사고와 금융권 디도스 사고 비교

[표 2]와 같이 2016년 2월에 발생한 ‘방글라데시 중앙은행 해킹사고’의 경우 은행내부시스템에 접근하여 임의로 이체를 시도하는 APT형태의 공격형태를 사용하였으나, 2017년에 발생한 ‘아르마다 콜렉티브(Armada Collective)에 의한 디도스 공격’의 경우 비트코인을 노리고 단기간에 수행 가능한 공격형태를 사용했다.

2015년 9월 초부터 활동한 ‘아르마다 콜렉티브’은 2016년 국내 금융권을 대상으로 디도스 공격을 시도한 ‘DD4BC(DDoS for Bitcoin)’와 같은 공격수법을 사용하는 유명한 해킹단체 중 하나이다. ‘아르마다 콜렉티브’는 ‘DD4BC’를 모방한 해킹그룹으로 대형DDoS보다는 지속적인 DDoS 공격능력을 지니고 있다. 2015년 9월 말 스위스 기반의 호스팅 업체를 시작으로 그리스 은행까지 공격을 진행하였다. 공격방식으로는 SSDP, NTP 등을 사용하거나 라우터 등의 네트워크 장비를 직접적으로 공격을 한 사례도 보고되고 있다.

비금전적 목적의 디도스 공격은 국제해커단체 ‘어나니머스 주도한 전세계 주요은행 사이버 공격’사례를 들 수 있다. ‘이카루스(Oplcarus, 어리석음과 과욕의 상징)’이라는 작전명 아래 전 세계 금융기관의 부패•탐욕에 대한 저항 및 경고의 의미로 공격을 시도했다.

공격주체는 Opicarus, MinionGhost, LulzSec, Anonymous, Anonghost, LizardSquad, IndonesiaAttackCyber의 7개 그룹이 참여하였으며 한국은행, IMF, 美 연방준비은행 등이 공격대상이 되었다. 이번 공격은 어나니머스가 OpIcarus 작전에서 주요 은행을 타깃으로 한 공격은 이번이 5번 째 캠페인으로 국내에서는 2016년 5월 12일 한국은행 홈페이지가 DDoS 공격으로 약 39분간 중단된 사례가 있었으며, 올해 6월 26일에 SQL Injection을 이용하여 한국은행(http://www.bok.or.kr/eng/engMain.action)에서 정보유출이 성공한 것으로 보이는 게시물이 등록되었으나 실제 공격성공여부는 확인되지 않았다.

|

시간 |

내용 |

|

2017.06.11 12:05 |

공격 시작 |

|

2017.06.11 16:39 |

4개 홈페이지(www.cbk.gov.kw 등) 공격 및 서비스 다운 |

|

2017.06.12 03:22 |

NSA의 홈페이지, SQLMAP을 이용해 공격시도 |

|

2017.06.12 18:54 |

1개 홈페이지(nbe.gov.et) 공격 및 서비스 다운 |

|

2017.06.12 19:51 |

1개 홈페이지(boj.org.jm) 공격 및 서비스 다운 |

|

2017.06.14 05:35 |

전세계 은행의 데이터베이스 내용 공개 암시 |

|

2017.06.17 20:37 |

1개의 홈페이지(http://lcarsx32.com) 데이터베이스 정보 공개 |

|

2017.06.17 21:17 |

1개의 홈페이지(http://www.enanoit.co.kr) 데이터베이스 정보 공개 |

|

2017.06.18 16:08 |

특정 사이트에 SQL 공격중임을 암시 |

|

2017.06.19 03:43 |

1개 홈페이지(http://leganord.org) 공격 및 서비스 다운 |

|

2017.06.19 07:32 |

1개 홈페이지(http://www.governo.it) 공격 및 서비스 다운 |

|

2017.06.19 17:33 |

1개 홈페이지(www.beatricelorenzin.it) 공격 및 서비스 다운 |

|

2017.06.22 10:51 |

1개의 홈페이지에 대해 공격하여 Down 시켰음을 암시하는 메시지를 남김 |

|

2017.06.25 16:05 |

SQL Injection을 이용하여 한국은행(http://www.bok.or.kr/eng/engMain.action)에서 정보유출이 성공한 것으로 보이는 게시물이 등록 |

[표 3] 어나니머스 주도한 전세계 주요은행 사이버 공격 타임테이블

3) 정치적 성향의 사이버 공격 증가

2017년 2월 28일 롯데가 국방부와 고고도미사일방어체계 사드(THAAD)의 부지계약 이후 사드배치를 반대하는 중국 해커들의 공격으로 롯데 홈페이지가 마비되는 사건이 발생했다. 이후 3월 1일 한미 연합 ‘독수리 훈련’시기까지 평소 1건 발생하던 국방부 등 군내 인터넷 홈페이지 사이버 공격이 19건으로 증가하였으며 사드 발사대 등이 한반도에 반입되고 이 사실이 보도된 3월 2일부터 8일까지는 25건, 3월 13일 한미 연합 ‘키리졸브’의 시작으로 한국 단체관광 금지가 내려진 3월 9일부터 15일 사이에 44건의 사이버 공격이 발생되었다.

이처럼 국내에서는 사드배치로 인한 정치적 이슈로 인해 사이버공격의 대상이 되었으며 특히 사드부지를 제공한 롯데계열사를 향한 공격이 급증되었다. 이로 인해 롯데면세점의 경우 3시간 동안 5억 원의 손실을 본 것으로 추산되었다. 기업 뿐만 아니라 공공기관 및 일반 기업까지 디도스나 디페이싱 공격이 발생되어 사이버 공격을 통한 반한감정이 드러냈다.

공격을 주도한 판다정보국(이하 PIB), 화샤해커동맹(77169), 1937CN등 중국 해커들이 공격에 활용한 것은 원격코드실행취약점인 Apache Struts2취약점(CVE-2017-5683)이였다. 취약점은 Content-Type 헤더필드에 OGNL표현식을 삽입하여 Struts2의 Jakarta 플러그인의 오류처리과정에서 임의의 코드가 실행되는 점을 이용한다. 취약점이 공개되고 취약점을 활용한 공격코드를 사이트를 통해 유포하면서 자동화 공격도구로 한국사이트에 대한 공격이 손쉽게 이루어 지게 되었다.

[그림 2] 중국해커에 의한 롯데면세점 홈페이지 접속지연

뿐만 아니라 미국 현지시간 기준으로 5월 3일 CNN의 보도에 따르면, 중국어를 사용하는 중국 측 조직에 의한 해킹에 의해서 시스템 마비가 아닌 사드 관련 정보탈취 목적의 공격이 발생된 것으로 확인하였다고 밝혔다. 이처럼 2017년 상반기 한국 사이트들은 사드발 중국해커들의 공격으로 인해 다수의 기업, 기관 등이 피해를 입었다.

[그림 3] 사드시스템 해킹 관련 CNN 보도

3. 참고자료

[1] 워너크라이 vs. 인터넷나야나 랜섬웨어 사태 비교, 그리고 남은 과제

http://www.boannews.com/media/view.asp?idx=55309&kind=1

[2] 워너크라이 확산 막은 영국 청년, 페트야 랜섬웨어 조목조목 짚었다

http://www.boannews.com/media/view.asp?idx=55506

[3] Petya Ransomware Attack – What’s Known

https://www.malwaretech.com/2017/06/petya-ransomware-attack-whats-known.html

[4] 中 '사드 보복' 사이버 공습 본격화…韓 홈피 무차별해킹

http://www.nocutnews.co.kr/news/4745510

[5] China tried to hack group linked to controversial missile defense system, US cybersecurity firm says

http://edition.cnn.com/2017/04/27/asia/china-south-korea-thaad-hack/index.html