보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

CSMS(ISO/SAE 21434)인증으로 살펴보는 차량 보안의 현재와 미래

2022.10.07

16,729

01. CSMS(ISO/SAE 21434)의 등장

1) 커넥티드카의 발전과 사이버보안의 필요성

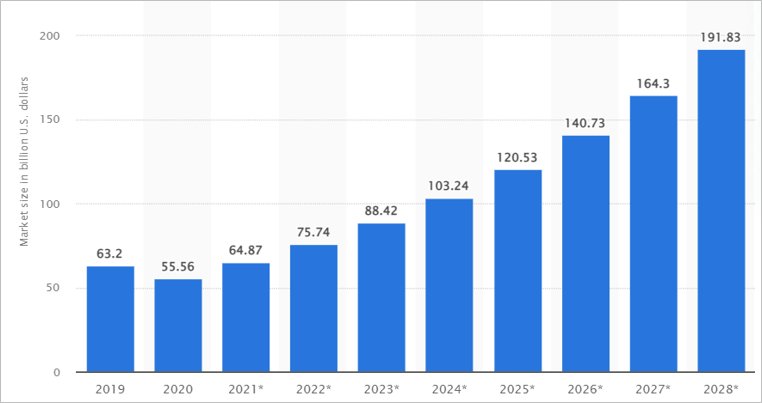

4차 산업혁명, 5G시대 등 인공지능, 클라우드, 빅데이터, 초고속 네트워크 등의 기반기술을 바탕으로 변화를 거듭하고 있다. 변화의 중심에 있는 다양한 기술요소 중 연결성(Connectivity)을 강화할 수 있던 원동력인 IoT(Internet Of Things)는 우리의 생활에 많은 영향을 미치고 있다. 단순히 물리적인 부품들의 조합으로 치부되던 차량 산업은 차량 구성품들 간의 통신을 바탕으로 차량과 사물(V2X)간의 통신으로 확장되면서 새로운 산업 패러다임을 보이고 있다. V2X 통신, 인공지능, 자율주행 등과 같은 정보통신기술(ICT)이 도입에 따라 차량 산업에는 ‘스마트카’, ‘자율주행차’, ‘커넥티드카‘ 등과 같은 이름의 새로운 비즈니스 모델이 구축되고 있다. Statista에서 발표한 커넥티드카의 시장분석자료에 따르면, 2021년 글로벌 커넥티드카 시장 규모는 648억 달러에 달하며 2028년까지 1,918억 달러 규모로 성장할 것으로 예측되고 있다.

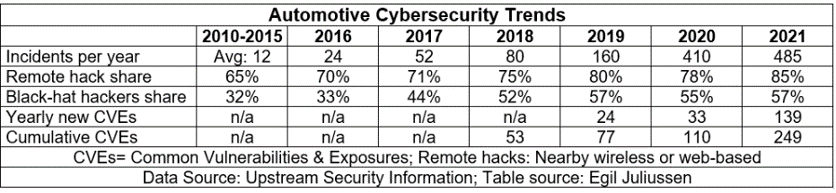

네트워크를 통한 연결성은 편의성만 제공하지 않고 보안위협이라는 양날의 검으로 작용하며 차량 보안에도 영향을 미치고 있다. 기존 차량에 대한 사이버 공격은 물리적인 위치의 한계가 존재하였지만, ICT의 도입으로 내부망 뿐 아니라 외부망에서도 공격이 가능해졌다. 2015년 이전까지 평균 12건에 불과했던 차량 관련 보안 사고는 불과 6년 사이에 485건으로 40배 이상 증가했고, 신규 취약점은 2019년 24개에서 2021년 139개까지 6배가량 증가해 그 심각성이 드러나고있다.

2) CSMS의 등장

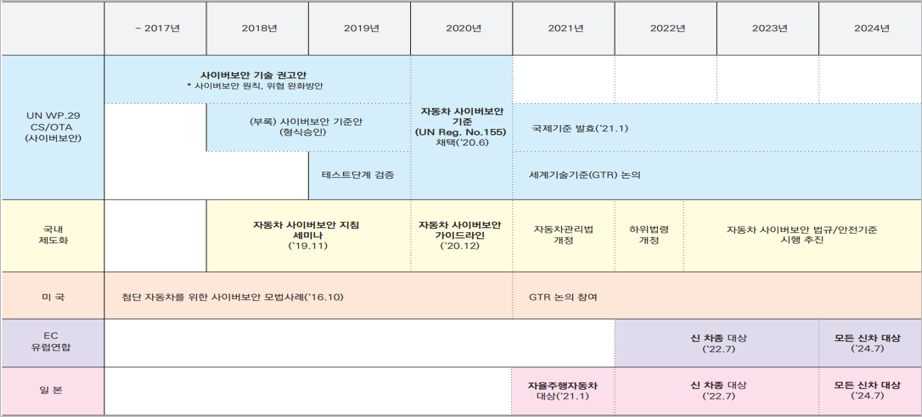

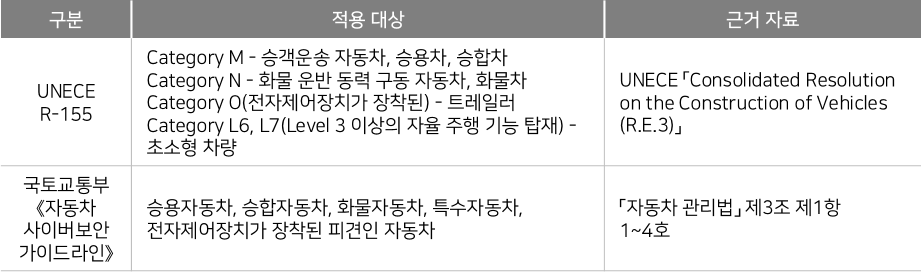

2018년 12월 UNECE(유엔 유럽 경제 위원회)에서는 급격하게 성장하고 있는 차량 산업의 보안 위협을 우려해 UNECE Cyber Security Regulation No.155를 수립했고 2020년 6월 WP.29(자동차 국제 기준 회의체)에서 해당 법규를 채택했다. 2021년 1월 UNECE CS 법규가 발효되어 2022년 7월부터 UNECE 산하 56개 국가의 신규 생산 차량은 제작업체(OEM)뿐 아니라 부품 공급 업체(Tier)는 차량 사이버보안 관리 체계(CSMS, CyberSecurity Management System)를 구축하여 인증을 받게 됐고, 2024년 7월까지는 업체의 모든 차량에 대한 인증이 의무화됐다. 한국에서는 UNECE R-155 법규 도입을 대응하기 위해 국토교통부에서 2020년 12월에 《자동차 사이버보안 가이드라인》을 배포했다. 한국뿐만 아니라 세계 여러 나라에서는 각 나라에 맞게 R-155를 위한 사이버보안 제도화 로드맵을 구성해 준비하고 있다.

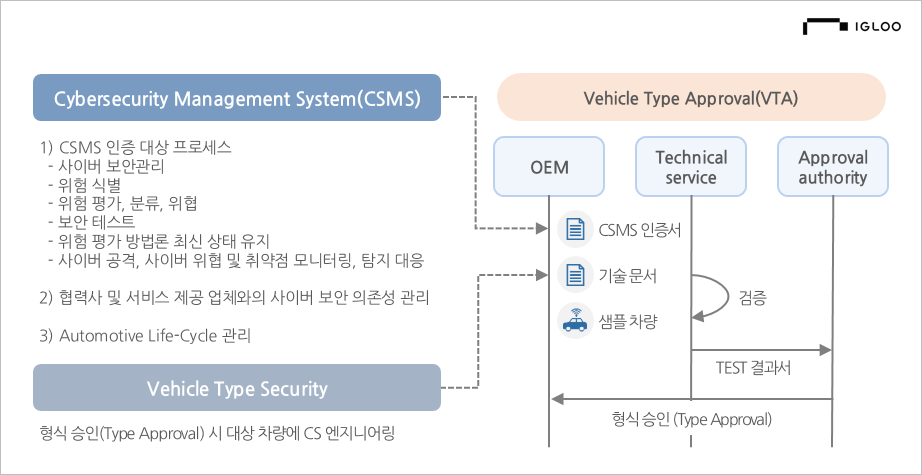

UNECE에서는 기존 차량 안전성에 관한 국제 표준 ISO 26262가 아닌 ISO/SAE 21434를 참고하여 CSMS를 운영하도록 권장하고 있다. ISO/SAE 21434는 차량 기획 단계부터 시작해 생산 및 포스트 프로덕션(Post Production) 과정까지의 사이버보안 활동에 관한 프로세스를 정의하는 것을 목적으로 만들어진 국제 표준이다. CSMS를 인증 받은 차량 제조사(OEM)는 [그림 3]과 같이 차량 형식 승인(VTA, Vehicle Type Approval)을 받아 차량을 제조할 수 있게 된다. VTA는 차량 형식에 대해 기능 안전(Safety)과 사이버보안(Security)을 검증 및 심사한다. 피심사자는 CSMS 인증서와 차량 형식별 발생하는 사이버보안 활동(위험 평가 및 보안 테스팅 결과)을 문서화하여 형식승인기관(Type Approval Authorities) 또는 기술 서비스 기관(Technical Services)에 제출해야한다.

02. ISO/SAE 21434 알아보기

1) Why ISO/SAE 21434?

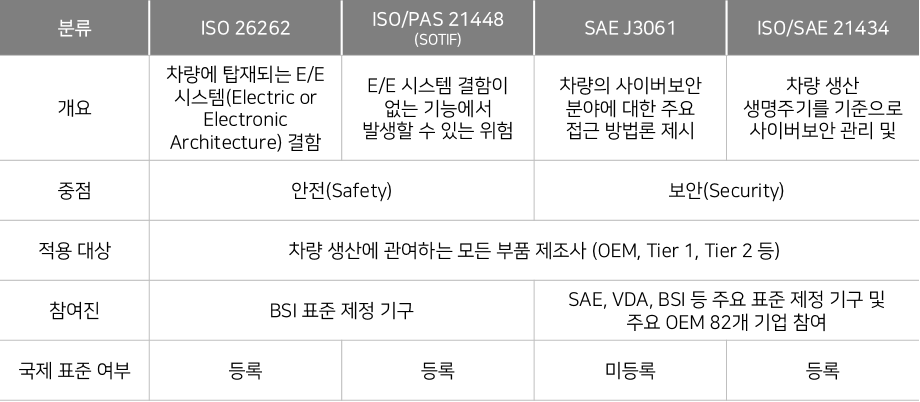

차량에 대한 사이버보안에 대한 개념이 ISO/SAE 21434가 최초 발간된 2020년에 등장한 것은 아니다. 2016년 1월, 국제 자동차 기술 협회(SAE, Society of Automotive Engineers)에서 차량 사이버보안에 대한 접근 방법에 대한 가이드 SAE J3061을 발간했다. J3061에는 사이버보안에 있어 3가지 접근 방법론(HEAVENS, OCTAVE, EVITA)을 제시했고 모두 차량 분야에 적용이 가능했다. 하지만 차량 산업의 전반적인 생명주기(Automotive Product Lifecycle)에서의 사이버보안을 적용하기에는 미흡한 부분이 있었으며, 국제적인 표준으로 적용되지 못한 한계가 있었다.

ISO/SAE 21434와 더불어 ISO 26262와 ISO/PAS 21448이 국제표준으로써 존재한다. ISO 26262는 E/E 시스템(Electric or Electronic Architecture) 상의 결함이 중점인 국제 표준이고 ISO/PAS 21448 또한 ISO 26262에서 다루지 않는 결함이 없는 기능에서 발생할 수 있는 위험을 다루고 있어 보안(Security)보다는 안전(Safety)에 더 중점을 두고 있다. 때문에 보안에 대한 국제 표준의 필요성에 따라 J3061을 발행한 SAE와 ISO에서 차량 산업의 보안 요구 사항에 만족을 위해 ISO/SAE 21434 발행이 결정됐다.

2) ISO/SAE 21434 Overview

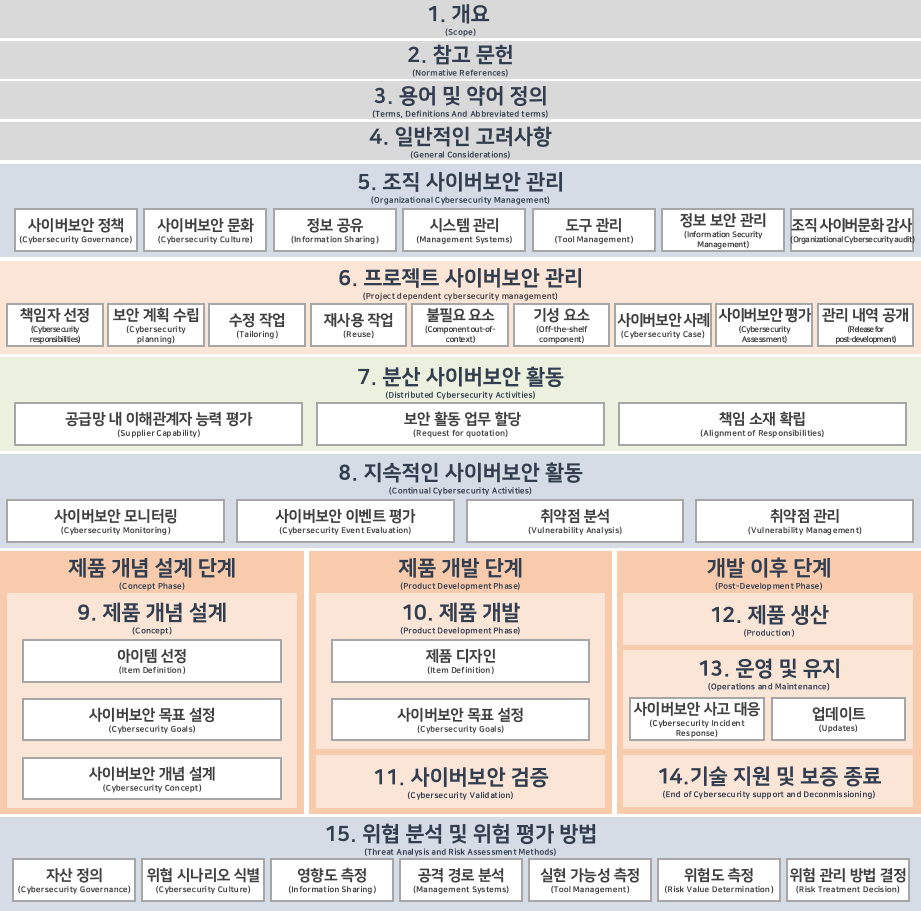

CSMS를 알기 위해서 UNECE에서 참고를 권장한 국제 표준 ISO 21434를 이해할 필요성이 있다. ISO 21434는 앞서 말했듯, 차량 산업의 생명주기에서 각 섹션별 발생할 수 있는 사이버 공격과 그에 의해 발생하는 피해를 감소시키기 위한 대응 체제를 구축하고 운영하기 위한 활동을 정의하는 위험 관리 프로세스에 대한 국제 표준이다. ISO 21434 아키텍쳐는 [그림 4]에서 볼 수 있듯, 총 15개의 섹션으로 구성되어 있으며, 중요 내용은 Section 5~15이다. OEM과 공급업체에서는 각 섹션의 요구사항에 맞는 사이버보안 관리 프로세스를 설립해 수행하여야 한다.

[Section 1-4]에는 ISO/SAE 21434의 발간 배경에 대한 설명과 목적에 대한 간략한 요약(Section 1)과 문서 작성에 인용된 참고 문헌(Section 2), 문서 상에 등장하는 용어 및 약어에 대한 설명(Section 3), 그리고 해당 문서 이용에 대한 일반적인 고려사항(Section 4)들로 구성되어 있다.

3) ISO/SAE 21434 항목별 분류

각 섹션들은 관리를 어떠한 측면에서 바라보냐에 따라 △기업 관리, △차량 생산 프로세스 관리, △공급망 사이버보안 활동으로 분류할 수 있다.

기업 보안 관리 측면에서 봤을 때 OEM과 공급 업체는 차량 사이버보안 정책을 갖춰 그에 맞는 프로세스를 수립해야한다. 사이버보안 정책 수립을 위해서는 자산에 대한 정의부터 자산에 영향을 미치는 위험 파악, 발견된 위험에 대한 관리가 요구된다. Section 5, 8, 15는 기업 관리 측면에서의 사이버보안 관리 항목이다.

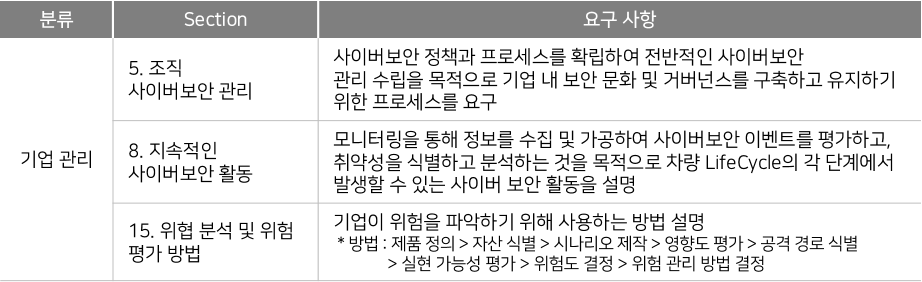

[Section 5]에서는 기업 내부의 조직 단위에서 이뤄져야하는 사이버보안 관리가 명시된다. OEM 및 공급 업체는 자체적인 사이버보안 거버넌스를 구축하고 유지하기 위해 일반적으로 사이버보안 조직을 구성해야한다. 사이버보안 조직은 일반적으로 4가지 팀(정보보호 관리기획팀, 정보보호 위원회, 정보보호 운영팀, 침해사고 대응팀)으로 구성된다. NIST의 사이버보안 Framework를 관리적 물리적 기술적 보안으로 나누고 있는데, ISO 27001에서는 사이버보안 조직을 각 역할에 따라 [그림 5]과 같이 나눌 수 있다. 사이버보안 조직이 구성되면 이들은 보안 문화 정착을 위한 교육부터 보안 감사, 시스템·도구 관리 계획을 운영해 조직의 사이버보안 관리를 이행해야 한다.

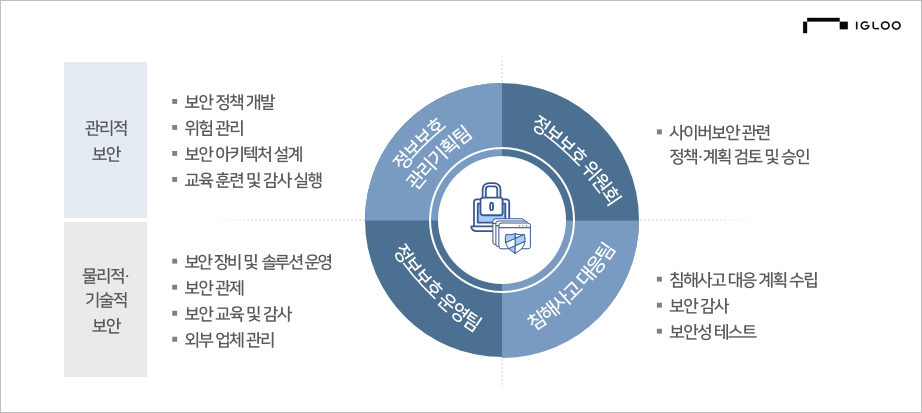

[Section 8]에서는 사이버보안 수준을 지속적으로 유지하기 위한 보안 활동(Activity)이 요구된다. 보안 수준 유지를 위해서는 △보안관제 시스템(F/W, IPS, IDS, WAF 등) 구축을 통한 모니터링 및 적절한 정책(Snort, Yara, IoC 등)을 통한 보안 이벤트 수집, △수집된 이벤트에 대한 평가 프로세스, △취약점으로 평가된 이벤트 및 신규 취약점 등에 대한 분석 시스템, △분석된 취약점에 대한 관리 프로세스, △전반적인 모든 시스템 및 프로세스를 관리할 수 있는 중앙 관리 시스템이 갖춰져야 한다.

[Section 15]에서는 ISO/SAE 21434의 전반적인 섹션에서 사용되는 위험 분석 및 평가 방법에 대한 프로세스 구축이 요구된다. OEM 및 공급업체는 정보보호 관리체계(ISMS, Information Security Management System) 인증에서 사용되는 “위험평가 방법론(Risk Assessment Process)”에 기초하여 위험을 평가한 후 대응방안을 수립해 위험 관리 프로세스를 확립할 수 있다.

위험 평가 방법에는 정량적 평가와 정성적 평가 방법이 존재한다. 정량적 평가 방법은 객관적인 수학적 기준을 적용하여 평가 대상에 대한 척도를 수치화하여 평가하는 방법이다. 정확한 평가가 가능하지만, 많은 시간과 비용이 소모된다는 단점을 가지고 있다. 정성적 평가 방법은 전문가의 의견을 반영하거나 순위를 매기는 등 판단, 직관, 경험을 이용한 추상적인 지표로서 평가하는 방법이다. 계산의 노력이 적게 들어 소요 기간이 짧고 비용도 적게 들지만 기준이 주관적이어서 평가하는 사람에 따라 결과가 달라질 수 있어 정확도와 신뢰성이 떨어진다.

기업 별 위험 평가 방법은 기업 및 발견된 위험에 맞게 커스터마이징하여 적용될 수 있으나, 위험평가 과정의 합당성과 실질적인 위험의 심각성을 대변할 수 있어야한다. 특히 [Section 15]에서 확립된 “위험 평가-관리” 프로세스는 기업 관리적 측면뿐 아니라 뒤에서 설명할 차량 관리, 공급망 관리에서도 사용된다. ISO/SAE 21434에서는 이를 TARA(Threat Analysis and Risk Assessment)라고 부른다. 때문에 기업에서는 다양한 상황에 적용될 수 있는 범용적이고, 합리적인 위험 평가 방법 프로세스를 구축해야한다.

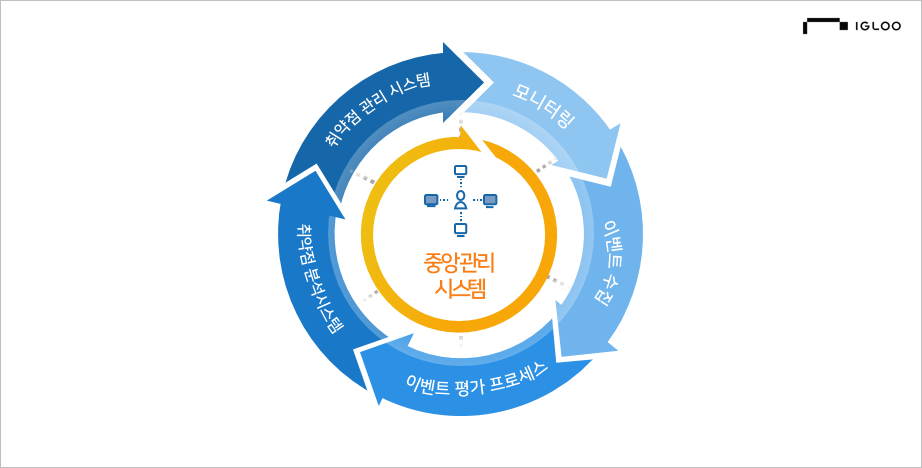

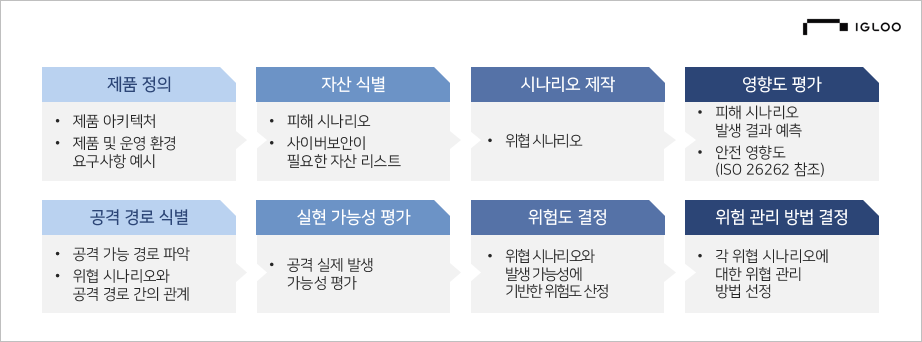

일반적인 위험평가 방법론은 대체로 [그림 7]과 같이 △제품 정의 △자산 식별 △시나리오 제작 △영향도 평가 △공격 경로 식별 △실현 가능성 평가 △위험도 결정 △위험 관리 방법 결정 8단계에 걸쳐 이뤄진다. 각 단계에서 산출된 결과물을 다음 단계에 적용할 수 있으며, 최종적으로 식별된 위협에 대한 위험 관리 방법을 결정할 수 있다.

① 제품 정의 : 기업은 자사 제품에 대한 아키텍처를 정의하고, 제품이 운영하기 위한 환경과 환경 구축에 대한 요구사항 정의

② 자산 식별 : 조직 내에서 보유 중인 가치가 존재하는 모든 제품을 자산으로 설정하고 그 중 사이버보안이 필요한 자산에 대한 리스트를 구성하여 사고가 발생했을 때 그 피해를 예측하여 피해 시나리오 작성.

③ 시나리오 제작 : 자산에 존재하는 취약점을 파악한 후 발현될 수 있는 상황에 대한 위협 시나리오를 제작하고 검토.

④ 영향도 평가 : 앞서 작성된 위협 시나리오가 발생했을 때의 피해 결과를 토대로 영향도 평가

⑤ 공격 경로 식별 : 위협 시나리오를 분석하여 시나리오가 구현될 수 있는 공격 경로를 파악하고, 공격 경로와 위협 시나리오와의 관계 정의.

⑥ 실현 가능성 평가 : 실현 가능성 평가 단계에서는 작성된 시나리오 상의 공격이 실현될 수 있는 환경과 실제 자산의 환경에 대한 비교, 사이버 공격의 난이도 등을 기반으로 실현 가능성 평가.

⑦ 위험도 결정 : 이전 단계에서 작성한 시나리오와 실현 가능성, 영향도를 바탕으로 공격의 위험도 평가.

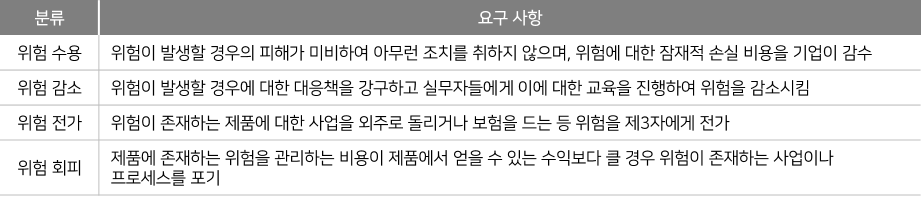

⑧ 위험관리 방법 결정 : 위험에 대한 전반적인 평가 결과를 검토하여 위험에 대한 관리 방법 결정하며,

위험 관리 방법은 위험 수용, 위험 감소, 위험 전가, 위험 회피 4가지 방법 존재.

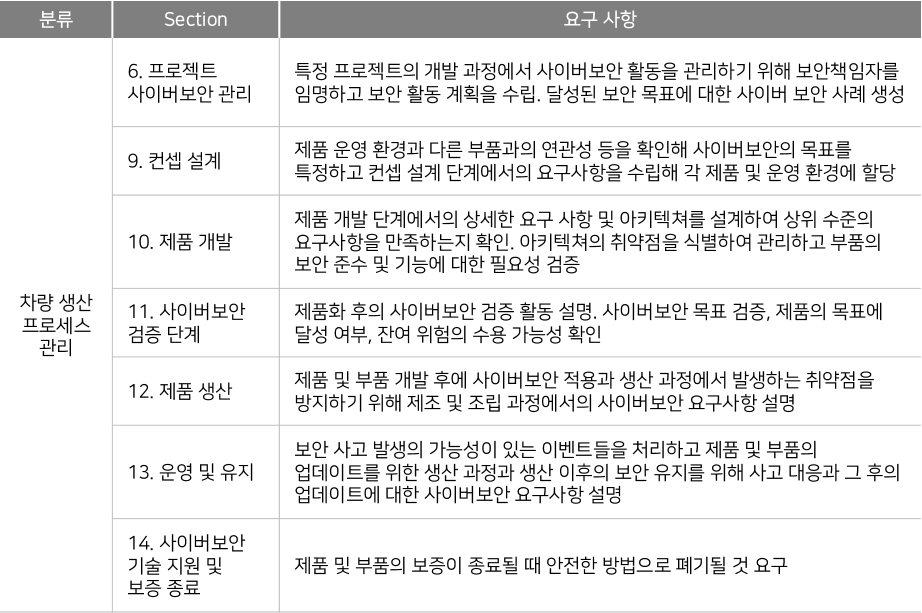

차량 생산 프로세스 관리 측면에서 기업은 차량에 대한 컨셉 설계 단계부터 차량에 대한 지원 및 보증이 종료되는 차량 생산 생명 주기에 존재하는 사이버보안 활동에 대한 정의가 요구된다. 프로젝트 단위로 차량 개발이 진행될 때 발생하는 사이버보안 활동에 대한 관리를 해야한다. 프로젝트 단위의 사이버보안 관리는 [Section 6]에서 다뤄지며, 차량 생산 생명 주기의 사이버보안 관리는 [Section 9-14]에서 다뤄진다.

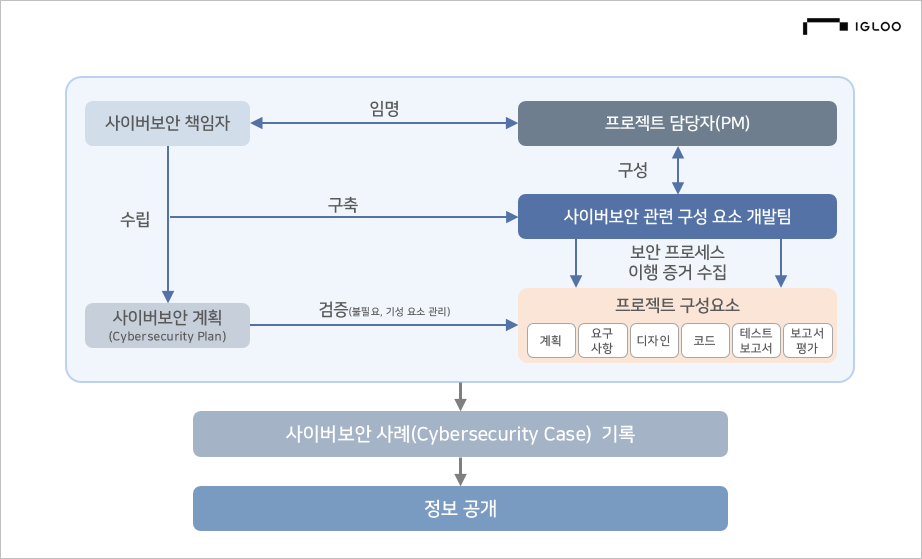

[Section 6]에서 기업은 조직들이 진행하는 프로젝트 단위에서의 사이버보안 프로세스를 정의해야한다. 우선, 프로젝트 내의 사이버보안 책임자를 지정해야한다. 이는 주로 프로젝트 담당자(PM, Project Manager)가 수행하게 되는데, 지정된 사이버보안 책임자는 사이버보안 계획을 수립하여 프로젝트의 파트별 담당자(PL, Project Leader)에게 사이버보안 책임을 할당해 보안팀을 구축해야한다. 구축된 사이버보안팀은 개념 설계 및 제품 개발 단계에서 이뤄져야할 사이버보안 활동을 정의하고, 개발된 제품의 불필요한 구성요소(Component out-of-context)와 기성 요소(Off-the-shelf component)에 대한 사이버보안 활동을 처리해야한다. 수정 및 재사용 작업의 산출물은 사이버보안 프로세스 이행을 증명하기 위해 사례로서 작성되고 평가되어야 한다. 평가된 사이버보안 사례(Cybersecurity Case)는 나중에 진행될 개발 프로젝트를 위해 관리 내역을 공개해야한다.

[Section 9-14]에서는 차량 컨셉 설계부터 사이버보안 기술 지원 및 보증 종료까지 차량 생산 생명주기 전반에 존재하는 사이버보안 활동을 정의하고 관리해야한다. 각 단계에서 발생할 수 있는 위협을 [Section 15]에서 확립한 위협 평가 및 분석 방법 “TARA”를 활용하여 관리해야한다.

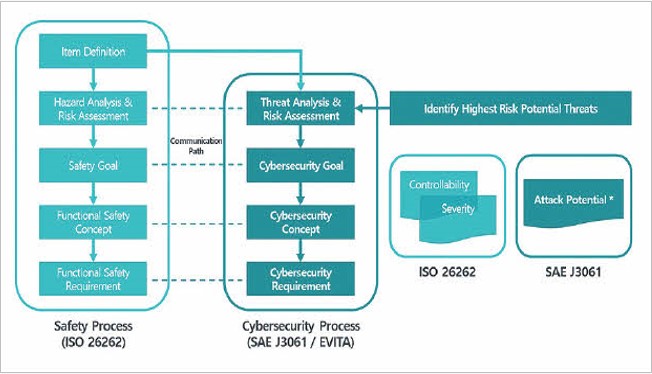

[Section 9]은 사이버보안과 관련이 있는 제품(Item)의 식별하고 이를 정의 내려야한다. 또한 사이버보안의 목표 및 컨셉을 도출해야한다. 사이버보안 목표 도출은 ISO 26262에서 사용되는 방법과 유사성을 띄고 있는데, [그림 9]와 같이 HARA(Hazard Analysis and Risk Assessment)를 통해 안전의 목표(Safety Goal)를 도출하는 ISO 26262에 반해 ISO/SAE 214343에서는 TARA를 통해 사이버보안의 목표 (Security Goal)를 도출한다.

[그림 9] HARA(ISO 26262)와 TARA(ISO/SAE 21434)에서의 목표(Goal)와 컨셉 도출 (출처 : AEM)

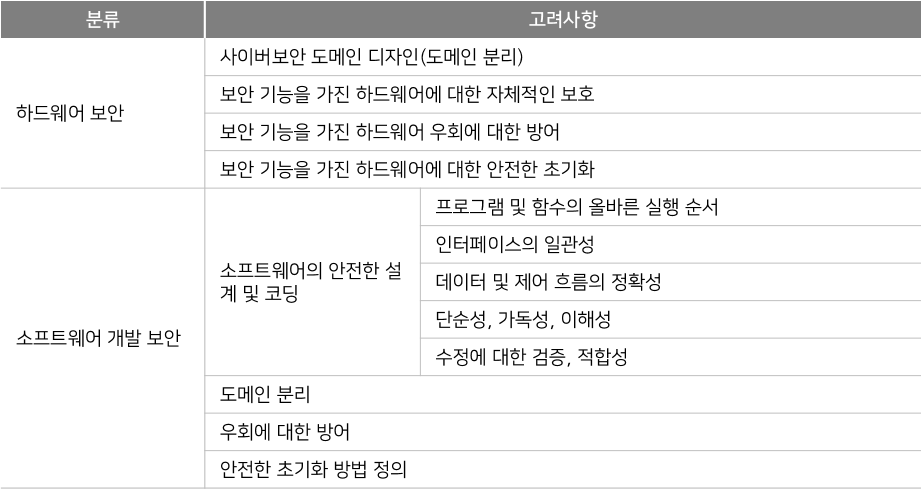

[Section 10]은 제품 개발 단계에서는 하드웨어, 소프트웨어 디자인 측면에서 사이버보안이 정의되고, 정의된 사이버보안에 대한 목표가 도출되어야 한다. 하드웨어 디자인 측면에서 공격의 주 표적이 되는 하드웨어 인터페이스에 대한 보호가 이뤄져야한다. 소프트웨어 개발 측면에서 필요한 사이버 보안 활동은 안전한 설계 규칙 및 코딩 지침, 도메인 분리, 자체 보호, 우회에 대한 방어 및 안전한 초기화 방법에 대한 정의가 고려되어야 한다.

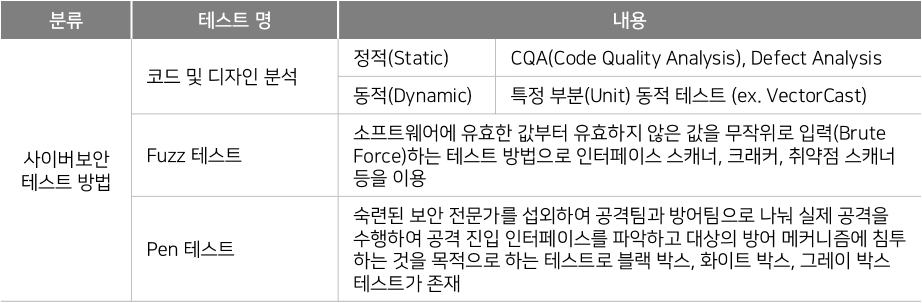

[Section 11]에서는 개발을 거친 제품을 조립하여 제품화한 후 앞서 정의한 소프트웨어적, 하드웨어적 사이버보안 목표에 대한 달성 여부 확인이 이뤄진다. 이 과정에서는 제품에 대한 동적(dynamic)이고 정적(static)인 테스트가 진행되어야 한다. 대표적으로 △코드 및 디자인 분석, △Fuzz 테스트, △Pen Test 등의 방법이 존재한다. 이 섹션에서는 사이버보안 목표 달성 여부 뿐 아니라, TARA를 통해 위험 관리가 이뤄지고 남은 잔존 위험에 대한 수용 가능성을 테스트가 진행된다.

[Section 12]에서는 앞서 제품 개발 단계에서 사이버보안 요소가 검증된 제품이 생산 과정에서 추가적인 취약점이 발생하지 않도록 OEM 및 제조업체는 제조 및 조립 과정에서의 사이버보안을 규정해야한다. 앞서 TARA와 같은 위험 관리 과정을 거쳤음에도 사이버보안 사고는 언제 어디서든 발생할 수 있기 마련이다. [Section 13]에서 OEM은 이런 사이버보안 사고에 대한 대응 프로세스를 구축하여 앞 단계의 요구사항을 만족시켜 생산 중에 있는 제품의 운영 및 유지를 위한 사이버보안을 유지해야한다.

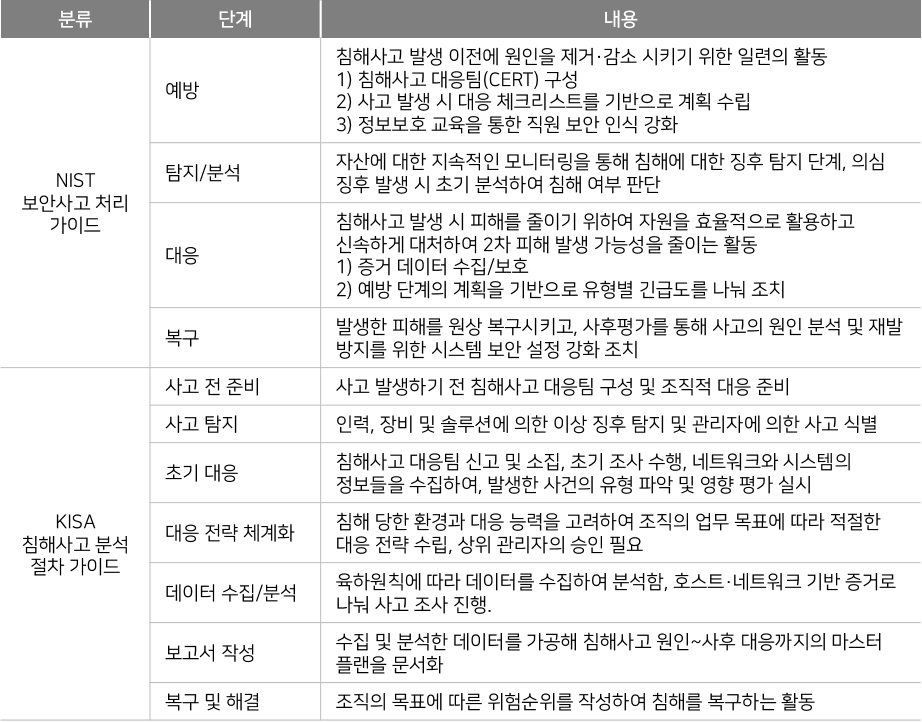

미국 국립 표준 기술 연구소(NIST)의 SP 800-61(보안사고 처리 가이드)에서 보안 사고 대응 프로세스를 4단계 (예방 > 탐지/분석 > 대응 > 복구)로, 한국인터넷진흥원(KISA)의 침해사고 분석 절차 가이드에서는 7단계 (사고 전 준비 > 사고 탐지 > 초기 대응 > 대응 전략 체계화 > 데이터 수집 > 데이터 분석 > 보고서 작성)로 분류된다. 또한 제품의 안전성 유지를 위해 기술 지원 및 보증 종료 시까지 신규 취약점 발생에 따른 업데이트를 지속적으로 제공해야한다.

제품 폐기 시 사이버보안과 관련된 정보가 처리되지 않고 남아 있을 수 있으므로 이를 고려한 폐기 절차가 필요한데, [Section 14]에서 OEM은 제품 및 부품에 대한 안전한 폐기 절차를 정의해야한다. 폐기에는 기술 서비스 지원이 종료되는 ‘End Of Support’와 기술 지원은 종료되지 않았지만 이용자에 의해 폐기 처리가 요구되는 ‘Decommissioning’의 두 가지 경우가 존재한다. 이 두가지 경우 모두에 대해 사이버보안 지원 해제가 안전하게 이뤄질 수 있도록 절차가 마련되어야 한다.

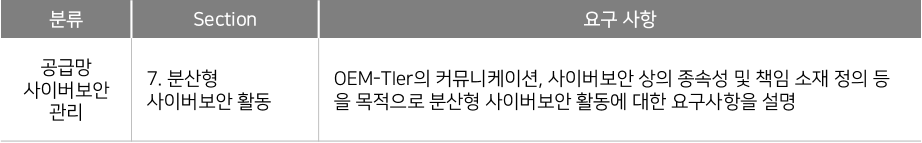

일반적으로 차량 생산에는 OEM 뿐만이 아니라 제조 업체와 같은 협력사에게 업무가 분산되어 생산된다. 이러한 협력사들을 Tier라고 부르는데 OEM은 Tier와의 분산 공급망 측면에서 발생하는 프로세스들에 대한 사이버보안 활동의 관리가 요구된다. ISO/SAE 21434에서 해당 내용은 [Section 7]에 명시되고 있다.

[Section 7]에서는 공급망 상에서 분산 업무에 의해 발생하는 공급망 내 이해관계자(Stockholder) 간의 사이버보안 활동에 대한 관리가 요구된다. OEM과 Tier는 생산 활동이 이뤄지기 전, 업무 할당에 관한 견적을 의뢰하게 되는데, 이 때 사이버보안 업무 협약서(CIA, Cybersecurity Interface Agreement)가 함께 작성되야한다. CIA는 분산 업무 시작 시 OEM과 Tier 모두의 동의 하에 체결되어야 하며, 각 기업은 사이버보안에 관련하여 아래와 같은 사항을 고려해야한다.

① 취약점 점검 등의 사이버보안 활동에 따른 조치가 필요할 경우에 대비하여 사이버보안 담당자를 지정

② 사이버보안 계획 및 취약점 점검에 의해 발견된 위험에 대해 수용이 필요한 경우 양사의 동의가 필요

③ 사이버보안에 관한 이슈 존재 시, 조치 및 결정이 적절하게 이뤄질 수 있도록 통보

④ OEM의 사이버보안 요구 사항이 명확하지 않거나 실현 불가능한 경우, Tier는 OEM과 협의 요청

이와 같이 협의를 마친 CIA 체크리스트에 따라 Tier는 OEM에게 개발 및 개발 후의 활동에 대한 역량 뿐만 아니라 사이버보안 역량을 제공해야하고 OEM은 Tier를 대상으로 역량 평가를 진행해야한다는 내용이 명시되어야 한다.

4) 한국형 CSMS - 국토교통부 《차량 보안 가이드라인》

ISO/SAE 21434를 기반으로 OEM 및 Tier는 CSMS를 구축한 후 인증과정을 거쳐 CSMS 인증서를 취득할 수 있다. 인증 과정을 거친 업체는 부품 및 제품에 대한 형식승인(VTA)을 받아 UNECE 가입국에 차량을 수출 할 수 있다. 때문에 대부분의 UNECE 가입 국가는 UNECE WP.29의 R-155를 채택했다.

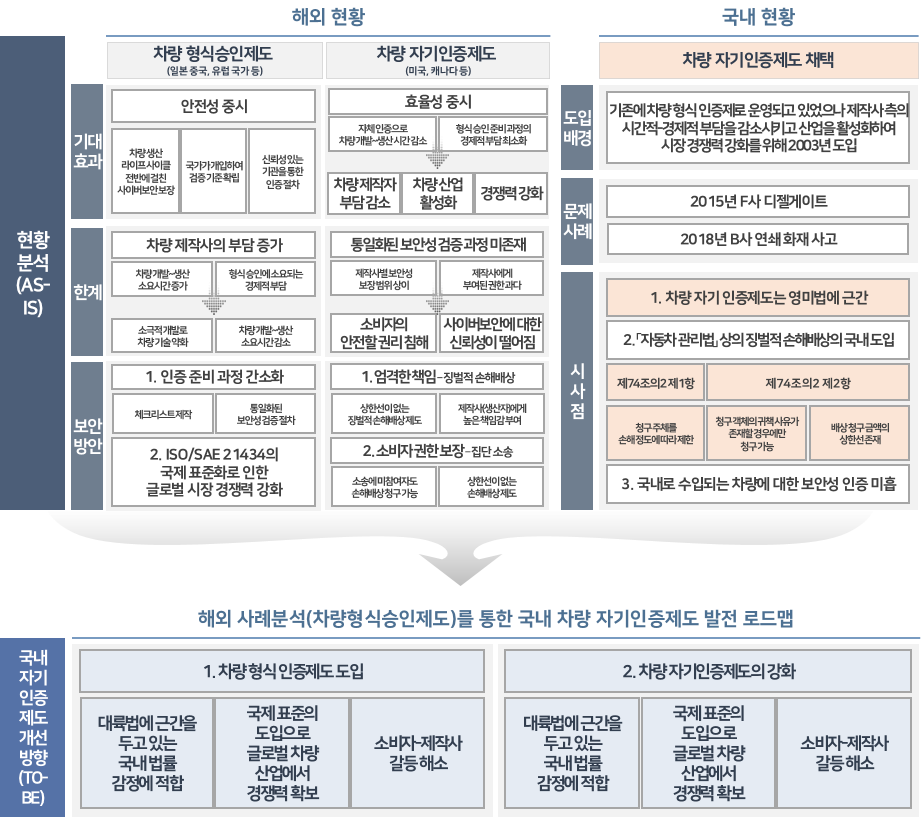

한국은 UNECE 가입국이지만, 자동차 안전에 대해 자기인증제도를 취하고 있어 형식승인 기반의 UNECE R-155를 채택하지 않았다. 하지만 차량 산업의 발전 및 국내 차량 산업의 해외 진출을 위해 ISO/SAE 21434의 국내 도입은 불가피하기 때문에 한국의 법 체계에 맞춘 한국형 CSMS 인증 체계를 제작해 UNECE R-155를 받아들일 계획이다. 그에 대한 준비 과정으로 2020년 12월 국토교통부에서 자동차 사이버보안에 대한 가이드라인을 발표했다.

국토교통부 《자동차 사이버보안 가이드라인》에서는 UNECE R-155 사이버보안 관리 체계를 국내 법률에 맞춰 4가지 파트(△총칙, △사이버보안 관리체계, △제작사 권고 사항, △자동차보안전담기관의 역할)로 재해석 했다. 총칙 파트에서는 사이버보안 관리체계의 목적, 용어에 대한 정의, 적용 대상 정의 등 CSMS의 전반적인 Overview에 대해 설명하고 있다. 특히 적용 대상 범위에서 UNECE R-155는 자율 주행 기능이 탑재된 차량이 CSMS 인증 대상에 포함되지만, 국토교통부 가이드 라인에는 제외됐다는 점에서 차이가 있다.

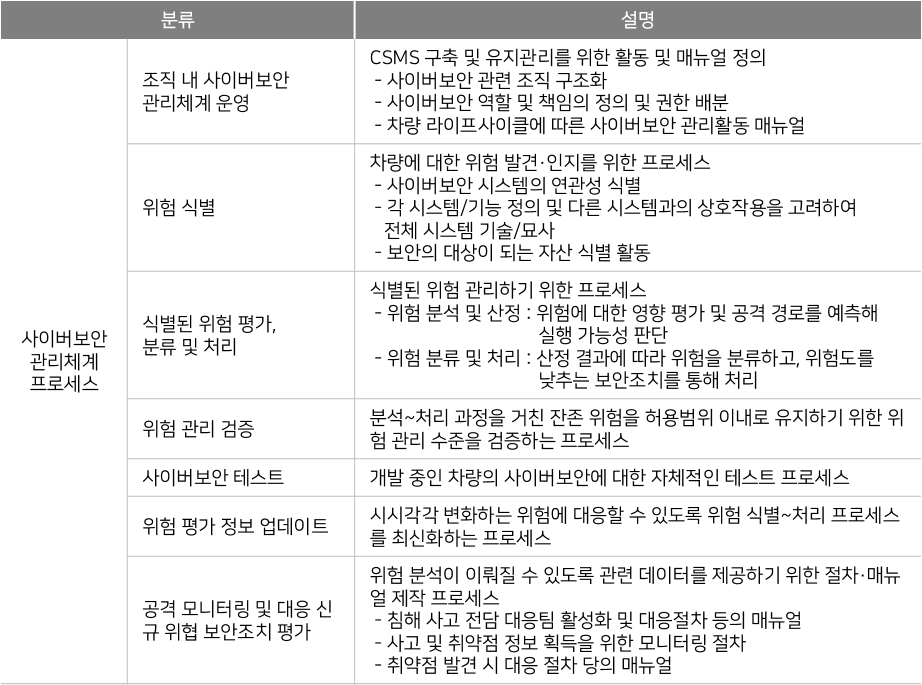

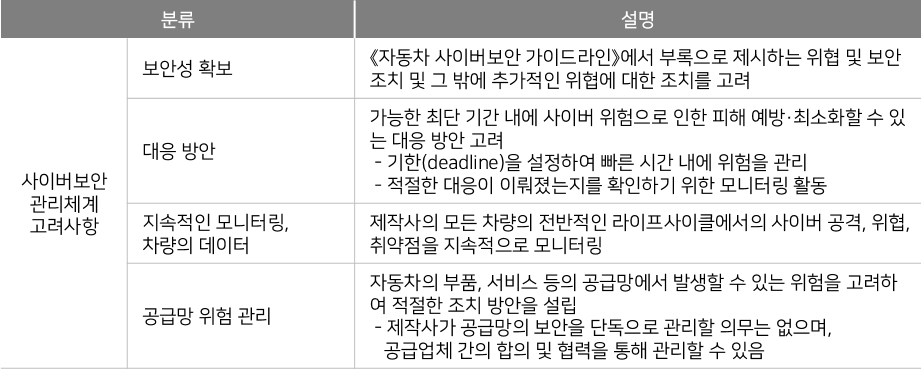

사이버보안 관리체계 파트에서는 CSMS의 적용 범위, 프로세스, 고려사항 등 사이버보안 관리체계 구축에 있어 갖춰야할 정보들을 제공하고 있다. 상세 내용으로는 ISO/SAE 21434와 동일하게 차량 산업의 생명주기 전반에 걸쳐 CSMS를 구축할 것을 권고하고 있으며 사이버보안 조직 구성, 위험 식별, 위험 평가 및 분류, 식별된 위험 관리 및 검증, 사이버보안 테스팅, 위험 정보 업데이트, 취약점 발생 시 보안조치 평가, 침해사고 분석 프로세스에 대한 가이드라인을 제공하고 있다. 뿐만 아니라 사이버보안 관리체계 구축에서 발생할 수 있는 위협 및 보안조치를 제시하고, 이를 관리할 수 있는 데이터 관리 및 지속적인 모니터링, 제작사 뿐 아니라 관련된 공급망 내에서 발생 가능한 위험을 고려해야 한다.

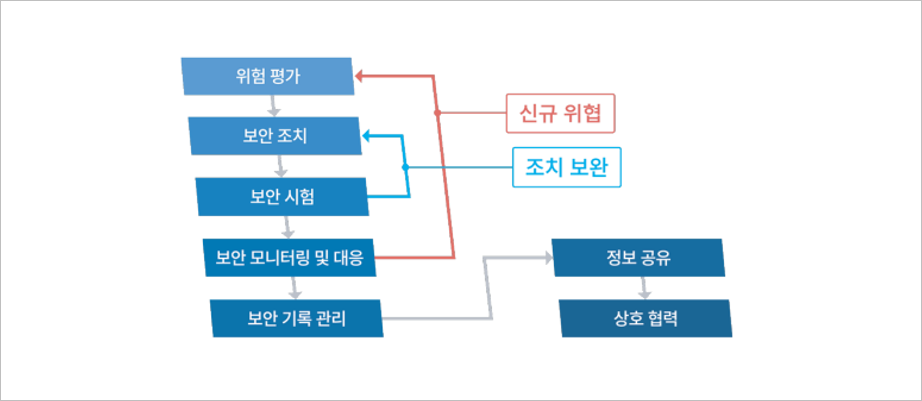

제작사 권고사항 파트에서는 차량 제작사가 사이버보안 관리체계에 따라 취해야 할 조치들에 대해 명시하고 있다. ISO/SAE 21434에서 TARA를 통해 위험 평가~관리 프로세스를 도출하여 차량 사이버보안 관리체계 활동을 정의한 것과 동일하게 사이버보안 가이드라인에서 또한 [그림 11]과 같은 프로세스를 통해 사이버보안 관리체계의 활동을 정의할 것을 권고하고 있다.

(1) 위험 평가/관리 단계에서 제작사는 △자동차 사이버보안 관련 요소의 식별, △위험평가 수행, △식별된 위험 처리 및 관리 단계를 거치게 된다. 위험 평가/관리는 자동차 내·외부 시스템, 공급망 등 차량에 존재할 수 있는 각종 위협들을 총체적으로 고려해야 하며, 산정된 위험 중 수용 가능한 위험 수준 및 위험 심각도를 정의하여 관리해야 하고 위험평가를 주기적으로 실시하여 최신 상태를 유지해야 한다.

(2) 보안 조치/모니터링 및 대응 단계에서 제작사는 차량에 존재하는 취약점에 대하여 △탐지 및 예방, △모니터링 및 원인 분석 등의 보안조치를 구현해야한다. 보안조치는 식별된 위험으로부터 차량을 보호할 수 있어야하며, 가능한 최단 시간 내에 조치를 마련해야한다. 이는 차량에 국한되지 않고 차량 관련 제품에도 적용돼야 하며, 보안조치에 사용되는 암호화에는 충분한 보안 강도를 가진 암호 표준을 갖춰야한다.

(3) 보안 시험(테스트) 단계에서 제작사는 설계된 보안조치의 수준을 확인하기 위하여 객관적인 근거에 의한 테스트를 진행할 것을 권고 하고있다.

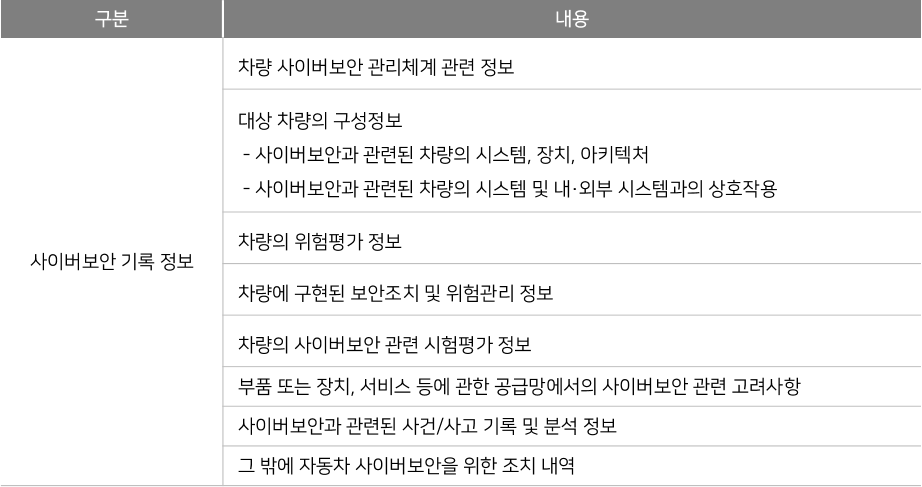

(4) 보안 기록 관리 단계에서는 차량의 사이버보안과 관련된 자료를 기록하고 변경이 이뤄질 경우 이에 대한 이력을 관리해야 하며, 자동차보안전담기관에서 협조를 요청할 경우 해당 자료를 제공해야한다. 보안 기록에 포함되어야 하는 내용은 [표 11]과 같다. 제작된 보안 기록은 차량의 생산이 완전히 중단된 날로부터 최소 10년 이상 보존되어야 하며, 폐기하는 경우 적절한 후속조치가 권고된다.

(5) 정보 공유 단계에서는 사이버 공격 및 취약점 탐지 및 대응에 대한 모니터링 현황 및 보안조치 사항을 연간 1회 이상 자동차전담기관에 공유할 것을 권고하고 있으며 새로운 취약점이 발견되거나 침해 사고가 발생한 경우 지체없이 기관에 공유해야 할 것을 명시하고 있다.

(6) 상호 협력 단계에서 제작사는 관련 차량 관련 부품제작사, 자동차보안전담기관 등의 관련자들과 상호 협력해야 하며, 각 기관들은 사이버보안 관련 정보를 상호 공유하고 위험이 탐지 시 신속하게 보안조치를 수립할 수 있도록 협력해야 한다.

자동차보안전담기관의 역할 파트에서 사이버보안 관리체계에 대한 인증을 담당하는 자동차보안전담 기관의 기능에 대해 설명하고 있다. 자동차보안전담기관이란 UNECE R-155 상의 요구사항을 충족한 차량 제작사에 대한 사이버보안을 평가하여 CSMS 인증서를 발행하는 승인기관을 국내 법률에 맞게 변형한 기관으로 아직 국내에 정확한 승인기관은 지정되어 있지 않다. 해당 기관은 자동차 사이버보안 위험 수준 관리를 위해 차량 제작사가 제공한 사이버보안 관련 정보를 확인하고 필요한 경우 시정조치를 권고할 수 있는 권한을 갖고 있다.

5) 한국형 CSMS - 법률적 개선

앞서 살펴본 국토교통부 《차량 사이버보안 가이드라인》은 아직 제도화 혹은 법률화되지 못하고 권고 사항으로만 존재하고 있다. 이는 한국에서 ‘자기인증제도’를 채택하고 있기 때문이다. 자기인증제도란 차량이 안전기준에 적합하다는 것을 OEM 스스로가 인증하는 제도로, 기존 UNECE R-155와 동일한 ‘형식승인제도’가 사용되던 중 제작 유연성 악화, 인증시간 소요, 사회적 비용 부담 등의 사유로 한국에서 2003년에 적용-실시되었다.

자동차 판매를 위해 인증에 소요되는 시간적·경제적 부담을 최소하하고 제작사의 자율성을 최대로 보장해주는 장점이 있지만 OEM의 무분별한 자율성이 안전 상에 위험을 끼칠 수 있다는 단점이 존재한다. 이는 미국의 법적 제도에 근거를 두고 있는데, 미국에서는 제조업에 대해 자율성을 보장하지만 결함이 발견될 경우 소비자의 집단소송 및 징벌적 손해배상을 통해 소비자가 입은 손해의 수십 배에 달하는 손해배상을 인정하고 이는 소송을 진행하지 않은 소비자에게도 적용된다는 정부 차원에서의 제도를 통해 단점을 극복하고 있다.

한국에서는 2021년에 개정된 “자동차관리법 제 74조”에 따라 OEM이 차량의 결함을 알면서도 시정하지 않아 소비자가 손해를 입은 경우, 발생한 손해의 5배를 넘지 아니하는 범위에서 손해배상을 하도록 되어있다. 2003년에 바뀐 인증제도의 허점이 18년이 지난 2021년에 개정된 것 또한 시사점이 있지만, △제작 업체가 악의, 즉 결함을 알고 있었을 경우와 △손해가 발생할 경우에만 한정적으로 적용될 뿐 아니라 △배상의 규모가 5배에 불과하다는 점을 미뤄봤을 때 개정된 법은 소비자가 아닌 제작 업체를 중점으로 두고 있음을 유추할 수 있다.

① 자동차관리법 제 74조의2 제1항 : 신체 및 재산에 중대한 손해(해당 자동차 또는 자동차부품에 대하여만 발생한 손해는 제외)를 입은 자가 있어야 한다.

차량의 결함에 의해 발생하는 손해는 신체 및 재산과 같이 손실이 금전적으로 측정되는 것에만 한정되지 않는다. 차량의 결함을 인지하지 못한 채로 이용한 것에 대한 위험부담에 대한 보상 또한 이뤄져야하며, 결함의 정도에 따라 인명을 위협할 수도 있는 것이 차량 산업이기 때문에 피해가 발생하지 않은 상태의 이용자에게 또한 충분한 보상이 이뤄져야한다. 한국형 ‘징벌적 손해배상’에서는 소송에 참여한 즉, 실질적 손해를 입었다 주장하는 사람들에게만 배상이 이뤄지고 있는 것 또한 논쟁의 여지가 있다. 소송 과정을 거치지 않았지만, 해당 제품을 이용한 고객에 대한 배상 또한 이뤄질 수 있도록 개선되어야 한다.

② 자동차관리법 제 74조의2 제2항 : 제작 업체에게 결함에 있어 악의(알면서도 이를 은폐·축소 또는 거짓으로 공개)가 있어야 한다.

차량 자기인증제의 기반은 기업에게 자율성을 주고, 이에 대한 강력한 책임을 묻는 것에 있다. 때문에 자기인증을 거친 제품에는 결함이 없다는 것을 기업에서 보증해야한다. 신뢰성 있는 표준이 강제되지 않는 상태에서 업체에게 자율성을 부여함으로써 업체는 충분한 검증을 통해 안전한 제품을 출시해야 할 책임이 있기 때문에 결함에 대한 무조건적인 배상이 이뤄져야한다. 또한 소비자 입장에서 기업의 악의는 증명이 불가능에 가까운 일이다. 이는 대한민국 법의 고질적인 문제이고 기업과 소비자의 관계에 있어 약자일 수밖에 없는 소비자에게 기업의 악의를 입증의 의무를 주는 것은 또 다른 피해를 양산하는 것이고 개선되어야 할 점이다.

③ 자동차관리법 제 74조의2 제2항 : 발생한 손해의 5배를 넘지 아니하는 범위에서 배상책임을 진다.

징벌적 손해배상은 말 그대로 책임에 대한 것을 돈으로 환산하는 것이다. 이는 주로 기업-고객 간에 발생하는 분쟁에 대한 배상 제도이기 때문에 결함에 대한 책임이 기업 측에 있다 하여도 이를 사형, 징역 등의 형벌을 내릴 수가 없다. 구조적인 불가능에 의해 대체하여 부과하는 제도임에도 기업의 실책에 대한 책임 정도를 하한선이 아닌 상한선을 두고 있음은 시사점이 된다.

또한 이러한 구조적 차이는 이해하고 기업과 개인의 벌금 및 배상금에 대한 부담금의 차이는 이해하려 들지 않는 것으로 여겨진다. 100의 손해가 발생하였다고 가정해보자, 개인의 입장에서 100은 부담이 클 수 있으나, 기업의 입장에서 500은 개인이 받아들이는 부담과는 차이가 크다. 이러한 차이를 인정하고 기업 측의 배상은 하한선으로 잡아 최소한의 책임을 지도록 만들어야 한다. 법은 공정해야한다, 고로 개인이 느끼는 부담과 동일한 수준의 부담을 기업이 느낄 수 있도록 개선되어야 한다.

03. 결론

징벌적 손해배상 제도의 개선이 이뤄지지 않은 상태에서 개정된 한국의 차량 자기인증제는 앞에서 살펴본 것과 같이 많은 허점과 개선점을 갖고 있다. 이는 차량 생산에서의 이해관계자인 소비자-OEM-Tier 중 어느 누구에게도 책임이 가중되어서는 안되기때문에 국가적 차원에서의 개선 방안이 필요하다.

첫 번째 유형으로, 앞서 설명한 UNECE R.155 등과 같은 차량 관련 국제 표준을 국내에 도입하여 국가 차원에서 강제하여 차량 자기인증제가 아닌 형식승인제도를 도입하는 것이다. 자기인증제가 도입된 바탕에는 형식 승인까지의 긴 소요 시간, 까다로운 절차에서 비롯되는 국제 시장에서의 경쟁력 약화가 있다. 과거 경쟁력이 부족했던 한국 차량 산업에는 충분히 필요한 제도였지만 현재는 다르다. 한국의 차량 산업은 이제 국제 사회에서 충분한 경쟁력을 갖췄고, 차량 산업의 트렌드 또한 가격이 저렴한 차량보다는 품질이 보증된 차량을 선호하는 식으로 변화하고 있다.

장기적인 차량 산업의 발전을 위해서는 CSMS와 같은 국제 표준에 더해 강화된 국내 표준을 지정하여 차량 업체에게 이를 강제함으로써 국가의 보증을 받는 제품을 생산해야한다. 형식승인제 도입은 징벌적 손해배상제에 대한 기업의 부담을 줄일 수 있고, 차량의 결함에 대한 리스크를 국가가 함께 가져감으로서 국가 차원에서의 지원을 하게 되는 구조가 만들어진다. 소비자는 좋은 품질의 차량을 제공받음으로써, 차량 업체는 결함에 대한 리스크를 줄이는 동시에 국가 차원의 지원을 받음으로써, 국가는 차량 산업의 지속적인 발전을 통한 국제 사회에서의 경쟁력 강화가 생기는 등 형식인증제는 도입을 안할 이유가 없다.

두 번째 방안으로는 기존의 차량 자기인증제를 유지하되, 결함 발생 시 피해자의 권익을 국가적 차원에서 보호하는 방향으로의 기업에게 불리한 방향으로의 법률적 개선을 해야한다. 현행 자동차 관리법 상의 징벌적 손해배상의 문제점인 △징벌적 손해배상 성립 요건(기업 과실이 존재해야 하며, 이는 피해자가 증명해야하는 불합리성), △피해 범위 및 배상의 범위(신체 및 재산 상의 손해를 입어야 하며, 소를 제기한 피해자에 ), △배상금 산정(피해에 대한 배상에 상한선을 두어 제한)이 필요하다. 이는 기업이 보증하는 차량에 대한 책임감을 키워줄 수 있으며, 자율적으로 시행하는 인증 과정을 보다 엄격하게 강화함으로써, 차량 산업의 발전을 촉진시키는 결과를 나을 수 있을 것이다.

마지막으로, 징벌적 손해배상이 국내에 도입되면서 이에 대한 시사점이 도출된 사례가 꾸준히 발생해왔다. 2018년 BMW 연쇄 화재 사건, 가습기 살균제 사건 등 명백한 제작사 측의 귀책 사유로 인해 소비자가 재산적 손해부터 생명을 잃기까지 한 사건들이 지속적으로 발생했음에도 국내의 징벌적 손해배상은 규모만 개정되었고 근본적인 원인들은 전혀 해결되지 않았다. 시장 경제의 자유를 보장하는 것은 당연한 것이다. 하지만 부여된 자유에는 책임이 따르기 마련이고 그 책임은 자유를 부여한 국가에서 명백하게 물어야 한다.

04. 참고자료

[1] statista, "Size of the global connected car market between 2019 and 2020, with a forecast through 2028"

https://www.statista.com/statistics/725025/connected-cars-global-market-size-projection/

[2] Egil Juliussen, “Automotive cyberattacks grow more varied despite improving defenses”

https://www.embedded.com/automotive-cyberattacks-grow-more-varied-despite-improving-defenses/

[3] 최영진, “[Automotive Cybersecurity-2] UN 자동차 사이버보안 요구사항(1): 사이버보안 관리체계”, 보안뉴스, 2021-01-18

https://www.boannews.com/media/view.asp?idx=94213&page=1&kind=6

[4] ISO, “ISO/SAE 21434:2021( Road vehicles — Cybersecurity engineering”,

https://www.iso.org/obp/ui/#iso:std:iso-sae:21434:ed-1:v1:en

[5] 국토교통부, “자동차 사이버보안 가이드라인”, 2020.12,

http://www.molit.go.kr/USR/policyData/m_34681/dtl.jsp?search=&srch_dept_nm=&srch_dept_id=&srch_usr_nm=&srch_usr_titl=Y&srch_usr_ctnt=&search_regdate_s=&search_regdate_e=&psize=10&s_category=&p_category=&lcmspage=1&id=4507

[6] Jacob Wilson, “Automotive threat analysis and risk assessment method”, 2020.11.18, https://www.synopsys.com/blogs/software-security/applying-automotive-tara-method/

[7] Georg Macher, "ISO/SAE DIS 21434 Automotive Cybersecurity Standard - In a Nutshell", https://www.researchgate.net/profile/Georg-Macher-/publication/343790924_ISOSAE_DIS_21434_Automotive_Cybersecurity_Standard_-In_a_Nutshell/links/5f7d63a292851c14bcb38019/ISO-SAE-DIS-21434-Automotive-Cybersecurity-Standard-In-a-Nutshell.pdf

[8] 한승용, “커넥티비티와 자율차 위한 사이버 시큐리티“, AEM, 2018-11,

https://www.autoelectronics.co.kr/article/articleView.asp?idx=2942

[9] 한국일보 ” [강변오토칼럼]자동차 자기인증제의 함정 – 아무도 책임지는 사람이 없다”, 2018-08-07,

https://www.hankookilbo.com/News/Read/201808070539011526