01. 사이버 이슈에 따른 보안관제 고도화의 필요성

코로나 팬데믹이라는 사회적인 이슈와 산업기술 발전에 따른 연계성 강화로 인프라의 복잡성이 증가 되었다. 이러한 복잡성 증가가 국가와 기업의 사이버보안 리스크로 이어지면서 국가안보와 안전을 위협하는 요인으로 코로나와 같은 환경적 이슈가 부각되고 있다. 이러한 사이버 보안위협에 대응하기 위해서는 조직(Organization)의 내∙외부에서 수집되는 다양한 정보들을 저장∙분석∙활용하는 과정을 통해 위협요인을 빠르게 식별하고 대응하여 사이버 위험의 영향도를 감소시키려는 노력이 필요하다. 사이버 환경의 최전방에서 책임성과 전문성을 바탕으로 고도화된 기술과 프로세스를 통해 조직의 자산을 보호하는 업무인 보안관제서비스(Managed Security Service)와 이를 수행하게 하는 인프라인 보안관제센터(SOC, Security Operation Center)는 보안을 강화하기 위한 핵심요소라고 할 수 있다.

초기의 보안관제는 ICT인프라 환경을 보호하기 위한 목적으로 대규모 통신 및 기업 네트워크를 모니터링하는 CND(Computer Network Defense)이나 NOC(Network Operations Centers)의 매커니즘에 기반하여 네트워크 모니터링, 탐지, 분석(경량 및 패턴분석 등), 사고대응 및 복구활동 등을 수행하여 컴퓨터 네트워크 내에 허가되지 않은 비정상 행위로부터 보호하고자 하는 일련의 활동을 수행하였다. 최근 사이버 환경은 △ 논리적 측면(Logical Framework)이 IT환경을 넘어 ICS/OT환경으로 확장되면서 융합보안의 필요성이 대두되고 있으며, △ 인프라 측면(Infrastructure)에서는 On-Premise환경을 넘어 Cloud로 확장되고 있고, △ 기술적 측면(Technology)에서는 AI/ML, Automation, Orchestration등의 데이터 분석 및 운영 기술의 고도화를 기반으로 종횡의 확장추이를 보임에 따라 사이버 환경의 변화에 따른 보안위협에 대응하기 위한 보안전략은 그 어느 때보다 중요한 시점이다.

급변하는 사이버 환경에 대응하기 위해서는 ‘비즈니스 연계 보안전략(Business Aligned Security Strategy)’을 통해 산업별 특성에 따른 유연(Resilience)한 보안관제운영에 대한 보안설계와 신기술을 접목한 고도화 방안에 대한 고려가 필요하다. 따라서 이번 호에서는 보안관제서비스를 운영하기 위한 핵심 환경인 보안관제센터(SOC)의 구조와 구성요소(Functions)에 대해서 살펴보고, 이를 바탕으로 보안관제 고도화를 위한 로드맵에 대한 실질적인 적용방안에 대해서 이야기 해보고자 한다.

02. SOC Architecture 개요

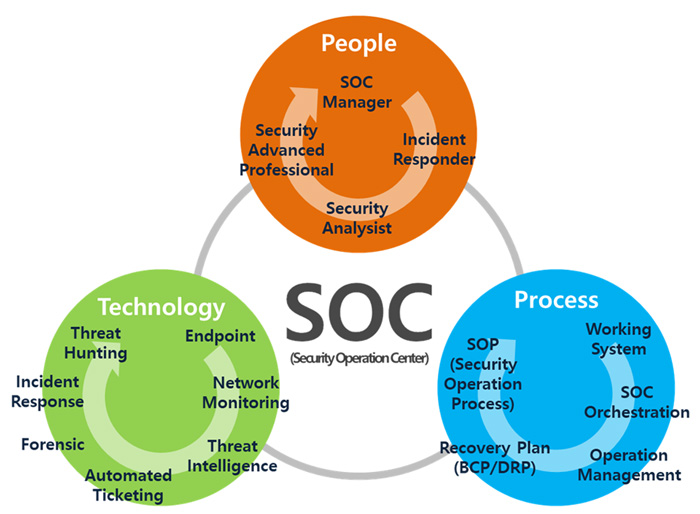

보안관제센터는 IT인프라를 모니터링하는 단순한 기능을 수행한다고 생각할 수도 있으나, 자세히 들여다보면 조직의 사이버보안전략을 수행하기 위한 전략과 기술의 종합체라고 할 수 있다. SANS에서는 보안관제센터에 대해 “사전에 설계 및 구성된 시스템의 상태를 지속적으로 모니터링하고 의도하지 않은 행위로 인한 리스크를 최소화하고 조직의 정보시스템을 보호하는 사람(People), 프로세스(Process), 기술(Technology)의 조합이다.”라고 정의하였으며, 글로벌 IT리서치업체인 Gartner에서는 “중앙집중화되고 통합된 구조에서 보안사고 예방, 보안이벤트 모니터링, 탐지 및 대응기술을 지원하여 비즈니스 조직의 요구사항을 지원하는 환경이다.”라고 정의하고 있다.

보안관제센터의 정의를 종합해보면, IT인프라를 일정 수준이상의 보안수준(Security Level)을 유지 및 향상하기 위한 목적으로 중앙집중화된 환경에서 관리적·물리적·기술적 위협요인의 식별(Identify), 예방(Protect), 탐지(Detect), 대응(Respond), 복구(Recover), 관리(Management)의 업무를 수행하는 조직을 의미한다고 볼 수 있다. 국내에서는 비즈니스 조직의 특성 및 업무성격에 따라서 국가정보원에서는 국가사이버안전센터, 중앙부처에서는 사이버안전센터, 지방자치단체에서는 사이버침해대응센터, 기업에서는 통합보안관제센터로 불리고 있으며 해외에서는 SOC(Security Operation Center)로 불리고 있다.

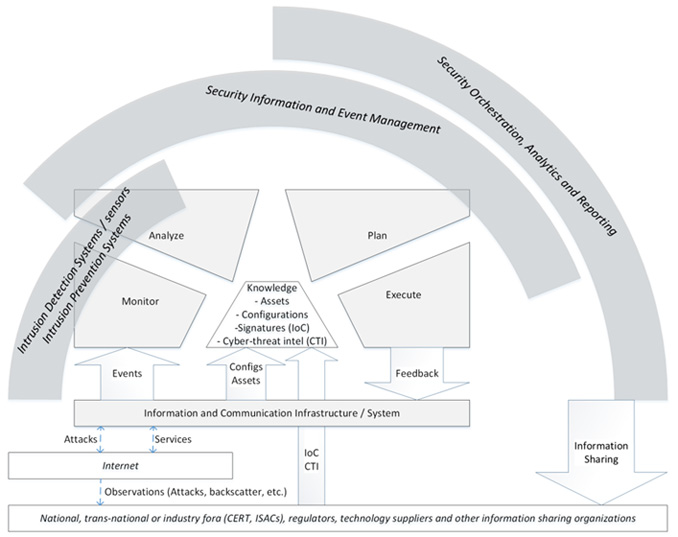

보안관제센터의 성숙도(Maturity)를 향상시키기 위해서는 정보보호 대책방안의 기본인 관리적·물리적·기술적 관점으로 접근하여 SOC Model, SOC Operation Structure, SOC Implementation등을 기준을 바탕으로 ‘[그림 1] Security Operations & Incident Management Knowledge Area Issue 1.0’와 같은 지식영역으로 분류할 수 있다. PDCA(Plan, Do, Check, Action)사이클로 반영된 지식영역(Knowledge Area)은 보안관제 운영 및 사고대응에 대한 운영현황을 이해할 수 있다. 전반적인 운영에 기반이 되는 것은 정보공유를 위한 내∙외부의 위협정보 수집처를 통해 수집된 CTI(Cyber Threat Intelligence)와 ICT인프라 및 시스템에서 발생되는 로그를 보안솔루션을 통해 경보 및 이벤트를 인지하게 되는데 이 과정을 관리 및 분석하기 위한 활동들이 발생되게 된다.

[그림 1] Security Operations & Incident Management Knowledge Area Issue 1.0 (출처 : CyBOK)

보안관제센터에서 보안관제 운영에 필요한 지식영역들을 효율적으로 핸들링 하기 위해서는 보안관제 운영에 필요한 요구사항 및 운영방안 등에 대한 기술스택이 반영된 SOC Architecture가 필요하다. SOC Architecture는 업무성격 및 분류에 따라 3가지의 SOC Functions으로 분류된다. 먼저 △ SOC구성을 위한 SOC Model, SOC Operation Structure등을 표준화 하고 정의하고 있는 ‘Standard’, △ SOC구성요소의 핵심요소인 사람(People), 프로세스(Process), 기술(Technology)로 구성된 ‘Component’, △ SOC구성요소들이 수행해야 하는 업무범위 및 절차 등에 대해서 명시되어 있는 ‘Specification’로 구성된다.

|

구분

|

설명

|

상세내용

|

|

Standard

|

SOC를

구성하고 위한 SOC Model, SOC Architecture, SOC

Operation Structure, SOC Implementation등을

분석하고 정의하여 명문화된 기준

|

• 조직의 비즈니스 성격에 따른 보안관제센터의 요구사항분석

• 보안관제센터 구성에 필요한 물리적, 기술적

표준 사항(ISO/IEC)활용

• SOC

Standard를 기반으로 조직의 보안전략에 대한 수준 측정 가능 : SOC 준비도(Readiness)

및 성숙도(Maturity)

|

|

Component

|

SOC를

구성하기 위한 핵심요소를 People, Process, Technology의 3가지 요소로 분류하여 Standard를 반영하기 위한 세분화된 구성항목

|

• 사람(People)

: SOC Chief, SOC Deputy Chief, 1-Tier Lead(s), 2-Tire Lead(s), Trending Lead,

Scanning Lead, VA/PT Lead, System Life Cycle Lead, Stakeholder

• 프로세스(Process) : SOC Workflow,

Incident Response Process, Threat Hunting Process, SOC Orchestration

• 기술(Technology)

: Threat Intelligence, Threat Hunting, Incident Response

|

|

Specification

|

SOC Component를 이용하여 수행하게 되는 업무 R&R별 업무범위 및 상세 수행내역

|

• Analysis & Response :

Real-time Monitoring, Incident Analysis, Forensic Artifact Handling &

Analysis

• Scanning & Assessment :

Network Scanning, Vulnerability Scanning, Situational Awareness

• System Operation : System Admin,

Engineering

|

[표 1] SOC Functions

1) SOC Functions : Standard

‘KS A ISO/IEC Guide 2’에 따르면 표준(Standard)은 ‘합의에 따라 작성되고 공인된 기관에 의해 승인된 것으로서 주어진 범위 내에서 최적 수준의 성취를 목적으로 공통적이고 반복적인 사용을 위한 규칙, 지침 또는 특성을 제공하는 문서’로서 조직의 역량을 총동원해 발견된 사항들에 근거하여 공동체의 이익 최적화 촉진을 목표로 제정되어야 한다고 규정하고 있다. 보안관제센터(SOC)에서도 최적의 보안수준을 유지하기 위해서는 지속적인 표준화(Standardization)를 통해 이해관계자들간의 업무명세 확립 및 중복 최소화, 업무 통일성과 일관성에 기반한 효율화 등을 도모할 수 있게 된다.

특히 보안관제센터의 ‘Standard’는 SOC Model, SOC Operation Structure 등 다양한 영역에 영향을 미치기 때문에 비즈니스의 이해관계자 및 조직내 기술적 역량 등을 고려하여 MECE(Mutually Exclusive Collectively Exhaustive)한 기준을 수립하는 것이 중요하다. 이를 위해서 ISO27001, ANSI ISA/IEC 62443, NIST SP-800-82 등의 국제표준 이외에도 산업별 표준을 반영해야 한다. △ 에너지(Energy) 분야에서는 ISO 27019, NERC CIP, API STD 1164, ONG-C2M2, △ 교통(Transport)분야에서는 ISO/TR 13569:2005, AIAA, △ 금융(Financial)분야에서는 PCI DSS, PSD 2, SOX, ISO/TR 13569:2005, GLBA, △ 헬스케어(Healthcare)분야에서는 ISO 27799, HIPAA, △디지털 인프라스트럭처(Digital Infrastructures) ISO27011등의 표준들을 적용하여 Cyber Security Framework를 구성할 수 있다.

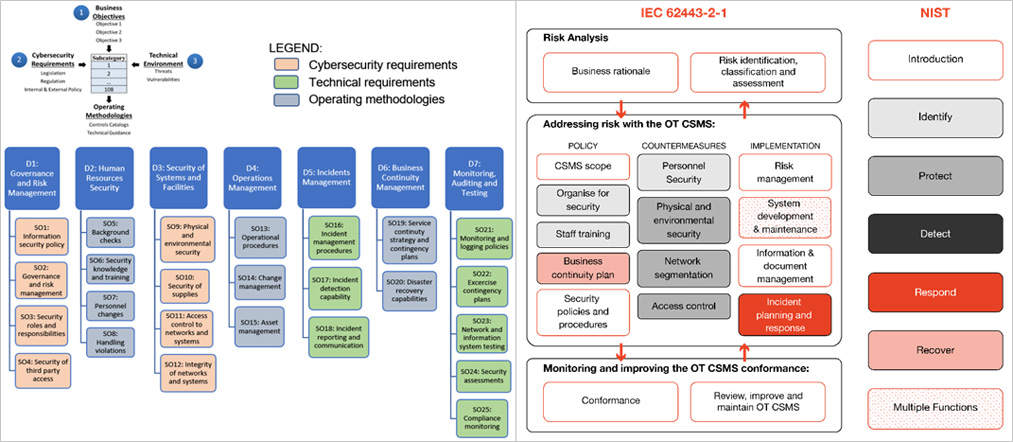

최근에는 보안관제센터 뿐만 아니라 보안을 위한 표준을 제정하는 과정에서 NIST Cyber Security Framework를 적용하는 비중이 높아지고 있다. ‘SANS 2019 State of OT/ICS Cybersecurity Survey, June 2019’의 ‘Top 10 Regulations, Standards, Best Practices Used’결과에 따르면 38.1%가 NIST CSF를 사용하고 있으며, 뒤를 이어 ISO 27000 Series(32.0%), NIST 800-53(31.4%), NIST 800-82(30.9%), ISA/IEC 62443(30.4%)등이 순위에 랭크되었다. NIST CSF는 다양한 산업분야 및 보안 프레임워를 내포하고 있어서 [그림 2]에서 명시된 바와 같이 ENISA의 프로파일링이나 IEC 62443에서 표준으로 활용하고 있다.

[그림 2] Adjusting (profiling) ENISA to the NIST CSF to be integrated into the methodology(좌), Mapping between NIST CSF and OT CSMS from IEC 62443-2-1 Standard (우)

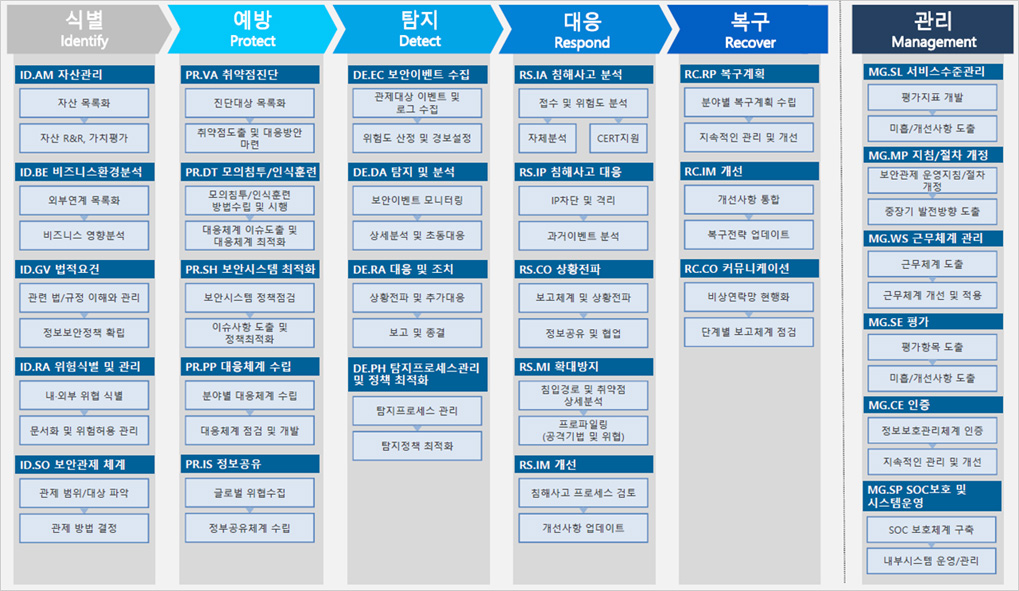

이글루코퍼레이션의 보안관제방법론(IGMSM, IGLOO SECURITY Management Security Methodology) 역시 NIST CSF를 적용한 보안관제방법론이다. 특히 기존의 NIST CSF의 5가지 항목(△ 식별(Identify), △ 예방(Protect), △ 탐지(Detect), △ 대응(Respond), △ 복구(Recover))의 항목 이외에 보안관제의 수준 및 성숙도를 측정하고 관리할 수 있도록 ‘관리(Management)’라는 영역이 추가되었다는 것이 중요한 특징이라고 할 수 있다. 보안관제센터 운영에 필요한 전반적인 서비스 수준관리 및 평가, 인증, 운영에 이르기까지 SOC Functions의 한 카테고리인 Standard를 지속적으로 고도화 할 수 있는 방안들이 포함되어 있다.

[그림 3] IGMSM Framework V1.1.2

이와 같은 표준화된 지침 및 구조를 통해 보다 체계적인 보안관제센터 운영 가시화(Operation Visualization)이 가능해 지면서 보안관제센터의 준비도(Readiness)와 성숙도(Maturity)에 대한 기준지표로 사용할 수 있게 된다. 보안관제센터의 표준화 과정들을 통해서 정량적∙정성적측면의 수준 평가결과를 토대로 고도화된 보안관제센터 운영을 위한 AS-IS분석과 TO-BE를 위한 보안전략을 수립할 수 있게 된다.

2) SOC Functions : Component

보안관제센터 구성을 위한 핵심 Functions 중 하나인 Component는 △ 사람(People), △ 프로세스(Process), △ 기술(Technology)의 3가지 요소로 분류된다. 일반적으로 보안관제센터(SOC)의 3요소를 사람, 프로세스, 기술로 분류하기도 하지만, 본 기고에서는 보안관제센터 전반에 걸쳐 Cyber Security Architecture관점에서 Functions을 분류하고 있기 때문에 일반적인 보안관제센터의 구성요소 항목을 Component 카테고리로 분류하였다.

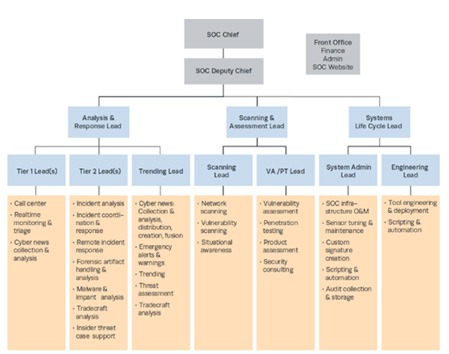

[그림 4] 2022 Security Operation Center Component (출처 : SANS SANS Institute 2015, ‘Building a World-Class Security Operations Center : A Roadmap’ 일부 재구성)

먼저 보안관제센터를 운영하고 있는 인력자원(Human Resource)에 대한 모든 범주를 의미하는 ‘사람(People)’은 보안관제센터의 책임자(SOC Chief), 관제요원(Tier 1 Analyst : Alert Investigator, Tier 2 Analyst : Incident Responder, Tier 4 SOC Manager Commander 등), 보안진단요원(VA/PT Lead), 이해관계자(Stakeholder, 보안관제센터 운영방식에 따라 연관되어 있는 모든 이해관계자를 의미)로 구성된다.

|

구분

|

수행업무

|

|

Tier

1 Analyst

Alert

Investigator

|

• SIEM경보(Alert,

Event)를 모니터링하고 보안 모니터링 도구의 관리 및 구성

• 경보에 대한 우선순위에 따라 분석하여 실제 보안사고 발생여부를

1차

확인(공격의

유효성을 판단하고 1차

완화조치 수행)

|

|

Tier

2 Analyst

Incident

Responder

|

• 보안사고를 인지하고 보안 모니터링 도구의 경보 및 아티팩트(Artifact)등을 상세분석하여 피해범위 판단 및 조치 수행

• 사고를 통해 획득된 정보(IoC, C2, TTPs등)을 기반으로 위협 인텔리전스(Threat Intelligence)와 상호연계해 공격주체 및 공격방법 등을 분석하여 추가 영향도를 분석

• 사고 완화를 위한 시스템 및 인프라 격리, 조치 및

개선을 통한 복구 전략 결정수립

|

|

Tier

3 Analyst

Subject

Matter Expert / Threat Hunter

|

• 취약점 점검(Vulnerability assessment) 및 침투테스트(Penetration Testing) 수행

• 주기적인 Threat Intelligence 및 CWE,

CVE에 대한 PoC 존재여부에 따른 인프라 영향도 등에 대해서 확인

• 보안사고 발생 시 Tier 2 Analyst(Incident

Responder)와 함께 사고 대응 및 후속조치 수행

|

|

Tier

4 SOC Manager

Commander

|

• 자산, 우선순위 및 프로젝트를 관리하고 비즈니스 크리티컬 보안사고를

대응할 조직을 직접 관리

• 보안사고, 규정준수

및 기타 보안에 대한 비즈니스 일원화 창구 역할 수행

• Business-Aligned

Security approach에 따른 strategy와

strategic capability

|

|

Security

Engineer

Support

and Infrastructure

|

• 보안측면에 초점을 맞춘 정보시스템 설계 전문가

• Security

Architecture 구성을 위한 솔루션 및 도구 지원

|

[표 2] SOC 구성인력별 수행업무 분류

두 번째 구성요소는 ‘프로세스(Process)’로 보안요구사항에 대한 구성원들의 업무명세를 절차(Procedure)에 따라 수행하기 위한 Input과 Output간의 상호작용을 명시한 것을 의미한다. SOC Workflow, Incident Response Process등에 적용됨으로써 보안관제센터 운영에 필요한 업무명세를 Standard에 따라 가시화하는데 도움을 줄 수 있으며, 이를 바탕으로 SOAR(Security Orchestration and Response)의 Playbook 작성에도 활용할 수 있게 된다.

보안관제센터의 ‘Deployment Model’은 사람, 프로세스, 기술이라는 항목에서 많은 영향을 미치지만 특히 프로세스 수행을 위한 Input과 Output의 형태가 ‘Deployment Model’에 따라서 적용되기 때문에 다른 항목에 비해 영향도가 높다고 할 수 있다. 보안관제센터의 ‘Deployment Model’은 △ 보안관제센터의 플랫폼이나 서비스, 유지보수 방식 등에 따라서 제공자(Provider)나 소비자(Customer)를 구분하는 소유자(Ownership) 관점에서 분류하거나, △ 보안관제센터의 운영위치(Location)에 따른 고용형태(Customer Perm, Service Provider)에 따라 분류될 수 있게 된다.

좀 더 세분화해서 보자면, 조직의 물리적 측면에서의 조직구성(Dedicated, Distributed)이나 보안관제센터의 기능(Multifunctional, Fusion), 보안관제센터의 조직 내 인력구성(Insourcing, Outsourcing, Multi-Sourcing)등에 따라서 분류되기도 한다. ‘Deployment Model’유형에 따라 주요업무 및 수행방식 등으로 인한 책임소재 문제가 발생될 수 있기 때문에 관리주체 및 수행업무 등을 관리할 수 있는 ‘Standard’나 ‘Specification’의 구체화가 그 무엇보다 중요한 요소라고 할 수 있다.

|

구분

|

주요업무

|

|

Dedicated

SOC

|

• 전담시설, 전담직원이

있는 전담 SOC

• 사내 직원을 통한 완전한 운영, 연중무휴

운영

|

|

Distributed

SOC

|

• 일부 Full

Time직원과 일부 Part Time직원이 지역별로 운영

|

|

Multifunctional

SOC/NOC

|

• 네트워크 운영센터(NOC)와 SOC기능을 모두 수행하는 전담팀이 있는 전담시설

|

|

Fusion

SOC

|

• 위협 인텔리전스(Threat Intelligence), 운영기술(Operation Technology)와 같은 새로운 기능과 결합된 기존 SOC

|

|

Command(Global)

SOC

|

• 글로벌 기업의 다른 SOC를

조정하고 위협 인텔리전스(Threat Intelligence), 상황인식(situational awareness) 및 지침을 제공

|

|

Virtual

SOC

|

• 전담시설, 파트타임

팀원이 없이 일반적으로 중요한 경고 또는 보안사고 발생 시에만 활성화

|

|

Managed

SOC

(MSSP/MDR)

|

• 아웃소싱 기반으로 SOC서비스를

제공하기 위해 MSSP(Managed Security Service

Providers), MDR(Managed Detection and Response)와

접목

• 모든 운영을 아웃소싱으로 진행하거나 사내 보안직원과 공동운영

|

[표 3] SOC Deployment Models 주요업무 분석

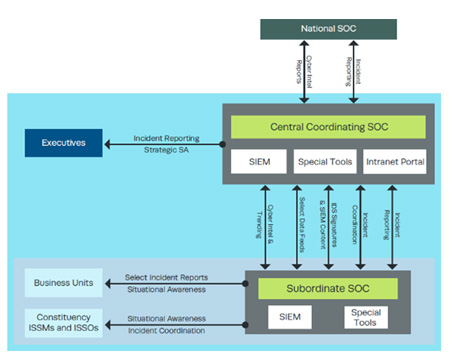

보안관제센터의 ‘Deployment Model’중 가장 일반적으로 구성되는 방식이 ‘Dedicated SOC(단독운영방식)’과 ‘Distributed SOC(이관처리방식)’이라고 할 수 있다. ‘Deployment Model’은 보안관제센터의 구성 인프라 및 인력 등을 단독으로 운영함으로써, 운영과정에서 발생되는 모든 업무를 일괄적으로 처리하고 단일화된 플랫폼 구성을 통해 업무를 수행할 수 있게 된다. ‘Distributed SOC’의 경우에는 다수의 보안관제센터가 유기적으로 업무를 운영하는 구조로서 국내 공공기관의 보안관제센터들은 해당 구조로 운영되는 경우들이 상당수이다. 상위 보안관제센터에서 1차 모니터링을 통해 경보를 인지하면 하위 보안관제센터에게 이관처리하여 업무를 처리하는 방식을 수행하게 된다. 보안관제센터 소규모로 운영되어 24*365구조로 운영하기 어려운 경우에도 이와 같은 보안관제 운영방식을 사용하게 된다.

|

구분

|

단독운영방식 (Dedicated SOC)

|

이관처리방식

(Distributed SOC)

|

|

운영구조

|

• 별도의 하위SOC가

존재하지 않는 단독(자체)운영

• SOC내에 보안관제, 사고대응, 보안솔루션

운영 등의 업무를 모두 일괄적으로 처리

|

• 다중SOC구조로 일반적으로 상위SOC와

하위SOC로

운영

• 일반적으로 상위SOC에서

하위SOC로 이벤트이관

(이관된 경보에 대해 하위SOC에서

자체처리 수행)

|

|

보안

솔루션 운영

|

• ICT인프라구조 운영에 필요한 단독적인 SOC 구성플랫폼(Ticket 처리 시스템, SIEM, Endpoint, Network 등을 일원화하여 운영)

|

• 상위SOC와 하위SOC가

별도로 구성된 SOC

모니터링 환경을 이용하여 보안관제 수행

• 운영권한에 따라서 상위SOC와

하위SOC가

분리

|

|

권한설정

|

• 보안솔루션에 대한 접근 및 운영권한을 보유

• 운영조직 내 구성원들의 R&R에 따라서 권한이 차등부여 되지만 하나의 조직 내에서 운영가능

|

• 상위SOC와 하위SOC등 운영구조에 따라 일반적으로 상위SOC는

모니터링 권한만 보유하고 있으며 정책설정 등에 대한 권한 제한

• 접근권한, 모니터링권한, 운영권한 등이 SOC환경에

따라 세분화

|

|

주요특징

|

• 단일화된 보안정책 및 운영방안을 수립가능

• 단일 비즈니스 및 조직구조에 최적화된 운영효율화 도모 가능(Business-oriented,

Organization-oriented Architecture)

|

• 분산화된 조직에서 일관된 보안정책반영을 수행하는 것이 용이

• 업무R&R에 대한 명시가 모호한 경우에는 중첩으로 보안관제 업무를

수행하는 경우가 발생

|

|

구성

|

|

|

[표 4] SOC Deployment Models에 따른 주요특징 비교 (출처 : MITRE, ‘Cybersecurity Operations Center’ 일부 재구성)

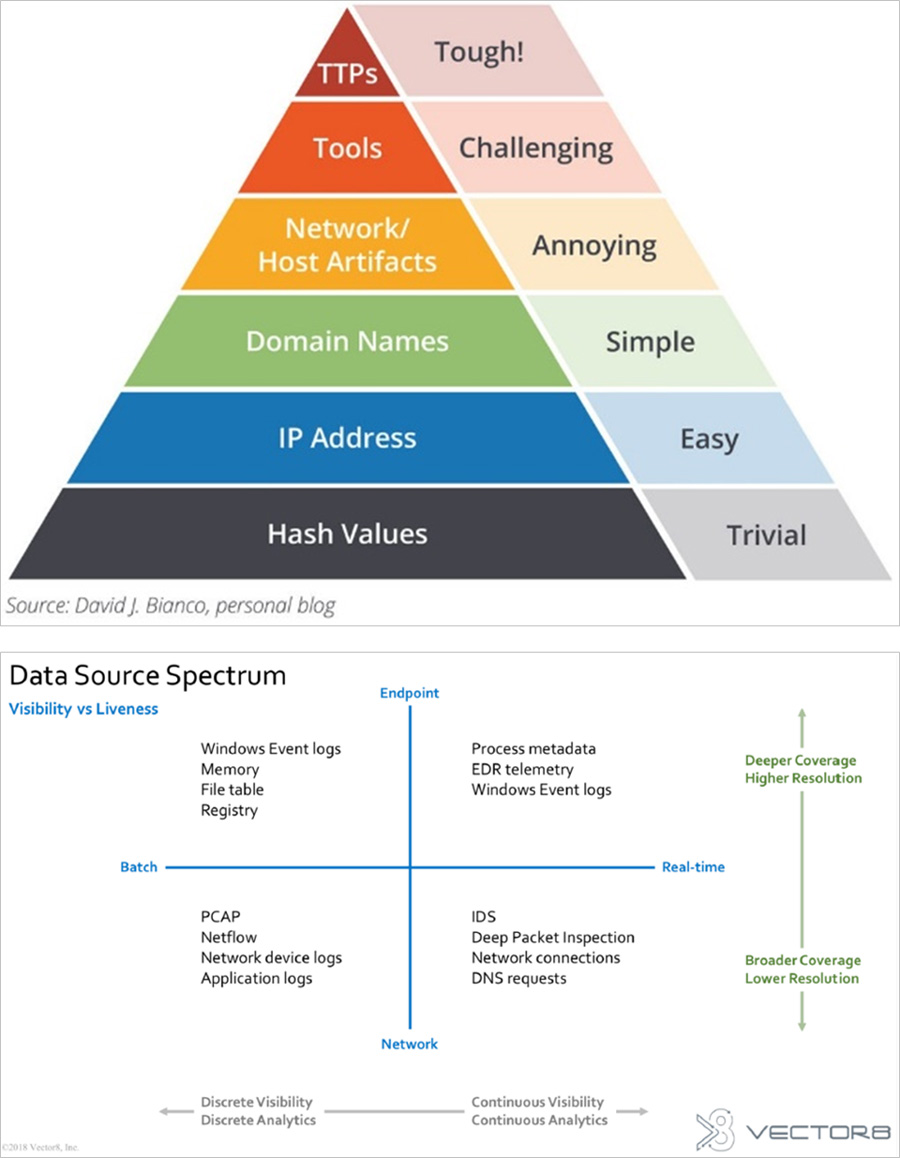

마지막 항목은 보안관제센터에서 수집된 데이터를 바탕으로 위협정보를 식별하는데 사용되는 기법이나 방법 등을 의미하는 ‘기술(Technology)’이다. Threat Intelligence, Threat Hunting, Incident Response등 위협(Threat)를 통해서 공격주체 및 공격기법을 파악하는데 사용되는 일련의 방법이나 도구, 기법에 포함되는 행위로서, 최근에는 인공지능이나 머신러닝 등의 기술들이 활용되고 있는 분야이기도 하다. 최근 Technology에서 가장 부각되는 키워드를 꼽자면 단연 Automation과 Orchestration이라고 할 수 있다. [그림 6-5]와 같이 다양한 경로로 수집된 Data Source 및 Threat Intelligence 를 통해서 TTPs를 분석하고 이를 통해 에스컬레이션(Escalation)이나 조사 절차(Investigation procedures)에 대한 과정에 빅데이터 분석 및 AI/ML등의 기술을 활용하여 Automation이나 Orchestration를 통해 보안관제의 성숙도를 향상시키는 것이 주 목적이라고 할 수 있다.

[그림 5] Pyramid of Pain by David J. Bianco(상), Fidelis Cyber Security and Vector8 About Data Source Spectrum(하)

3) SOC Functions : Specification

보안관제센터 내에서는 보안정보(Data Source, Threat Intelligence)를 수집하고 모니터링 하기 위한 SIEM Architecture 및 Ticketing System, Platform integrations 등의 도구를 통해서 Event Monitoring, Threat Response등의 업무를 정의(Role Definition)하고 지속적인 고도화를 위한 활동이 필요하다. 이를 위해서는 보안관제센터를 구성하고 있는 Functions간의 수행해야 하는 업무를 분류하고 명문화하는 것이 중요하다.

‘[표 6] SOC 업무 구분별 수행업무’에서는 보안관제센터에서 수행하는 일반적은 업무 분류 및 수행업무에 대한 내용을 정리한 내용이다. 보안관제센터의 구성에 따라서 수행되는 업무들이 일부 상이할 수 있으나 NIST CSF 관점에서 보면 보안진단 및 Threat Intelligence를 통해 예방(Protect)활동을 수행할 수 있으며, 보안관제 및 보안솔루션 운영 업무를 통해 탐지(Detect)활동, 침해사고 조사 및 대응을 통해 대응(Respond) 및 복구(Recover)활동을 수행할 수 있게 된다.

|

Property

|

수행업무

|

종류

|

|

보안관제

|

• 실시간 이벤트 모니터링

• 로그분석 및 침해사고 예방

• 위협탐지 및 분석을 통해 경보 생성 및 고도화

|

• 단위보안솔루션 기반 단위보안관제

• 통합보안관제솔루션 기반의 통합보안관제

• 경보 이벤트 및 로그 기반의 빅데이터 보안관제

• AI/ML 기반의 인공지능 보안관제

|

|

Threat

Intelligence

(위협정보 수집/저장/분석/

공유)

|

• 선제적 보안위협 대응을 위한 사이버 위협정보 수집

• 공격 유효성 판단 및 분석을 통해 유사 보안위협에 대한

대응방안 수립

• 표준화된 위협 정보 공유 체계(STIX / TAXII), 공유기술(REST, OpenAPI, Log , SNMP, Trap 등)을 통한 정보공유

|

• OSINT

: crtsh, cybercrimeTracker, cymon, greyNoise, phishingCatcher, urlhaus, ransomwareTracker

• Vulnerability

: Exploit-DB, CVE, CWE, GitHub

• Web

Application Defacing : zone-h, xssed, phishtank, shodan, Zoom-Eye

• SCAM

: Bitcoin Abuse Database

|

|

보안진단

|

• 인프라에 존재하는 보안위협을 사전에 점검 및 조치하는 행위

|

• 공격 및 대응 관점별 : Red Team(Attack Vector /

Techniques), Blue Team(Detective / Preventative Controls)

• Vulnerability

Assessment, Penetration Testing

|

|

침해사고

조사

및 대응

|

• 조직의 자산(Asset)내에서 발생하는 보안사고(Incident)의 원인을 분석하고 대응하기 위한 행위

• 분석대상에 따른 증거물(Artifact)의 수집 및 분석 수행하여 최근에는 감사(Audit)측면 에서 활용 증가

|

• Digital

Forensic, Incident Response, Threat Hunting

|

|

보안솔루션

운영

|

• 서버, 네트워크 등

기능별 단위 보안기능 수행(DID,

Defense-in-depth)

• 인프라의 보안위협 대응을 위해 통합보안관제솔루션을 연동 및

운영, 관리, 자동화

|

• Server

based : Anti-Virus, Anti-Exploit, DLP(Data Loss Prevention), EDR(Endpoint

Detection and Response)

• Network

based :

F/W, IDS/IPS, WAF, Anti-DDoS, Anti-SPAM, DPI(Deep Packet Inspection)

• Integration

& Analysis based : ESM(Enterprise Security Management), SIEM(Security

Information and Event Management), TMS(Threat Management System)

|

[표 5] SOC 업무 구분별 수행업무

03. 보안관제 성숙도 향상을 위한 대응전략

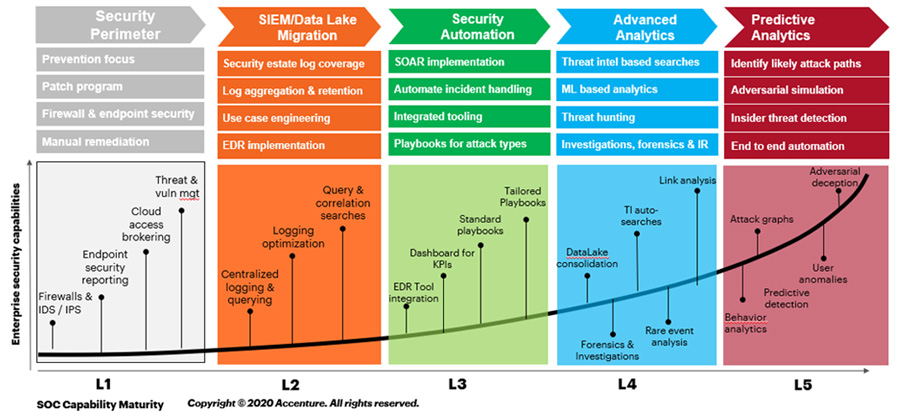

보안관제 성숙도(Maturity)를 향상하기 위해서는 앞서 살펴본 SOC Architecture와 이를 구성하고 있는 Functions간의 연관성을 이해하고 이를 바탕으로 보안관제 성숙도를 향상하기 위한 방안에 대한 고려가 필요하다. ‘[그림 6] SOC capability progression model’은 보안관제의 핵심역량을 강화하기 위해 Automation, AI/ML 등의 적용해 이상탐지(Anomaly Detection), 행위분석(Behavior Analytics), 예측탐지(Predictive Detections)등을 가능하게 한다. 특히 보안관제의 성숙도를 향상하기 위해서는 보안관리 플랫폼(Log Collection Platform, Ticketing System, Security Incident Management Platform등)이 반드시 필요하며, 앞서 SOC Architecture의 Functions별 성숙도도 향상을 위한 대응전략이 필요하다.

[그림 6] SOC capability progression model(출처 : Accenture)

보안관제센터(SOC)의 성숙도는 크게 5개 레벨로 구분할 수 있다. 먼저 Level1에서는 요구사항에 따른 기본적인 보안 모니터링 및 대응, 로그데이터 수집 및 관리 등을 수행하며, Level2에서는 중앙집중화된 모니터링 체계 수립 및 위협 인텔리전스 워크플로우(Threat Intelligence Workflow), 보안경보에 따른 우선순위 지정 등을 수행하여 수집된 로그에 대한 분석역량을 강화하게 된다. Level3에서는 표준화되고 일관적인 보안모델을 적용하여 반복적인 작업을 최소화 함으로써 사고대응(Incident Response)에 대한 계획을 수립하고 선제적인 위협식별 및 자동화된 워크플로우(Automated Workflow)를 통해 모니터링 및 운영측면이 강화된 조직구성단계를 의미한다. Level4에서는 위협탐지 및 분석을 위한 서버 및 엔드포인트, 네트워크 포렌식 도구 등이 구성되어 있어 보다 수준 높은 자동화된 워크플로우를 구성함으로써 정량적 측면의 성능 효율성을 도모할 수 있게 된다. 마지막 단계인 Level5단계에서는 적사적 측면에서 지속적인 개선을 통한 보안관제 수준 향상을 통해 선제적인 예방기능을 통한 취약점 식별과 고도화된 SIEM Architecture를 구성할 수 있게 되면서 유연성(Resilience)를 확보 할 수 있게 된다.

1) 조직측면의 SOC 성숙도 향상방안

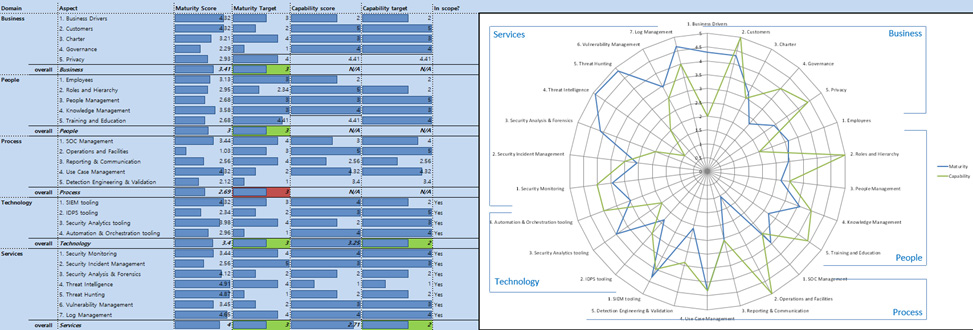

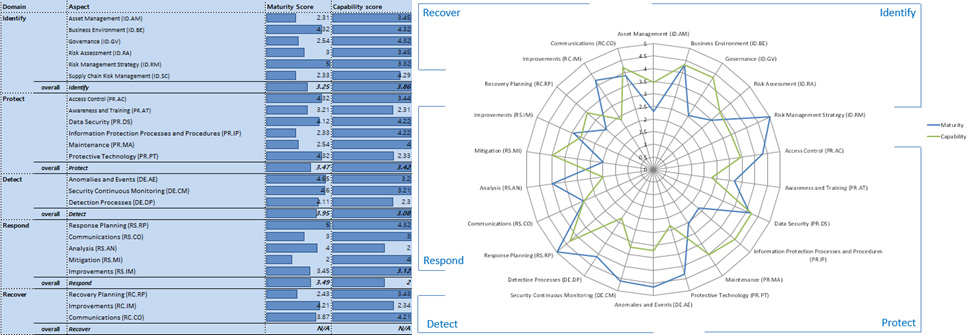

보안관제센터의 성숙도를 향상하기 위해서 가장 먼저 수행해야 하는 것은 현재 보안관제센터의 수준(AS-IS)을 측정하고, 향후 목표하는 ‘Cybersecurity Architecture’를 구현하기 위한 보안관제센터의 성숙도 수준(TO-BE)이 설정해야 한다. 앞서 SOC Functions를 통해 보안관제센터가 구성되기 위한 다양한 요소들에 대해서 설명한 바와 같이 보안관제센터를 운영하기 위해서는 다양한 이해관계자, 프로세스, 기술, 인력 등이 필요하기 때문에 보안성숙도를 측정할 수 있는 다각적인 지표가 필요하다. 보안관제센터 성숙도를 측정하기 위해서 사용할 수 있는 지표 중 하나인 ‘SOC-CMM’은 조직내 프로세스 개선 활동을 효율적으로 지원하기 위한 모델인 CMM(Capability Maturity Model)을 적용한 지표로서 성숙도 측정 결과는 [그림 7]과 같이 △ Business, △ People, △ Process, △ Technology, △ Service의 5가지 항목으로 분류하여 결과를 도출할 수 있으며, [그림 8]의 NIST CSF기준으로도 지표화가 가능하다.

[그림 7] SOC-CMM으로 측정한 SOC성숙도를 SOC-CMM 기준으로 출력한 결과

[그림 8] SOC-CMM으로 측정한 SOC성숙도를 NIST CSF 기준으로 출력한 결과

표준화된 보안관제센터의 성숙도 지표를 활용하면 보안관제센터에서 보호해야 하는 자산의 구성 및 현황에 대한 이해가 가능하며 이를 통해 성숙도 향상이 필요한 영역에 대한 가시화가 가능해 지면서 보다 고도화된 보안관제센터 구현이 가능해 지게 된다.

2) 기술측면의 SOC 성숙도 향상방안

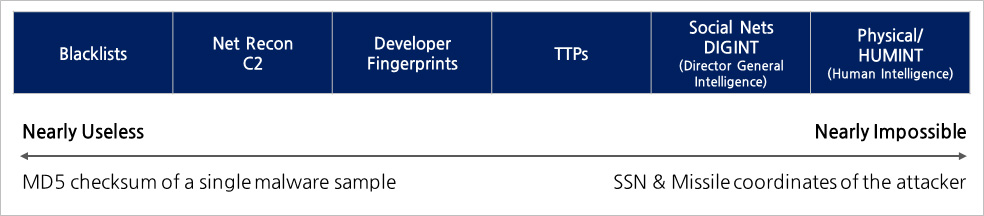

보안관제센터(SOC)의 성숙도를 향상시키기 고도화할 영역을 확인하였다면 위협정보를 분석하고 활용하기 위한 기술적 지원이 뒷받침되야 성숙도를 향상시킬 수 있게 된다. 최근에 보안관제센터의 성숙도 향상에 많은 기여를 하고 있는 것은 단연 사이버 위협 인텔리전스(CTI, Cyber Threat Intelligence)라고 할 수 있다. CTI는 보안관제센터를 구성하고 있는 조직의 내∙외부에서 발생되는 로그들을 수집 및 분석하여 위협의 가시성을 확보하는 행위로 ‘[그림 9] Threat Intelligence Spectrum’의 좌측에 포진해 있는 정형화된 인텔리전스가 주를 이루었다면, 우측의 인텔리전스를 활용하기 위해서는 크롤링, 빅데이터, AI/ML을 기반한 CTI Platform등이 반드시 필요하게 된다.

[그림 9] Threat Intelligence Spectrum(출처 : Palantir, GOVCON 6)

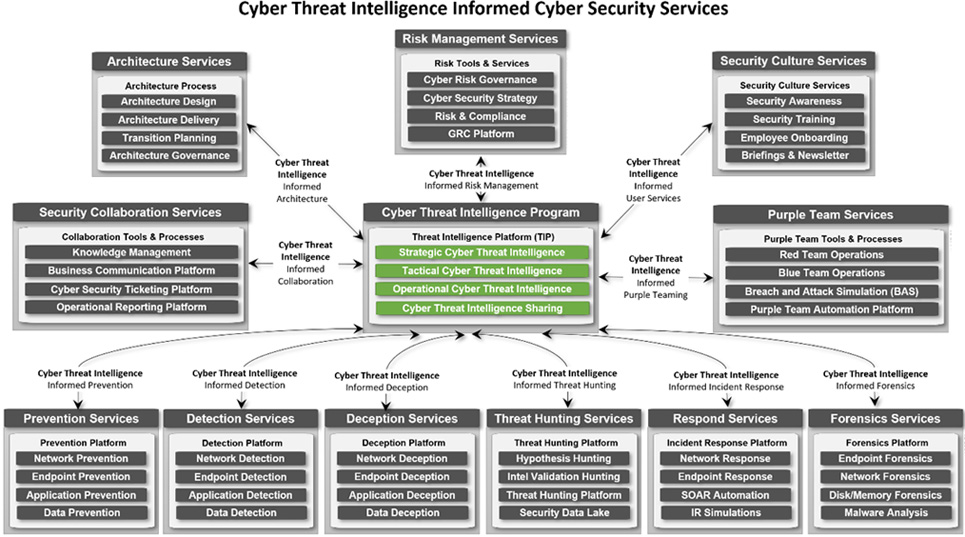

‘[그림 10] Cyber Threat Intelligence Informed Cyber Security Services’과 같은 CTI Platform을 구성하기 위해서는 다양한 서비스 영역(Architecture, Security Collaboration, Risk Management 등)에서 발생하는 이벤트를 수집, 적재, 분석, 활용, 가시화 과정을 거치면서 Threat Hunting, Automation, Orchestration등이 가능해 지게 된다.

[그림 10] Cyber Threat Intelligence Informed Cyber Security Services(출처 : correlatedsecurity, Jurgen)

04. 마무리

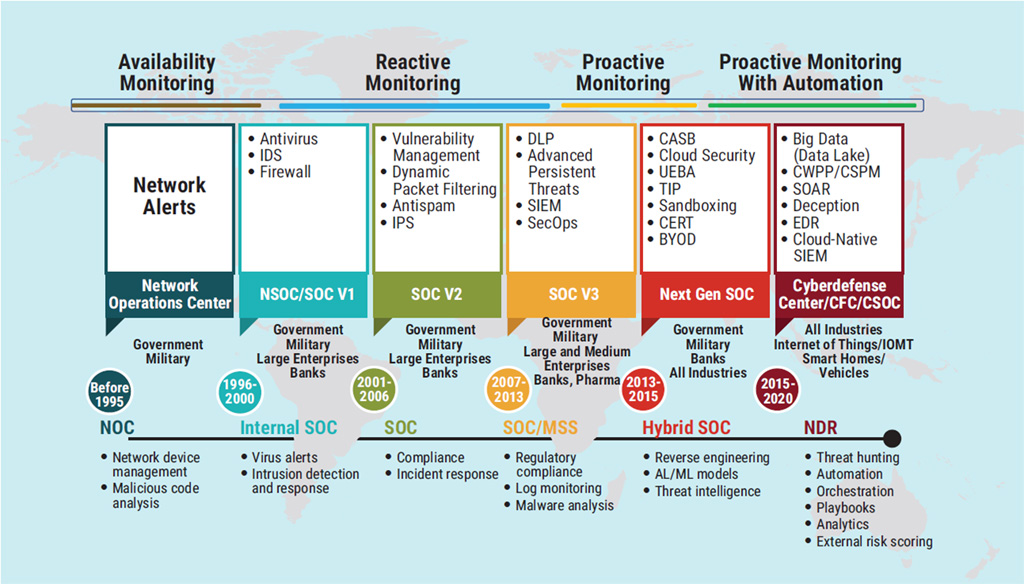

우리는 사이버 환경의 변화로 인해 그 동안 경험하지 못한 새로운 보안위협에 직면하고 있다. 기술과 프로세스의 집약체인 보안관제센터(SOC)는 고도화∙지능화되는 보안위협을 대응하기 위해 끊임없는 변화를 꾀하고 있다. ‘[그림 11] Evolution of the SOC’와 같이 네트워크 기반의 모니터링 환경(Network Operation Center)에서 엔드포인트와 클라우드 영역을 아우르는 사이버대응센터(CyberDefense Center)로 변모하면서 다양한 보안 기술과 보안 매커니즘이 발전해왔다.

[그림 11] Evolution of the SOC(출처 : ISACA JOURNAL VOL 5, ‘The Evolution of Security Operations and Strategies for Building an Effective SOC’)

인프라 환경의 확장과 기술발전은 대량의 데이터 분석을 통한 통찰력(Insight)을 제공하면서 보안관제의 새로운 지평을 열게 되었다. 보안관제서비스를 위한 운영환경인 보안관제센터는 Standard, Component, Specification의 3가지 요소들이 유기적으로 구성되었을때 효과를 발휘할 수 있다. ‘구슬이 서 말이라도 꿰어야 보배’라는 말처럼 아무리 좋은 기술과 인력을 가지고 있더라고 표준화된 운영방침을 가지고 있지 않는다면 효과를 극대화 할 수 없게 된다. 반대로 좋은 운영방침과 지침을 가지고 있더라고 기술과 인력이 뒷받침 되지 않는다면 현실화를 할 수 없기 때문에 원하는 결과를 도출하는 것은 불가능에 가깝다.

보안관제라는 것은 생각보다 다양한 이해관계와 기술, 조직, 인력 등이 결합되어 만들어내는 기술의 향연이라고 할 수 있다. 따라서 지금부터라도 앞서 설명한 보안관제센터 운영에 필요한 요소들의 이해를 바탕으로 현재 조직의 보안관제 성숙도를 고려하여 보다 향상된 보안관제센터 운영을 위한 전략을 수립하는 것이 필요하다.

05. 참고자료

1) Understanding the Impact of Apache Log4j Vulnerability, Google Security Blog

https://security.googleblog.com/2021/12/understanding-impact-of-apache-log4j.html

2) Drafting a Cybersecurity Framework profile for Smart Grids in EU: a goal-based methodology

3) SANS 2019 State of OT/ICS Cybersecurity Survey, June 2019

4) OT Security Policy² (to the power of two)

https://applied-risk.com/resources/ot-security-policy

5) Security Operations & Incident Management Knowledge Area Issue 1.0

6) To level up your SOC game, take one logical step at a time

7) Continuous improvement on maturity and capability of Security Operation Centres

https://ietresearch.onlinelibrary.wiley.com/doi/full/10.1049/ise2.12005

8) Security Operations Center: A Systematic Study and Open Challenges

9) Automated SOCs — Musings from Industry Analysts (and Ex-analysts)

https://gorkasadowski.medium.com/automated-socs-musings-from-industry-analysts-and-ex-analysts-e18c1282e097

10) Why "Cyber Threat Intelligence-Informed Services" Should Be Part of Your Cyber Security Strategy

11) SOC-CMM