01. 개요

지금도 사이버 공간을 위협하려는 공격 시도는 계속되고 있다. 디도스, 랜섬웨어 등 사이버 공격은 갈수록 지능화·고도화 되어가고 있으며 따라서 여전히 많은 이들이 지속적 위협에 노출되고 있다.

본래 미국 연방정부의 지원을 받으며 국가안보관련 업무를 수행하던 비영리 연구개발 단체인 MITRE(마이터)는 국가간에도 사이버 공격의 영향력이 커지고 피해가 늘어나면서 자연스럽게 해당 부분에 대한 연구를 시작하게 되었는데 그렇게 만들어진 것이 ATT&CK(어택) Framework 이다.

02. 사이버 킬체인

1) Cyber Kill Chain 이란?

ATT&CK Framework는 MITRE에서 실제 공격 사례를 바탕으로 킬 체인(Cyber Kill Chain)의 단계를 자체적으로 개발하여 정리한 것으로, 먼저 사이버 킬체인에 대한 이해가 필요하다.

사이버 킬체인은 사이버 공격을 분석하기 위한 가장 널리 알려진 모델로 기존 군사용어인 킬체인 (Kill Chain, 타격순환체계)에서 비롯되었으며 발사된 미사일을 요격하는 것이 아닌, 선제 공격을 통해 미사일 발사 자체를 저지하겠다는 것으로서 그 개념을 사이버 공간상으로 가져와 적용한 것이다.

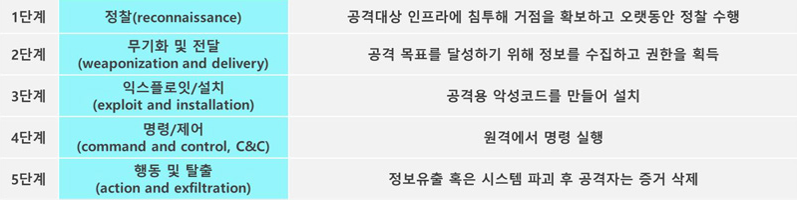

다양한 사이버 공격을 분석해보면 일반적으로 아래의 5가지 단계를 거치게 된다. 사이버 킬체인은 각 단계별 위협요소를 제거하기 위한 일렬의 활동으로 모든 공격을 다 막아낼 수는 없기 때문에 공격자 입장에서의 공격 분석을 통해 단계별 연결고리(Chain)를 사전에 끊어 피해를 최소화 하자는 것이 이 전략의 목표라고 할 수 있다.

[그림 1] 단계별 사이버 킬체인

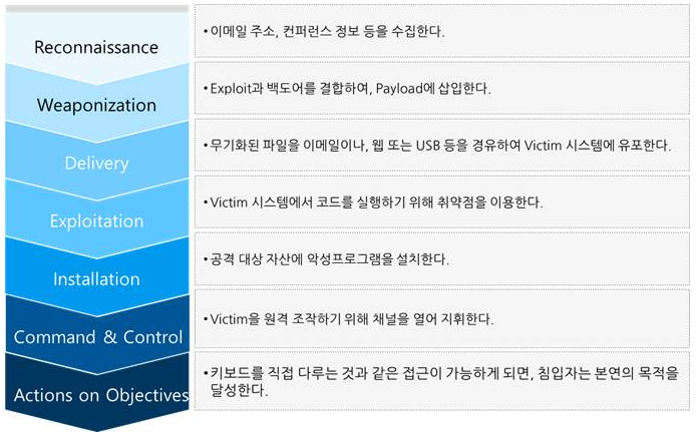

2) 록히드마틴의 Cyber Kill Chain

사이버 보안 분야에서 ‘킬체인’이란 용어를 처음 사용한 것은 미국 군수업체인 록히드마틴 (Lockheed Martin Corporation)이다. 고도화된 공격(APT)에 대응하기 위해 제시한 방법으로, 공격자가 표적을 공격할 때 거쳐야 하는 과정을 △정찰 △무기화 △전달 △공격 △설치 △명령 및 제어 △목표 장악 등 총 7단계로 나눈 후 각 단계에서 공격을 탐지ㆍ차단ㆍ대응하는 방어 전략이다. 사이버 공격은 시작부터 종단까지 각 단계들이 모두 성공해야만 최종 목적을 달성할 수 있는데 이러한 특징이 잘 나타나 있는 통합된 프로세스를 보여주고 있다.

[그림 2] 록히드마틴의 단계별 사이버 킬체인 (출처 : 록히드마틴)

3) Cyber Kill Chain의 한계

사이버 킬체인은 각 단계에 따른 공격자의 행위를 시간의 흐름에 따라 묘사하여 나열한 것이지, 단계별로 어떤 기술들이 사용되고 관련된 공격 도구나 해킹그룹 등에 대한 정보와의 연결고리가 없다는 한계가 존재한다. 즉, 공격자의 행동이 전술적 공격 목표와 각 행동의 연관성을 표현하고 전달하기에는 효과적이지 않다는 것이다. 또한 외부 침입자 대한 방어를 위주로 한 전략이라 공격자가 이미 침투했거나 내부자에 의한 공격 등 내부 보안에 대한 전략은 전무하다. 이는 사이버 킬체인에 새로운 전략 혹은 단계의 추가 적용이 필요함을 의미한다.

03. MITRE ATT&CK Framework

1) MITRE ATT&CK 란?

마이터 어택은 공격자들의 최신 공격 기술 정보가 담긴 저장소

MITRE ATT&CK은 Adversarial Tactics, Techniques, and Common Knowledge의 약어이며, 실제 사이버 공격 사례를 관찰한 후 공격자가 사용한 악의적 행위(Adversary behaviors)에 대해서 공격방법(Tactics)과 기술(Techniques)의 관점으로 분석하여 다양한 공격그룹의 공격기법 들에 대한 정보를 분류해 목록화 해 놓은 표준적인 데이터 들이다.

전통적인 사이버 킬체인의 개념과는 약간 관점을 달리하여 지능화된 공격의 탐지를 향상시키기 위해 위협적인 전술과 기술을 체계화(패턴화)한 것인데, 원래 ATT&CK는 MITRE에서 윈도우 기업 네트워크 환경에 사용되는 해킹 공격에 대해서 방법(Tactics), 기술(Techniques), 절차(Procedures) 등 TTPs를 문서화하는 것으로 시작되었으며 이후 공격자로부터 발생한 일관된 공격 행동 패턴에 대한 분석을 기반으로 TTPs 정보를 매핑하여 공격자의 행위를 식별해 줄 수 있는 프레임워크로 발전하였다.

먼저 홈페이지를 방문하여 MITRE ATT&CK Framework 대한 정보를 자세히 살펴보도록 하겠다.

- MITRE ATT&CK 홈페이지 : https://attack.mitre.org

[그림 3] MITRE ATT&CK 홈페이지

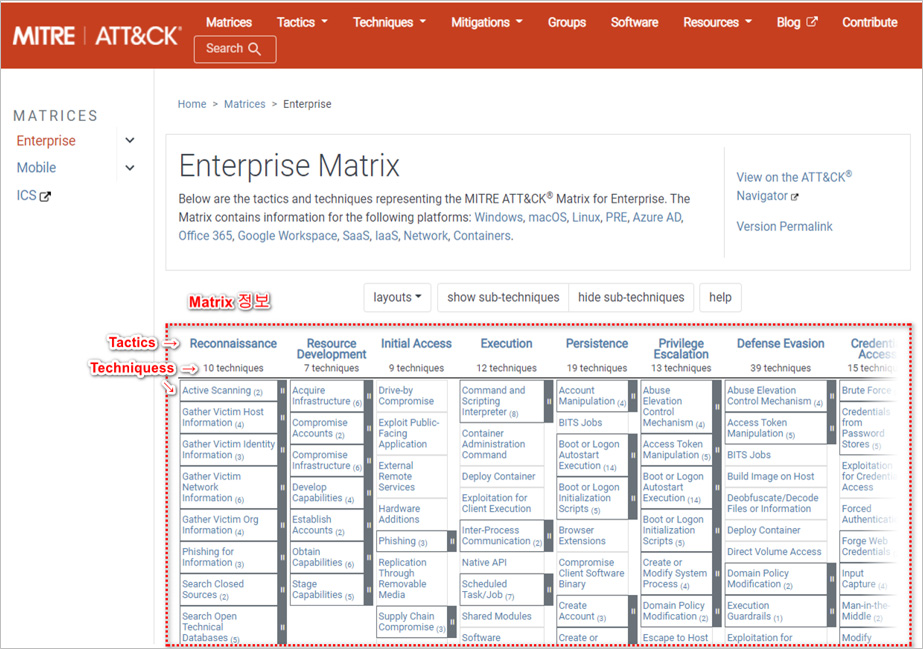

2) MITRE ATT&CK Framework 구성

MITRE ATT&CK 홈페이지에서는 Matrices Mitigations, Groups, Software 등 다양한 카테고리의 정보를 제공하고 있으며, 이를 통해 해당 시스템의 Tactics와 Techniques에 관련된 공격정보 및 대응방법을 확인할 수 있다.

ㆍ2018년 1월 ATT&CK v1 처음 발표되었으며, 최근 2021년 4월 ATT&CK v9 가 업데이트 됨

Matrices (표 정보)

ㆍ공격 기술인 Tactic, Technique 개념과 관계를 시각화한 것

ㆍTactic 에는 다양한 Technique 가 포함됨

ㆍ각 Tactic 는 공격 목표에 따라 다양하게 활용됨

- MITRE ATT&CK Matrix는 Enterprise(기업), Mobile(모바일), ICS(산업제어시스템) 버전으로 제공함

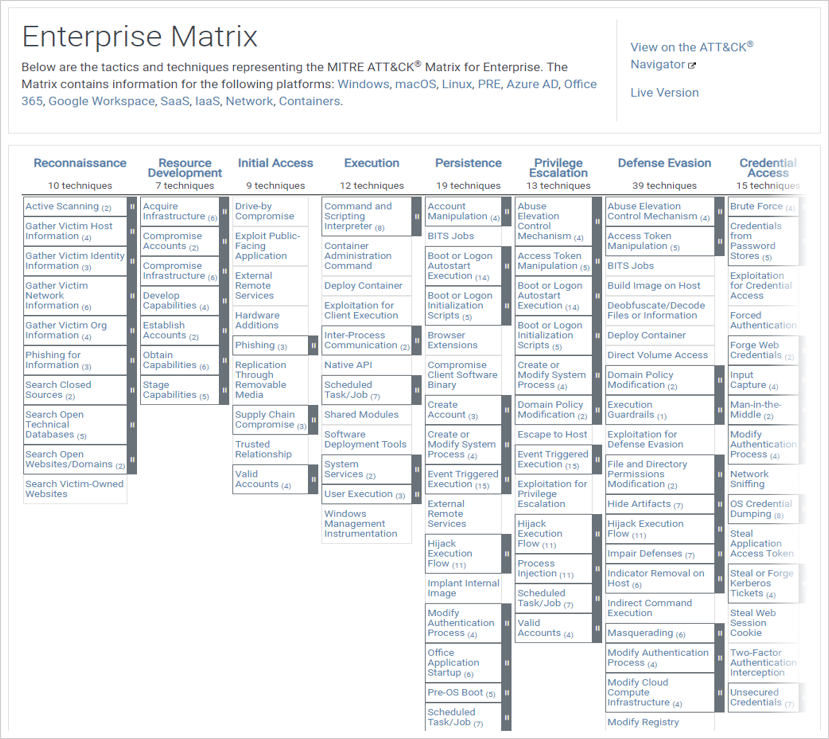

[그림 4] MITRE ATT&CK Matrix 정보

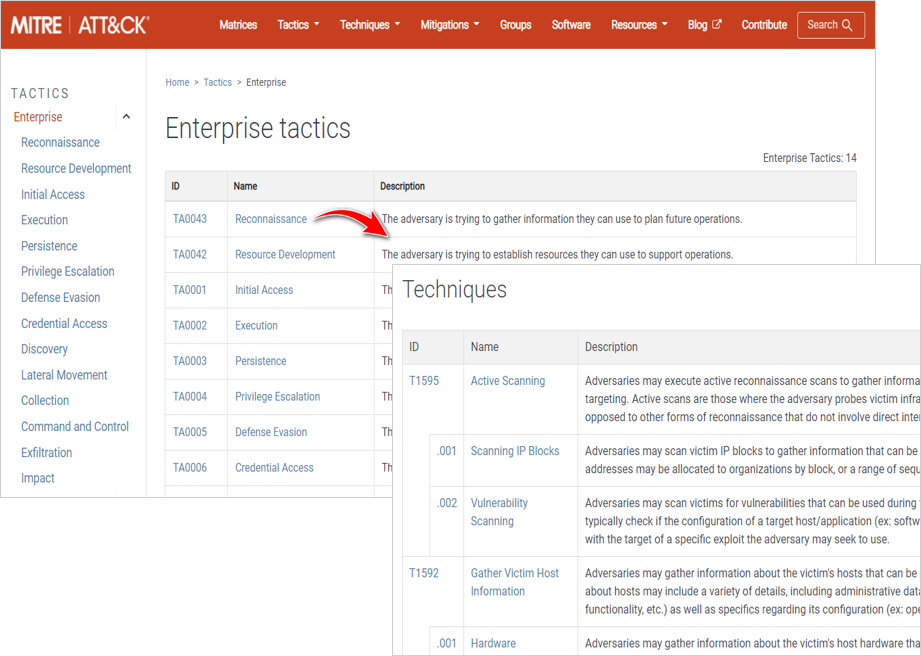

Tactics (공격 전술 정보)

ㆍTactics 는 공격자의 공격 목표에 따른 행동을 나타냄.

ㆍ상황에 따른 각각의 Techniques 에 대한 범주 역할

ㆍ공격 목적에 따라 지속성, 정보탐색, 실행, 파일 추출 등 다양하게 분류

▷ 총 40개 Tactics 제공 (Enterprise : 14, Mobile : 14, ICS : 12)

Techniques (공격 기술 정보)

ㆍ공격자가 목표에 대한 Tactic 을 달성하기 위한 방법을 나타냄

ㆍ공격자의 공격(Technique)을 통해 발생하는 결과(피해)를 명시

ㆍ앞서 분류된 Tactics에 따라 다양한 Techniques 들이 존재할 수 있음

▷ 총 392개 Techniques 제공 (Enterprise : 185(Sub-Tech : 367), Mobile : 118, ICS : 89)

- 공격자의 목표 전술들이 나열돼 있으며 이를 선택할 경우, 실제 공격에 사용된 세부 기술 확인 가능

[그림 5] MITRE ATT&CK Tactics 및 Techniques 정보

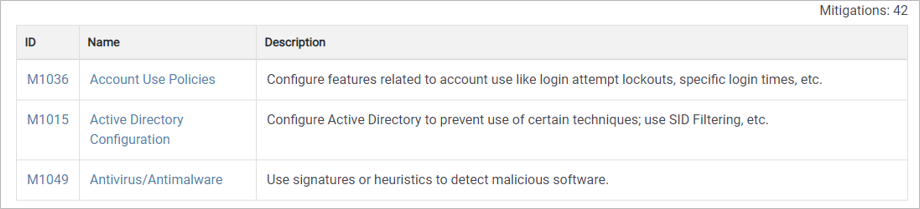

Mitigations (공격 완화 정보)

ㆍ방어자(관리자)가 공격을 예방하고 탐지하기 위해 취할 수 있는 행동(Techniques)을 의미

ㆍ여러 Techniques 에 대한 범주 역할을 하고 보안의 목적과 시스템 상황에 따라 중복 적용 가능

ㆍ과거 유사 사례에서의 대응책 정보를 활용, 새로 탐지된 공격에 대한 해결방안 제시 가능

▷ 총 106개의 Mitigations 제공 (Enterprise : 42개, Mobile : 13, ICS : 51개)

[그림 6] MITRE ATT&CK Mitigations 정보

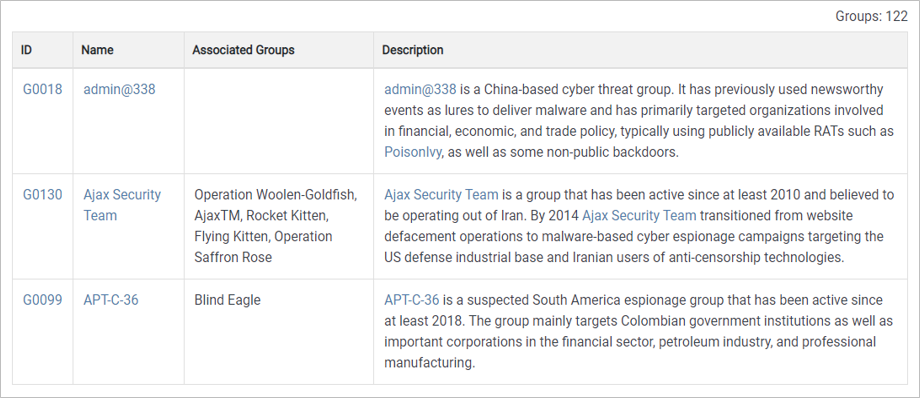

Groups (공격 단체/조직 정보)

ㆍ공개적으로 명칭이 부여된 해킹단체에 대한 정보와 공격 기법을 분석하여 정리

ㆍ주로 사용된 공격 방법과 활동 분석, 공식 문서 등을 바탕으로 해킹조직을 특정하여 정의

ㆍ공격에 사용된 Technique과 Software 목록을 포함하고 있으며 이와 매핑하여 해킹그룹이 즐겨 사용하는 공격 형태를 제공 → 새로운 공격 발생 시, 기존 Matrix를 활용, 비교 가능

ㆍ각 그룹과 관련된 또 다른 그룹을 함께 표시하고 공격에 대상과 특징을 함께 설명

→ 탐지된 공격을 즐겨 사용하는 해킹그룹이나 공격의 이유/목적 등 추측 가능

▷ 총 131개의 Groups 정보 제공 (Enterprise/Mobile : 122, ICS : 9)

[그림 7] MITRE ATT&CK Groups 정보

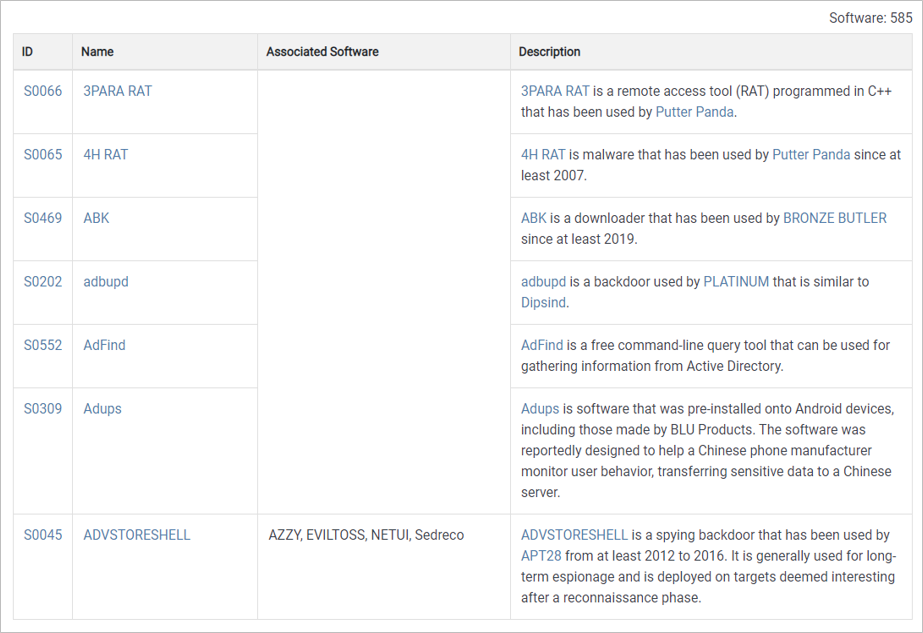

Software (공격 도구 정보)

ㆍ공격자가 목표 대상을 공격할 때 사용된 공격코드 또는 운영체제(OS)에 포함된 기본 도구나 공개적으로 사용 가능한 도구(Open-Source S/W) 등을 목록화하여 정리함

ㆍ공격에 사용되는 “다양한 도구의 모음”을 총칭하여 정리한 것으로 동일한 도구의 모음이지만 해킹 조직마다 다른 이름으로 사용될 수 있으며 이로 인해 일부는 같은 도구일지라도 여러가지 이름을 가질 수 있음

▷ 총 604개의 공격 도구 정보를 제공 (Enterprise/Mobile : 585개, ICS 19개)

[그림 8] MITRE ATT&CK Software 정보

3) MITRE ATT&CK Matrix 살펴보기

MITRE ATT&CK Matrix는 Enterprise(기업), Mobile(모바일), ICS(산업제어시스템) 버전으로 제작되었으며 공격자의 행위를 직관적인 표 형태의 구조(Matrix)로 정보를 제공하고 있으며 이 중 ATT&CK for Enterprise 와 ATT&CK for ICS를 살펴보도록 하겠다.

ATT&CK for Enterprise

Enterprise 버전은 범용적인 기업환경에 적용되는 네트워크 및 다양한 OS 및 플랫폼에 대해 2013년 9월부터 기업 시스템 침해 행위를 세부적으로 모델링하기 위해 만들어진 프레임워크이다.

기존 사이버 킬체인을 단계적으로 재구성한 것으로 공격자의 TTP와 네트워크 공격 활동 특징을 기반으로 작성되었으며, 네트워크 침입 방어(CND) 기술과 프로세스 및 정책 등을 종합적으로 평가할 수 있다.

[그림 9] ATT&CK for Enterprise

ATT&CK for Enterprise 버전은 Tactics 14개, Techniques 185개, Sub-Techniques 367개의 정보를 제공(2021년 4월 기준)하고 있다.

ㆍ2020년 7월, 기존의 266개로 구성된 기술(Techniques)을 256개로 통합하고 기존에 없던 새로운 272개의 하위 기술(Sub-Techniques)을 추가하는 등 대대적으로 재구성 함.

ㆍ기존 기술의 경우, 하나의 광범위한 행위로만 기술할 수 있어 정의의 범위(Scope)가 불균형 하다는 단점이 존재했는데 구체적인 행동을 정의하기 위한 하위 기술을 추가해 보다 세밀하게 구분하였다.

ㆍ이로 인해 프레임워크내 위협 정보의 특수성이 전반적으로 개선되었으며, 최종 결과 도출 시, 보다 세분화된 공격 기술의 정의가 가능하게 되었다.

|

ID

|

이름

|

설명

|

|

TA0043

|

정찰 (Reconnaissance)

|

내부정찰단계로

다른

시스템으로 이동하기

위해 탐구하는 단계

|

|

TA0042

|

자원

개발

(Resource

Development)

|

다른

시스템으로 이동하기

위한 정보로 계정 등을 확보하는 단계

|

|

TA0001

|

초기

접근 단계

(Initial

Access)

|

네트워크

진입을 위해 사용자 환경에 대한 정보를 취득하는 것을 목적으로 함

|

|

TA0002

|

실행 (Execution)

|

공격자가

로컬 또는 원격 시스템을 통해 악성코드를 실행하기 위한 행동

|

|

TA0003

|

지속 (Persistence)

|

공격

기반을 유지하고 시스템에 지속적으로 접근하기 위한 행동

|

|

TA0004

|

권한

상승

(Privilege

Escalation)

|

공격자가

시스템이나 네트워크에서 높은 권한을 얻기 위한 행동

|

|

TA0005

|

방어

회피

(Defense

Evasion)

|

공격자가

침입한 시간 동안 탐지 당하는 것을 피하기 위한 행동

|

|

TA0006

|

접속

자격 증명

(Credential

Access)

|

시스템, 도메인

서비스, 자격증명

등을 접근하거나 제어하기 위한 행동

|

|

TA0007

|

탐색 (Discovery)

|

시스템

및 내부 네트워크의 정보를 얻기 위한 행동

|

|

TA0008

|

내부

확산

(Lateral

Movement)

|

네트워크

상의 원격 시스템에 접근한 후 이를 제어하기 위한 행동

|

|

TA0009

|

수집 (Collection)

|

공격

목적이나 관련 정보가 포함된 데이터를 수집하기 위한 행동

|

|

TA0011

|

명령

및 제어

(Command

And Control)

|

공격자가

침입한 대상 네트워크 내부 시스템과 통신하며 제어하기 위한 행동

|

|

TA0010

|

유출 (Exfiltration)

|

공격자가

네트워크에서 데이터를 훔치기 위한 행동

|

|

TA0040

|

임팩트

(Impact)

|

공격

목표의 가용성과 무결성을 손상시키기 위한 행동

|

[표 1] ATT&CK for Enterprise Tactics

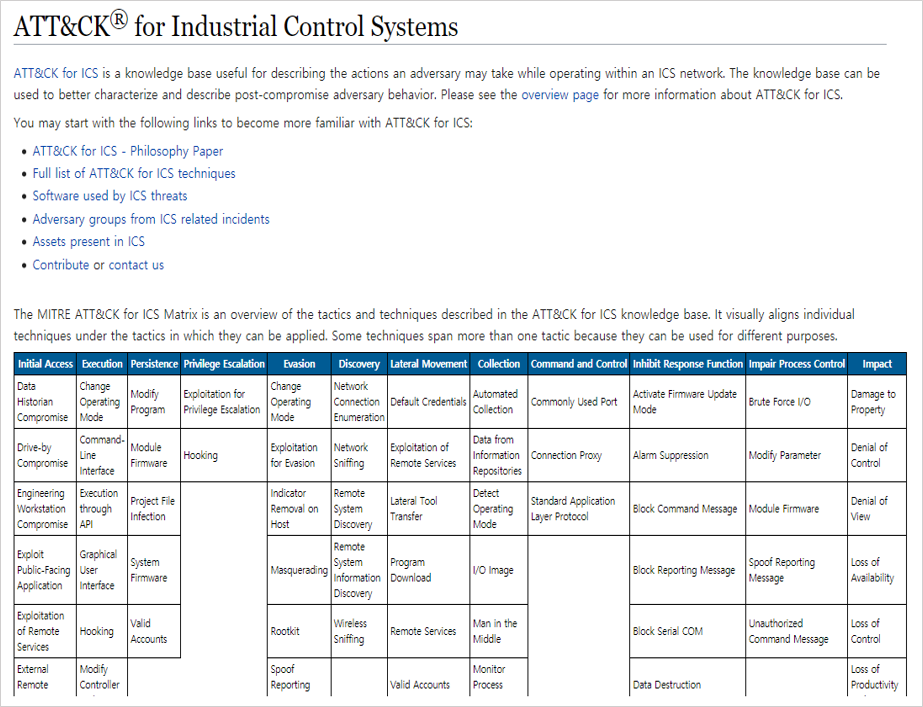

ATT&CK for ICS

ATT&CK for ICS 버전은 Tactics 12개, Techniques 89개의 정보(2021년 4월 기준)를 포함하고 있으며 ICS의 경우, 별도의 홈페이지를 통해 정보를 제공하고 있다.

- URL : https://collaborate.mitre.org/attackics/index.php/Main_Page

산업제어시스템(ICS)에 적용되는 모델은 관련 네트워크와 산업 생산 영역에서 설비의 운영을 제어·관리하는 시스템을 대상으로 한 공격 유형과 과정 등의 정보를 포함하고 있다. 논문이나 정보기관의 실제 보안사고를 바탕으로 산업제어시스템의 Tactics와 Techniques를 재정의하여 정형화 한 것으로 2020년 1월, 처음 발표되었으며, 현재 지속적으로 업데이트 중이다.

[그림 10] ATT&CK for ICS (Industrial Control Systems)

산업제어시스템에서 사용되는 퍼듀 모델(Purdue Model)을 기반으로 OT(Operration Technology)의 영역을 Level 0~2로 구분하고 각각의 Level에 맞는 시스템으로 자산을 분류하였다.

|

구분

|

설명

|

|

Level 0 –

I/O

네트워크

|

물리적

장비 및 프로세스에 연결된 센서 및 엑츄에이터로 구성

|

|

Level 1 – 제어

네트워크

|

프로세스

감지 및 제어,

PLC, RTU, 안전

계장·분산제어

시스템으로 구성

|

|

Level 2 – 감시

제어 LAN

|

모니터링

및 제어,

HMI 및

콘솔 등을 포함하여 구성

|

[표 2] ATT&CK for ICS Level

이기종 장치 및 네트워크(프로토콜), 제어시스템과 센서, 유닛 중점의 위협 정보로 구성되어 있으며, 산업제어 시스템의 특성상 발생할 수 있는 재산적, 인적 피해가 고려되었고 가용성 측면을 중점으로 작성되었다. 또한, ATT&CK for Enterprise와 비교해 산업제어시스템 환경에 맞는 시스템 제어와 관련된 단계 추가 및 데이터 유출, 권한, 인증에 대한 Tactics가 축소되었으며, 장치에 직접적인 운영·제어와 관련된 공격, 실시간 데이터·메시지 전송, 가동 중단·파괴가 목적인 Techniques가 포함되어 있다.

|

이름

|

설명

|

|

수집 (Collection)

|

목표

대상의 데이터 및 시스템에 대한 정보를 수집하기 위한 전술

|

|

명령

및 제어

(Command

and Control)

|

ICS환경에

침입하여 장악한 시스템, 컨트롤러

및 플랫폼에 대해

통신과

제어하려는 전술

|

|

탐색 (Discovery)

|

ICS의

원격 시스템에 접근한 후 이를 제어하기 위해 사용되는 전술

|

|

회피 (Evasion)

|

공격자가

침입한 시간동안 탐지 당하는 것을 피하기 위해 사용되는 전술

|

|

실행 (Execution)

|

악성코드나

프로그램을 임의로 실행

|

|

임팩트

(Impact)

|

ICS에

대해 데이터 조작, 시스템

중단 및 파괴하려는 전술

|

|

제어권 손상

(Impair

Process Control)

|

물리적

제어 절차를 비활성화하거나 손상하려는 전술

|

|

응답

거절

(Inhibit

Response Function)

|

안전과

관련된 기능에 대해 응답하지 못하도록 하는 전술

|

|

초기

접근 (Initial

Access)

|

ICS

환경에

접근하기 위한 전술

|

|

내부 확산

(Lateral

Movement)

|

ICS의

원격 시스템에 접근한 후 이를 제어하기 위해 사용하는 전술

|

|

지속 (Persistence)

|

침입한

ICS네트워크

환경에 대해 저속적으로 접속 유지를 위한 전술

|

|

권한 상승

(Privilege

Escalation)

|

ICS환경에

침입하여 시스템이나 네트워크에서 높은 권한을 얻기 위한 전술

|

[표 3] ATT&CK for ICS Tactics

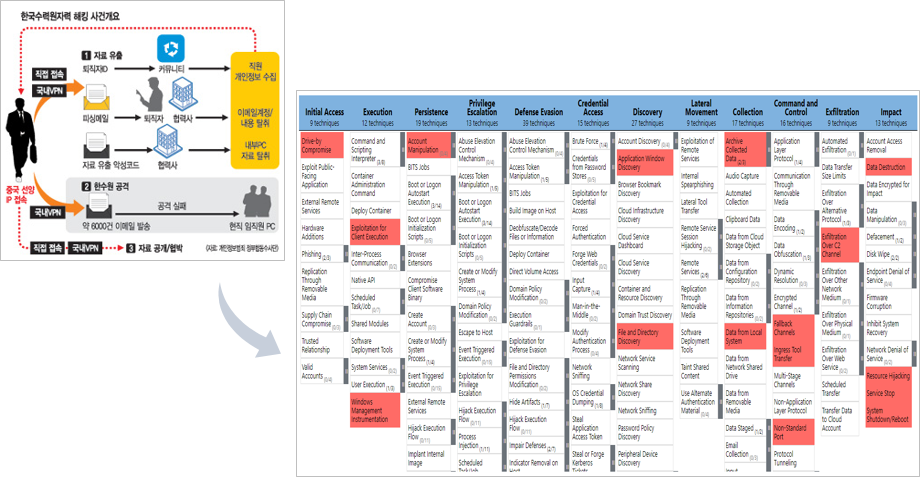

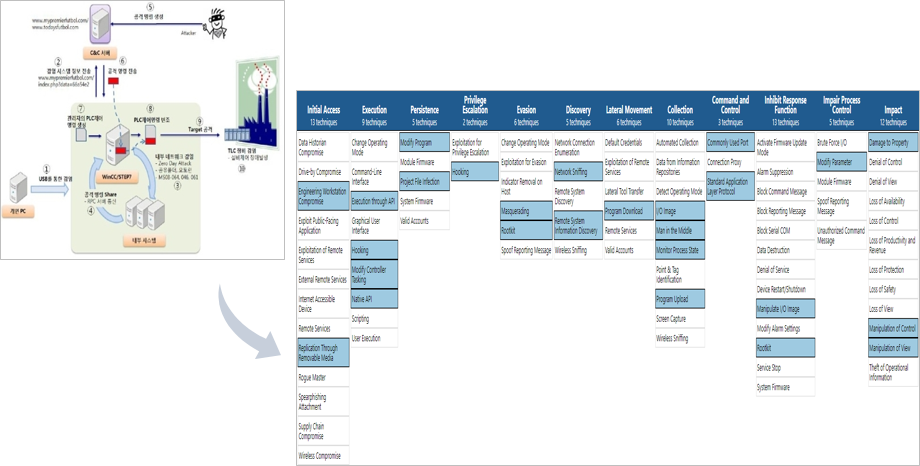

4) MITRE ATT&CK 활용 사례

MITRE ATT&CK Framework를 특정 보안사건들에 매핑(대입)하여 활용해 볼 수 있다. 예를 들면 한국수력원자력을 공격했던 사건이나, Stuxnet 이용한 이란 원자력 발전소 해킹사건 등을 매핑하여 도식화 할 수 있다.

[그림 11] ATT&CK for Enterprise 를 활용, 한수원 해킹 사건을 도식화 (출처 : 정부합동수사단 자료)

[그림 12] ATT&CK for ICS 를 활용, 이란 원자력발전소 해킹 사건을 도식화 (출처 : 안랩)

그리고, MITRE ATT&CK 홈페이지에서 별도로 제공하는 네비게이터(Navigator) 기능을 이용해 다양한 방식으로 시각화 하여 비교가 가능하다.

- ATT&CK® Navigator : https://mitre-attack.github.io/attack-navigator/

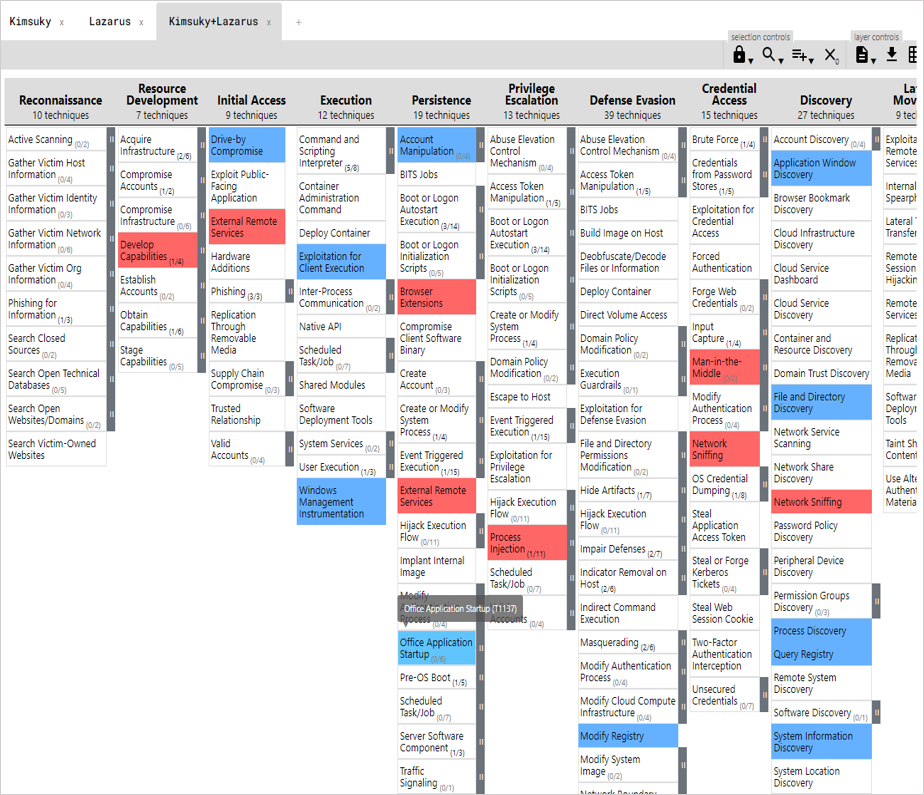

북한 해킹조직으로 알려진 김수키(Kimsuky)와 라자루스(Lazarus) 그룹에서 사용한 공격전술(Tactics)과 기술(Techniques)들을 도식화 하여 비교해보면 아래와 같다.

[그림 13] 네비게이터(Navigator) 기능을 이용, 해킹그룹간 공격 비교 (Kimsuky / Lazarus)

5) MITRE ATT&CK 관련 프로젝트

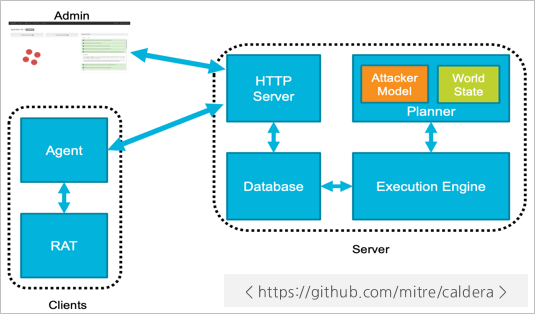

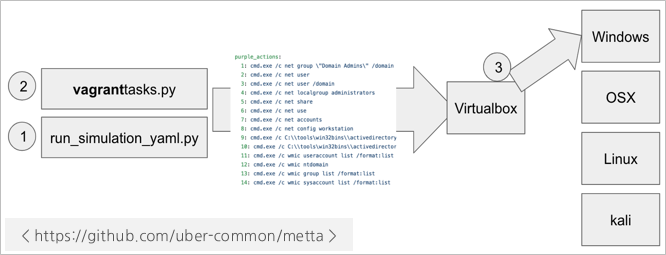

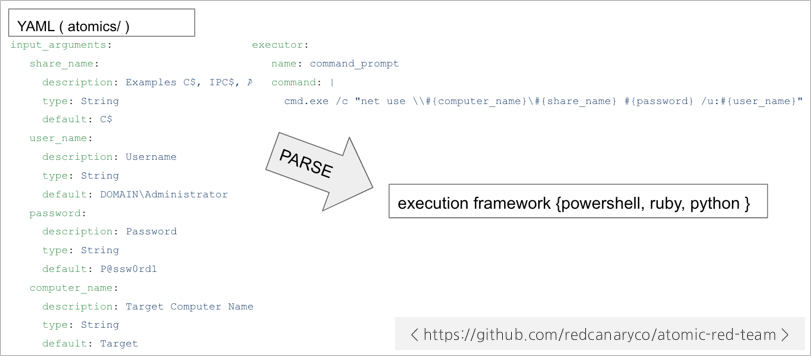

또한, MITRE 의 ATT&CK 외에도 관련된 다수의 프로젝트가 진행되고 있는데 CALDERA, METTA, Atomic Red Team 등과 같은 공격 에뮬레이션(Adversary Emulation) 도구들이 대표적이다. 해킹 그룹의 공격 기술을 재현하고 테스트하기 위해 제작된 도구(Framework)들로 현재의 보안수준 및 대응방안을 도출하는 것을 목표로 하며 MITRE ATT&CK Framework의 정보(Tactics, Techniques)를 활용하여 자동으로 공격 계획을 수립하고 공격을 수행하는 방법들을 구현하기 위해 꾸준히 발전해왔다.

- Gartner 에서는 BAS(Breach and Attack Simulation)라는 새로운 보안 제품군으로 정의하고 있으며, 이미 다양한 상용 솔루션 및 공개 도구들이 개발되고 있다.

▷ CALDERA : MITRE에서 개발한 것으로 2016부터 시작된 프로젝트로 다양한 플러그인을 통한 공격행위를 시뮬레이션 할 수 있다.

[그림 14] CALDERA – Automating Adversary Emulation (출처 : 쏘마 기술 블로그)

▷ METTA : 우버 택시 서비스에서 공개한 오픈소스 도구로, YAML파일을 읽어 필요한 가상머신 환경을 구성해 공격행위를 수행하며, 다수의 공격 기술을 시뮬레이션 할 수 있다.

[그림 15] METTA - Adversarial Simulation Tool (출처 : 쏘마 기술 블로그)

▷ Atomic Red Team : 현재 가장 활발히 개발되고 있는 도구로 MITRE ATT&CK을 기준으로 공격 데이터가 구성되어 있으며, 공격 테크닉 파일 데이터도 가장 많다.

[그림 16] Atomic Red Team – Detection Testing Tool (출처 : 쏘마 기술 블로그)

04. 결론

보안 기술이 발달함에 따라 방어 기법도 강화되면서 공격자도 자신의 공격 기법을 끊임없이 발전시키고 있다. 공격자들은 매우 은밀하고 다양한 방법을 활용해 침투를 시도하고, 기존의 보안 체계를 무력화하고 있는 것이다.

이런 상황에서 조직의 보안을 지키고 각종 보안 위협에 대응하기 위해서는 그들의 공격 기술과 공격 과정에 대한 이해가 선행되어야 하며, 이를 통해 항상 최신의 기술들을 습득하고 반영해야 할 필요가 있다.

MITRE ATT&CK Framework는 기존의 Cyber Kill Chain과 같은 모델에서 공격의 흐름과 프로세스 관점에서 개념의 단계로만 기술되었던 부분을 TTP로의 매핑을 통해 실용성을 높였고, 실제 공격 사례를 제공하여 현재의 침해사고대응에 적용하기 용이한 모델로 발전한 것으로 기존의 추상적이던 개념의 정보들을 실제 사례를 기반으로 한 현실적인 사이버 위협 정보로 한단계 끌어 올린 훌륭한 참고자료이다.

사이버 공격을 방어하는 보안 담당자들은 MITRE ATT&CK Framework에서 제공하는 정보들을 잘 활용하여 실제 상황에서 발생한 내용들을 토대로 그들이 더 이상의 공격 전술을 펼치지 못하도록 적극적으로 탐지하고 대응해야 할 것이다.

05. 참고자료

[1] MITRE ATT&CK® 홈페이지 : https://attack.mitre.org

[2] MITRE ATT&CK® for Industrial Control Systems : https://collaborate.mitre.org/attackics/index.php/Main_Page

[3] MITRE ATT&CK® Navigator : https://mitre-attack.github.io/attack-navigator/

[5] 사이버 위협 동향 보고서(2020년 4분기) : https://krcert.or.kr/data/reportView.do?bulletin_writing_sequence=35866

[8] MITRE ATT&CK 프레임워크 : https://10th-doctrine.tistory.com/351

[9] APT 시뮬레이터와 CHEIRON 소개 - ㈜쏘마 기술블로그 : https://tech.somma.kr/APT-Emulators/

[12] ‘ATT&CK for Enterprise Introduction’, MITRE, accessed April 06, 2020. : https://attack.mitre.org/resources/enterprise-introduction/

[14] Launching ATT&CK for ICS : https://medium.com/mitre-attack/launching-attack-for-ics-2be4d2fb9b8

[15] MITRE ATT&CK® for Industrial Control Systems: Design and Philosophy :

https://collaborate.mitre.org/attackics/img_auth.php/3/37/ATT%26CK_for_ICS_-_Philosophy_Paper.pdf

[16] Filling the gap with MITRE ATT&CK for ICS : https://airbus-cyber-security.com/mitre-attck-for-ics-everything-you-need-to-know/

[17] Identifying UNC2452-Related Techniques for ATT&CK : https://medium.com/mitre-attack/identifying-unc2452-related-techniques-9f7b6c7f3714