보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM을 활용한 내부 정보 유출 탐지

2019.02.13

5,417

SPiDER TM V5.0은 이글루시큐리티 보안관제 경험과 빅테이터 활용역량이 집약된 통합보안관리솔루션으로 최초탐지부터 로그/네트워크 패킷 분석까지 일원화 된 관제환경구성을 통해 관제업무의 기민성과 효율성을 높이는 동시에 인프라 전반에 대한 가시성을 확보할 수 있다.

1. 개요

악성코드가 유포되는 가장 큰 경로 중 하나인 ‘메일에 의한 악성코드 피해’는 지속적으로 증가되고 있다. 악성코드 유포자는 메일본문에 악의적인 URL을 삽입하고 클릭을 유도하는 방식 또는 첨부파일을 클릭하게 하는 방식을 통해 악성코드를 유포한다. 만약 누군가의 PC가 악성코드에 감염된다면 악상코드는 감염PC내 저장되어 있는 메일 주소들을 추출하여 해당 주소로 동일한 유형의 스팸메일을 발송하게 된다. 본 기고에서는 SEIM을 통해 이러한 행위를 탐지 할 수 있는 방법에 대해 알아보고자 한다.

▶ 내부 정보 유출 사례

출처 : 보안뉴스

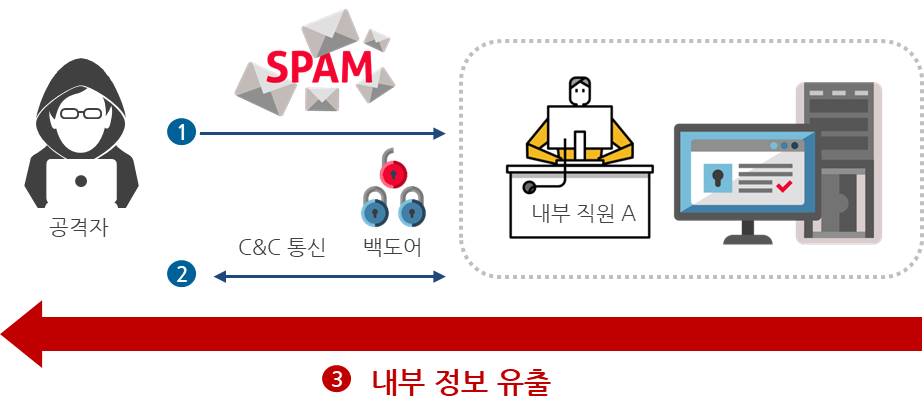

2. 공격 시나리오

내부 정보 유출 시나리오는 아래와 같다.

① 공격자가 악성 프로그램을 중요 문서에 숨겨 직원 A에게 보낸다.

② 직원 A는 아무런 의심 없이 문서를 다운받으면서 악성 프로그램에 감염되어 좀비PC가 된다.

③ 공격자는 좀비PC와 C&C 통신을 하며 중요 자산을 탈취하게 된다.

3. SIEM을 활용한 내부 정보 유출 탐지 방안

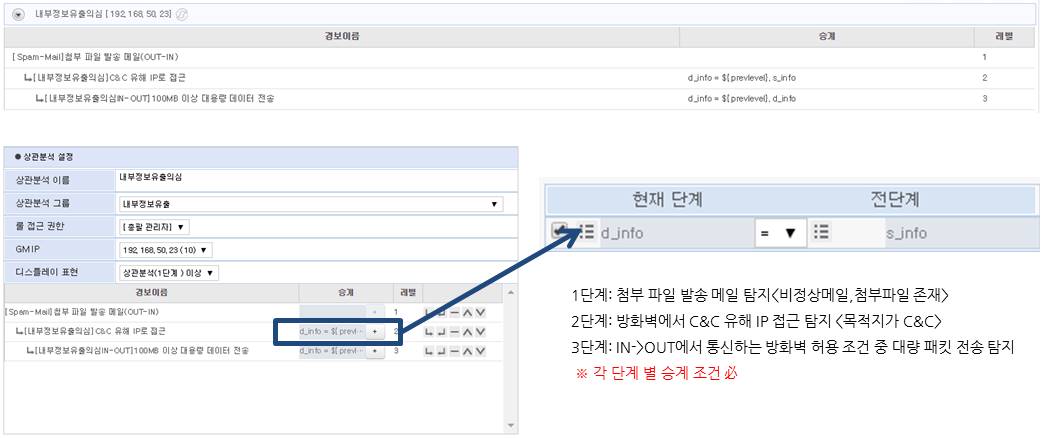

1) 상관분석 : 단일경보 등록

ㆍ SPAM SNIPER 장비를 활용하여 첨부파일 존재 유무 탐지

ㆍ status 필드에서 비정상 메일 / 바이러스 메일 조건 정의 지정

ㆍ TI(K-CENTER)에서 수집한 정보를 활용하여 C&C 유해 IP로 접근하는 이력 탐지

ㆍ 내부에서 외부로 나가는 100MB 이상 대용량 패킷 전송 탐지

2) 상관분석 : 상관분석 등록

ㆍ 작성한 단일 경보들을 이용하여 시나리오 별 상관 분석으로 등록 할 수 있다.

ㆍ 시나리오 별 상관 분석 경보가 발생할 경우, 실제로 침해사고일 가능성이 높다. 하지만, 시나리오 별로 사전 작성해놓은 ㆍ 최종 단계의 상관 분석 경보가 발생하기는 매우 어렵다.

ㆍ APT 공격의 사전 징후로 판단되는 단일 경보를 유심히 살펴보고 SIEM(SPiDER TM V5.0)의 단일 및 상관 분석 기능으로 시나리오 별 보안관제를 진행한다.

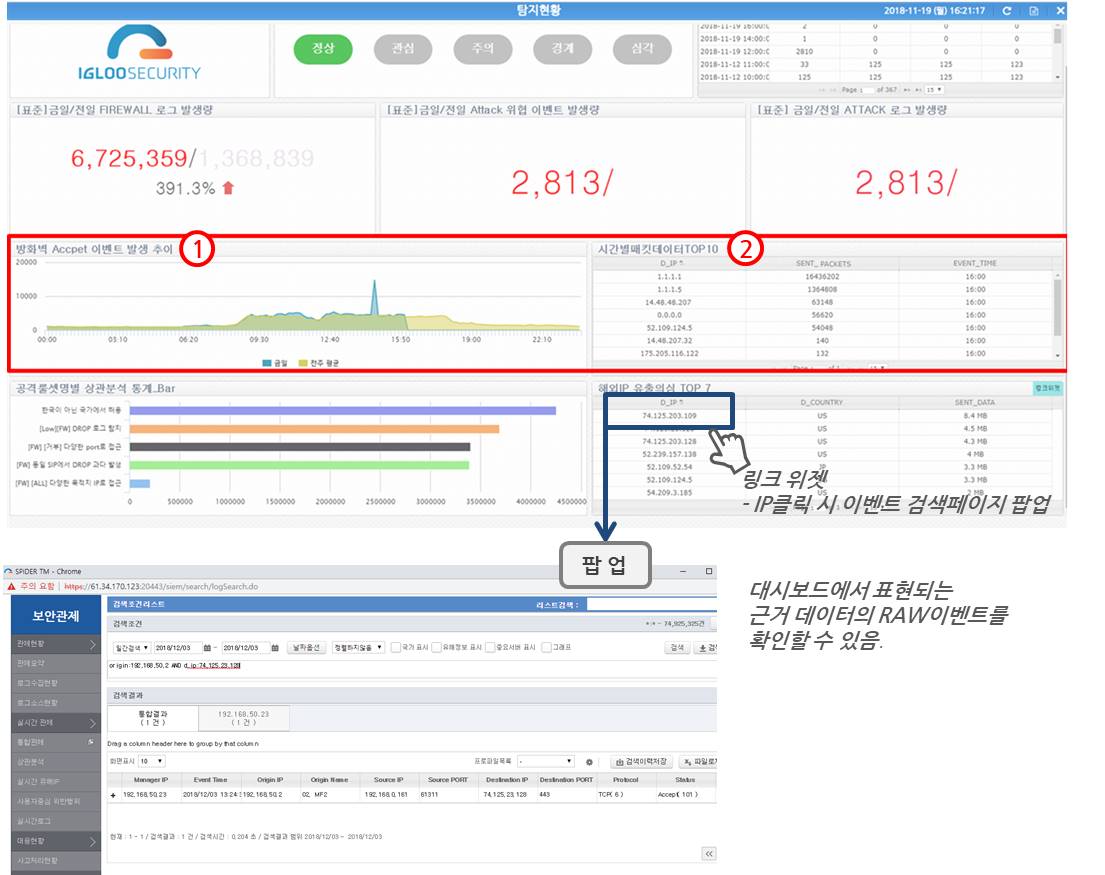

4. 사용자 정의 통계를 이용한 데이터 적재

ㆍ 내부 정보 유출 시 지속적으로 데이터를 유출하기 때문에 경보로 바로 확인하기에 쉽지 않다.

ㆍ 사용자 정의 통계를 이용하면 보내는 패킷 전송량을 누적하여 적재하기 때문에 장기간 발생하는 위협 행위에 대하여 탐지가 가능하다.

ㆍ 사용자 정의 통계를 이용하여 분석할 수 있는 방안에 대하여 알아보자.

▶ 통계 관리 생성 ※ v5.0.1.33 이상 지원가능

① 필터 조건 : 방향성(내부->외부) AND 상태(accept) AND 로그유형(FW)의 데이터를 수집

② 그룹핑 필드 : 목적지IP(d_info), 출발지IP(s_info), 목적지포트(d_port), 목적지 국가(d_country)

③ 통계함수 : 패킷 송신량(sent_bytes)을 1분에 1회, sum하여 저장

④ 테이블 명 : 지정한 테이블에 원하는 필드의 데이터 값을 저장

5. 결론

지금까지 SIEM을 통하여 내부 감염자로부터 발생할 수 있는 2차 감염 행위에 대해 탐지 방법을 알아 보았다. 이렇게 진화하는 사이버위협 행위를 탐지하기 위해서는 탐지 정책은 물론 대시보드를 활용한 시각화 분석 또한 중요하다.

기술적 관점의 연구방안도 중요하지만 무엇보다도 사내 구성원 모두가 중요 정보를 스스로 지키고자 하는 보안 의식 또한 중요하다.