보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM을 활용한 비인가 프로그램 사용 탐지

2017.01.04

19,492

보안관제사업본부 보안분석팀 장태용

이글루시큐리티 SIEM은 이벤트 선별 기능, 통합 실시간 모니터링 기능, 보고서 생성 기능 등을 통해 보안담당자의 모니터링 및 보고서 업무를 상당 부분 감소시키고 보안담당자 본연의 업무인 보안기획 및 보안정책 수립에 집중하도록 지원한다.

1. 개요

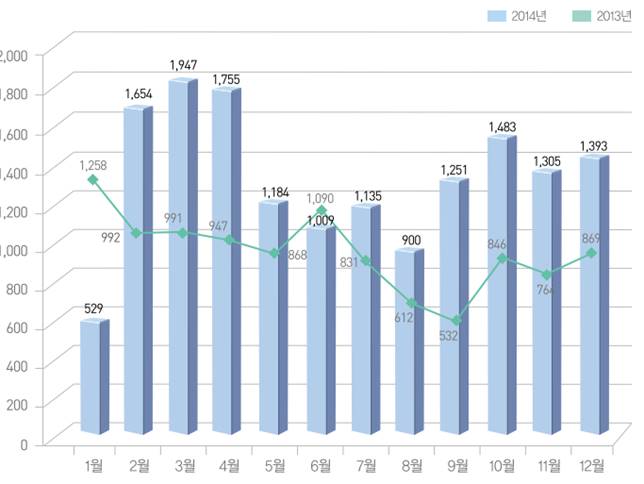

과거보다 보안에 대한 인식과 투자가 많이 이루어지고 있지만 [그림 2-1] 처럼 해킹사고는 갈수록 증가하고 있다. 그 중 내부 사용자들의 보안 인식 부족과 PC 관리 소홀로 인해 발생하는 사고는 보안 시스템에 대한 투자를 의미 없는 일로 만들어 버린다. 이러한 문제를 발생시키는 원인은 다양하지만 그 중 비인가 프로그램 사용의 위험성에 대해 알아보고 SIEM에서 탐지 할 수 있는 방법에 대해 생각해 본다.

[그림 1] 해킹사고 접수처리 현황 (출처 : KISA)

2. 시나리오

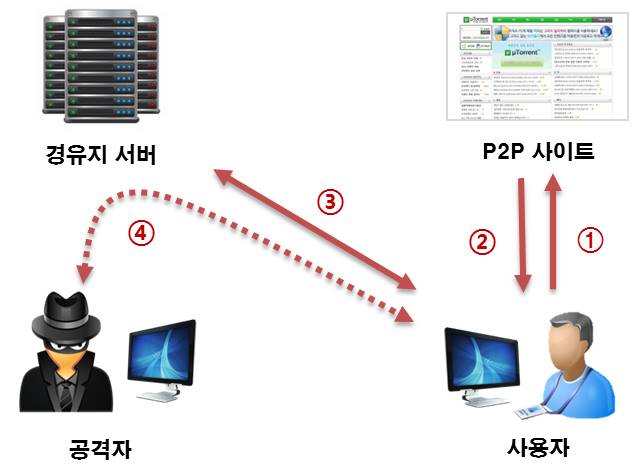

[그림 2] 비인가 프로그램 피해 시나리오

① 비인가 프로그램 사용

사용자가 내부 환경에서 비인가 프로그램을 사용하는 경우 검증되지 않은 기능의 사용으로 인해 시스템의 취약 지

점이 발생 할 수 있다. 위 시나리오에서는 사용자가 대표적인 비인가 프로그램인 BitTorrent를 이용하여 내려 받을 자료를 찾고 있다.

② 신뢰되지 않은 파일 다운로드 및 실행

사용자는 공격자가 업로드 한 Torrent 파일을 실행하여 포함된 파일들을 내려 받게 된다. 내려 받은 파일은 정상

파일로 착각할 수 있도록 공격자가 만든 악성파일이며 사용자는 이를 실행하게 된다.

③ 악성코드 다운로드 및 실행

악성파일이 실행되면 경유지 서버에서 악성코드를 다운로드하고 사용자 PC에서 지속적으로 실행될 수 있도록 설

정을 변경한다.

④ 악의적인 행위 수행

공격자는 악의적인 행위를 통해 파일 유출, 키로깅, 파밍 등 다양한 공격을 수행할 수 있다.

시나리오 ② 과정에서 BitTorrent를 사용하는 사용자로 하여금 정상 파일로 착각하게 만드는 몇 가지 방법에 대해 알아보도록 한다.

1) SFX

Self-extracting archive의 약자로 자체 압축 풀림 또는 자동 압축 풀림이라고 불리며 압축 소프트웨어를 포함하고 있는 응용 프로그램을 말한다. 보통의 압축 파일은 윈집, WinRAR, 알집과 같은 별도의 소프트웨어를 요구하지만, 자체 압축 풀림 기능을 포함하고 있는 실행 파일의 경우 별도의 외부 압축 프로그램을 요구하지 않는다. 공격자는 SFX 를 이용하여 exe 파일을 제작하는데 이 때 백그라운드에서 악성 행위가 실행될 수 있도록 제작한 후 게임, 프로그램 등으로 위장하여 사용자에게 유포한다.

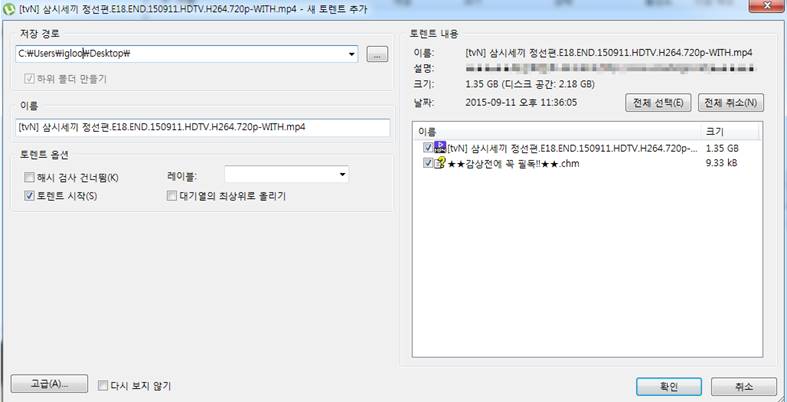

2) CHM

Microsoft Compiled HTML Help을 뜻하는 확장자로 본래 프로그램 등의 설명을 위한 파일이나 HTML이 기반인 chm의 특성을 이용하여 백그라운드에서 악성 행위가 실행될 수 있도록 제작한 후 [그림 3]와 같은 형식으로 배포하여 사용자에게 실행을 유도한다.

[그림 3] chm 파일 유포 예

3) PIF

Program Information File의 약자로 윈도에서 디스크 운영 체계(DOS) 응용 프로그램을 효율적으로 실행할 수 있게 해 주는 파일. DOS 응용 프로그램에 대한 전반적인 정보를 담고 있으며, 사용하는 기억 장치의 양과 화면 방식(mode) 등을 윈도에 알려 주어 가장 효율적으로 프로그램이 실행되도록 한다.

해당 파일을 실행하는 과정에서 사용자 계정 컨트롤(UAC)이 설정되어 있을 경우 UAC가 실행되는 등 부자연스러운 상황이 연출되지만 UAC 이후에 실제 파일을 동작시켜 사용자를 속일 수 있다. 물론 이때 백그라운드에서 악성 행위가 실행된다.

3. SIEM을 활용한 탐지 방안

BitTorrent를 이용하는 과정에서 사용자는 앞서 살펴본 sfx, chm, pif 뿐만 아니라 다양한 악성 파일의 위험에 노출된다. 따라서 사용자가 비인가 프로그램을 사용하지 못하도록 설정할 필요가 있다.

1) BitTorrent 사용 탐지

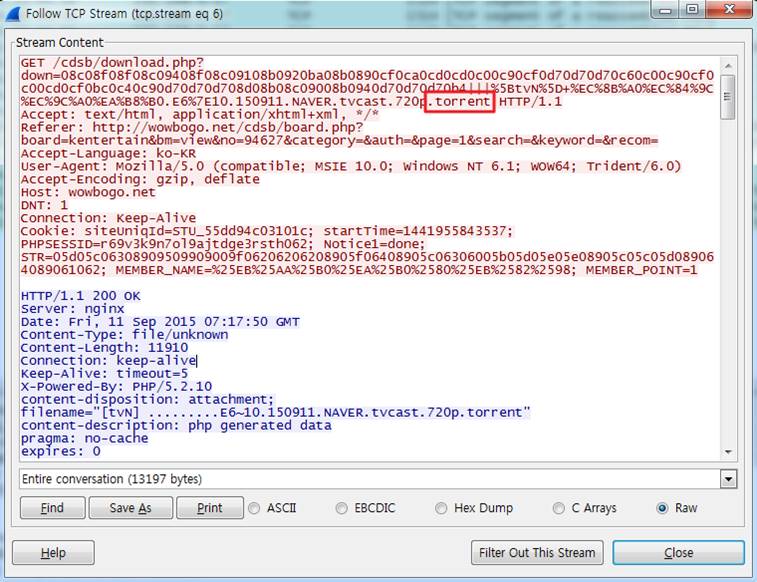

[그림 4] Torrent 확장자 탐지

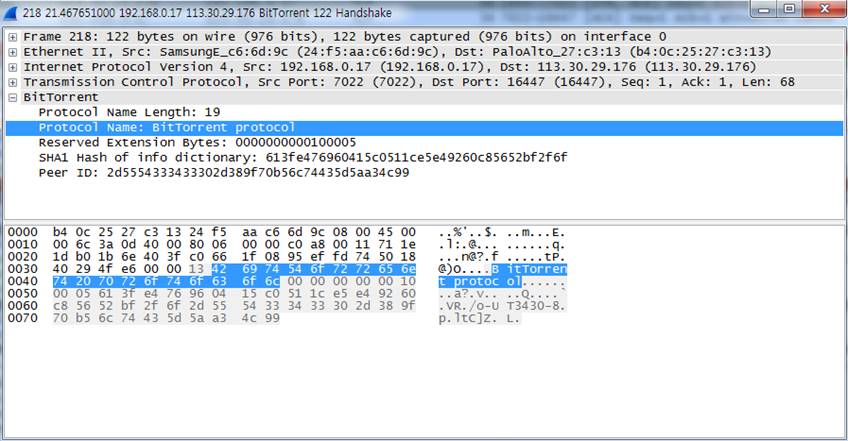

[그림 5] BitTorrent HandShake 탐지

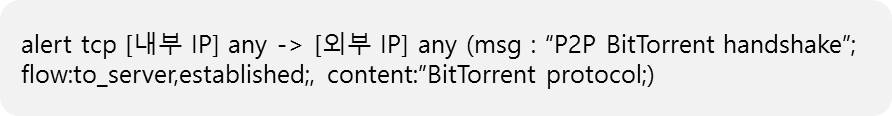

[그림 5]의 토렌트 파일 확장자와 [그림5]의 BitTorrent 프로토콜 과정에서 발생하는 HandShake 패킷 두 가지를 탐지하는 Snort 룰을 만들어 보안장비에 적용할 수 있다.

• 토렌트 파일 확장자 탐지

• 토렌트 Handshake 패킷 탐지

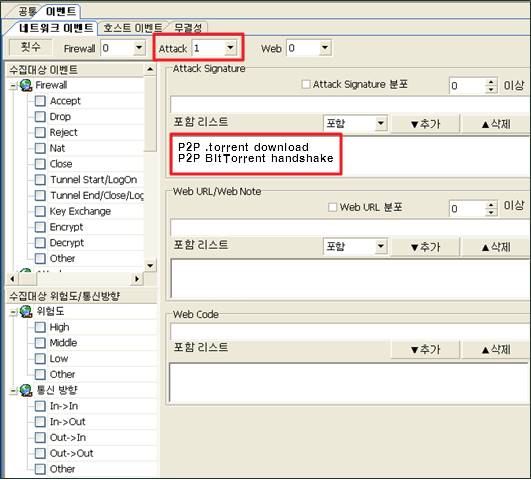

2) 연관성 분석 정책 등록

보안 장비에 snort 룰을 성공적으로 적용했다면, 이래의 순서로 SIEM 연관성 분석 정책을 등록한다.

이벤트 탭 – 네트워크 이벤트 탭 – Attack ‘1’ 설정 – Attack Signature 추가

[그림 6] 연관성 분석 정책 생성