보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM을 활용한 웹 해킹 탐지

2016.10.05

11,269

보안관제사업본부 보안분석팀 장태용

이글루시큐리티 SIEM은 이벤트 선별 기능, 통합 실시간 모니터링 기능, 보고서 생성 기능 등을 통해 보안담당자의 모니터링 및 보고서 업무를 상당 부분 감소시키고 보안담당자 본연의 업무인 보안기획 및 보안정책 수립에 집중하도록 지원한다.

1. 개요

이번 달 SIEM Guide에서는 보안 관제 서비스 중 가장 많은 이벤트가 탐지되는 웹 해킹 공격에 대해 탐지 위치와 사례를 확인하고 상호 연관성 분석 탐지 정책 설정을 위해 필요한 정보를 참고하여 효과적으로 웹 해킹 공격에 대응 할 수 있도록 한다.

2. 보안장비 구성

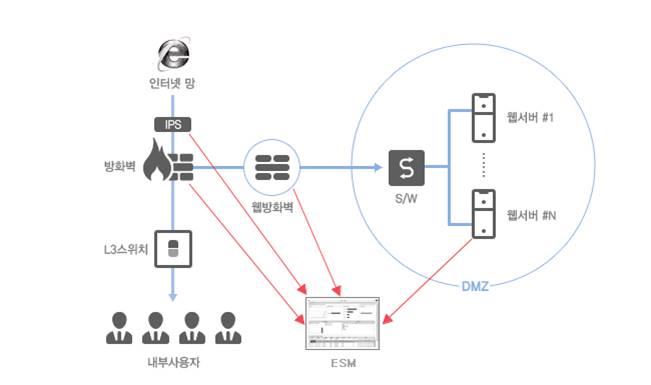

아래의 [그림 1]은 방화벽, 웹 방화벽, 침입차단시스템, 웹 서버로 이루어진 보안장비 배치 구성도이다. 네트워크 구성과 보유 자산 및 장비에 따라 배치 순서는 다르지만 일반적으로 방화벽, 웹 방화벽, 침입차단시스템(IPS) 등의 순서로 많이 구성되고 있다.

[그림 1] SIEM 웹 해킹 탐지 가능 지점

3. SIEM 실시간 이벤트

웹 해킹 공격의 방향은 외부 인터넷 환경에서 내부 웹 서버로 들어오게 된다. 이때, 인터넷과 내부 웹 서버의 사이에 어떠한 구성으로 보안 장비들이 배치되어 있는지에 대해 정확하게 알고 있어야 SIEM 이벤트가 발생하였을 때, 공격자의 의도와 실제 공격 여부를 판단하는데 중요한 정보가 된다.

1) 방화벽

IP 와 Port 의 방향성과 이를 허용, 차단하는 정책에 따라 동작하는 방화벽은 공격자들이 웹 해킹 공격을 시작할 때 공격 대상 정보를 수집하기 위해 네트워크에 대해 스캔을 할 경우 공격을 확인 할 수 있다.

① IP 이벤트 다수 발생

[그림 2] 방화벽 IP 다수 접근

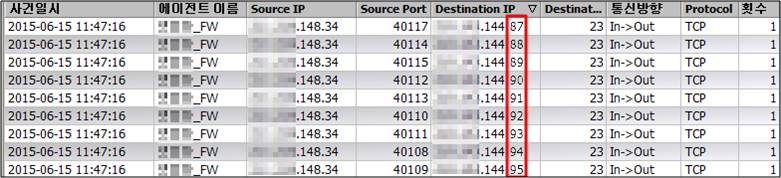

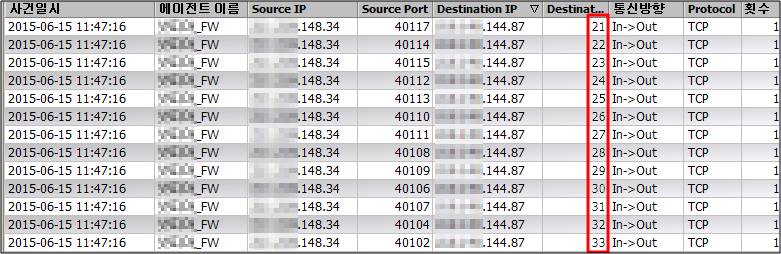

② Port 이벤트 다량 발생

[그림 3] 방화벽 Port 다수 접근

2) 웹 방화벽 & 침입차단시스템

WAF, IPS 등의 장비는 웹 헤더 및 데이터를 모두 탐지 할 수 있지만 제조사 또는 보안관리자가 입력한 공격 패턴에 따라 탐지되는 범위와 정밀함이 결정된다. 이와 같은 패턴 매칭으로 탐지할 수 있는 공격은 URL에 공격 가능한 구문을 삽입하여 서버로 요청하는 SQL 인젝션 등의 유형과 특정 파라미터에 입력 되는 값의 내용을 위•변조하는 파라미터 등 다양한 공격을 탐지 할 수 있다.

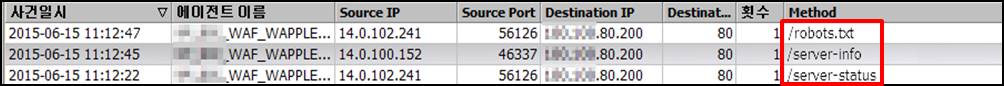

① 알려진 페이지 스캔

[그림 4] 아파치 기본 페이지 및 robots.txt 확인

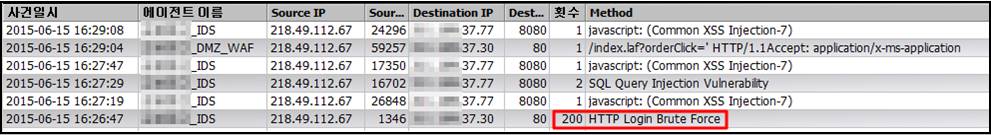

② Brute Force Attack

[그림 5] 로그인 패스워드 대입 공격

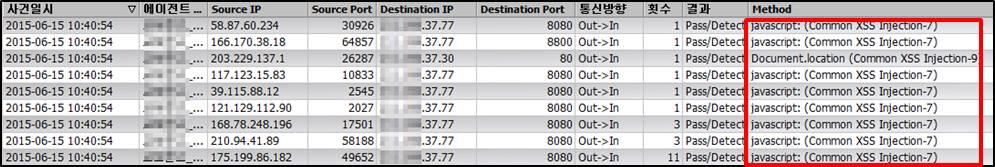

③ 패턴 기반 공격 탐지

[그림 6] 크로스 사이트 스크립트 공격

3) 서버 시스템

서버에서는 보안 장비와 같은 세부적인 탐지는 불가능 하지만 syslog, 프로세스, 포트, 무결성 설정을 통해 웹 로그 공격 탐지, 파일 생성 탐지 등이 가능하다.

① 웹 로그 기록

웹 서버에 에이전트가 설치되어 있고, 수집조건에 웹 로그 파일을 등록하고 탐지 문자열을 등록하였다면, 실시간 경보에 공격 여부를 확인 할 수 있다. 등록 관련 내용은 ‘4. 연관성 분석 정책’에서 다루도록 한다.

② 파일 생성 확인

[그림 7] 웹 서버 업로드 폴더에 파일 생성

4. 연관성 분석 정책

앞서 살펴본 웹 해킹 실시간 탐지 내용을 보았을 때 방화벽을 제외하면 모두 공격 문자열 패턴에 의한 탐지를 기본으로 하고 있다. 상호 연관성 분석 정책이 보안장비 탐지 이벤트와 관계가 깊은 만큼 제조사 기본 정책 외에 사용자정의 룰의 질과 양에 따라 연관성 분석 정책의 질도 높아진다. 따라서, 공격자들이 많이 사용하는 패턴들에 대해서 충분히 숙지하고 사용자정의 룰과 상호연관성 분석 정책을 등록해야 효율적인 관제가 가능 할 것이다.

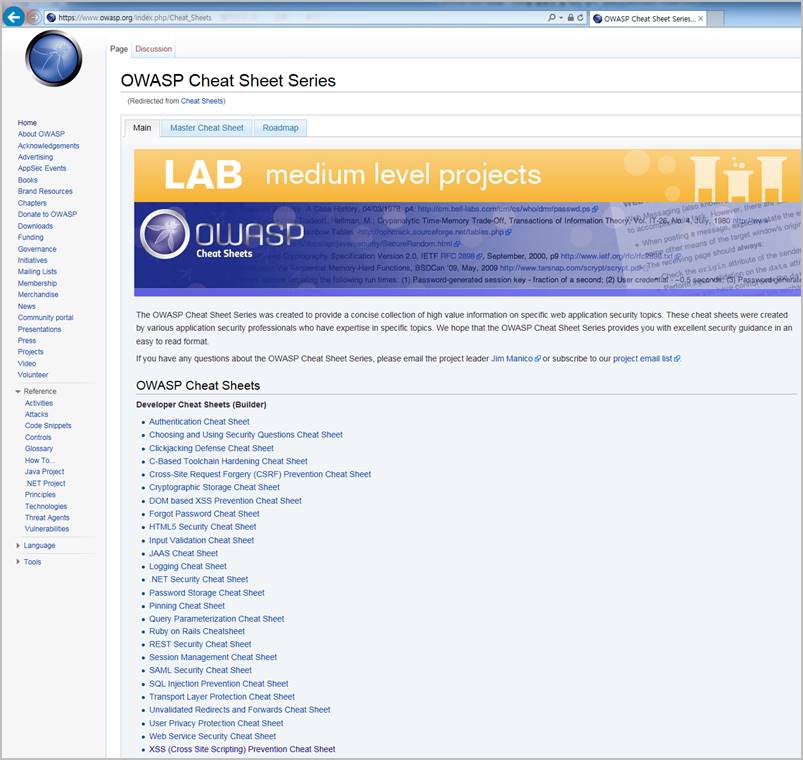

1) 알려진 공격 패턴 확인

[그림 8] OWASP Cheat Sheet

2) 상호 연관성 분석 정책 설정

① 방화벽

1. 연관성 분석 -> 공통탭 -> 반복시 위험도 증가 조건 -> 반복발생 판단 주기 1분으로 설정 |

[그림 9] 방화벽 연관성 정책 설정

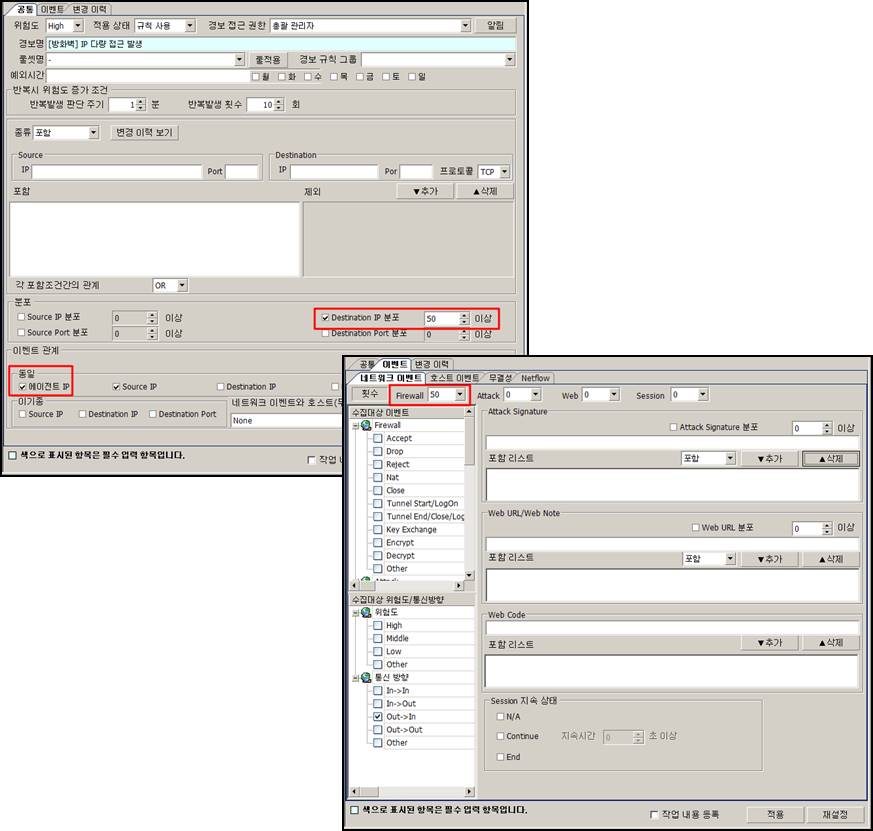

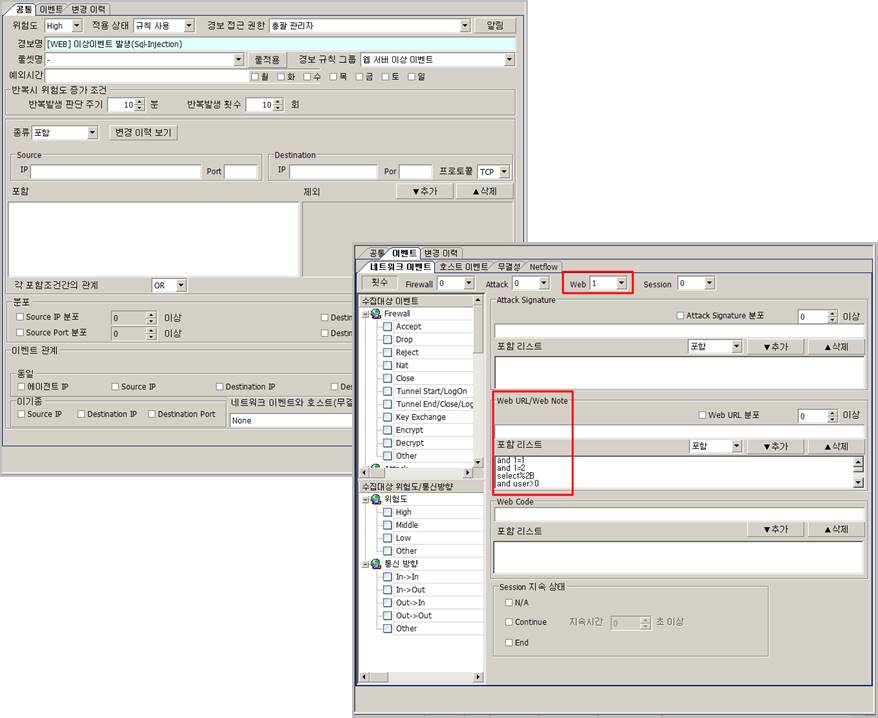

② 웹 방화벽 & 침입차단시스템

1. 연관성 분석 -> 공통탭 -> 반복시 위험도 증가 조건 -> 반복발생 판단 주기 1분으로 설정 1번 설정 (평균 트래픽에 따라 각자 조정) |

[그림 10] WAF & IPS 연관성 정책 설정

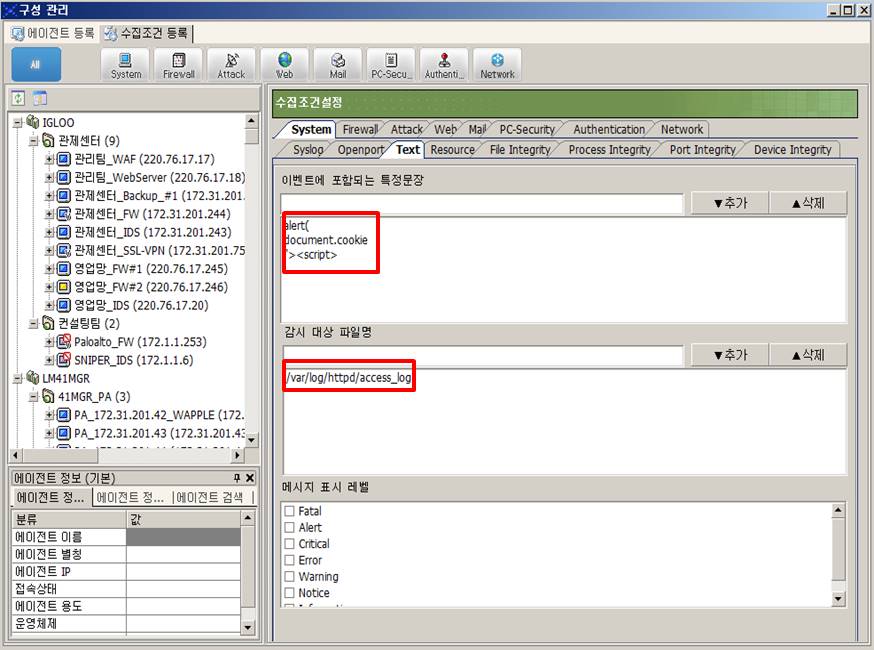

③ 서버 시스템

1. 구성 관리 -> 수집조건 등록 -> 에이전트 선택 |

[그림 11] 서버 시스템 연관성 분석 설정