보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM을 활용한 MITM 공격 탐지

2016.01.15

13,390

이글루시큐리티 SIEM은 이벤트 선별 기능, 통합 실시간 모니터링 기능, 보고서 생성 기능 등을 통해 보안담당자의 모니터링 및 보고서 업무를 상당 부분 감소시키고 보안담당자 본연의 업무인 보안기획 및 보안정책 수립에 집중하도록 지원한다.

보안관제사업본부 보안분석팀 김지우, 김미희

1. 개요

금월 SIEM Guide에서는 ARP Spoofing MITM 공격을 통해 악성코드 유포지로 접근시키는 코드를 삽입하여 웹 서버에 접근하는 사용자를 악성코드에 감염시키는 행위를 SIEM을 통해 효과적으로 탐지 할 수 있는 방법을 소개한다.

2. 공격 시나리오

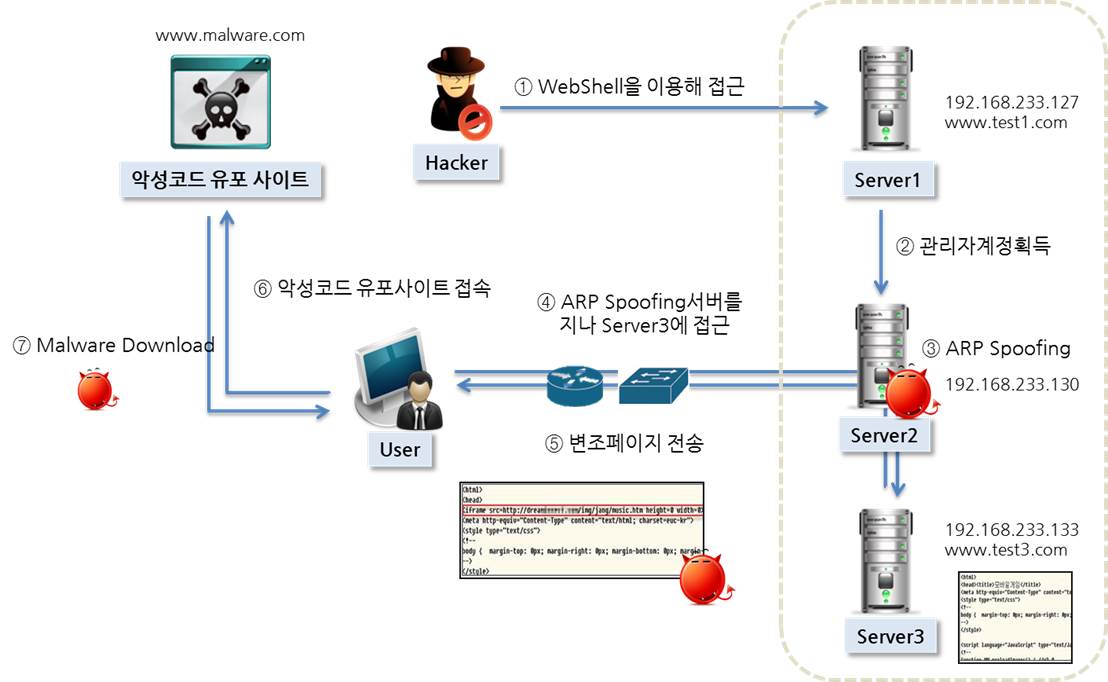

[그림 1] 공격 시나리오

1) 시나리오 설명

① WebShell을 이용해 접근

ARP Spoofing공격 시나리오를 위해서는 다음과 같은 조건을 만족해야 한다. Server1, 2, 3는 같은 대역에 존재하며, Server1과 Server3에는 반드시 Web Server 또는 Web Application Server로 구동하여 Web Application이 존재해야 한다. 우선 Server1의 Web Application인 www.test1.com에 존재하는 File Upload취약점을 이용하여 WebShell을 업로드를 통해 Server1에 접근한다.

② 관리자 계정 획득

Server1의 권한을 가지고 Server2에 존재하는 취약점을 이용하여 관리자 권한을 획득한다.

③ ARP Spoofing 시도

④ 일반사용자의 요청은 ARP Spoofing을 시도하는 Server2를 지나 Server3에 전달

⑤ Server2는 Server3의 응답을 중간에 변조하여 사용자에게 전송

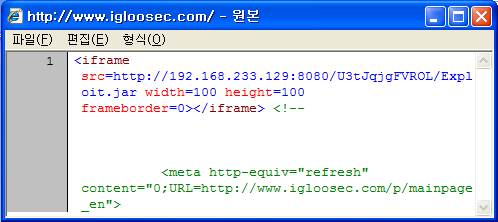

⑥ 악성코드 유포사이트 접속

변조된 페이지에는 악성코드 유포 사이트(www.malware.com)로 접속하게 하는 < iframe >이 삽입되어있어 사용자가 Server3의 Web Application(www.test3.com)에 접속 시 악성코드 유포사이트로 접속하도록 만든다.

⑦ Malware Download

악성코드 유포 사이트에서 악성코드 다운로드 및 실행되어 사용자 시스템을 장악하게 된다.

3. SIEM 활용 방안

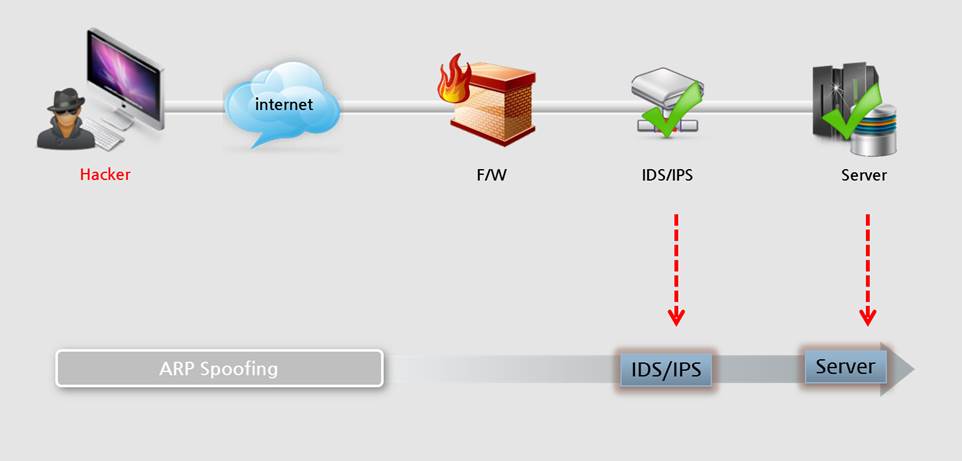

[그림 2] 탐지 포인트

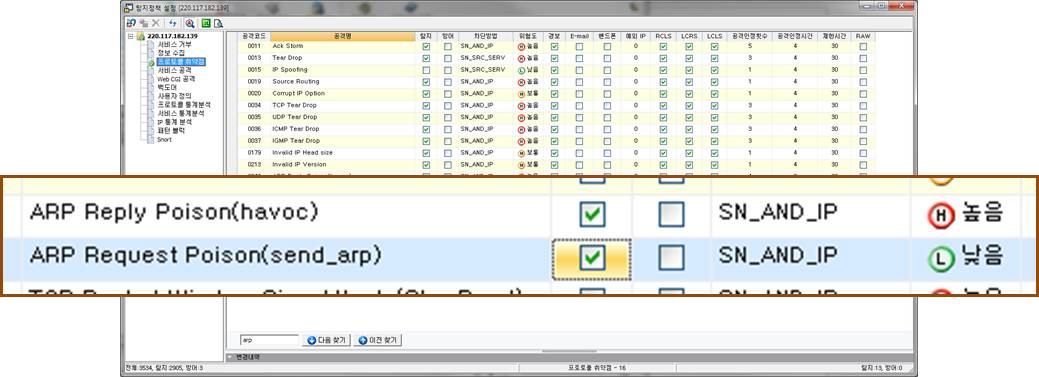

1) IDS 정책 활성화

테스트에 사용한 Sniper IDS는 기본적으로 비정상 ARP 패킷을 탐지할 수 있는 정책이 존재한다. 해당 정책은 Default로 비활성화 되어있는데 ARP Spoofing 공격을 탐지 하기 위해 해당 정책을 활성화한다.

[그림 3] IDS 탐지 정책

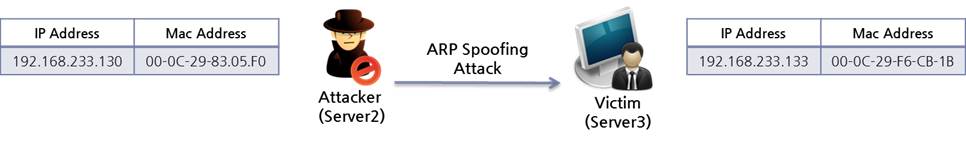

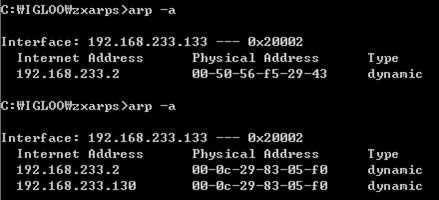

2) Server의 ARP Table 확인

ARP Spoofing 공격은 대체로 Gateway의 Mac Address를 속인다. ARP Spoofing 공격이 이루어지고 시스템의 ARP Table을 살펴보면 동일한 Mac Address를 사용하는 IP가 2개 존재하게 된다. 이 ARP Table을 감시하고 있으면 ARP Spoofing 공격이 시도되고 있는지 여부를 확인 할 수 있다.

[그림 4] ARP Table 확인

이번 시나리오 공격 진행과정에선 IDS의 이상으로 인해 ARP 패킷을 수집하지 못하는 문제가 발생하여 이를 대체하는 방안으로 서버의 ARP Table 을 감시하는 Agent을 통해 탐지 이벤트를 SIEM에 전송하는 방식으로 진행하였다.

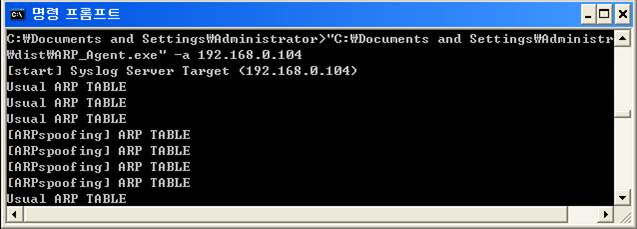

[그림 5] Agent 기반의 ARP Spoofing 탐지

3) SIEM 수집환경 설정

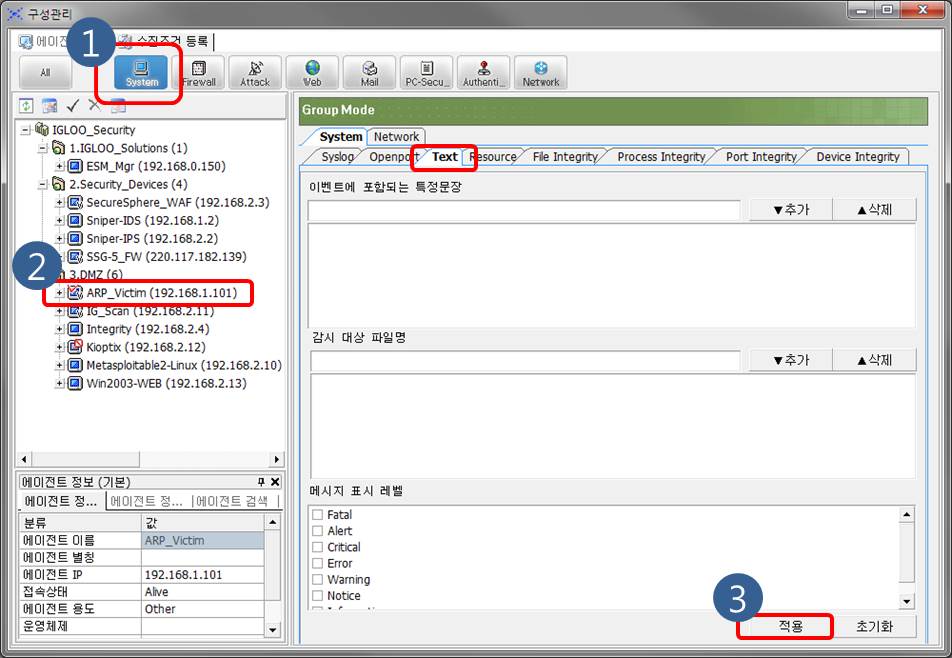

IDS 탐지문제를 대체하기 위한 Agent에서 전송하는 이벤트를 수신하기 위해선 먼저 Agent 구성관리에서 일련의 과정을 수행한다.

< Agent 구성관리ㆍ수집환경 설정 >

① 수집조건 등록 → System → TEXT 순으로 선택

② Agent 선택

③ 적용 클릭

[그림 5] SIEM Agent 구성관리

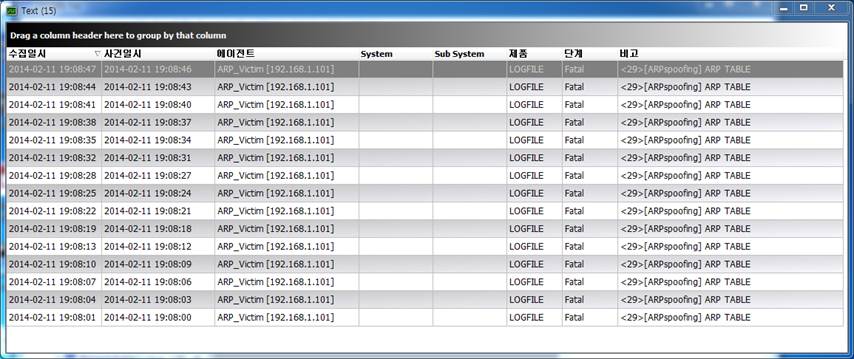

4) 실시간 이벤트 확인

Agent 구성설정 완료 후 실시간 이벤트를 통해 이벤트 수집이 정상적인지 확인한다.

[그림 6] 실시간 이벤트

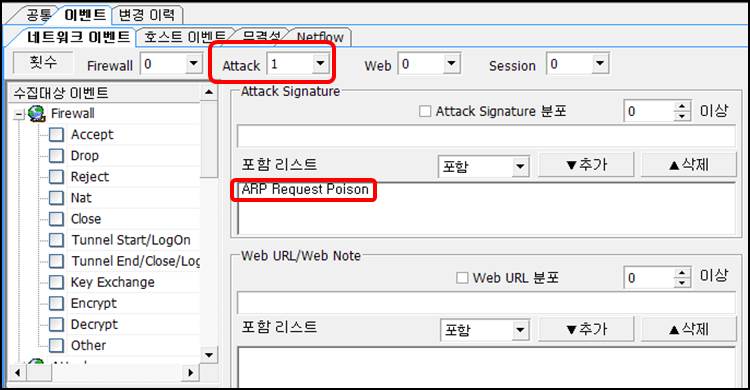

5) 연관성 정책 설정

IDS 와 같은 보안장비에 의한 탐지일 경우

① 이벤트가 몇 건 발생했을 때 경보를 발생시킬 것인지 설정 (※ 횟수는 사이트 환경에 따라 변동)

② 보안장비의 탐지 이벤트 명 등록

[그림 7] 연관성 정책 설정

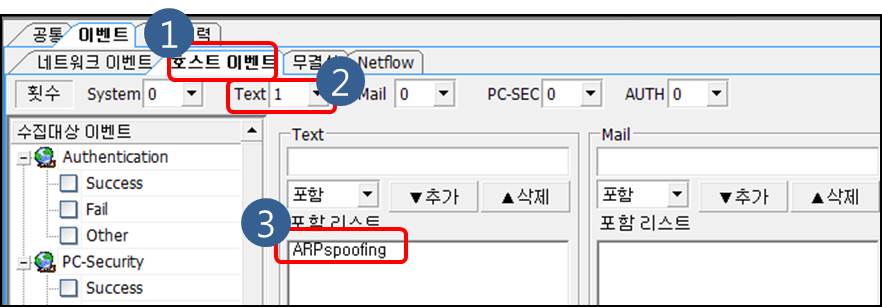

시나리오 공격을 위해 제작한 Agent의 경우

서버의 ARP Table을 감시하는 Agent에서 전송하는 이벤트는 TEXT로 전송되므로 아래와 같이 등록해 준다.

① 호스트 이벤트 선택

② 이벤트가 몇 건 발생했을 때 경보를 발생시킬 것인지 설정

③ Agent가 탐지한 이벤트 명 등록

[그림 8] 연관성 정책 설정

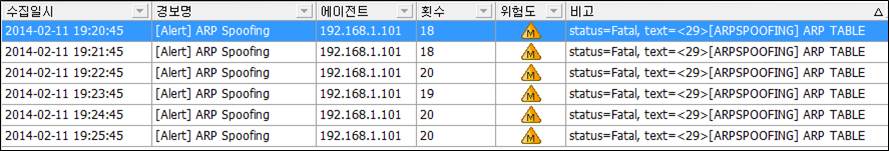

6) ARP Spoofing 공격 탐지

정책 설정 완료 후 ARP Spoofing 공격을 시도하면 SIEM에서 다음과 같이 탐지되는 것을 확인 할 수 있다.

[그림 9] ARP Spoofing 공격 탐지

4. 대응방안

1) 정적 ARP Table 관리

NIC 또는 서버나 라우터의 교체가 빈번하지 않은 환경에서는 다음과 같이 구성하는 것이 바람직하다.

① Gateway에서 정적 ARP Table을 관리

② 스위칭 장비에서 각 포트별 정적인 MAC 설정

③ 서버에서 정적인 ARP cache로 운용 및 시스템 재 구동 시 설정 값을 유지

2) ARP Cache 감시

지속적인 ARP 패킷이 수신된다면 비정상적인 호스트일 가능성이 높으므로 ARP Watch와 같은 도구를 통해 ARP cache를 모니터링 하도록 하여 변경되는 경우에는 관리자에게 통보하도록 설정하는 것이 좋다.

3) 보안점검

악성코드 삽입으로 인한 피해를 줄이기 위해서는, PC의 올바른 관리와 서버들의 보안수준 강화로 사고를 예방하고, 악성프로그램의 중계지 뿐만 아니라 악성코드 유포지에 대해서도 적극적인 재발방지 노력을 기울여야 한다.