보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM 연관성 분석 기능을 활용한 시스템 침입 및 악성코드 탐지

2016.04.05

8,243

보안관제사업본부 보안분석팀 김지우

1. 개요

이번 달 SIEM Guide에서는 Windows 시스템의 보안 이벤트에 대한 분석을 통해 시스템 침입 및 악성 코드 실행/탐지를 SIEM 에서 통해 확인 할 수 있는 방법을 기술하고자 한다.

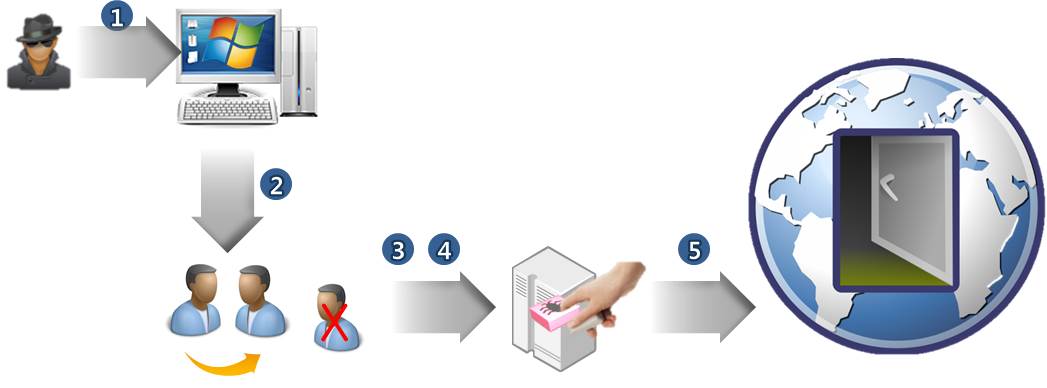

2. 공격시나리오

① Windows 시스템에 대한 계정 및 패스워드 Crack 시도 및 로그인 성공

② 로그인 성공한 계정으로 일련의 행동 수행(계정 생성, 삭제, 권한 부여 등)

② 악성코드 실행(프로세스 실행)

③ 이벤트 로그 삭제

④ 목적 달성 후 로그 오프

[그림 3-1] 공격 시나리오

1) 테스트 환경

• Victim : Windows 2008 R2

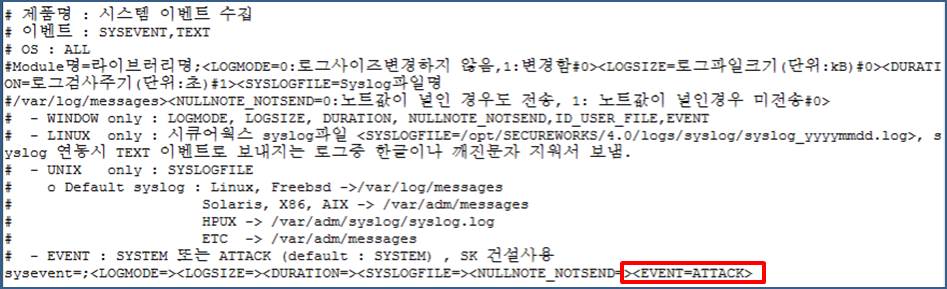

2) Agent 환경 설정

• 기본 설정된 syslog의 EVENT 타입을 “ATTACK” 으로 수정

※ system 이벤트가 IPS 와 같은 형태의 로그로 수집되어 system 이벤트 로그에 대한 분석 보다 더 다양한 분석을 할 수 있다. (이벤트 ID 가 SPORT 로 나타남)

[그림 3-2] module.conf 파일

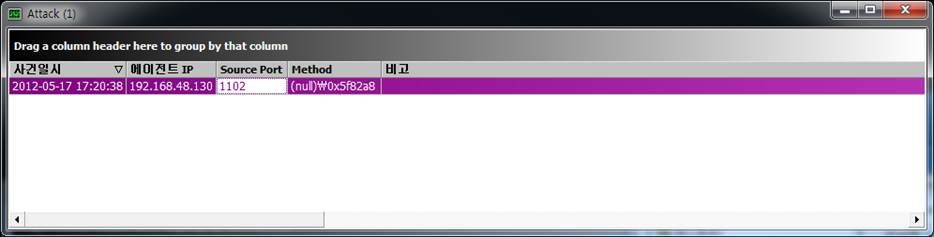

[그림 3-3] Attack 로그로 수집되는 Syslog

3) 주요 보안 이벤트 리스트

윈도우 Vista, 2008 부터는 이벤트 ID 가 4자리, 이전 버전은 3자리로 표시된다.

정규화 Action | 설명 | 이벤트 ID |

Connect/LogOn | 로그인 | 528 ~ 539, 540, 580, 581, 680, 681, 4624, 4648 |

LogOff | 로그오프 | 538, 683, 4634, 4647 |

LogOn 실패 | 로그인 실패 | 4625 |

Clear Log | 이벤트 뷰어 로그 삭제 | 517,1102 |

Assign Right | 권한 할당 | 515, 576, 577, 608 |

Remove Right | 권한 삭제 | 630, 4726, 4729 |

Modify Right | 권한 변경 | 4732 |

Change Right | Switch User(user→user) | 612, 643,4733 |

User Right | Switch User(user→admin) | 578, 4732 |

Create Account | 계정 생성 | 624, 4720, 4728, 4720, 4722, 4732, 4738 |

Remove Account | 계정 삭제 | 609, 637, 4726 |

Change Account | 계정 변경 | 642, 4738 |

Lock Account | 계정 잠금 | 644 |

Audit Log Delete | 감사 로그 삭제 | 517, 1102 |

Other | 기타 | 592, 593, 625 ~ 629, 기타 미 정의된 이벤트 ID |

3. SIEM 활용 방안

1) 비인가 접근 시도 탐지

단위시간당 많은 로그인 실패 이벤트 발생 시에 ID 및 PW 를 Crack하기 위한 행위로 판단 할 수 있다.

① 연관성 정책설정에서 SPORT 부분에 이벤트 ID(4625) 를 등록(4625 : 로그인 실패)

② 실시간 로그를 통해 로그인 실패 이벤트 확인 가능

③ 잦은 로그인 실패 경보 발생

[그림 3-4] 비인가 접근 시도 탐지

2) 비인가 접근 시도 후 로그인 성공 탐지

잦은 로그인 실패 이벤트 발생 후에 동일한 워크스테이션에서 로그인 성공 이벤트가 발생한다면 계정정보 획득에 성공한 것으로 판단할 수 있다.

① 연관성 정책설정에서 SPORT 부분에 이벤트 ID(4648) 를 등록(4648 : 로그인 성공)

② 실시간 로그를 통해 로그인 성공 이벤트 확인 가능

③ 로그인 성공 경보 발생

[그림 3-5] 비인가 접근 시도 후 로그인 성공 확인

3) 계정 삭제 탐지

① 연관성 정책설정에서 SPORT 부분에 이벤트 ID(4726) 를 등록(4726 : 계정 삭제)

② 실시간 로그를 통해 계정 삭제 이벤트 확인 가능

③ 계정 삭제 경보 발생

[그림 3-6] 계정 삭제 탐지

4) 프로세스 실행 탐지

정상 프로세스인 Explore.exe 와 같은 이름으로 변조한 악성프로그램의 실행 탐지가 가능하다.

① 연관성 정책설정에서 무결성 탭에서 Process integrity 모두 체크

② 실시간 로그를 통해 프로세스 실행/정지 등을 확인 가능

③ 프로세스 이상 경보 발생

[그림 3-7] 이상 프로세스 탐지

5) 감사 로그 삭제 탐지

악의적인 사용자는 자신의 행위를 감추기 위해 이벤트를 삭제 하는데 이 역시 탐지 가능하다.

① 연관성 정책설정에서 SPORT 부분에 이벤트 ID(1102) 를 등록(1102 : 감사로그 삭제)

② 실시간 로그를 통해 이벤트 삭제 여부 확인 가능

③ 감사로그 삭제 경보 발생

[그림 3-8] 감사로그 삭제 탐지

6) 로그오프 탐지

모든 행위를 마친 악의적인 사용자가 시스템을 떠나는 시간을 탐지 가능하다.

① 연관성 정책설정에서 SPORT 부분에 이벤트 ID(4647) 를 등록(4647 : 로그오프)

② 실시간 로그를 통해 로그오프 여부 확인 가능

③ 로그오프 경보 발생

[그림 3-9] 로그오프 탐지