보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SPiDER TM V5.0을 활용한 마이닝 탐지 방법

2021.04.06

17,742

01. 개요

최근 암호 화폐에 관한 관심이 커지고 있다. 크립토재킹 이란 암호화폐(cryptocurrency)와 납치 (hijacking)의 합성어이며, 남몰래 암호화 화폐를 도둑질 하는 것을 의미한다. CPU와 GPU를 이용한 마이닝이 주를 이루며, 고도의 연산능력을 가진 장비 환경을 이용하지 않을 경우 투자비 대비 수익이 미미하다. 다른 사람의 컴퓨터, 서버를 채굴에 동원하는 방법이 동원된 이유기도 하다.

이번 호에서는 마이닝 동작 방식을 알아보고, SPiDER TM V5.0에서의 대응방안에 대해 알아보겠다.

02. 마이닝

마이닝 프로그램은 웹사이트와 시스템 취약점을 통해 유포된다.

채굴 프로그램이 실행되면 채굴에 이용할 마이닝풀 주소를 명시하고 기여한 CPU, GPU 비율에 따라 코인을 분배하는 구조로 동작한다.

|

시스템 취약점 |

웹사이트 |

|

•오픈소스 취약점 (CVE-2017-1000353)

•APACHE Struts 취약점 (CVE-2017-9805) 등

|

•피싱

•악성

메일

•프로그램

사칭 등

|

[표 1] 마이닝 유포경로

03. 모의 환경 구성

채굴형 프로그램의 경우 비트코인과 익명성이 강화된 모네로 코인이 채굴대상으로 사용되는 경우가 많다. 모네로 XMR 마이너 실행 후 탐지하는 방안을 알아보겠다.

https://miningpoolhub.com/ 페이지에서 간단한 회원가입을 통해 마이닝 가능하며, 해당페이지에서 마이너 설정 가이드 또한 제공한다.

1) 마이닝 풀허브 프로그램 정보

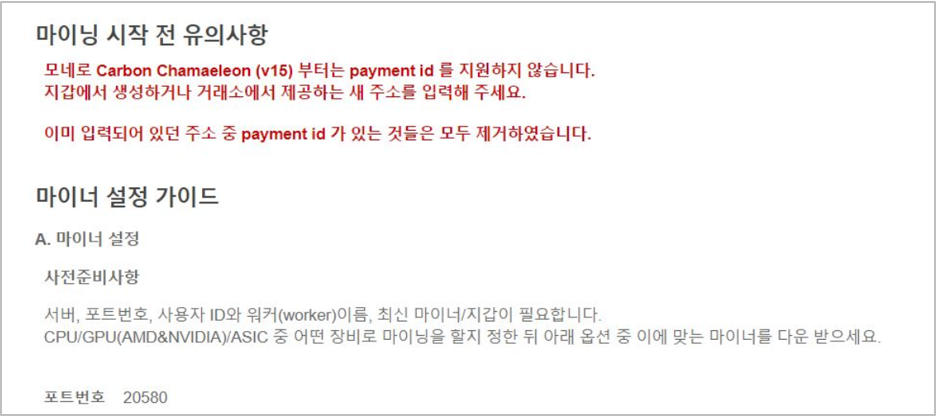

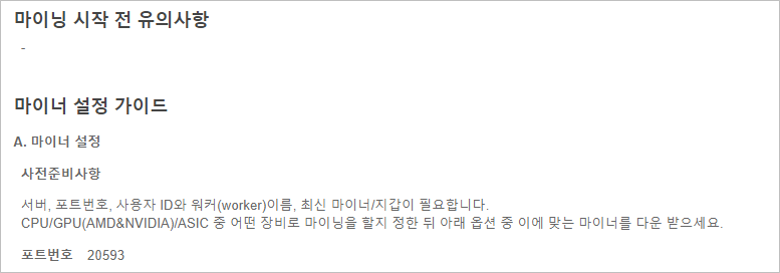

모네로 마이닝 [그림 1] 과 같이 채굴 서버의 포트는 20580이며, 모나코인 마이닝 [그림 2] 의 경우 20593포트로 확인된다. 마이닝 코인의 종류 혹은 설정에 따라 포트가 유동적으로 변경될 수 있음을 확인할 수 있다.

[그림 1] 모네로 마이닝

[그림 2] 모나코인 마이닝

2) 테스트 환경 구성

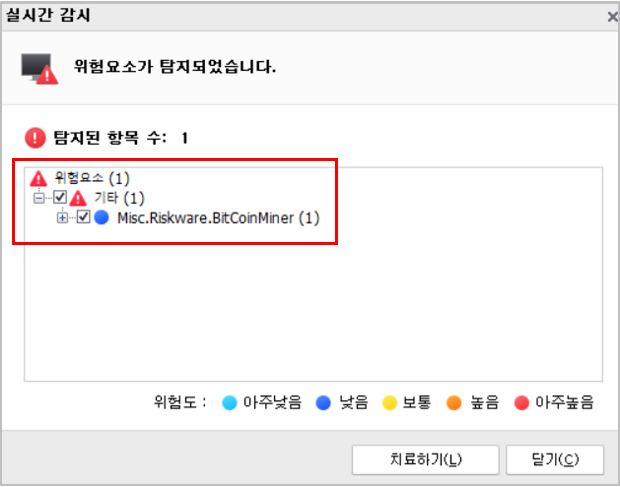

백신이 설치된 일반 사용자 PC에 마이너프로그램을 설치할 경우 악성 파일로 인식하고 실시간 치료를 진행한다. 백신이 설치되어있지 않은 가상 환경에 XMR 마이너 프로그램을 설치하였다.

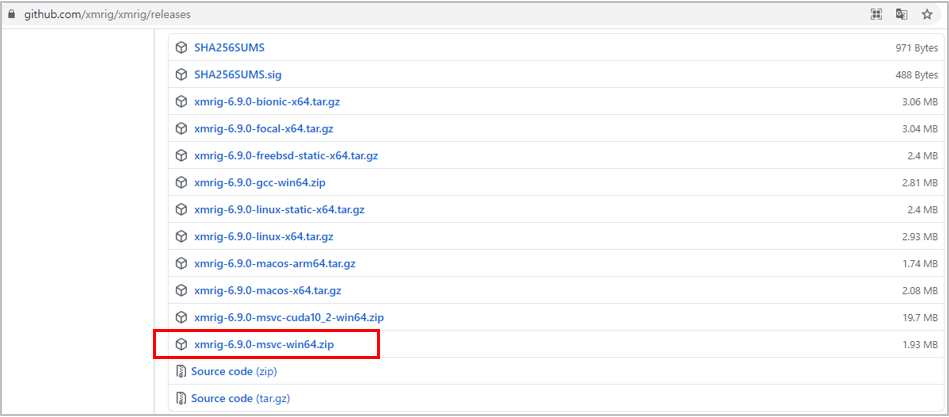

채굴 프로그램의 경우 github에서 다양한종류로 제공하고 있으며, xmrig-6.9.0-msvc-win64를 사용하였다.

▶ 참고 주소: https://github.com/xmrig/xmrig/releases

[그림 3] ALyac 백신 탐지

[그림 4] 마이닝 프로그램

04. XMR 마이닝 탐지

1) 마이닝 실행

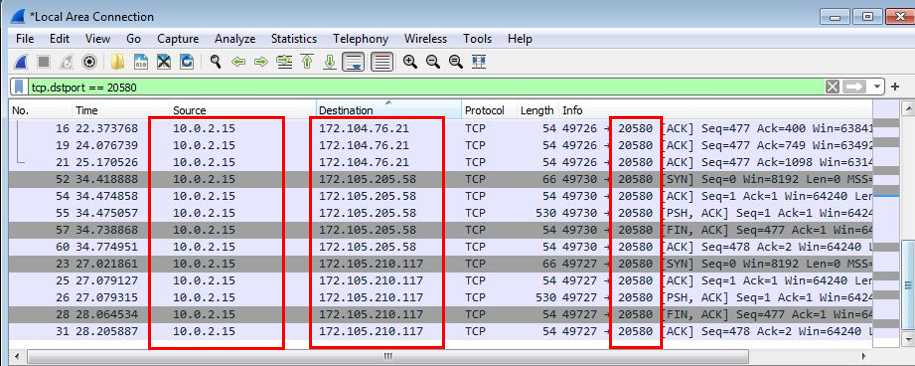

가상환경에서 앞서 다운받은 마이닝 프로그램을 기동 후 와이어샤크를 통한 통신 상태를 체크하였다.

[그림 5] 결과와 같이 채굴프로그램이 설치된 자산에서 다수의 목적지로 20580이라는 목적지 포트로 지속적인 요청이 있음을 확인할 수 있다.

[그림 5] 와이어 샤크 패킷

담당자가 관리하는 내부 자산에 마이닝 프로그램이 설치 될 경우 네트워크 보안장비에서 어떻게 탐지하는지 SPiDER TM V5.0을 활용하여 확인해 보았다. SPiDER TM V5.0의 경우 다양한 이기종 장비가 연동 되어있어, 각 장비에서 발생하는 로그를 한눈에 파악할 수 있다.

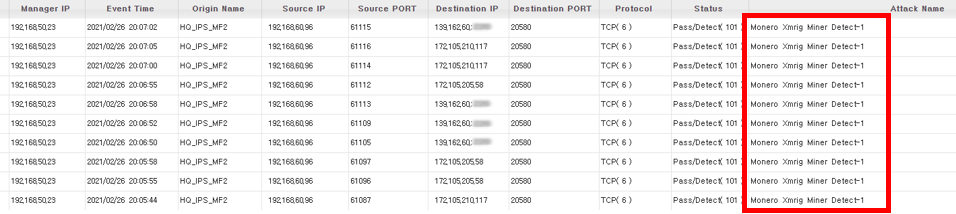

2) SPiDER TM V5.0 IPS 탐지 로그 확인

IPS 장비에 마이닝 관련 정책이 적용되어 있을 경우 아래 [그림 6]과 같이 “Monero Xmrig Miner Detect-1” 라는 attack명으로 탐지되고 있음을 확인 하였다.

네트워크 보안 장비 벤더 마다 탐지명이 상이할 수 있으나, SPiDER TM V5.0 단일 경보에 Miner라는 키워드로 룰을 생성 시 실시간 경보로 보안관제 인원이 빠르게 마이닝을 탐지할 수 있을 것이다.

[그림 6] IPS 탐지 현황

[그림 7] 알려진 IPS탐지 룰

IPS 장비의 경우 신규 패턴은 탐지가 어렵다.

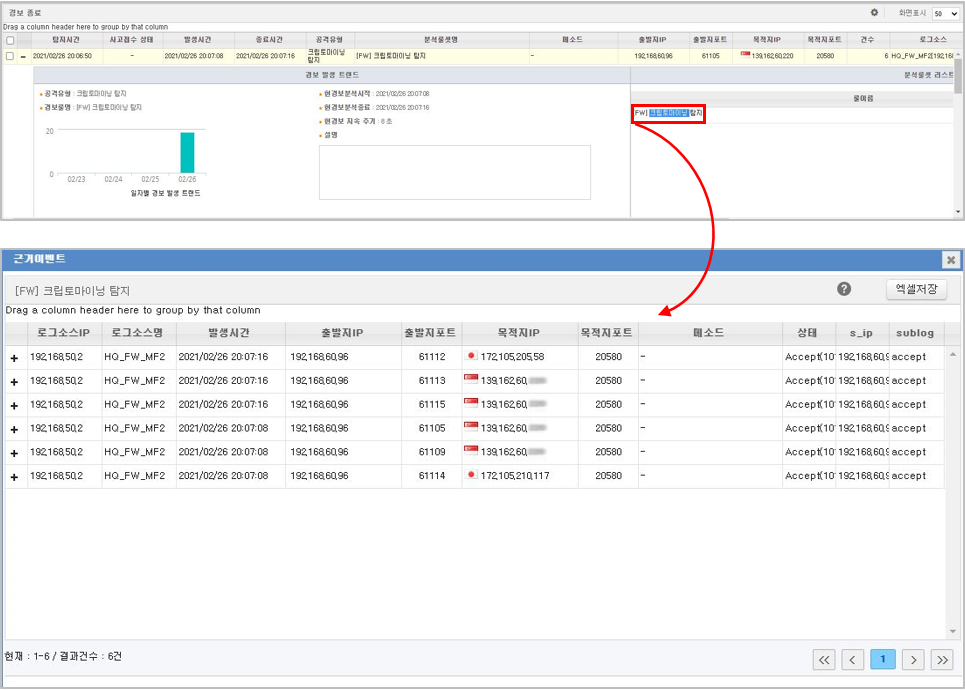

IPS 장비에 마이닝관련 탐지 정책이 적용 되어 있지 않을 경우, 방화벽에서 탐지하는 방법을 확인해 보았다.

방화벽 로그를 확인 결과 와이어샤크와 같이 하나의 출발지에서 다양한 목적지로 통신하는 이력이 확인되었으며, XMR 모네로 채굴의 경우 일정한 송신 바이트를 전송하고 있음을 확인하였다.

송신바이트의 경우 채굴프로그램의 CPU, GPU설정에 따라 상이 하겠지만, 동일한 바이트로 통신하는 특징이 있다.

[그림 8] FW 탐지 현황

일반적으로 마이닝 프로그램 실행 시 자산의 CPU 사용률이 비정상적으로 증가하거나, 정상범위에서 벗어난 큰 대역폭 증가로, 마이닝 프로그램이 설치되었음을 인식하는 경우가 있으나, XMR 모네로 채굴의 경우 비정상적으로 큰 송신 Bytes 정보로 탐지할 수가 없다.

3) SPiDER TM V5.0 상관분석

방화벽 탐지룰셋을 활성 화 후 마이닝프로그램을 수행 시 SPIDERTM의 상관분석 창에서 상세정보를 한눈에 확인 할 수 있다.

상관분석 탐지 후 마이닝 프로그램의 백신 치료와 마이닝시 사용하는 포트를 확인하여, 방화벽 차단 정책에 추가하며 대응 할 수 있다.

[그림 9] SPiDER TM V5.0 상관분석

4) 마이닝 프로그램 확인

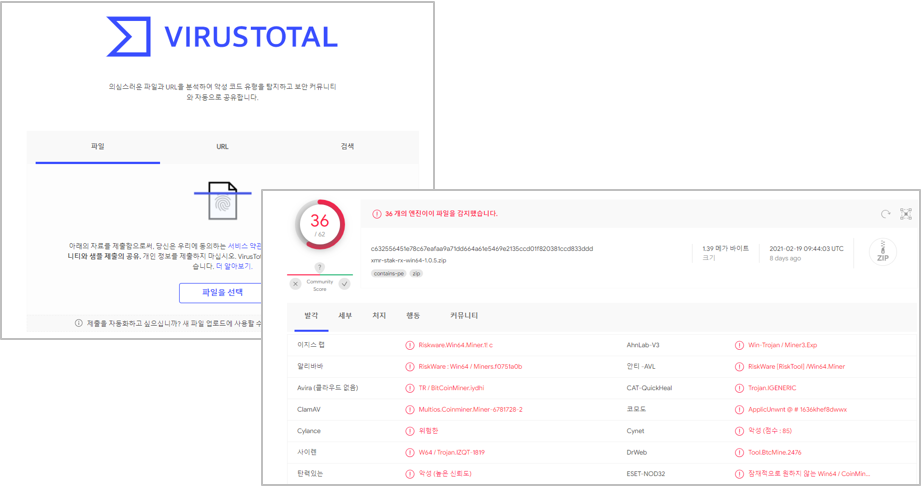

E-mail 등으로 유입되는 악성 의심 압축 파일의 경우 zip파일의 압축을 해제하지 않은 채, 백신 혹은 virus total 사이트에 첨부 할 경우 악성 탐지 사례를 확인 할 수 있다.

[그림 10] Virus total

05. 결론

마이닝을 탐지하기위해서는 IPS와 같은 탐지장비를 이용할 경우 가장 편리하지만, 신규 패턴의 경우 탐지가 어렵다.

SPiDER TM V5.0 룰 셋에 알려진 마이닝 통신 포트를 추가하여 이상 행위를 탐지하고 방화벽에 차단 정책을 넣어 대응할 수 있으나, 통신 포트가 변경 될 경우 탐지 및 차단 대응이 어렵다.

각 마이닝 프로그램의 특징을 분석하여, 사전 룰 셋을 등록하면 신속하게 탐지 및 대응할 수 있을 것이다.