보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SPiDER TM V5.0 통합로그 검색 가이드

2018.11.06

5,650

기술지원센터 기술 1팀 김정엽

SPiDER TM V5.0은 이글루시큐리티 보안관제 경험과 빅테이터 활용역량이 집약된 통합보안관리솔루션으로 최초탐지부터 로그/네트워크 패킷 분석까지 일원화 된 관제환경구성을 통해 관제업무의 기민성과 효율성을 높이는 동시에 인프라 전반에 대한 가시성을 확보할 수 있다.

1. 개요

SPiDER TM V5.0은 고객이 원하는 데이터를 복합적으로 분석할 수 있는 검색 또는 필터 기능을 제공한다.

이러한 기능을 최대한 활용하면 이상 징후의 탐지 또는 의심이 되는 접근이력을 조회 할 수가 있다. 또한 검색 후 TopN통계를 이용하면 원하는 필드의 상세 분석이 용이하다. 이러한 분석은 이후 좀 더 명확한 정책 수립의 토대가 된다.

2. 통합로그 검색

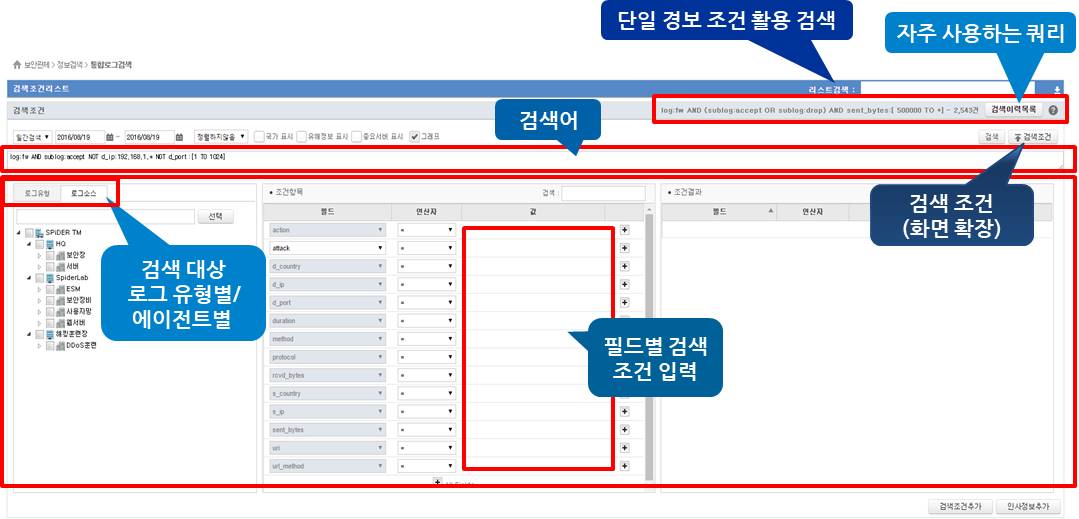

1) 기능 설명 : 보안관제 → 통합로그 검색

▶ 상세 검색 조건 설정에서 로그소스 별 / 로그유형 별 검색 대상 지정 가능

▶ 각 필드 별 검색 조건 별도 입력 가능 (필드 별 속성에 따라 설정 가능 조건 상이)

▶ 별도 조건 선택 외 직접적인 쿼리 기입을 통한 조건 설정 가능

2) 필드 정의 : 로그 유형별 필드 정의

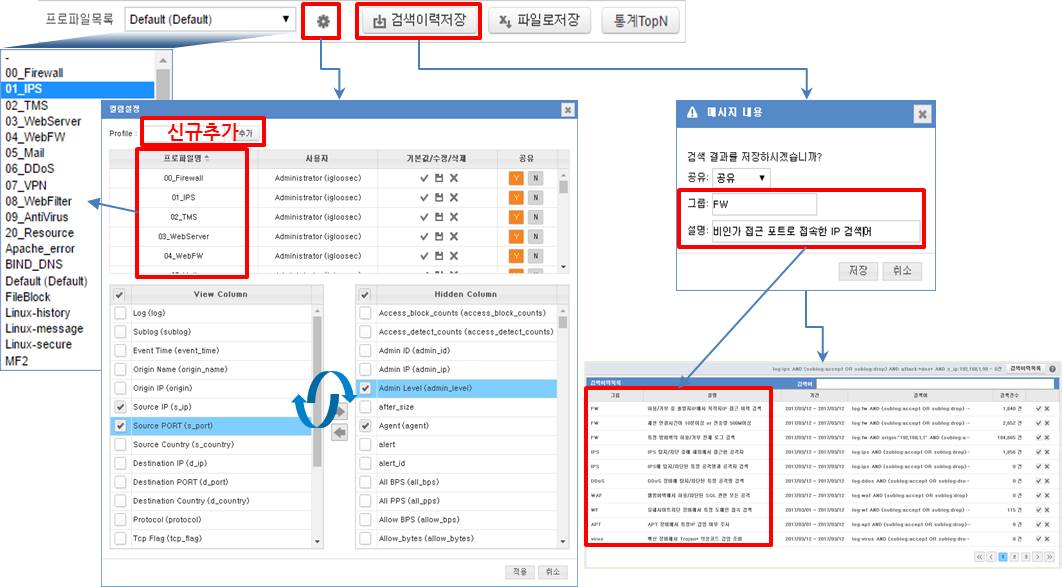

3) 사용자 정의 검색 프로파일 설정 : 로그 유형에 따른 필드 프로파일 정렬

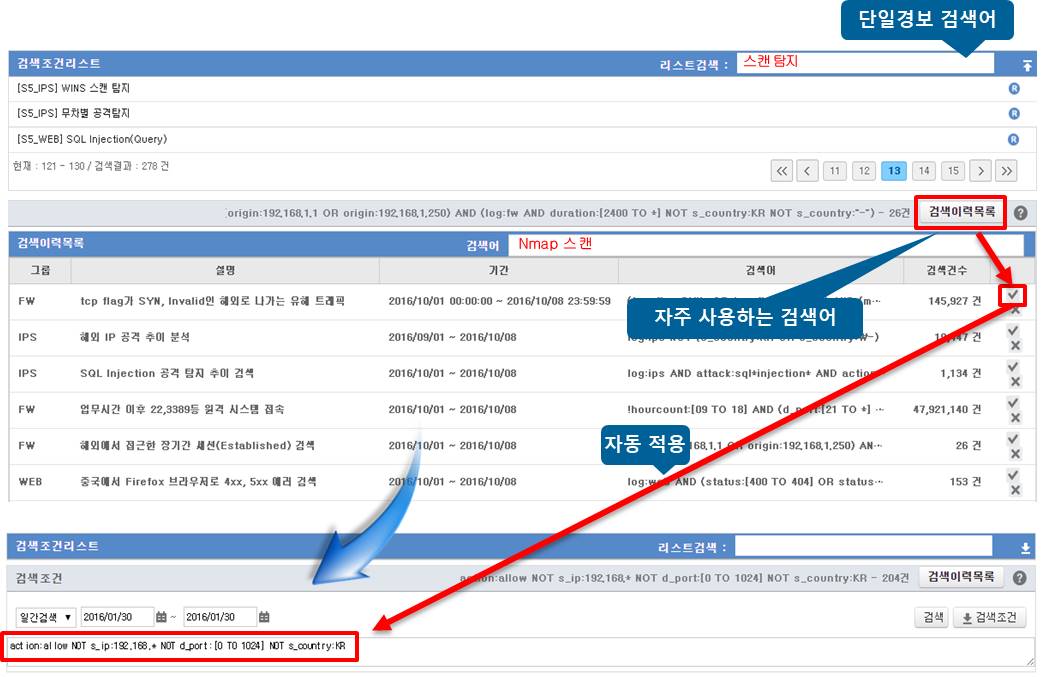

4) 검색 이력 목록 : 자주 사용하는 검색어 저장 후 불러 오기

3. 검색 문법

1) 검색어 규칙 : RAW필드는 원본 필드며, 파싱 필드는 알파벳 순으로 정렬

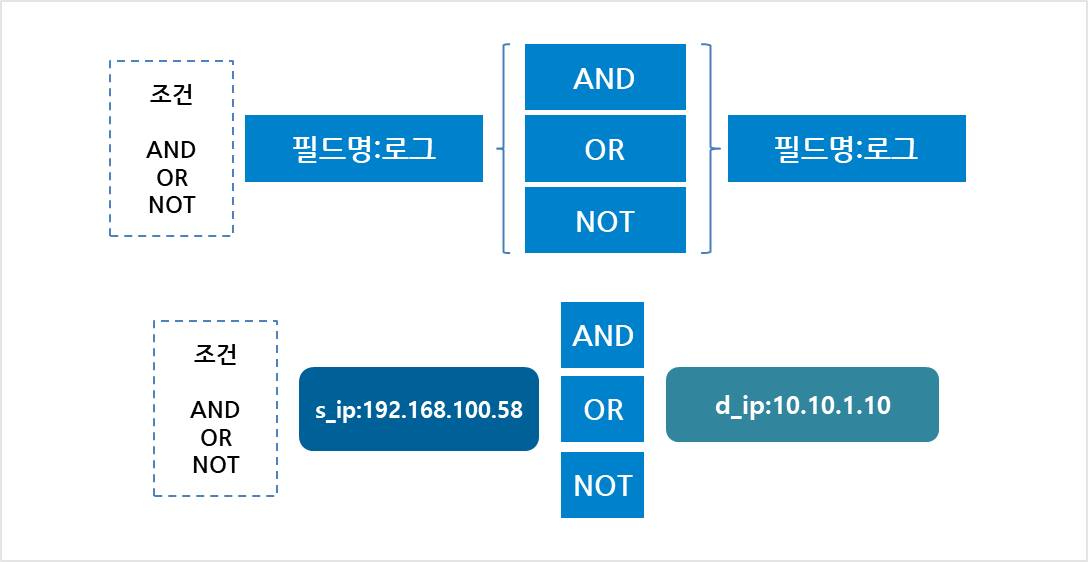

2) 조건 검색 : AND, OR, NOT은 반드시 대문자

3) 범위 검색

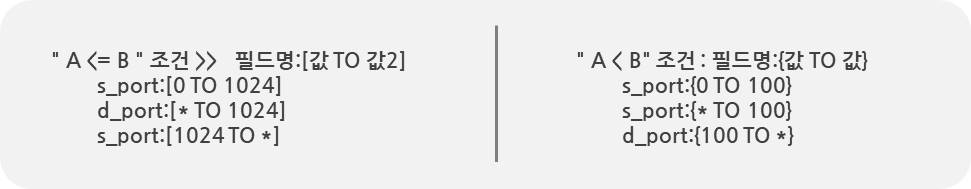

▶ Int, long 필드에서 범위 검색 : <= [0 TO 1024], < {0 TO 1024}

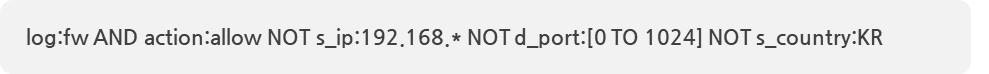

▶ 허용로그 중에 외국IP에서 Well-known 포트가 아닌 포트로 접근 이력 검색

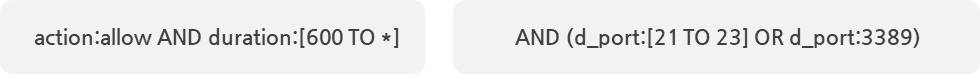

▶ 방화벽 세션 연결 시간이 10분 이상인 트래픽 검색. 그리고, 21,22,23, 3389 포트로 접근한 로그 검색

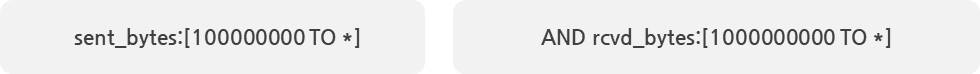

▶ 대용량 데이터 전송(100MB이상) 및 다운로드 (1GB 이상)

4) 검색어 활용

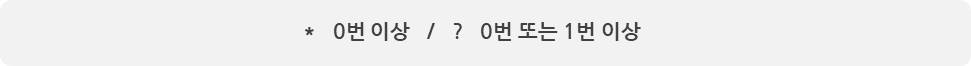

▶ String 필드에서 숫자 범위 검색 : 정규 표현식 이용

▶ 허용로그 중에 출발지 IP가 10.1.1.* (0~255) 대역 검색

▶ 허용로그 중에 출발지 IP 가 10.1.1.? (0~9) 한자리 IP 검색

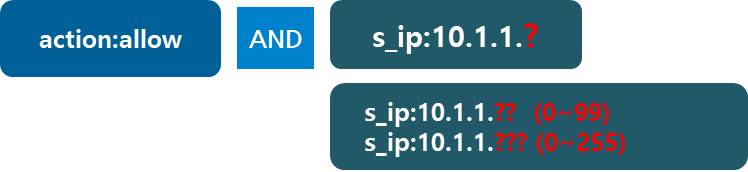

5) Range 검색

▶ IP 범위 검색 : IPv4 IP의 숫자값을 s_addr 필드를 통해 자동 변환

- IP 검색을 하고자 한다면 “조건검색” 메뉴의 s_ip, d_ip 필드에서 “range” 연산자 사용

6) 특수 문자 검색

▶ 특수문자 포함 검색 : 특수문자 앞에 (이스케이프 문자)붙여서 사용

이스케이프 문자는 그 다음에 오는 문자가 가지는 특별한 의미를 무시하는 단일 문자이다.

이스케이프 문자 = 백슬래시 문자()

ex_ ( , ) , ; , & , < , > , = , " , *, /, ?, %

▶ IPS 문자열 탐지명 검색 : (0258)IP Invalid Address

▶ 공백, 특수문자 검색 : “ “ 사용

Attack필드와 method필드는 IPS 공격 명 탐지 필드로 동일 역할을 하는 필드이다.

Attack필드와 method필드는 IPS 공격 명 탐지 필드로 동일 역할을 하는 필드이다.

그러나 토큰색인 기능 때문에 단어와 문자 별로 구분이 되어 적절하게 사용하면 된다.

▶ 일부 검색 (오라클의 like 검색)

▶ 특정 페이지 접속자 검색

7) FW 트래픽 분석 활용

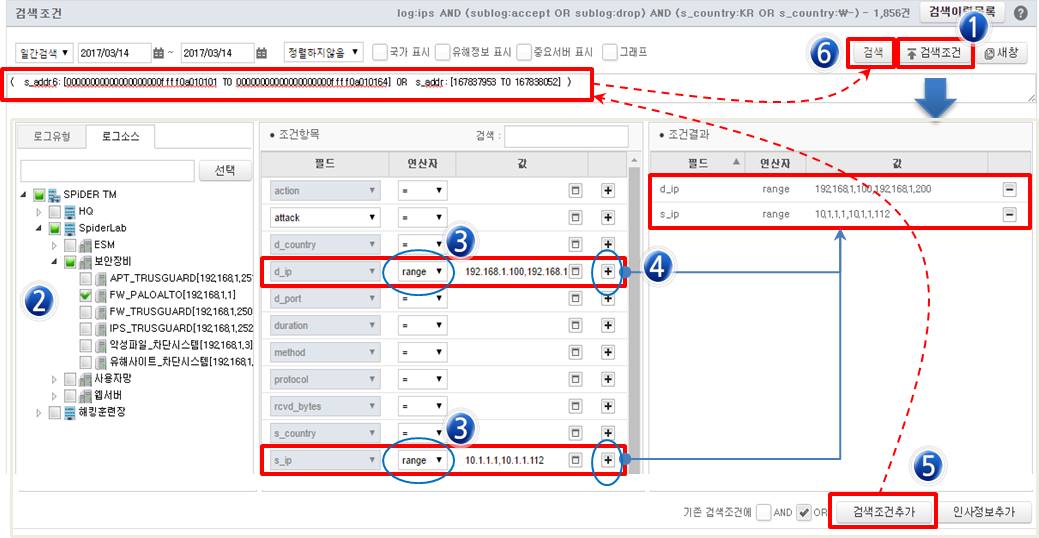

▶ FW : 트래픽 중 TCP flag가 44byte or 64byte이면서, SYN 패킷인 트래픽 검색

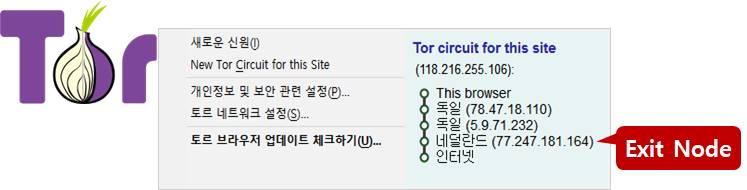

8) IP 우회 브라우저 토르(Tor) – 익명성 보장

▶ 토르 접근 이력 검색

▶ 검색어

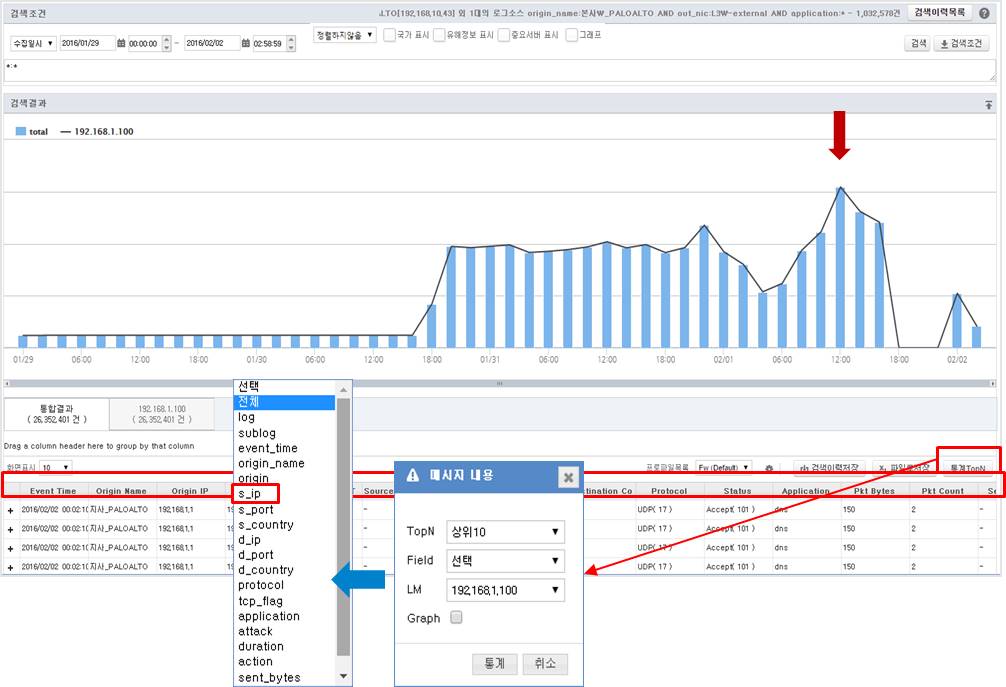

4. 검색 통계 TopN 통계

▶ FW Source IP 기준 트래픽 현황

5. 결론

▶ 기대효과

로그 검색은 단순히 과거 데이터의 조회가 아니다.새로운 공격은 갑자기 발생하는 것이 아니라 지속적인 공격 끝에 발견된 취약점을 통해 발생한다. TopN통계를 이용하여 과거 데이터 속에서 문제점을 찾아내고 그에 맞는 정책을 수립한다면 치명적인 보안사고가 발생하는 것을 사전에 예방 할 수 있을 것이다. |