1. 개요

CISCO 社의 “2018 아태지역 보안 역량 벤치마크 보고서”에 따르면 55%의 조직이 매일 1만번 이상의 보안 경보를 받고 있다고 한다. 보안관제센터(Security Operation Center, 이하 SOC)의 보안관제 요원들은 10,000건 이상 발생하는 보안경보를 하나씩 정탐과 오탐을 분류하고 공격으로 인해 피해가 발생되었는지 추가분석을 수행한다. 아무리 잘 훈련된 보안관제 요원이라 하더라도 매일 10,000건 이상의 보안경보를 분석한다는 것은 현실적으로 쉬운 일이 아니다.

이러한 환경적 요인으로 인해 1인당 분석할 수 있는 분석량을 초과하는 보안경보들을 좀 더 효율적으로 분석하기 위한 보안위협에 대한 공동대응이 이슈가 되고 있다. 해외의 CTA(Cyber Threat Alliance)나 국내 한국인터넷진흥원의 C-TAS(Cyber Threats Analysis System) 등은 이러한 움직임들의 결과라고 볼 수 있다. 이들 위협정보 공유체계를 통해서 악성코드 샘플, 피싱(Phishing), 문자메시지 피싱(SMS Phishing, Smishing)등 공격의 침해지표(Indicators of Compromise, 이하 IoC)로 불리는 정보들이 공유되고 있다. 본 글에서는 위협인텔리전스에서 수집되는 정보를 어떻게 수집하여 활용하는지에 대해 이야기 해 보고자 한다.

2. 무엇을 공유할 것인가?

국내·외 정보보안 분야에서 공유되는 정보는 일반적으로 공격자가 사용한 IP주소, 악성코드 배포나 명령제어(Command and Control, 이하 C&C)서버로 활용되는 도메인 주소 및 URL, 그리고 악성코드 HASH 정보 등이 있으며, 이러한 공격을 탐지하기 위한 Snort/YARA Rule 그리고 공격자의 행위를 파악 할 수 있는 TTP(Tactics, Techniques and Procedures)를 공유하기도 한다. SOC에서는 공유되는 정보를 이용하여 방화벽, IDS/IPS(침입 탐지/차단 시스템) 그리고 APT(Advanced Persistent Threat)솔루션 등에 반영하여 향후 발생될 수 있는 공격을 사전에 차단/탐지 할 수 있다. 그 외에도 보안관련 뉴스, 신규 취약점정보 그리고 악성코드나 공격 도구 분석 보고서 등이 공유된다. 국가 정보보호 관련 기관 및 기업에서는 발견한 해킹사고를 분석하여 관련내용을 공유함으로써 추가 피해를 줄이고자 하는 노력을 하고 있다. 다음은 공유되는 정보의 예이다.

|

정보

명

|

설

명

|

|

뉴스

클리핑

|

보안관련 뉴스

|

|

보안

공지

|

알려진 공격에 대한 대응 방법 및 조치 방안

|

|

보안

관련 행사

|

보안 관련 행사

|

|

보안

관련 칼럼

|

최근 이슈가 되는 기술이나 사건에 대한 칼럼

|

|

신규

취약점 및 Exploit

|

신규 공개된 CVE,

Exploit, PoC

Code 목록

|

|

분석

보고서

|

보안기술 분석 보고서

악성코드 분석 보고서

신규취약점,

Exploit, PoC

Code분석 보고서

해킹사례 분석 보고서

|

|

탐지

정책

|

Snort, YARA 탐지 정책

|

|

IoC(위협정보)

|

Black List IP, URL, HASH 등

|

|

악성메일

정보

|

악성메일 주소,

내용, 첨부파일 등

|

|

보안경보

통계

|

공격 패턴/포트 등의 통계

|

[표 1] 공유되고 있는 정보보안 관련 정보 예시

이러한 정보보안 관련 정보들은 일일 보고서, 분석보고서, CTI(Cyber Threat Intelligence)시스템 등 다양한 채널로 공유되고 있다.

정보보안 관련 뉴스, 보안공지, 행사, 취약점 목록은 Daily Security NEWS와 같은 일간 보고서형태로 공유되며 사회적 이슈가 되었거나 공격 기법을 확인 후 그에 맞는 대응방법 및 조치방법을 공유하기 위한 분석보고서, 대량의 IP, HASH, URL 정보 및 취약점 정보는 CTI 시스템을 통해 공유 되고 있다.

|

Daily Security NEWS

|

분석보고서

|

IGLOO CTI

|

|

|

|

|

[표 2] 다양한 정보공유 방법

3. 어떻게 수집하고 배포할 것인가?

사이버위협정보는 다양한 출처에서 각자의 방법으로 정보를 공유하고 있다.

정보 형태로 살펴보면 A라는 기관에서는 URL을 하이퍼링크로 사용되지 않도록

HTTP://가 아닌 HXXP:// 라고 하고, Dot(.)을 대괄호를 포함하여 [.]로 표현하기도 한다. B라는 기관은 악성코드 HASH 정보를 SHA256으로 배포하지만 C 업체는 MD5나 SHA1으로 배포되기도 한다.

정보 배포 방법으로 보면 ‘이메일’, ‘SMS’, ‘정보공유 시스템’, ‘홈페이지 게시’ 등으로 배포 한다.

이렇게 다양한 형태 및 배포 방법으로 공유되는 정보를 사용하고자 하는 이용자 입장에서는 수집이나 표준화가 여간 번거로운 일이 아닐 수 없다.

모든 정보를 동일한 형태로 표준화 하긴 어렵지만 정보의 형태나 분류(탐지정책, 침해지표, 악성코드정보 등)로 구분하여 표준화된 코드를 부여한다면 다양한 보안장비에 적용하거나 데이터베이스화 할 때 도움이 될 것이다. 아래의 그림은 탐지정책, 침해지표, 악성코드 정보 코드체계의 예시이다.

|

사이버위협 탐지정책 코드 체계

|

|

형태 : IGRSS.01.00001

|

|

침해지표(IoC) 코드

체계

|

|

형태 : IG-IOC-001

|

|

악성메일 코드 체계

|

|

형태 : IG-MAL-001

|

[표 3] 사이버위협정보 코드 체계 예시

4. 어떻게 활용할 것인가?

내·외부의 위협정보(위협 URL/IP, 취약점정보, 침해지표, 탐지정책, 악성코드 등)를 수집하여 각 보안관제센터(SOC)에서 보안경보를 분석할 때 판단 근거로 활용할 수 있다. 예를 들어 언론을 통해 타 기관에 대규모 분산서비스 거부공격(Distributed Denial of Service, 이하 DDoS) 공격이 발생하는 것을 확인했다면 공격에 사용된 IP가 내부네트워크로 유입되지 않도록 방화벽에 차단정책을 설정할 수 있고, 사전에 C&C IP로 알려진 정보가 공유되었을 경우 해당 IP와 내부시스템이 통신한 기록이 있는지 검색하여 악성코드에 감염여부와 추가 피해가 있는지를 효과적으로 분석하고 빠르게 대응할 수 있다.

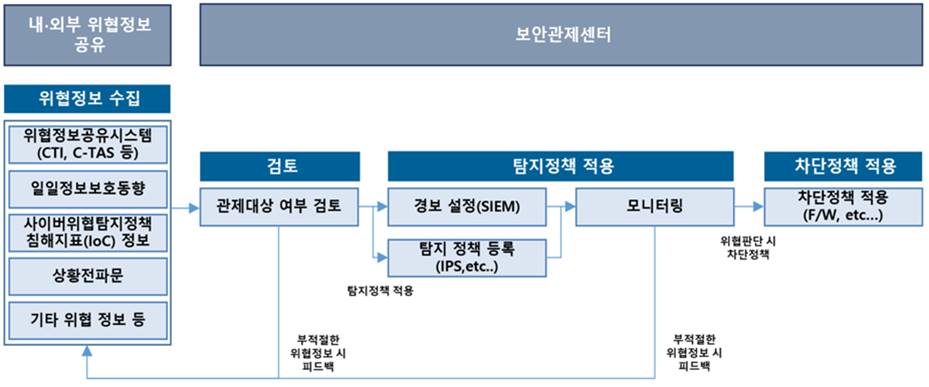

위협정보가 공유되었을 경우 다음과 같은 절차로 진행된다.

첫 번째 위협 정보가 수집될 경우 먼저 해당정보와 보안관제 대상과의 연관성이 있는지 부적절한 정보인지 판단한다. OSINT(Open Source Intelligence)라고 불리는 공개된 출처 또는 정부기관 등의 신뢰할 수 있는 출처에서 정보를 획득하였다 하여도 최초 분석가의 오판(誤判), 정보 처리자의 단순한 실수 등이 발생할 수 있음으로 정보를 100% 신뢰하기 보다는 중요한 정보와 불필요한 정보를 분리해야 한다.

두 번째로 위협 정보가 관제 대상에 피해를 입힐 우려가 있다고 판단되면 침입탐지시스템 등에 공격을 식별할 수 있는 탐지정책을 적용하고, SIEM(Security Information and Event Management)에서는 관련된 보안경보가 있는지 검색을 하거나 지속적인 모니터링을 수행하도록 경보설정을 한다.

세 번째로 실제 위협이 발생했거나 가능성이 높은 경우 방화벽이나 APT 솔루션에 차단 정책을 설정하여 위협이 발생하지 않도록 한다.

각각의 단계에서 부적절한 정보는 피드백을 통해 불필요한 정보를 수정하여 위협정보가 정제되어야 한다.

[그림 1] 위협 정보 적용 및 처리 프로세스

5. 사례 : SIEM을 통한 위협인텔리전스 활용하기

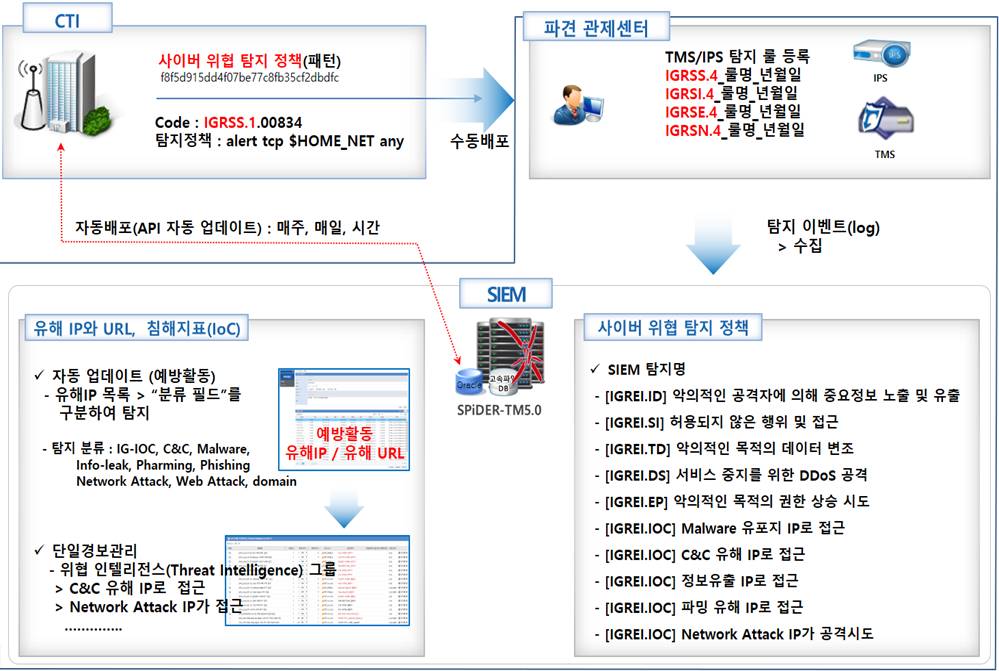

각각의 기관, 기업들 마다 수집할 수 있는 정보가 다르고 해킹사고에 대한 대응방식도 다를 것이다. 앞서 이야기한 것처럼 매일 1만개의 보안경보가 발생한다고 했을 때 단일보안장비(방화벽, IDS/IPS, 백신 등)에서 모든 정보를 식별하는 것 보다는 SIEM을 활용하는 것이 효과적이라 할 수 있다. 아래의 그림은 사이버위협 정보를 각 보안관제센터(SOC)에서 수신한 후 IPS/TMS에 어떻게 적용하고, SIEM에서는 IPS/TMS에서 발생되는 이벤트를 효과적으로 처리하는지에 대한 “SIEM에서의 사이버위협정보 활용 개념도” 이다.

먼저 CTI를 통해 수집된 사이버위협 탐지정책이나 침해지표를 매주, 매일, 매시간 마다 확인할 수 있으며 고유한 코드번호를 가지고 있다. 이러한 코드번호를 이용하여 보안관제센터(SOC)에서는 사용하는 단일 보안장비(방화벽, IDS/IPS, APT 솔루션 등)에 적절하게 탐지 및 차단 정책을 생성한다. 마지막으로 각 단일 보안장비에서 사전에 등록한 탐지정책이나 침해지표에 대한 보안경고가 발생하였을 때 SIEM을 통해서 한눈에 확인 할 수 있다.

[그림 2] SIEM에서의 사이버위협정보 활용 개념도

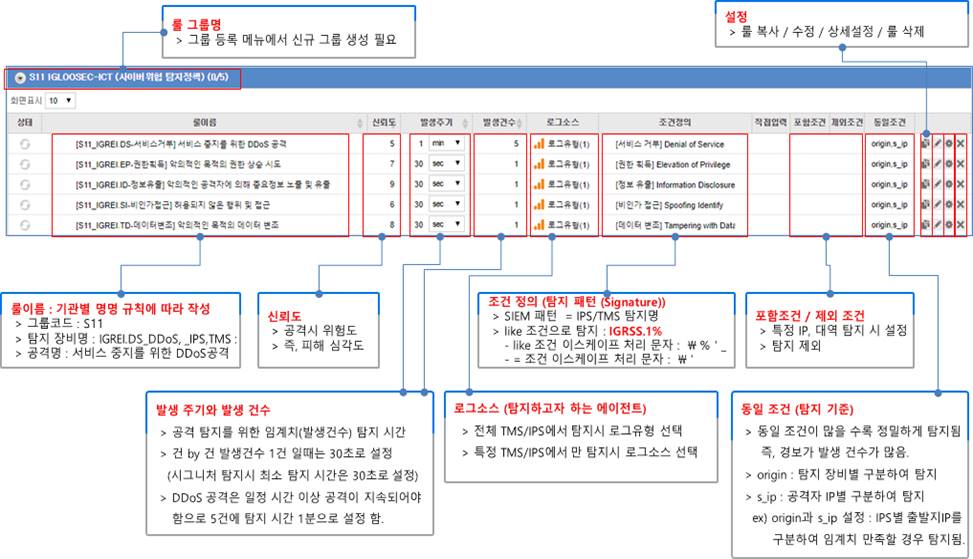

SIEM에서도 각각의 사이버 위협 정보 별로 구분하여 정책을 생성하고 발생 주기 별 경보를 발생하도록 아래와 같이 설정한다.

[그림 3] SIEM을 활용한 위협정보 설정 및 활용방법

6. 마지막으로

'구슬이 서 말이라도 꿰어야 보배' 라는 속담이 있는 것처럼 아무리 좋은 정보라 할지라도 제대로 분석&활용하지 못하면 가치 있는 정보라 할 수 없다. 따라서 정보의 가치를 높이기 위해서는 단순히 정보를 많이 보유하는 것보다 수집된 정보를 분석하고 서로 피드백을 주고받으며 활용하는 것이 더욱 중요한 일일 것이다.

빠른 네트워크, 다양한 기기들에서 발생되는 보안경보에 대하여 OSINT, 언론, 분석보고서, 기관간의 정보공유채널 등에서 수집되는 다양한 사이버위협 정보는 신/변종의 악성코드를 탐지하거나 비정상적인 행위 등을 식별할 수 있도록 도와주고 오탐을 줄여 시그니처 기반 탐지시스템의 한계를 보완해 주는 용도로 사용할 수 있다. 전통적인 시그니처 기반 탐지시스템과 더불어 행위기반 탐지시스템과 사이버위협정보를 활용하면 수 많은 보안경보에 섞여있는 실제 공격자들의 악의적인 행위를 미리 알아내 대응할 수 있고, 공격자들로부터 자산을 안전하게 보호할 수 있을 것이다.