보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

불법 암호화 화폐 채굴 탐지

2021.06.02

18,109

01. 개요

ㆍ암호화 화폐 가치 상승에 따른 불법 암호화 화폐 채굴이 증가할 것으로 예상

암호화 화폐의 가치가 많이 상승한 2017년 12월 불법 암호화 화폐 채굴 악성코드가 탐지된 건수는 170만건 정도로 같은 해 1월 2만건보다 8,500%가 급증한 수치였다. 최근 비트코인의 가치가 2020년 3월과 비교하여 1,000%로 정도 상승하면서 암호화 화폐에 대한 관심이 증가하고 있고, 이에 따른 불법 암호화 화폐 채굴 또한 늘어날 것으로 예상된다.

사용자 모르게 설치된 불법 암호화 화폐 채굴 악성코드는 시스템 자원(CPU) 사용량을 증가시키고, 그 영향으로 시스템이 정상적으로 서비스를 할 수 없게 만들수 있을 뿐만 아니라, 전력 사용량 증가 및 시스템 사용 기간 단축과 같은 피해가 발생할 수 있다.

[그림 1] 암호화 화폐 (Bitconin)

02. 탐지 시나리오

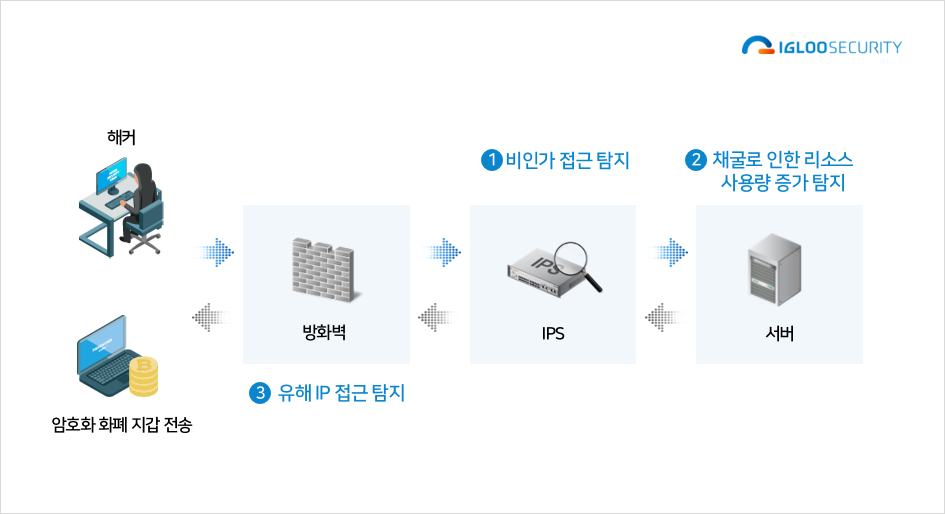

[그림 2] 탐지 시나리오

1) IPS에서 비인가 접근 탐지

해커가 내부 서버에 접근하기 위해서 다양한 방법의 해킹을 시도할 것이고 이는 IPS에서 탐지가 가능하다. IPS에서 발생한 이벤트 중에서 비인가접근 관련 이벤트(탐지명에 brute force, rlogin, Zeroboard, ftp login 가 들어간 이벤트)가 발생한 것을 모니터링 한다.

2) 채굴로 인한 서버 리소스(CPU) 사용량 증가 탐지

정상적인 서비스를 제공하기 위해서 서버들은 리소스(CPU) 사용을 안정적으로 가져갈 것이다. 하지만 불법 암호화 화폐 채굴을 하기 위해서 서버의 CPU를 한계점까지 사용할 것이기에 CPU 사용량이 90%를 넘는 서버가 있는지 모니터링 한다.

3) 서버에서 유해IP 접근 탐지

해커는 채굴된 암호화 화폐를 사용하기 위해서 본인이 소유한 암호화 화폐 지갑으로 전송하게 된다. 알려진 암호화 화폐 지갑 IP를 블랙리스트로 등록하여 서버에서 해당 IP를 접근하는 것을 모니터링 한다.

03. 단일 경보 생성

1) IPS에서 비인가 접근 탐지

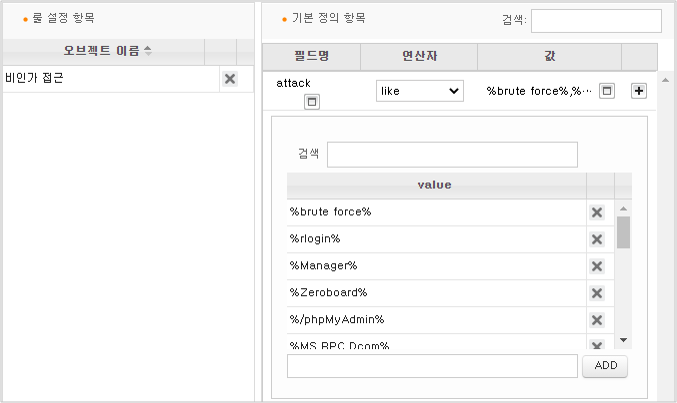

해커는 내부 서버에 악성코드를 설치하여 불법 암호화 화폐 채굴에 사용하기 위해서 다양한 방법과 해킹툴을 사용할 것이다. 이는 IPS에서 탐지되어 비인가자가 서버에 접근 시도하는 것을 확인할 수가 있다. SPiDER-TM에서는 IPS에서 탐지된 이벤트 중에서 비인가 접근 시도에 해당하는 탐지명을 등록하여 모니터링 할 수가 있다.

Sniper IPS 기준으로 탐지명은 brute force, rlogin, Zeroboard, ftp login 등의 문구가 포함된 이벤트가 해당한다.해당 탐지명이 발생할 경우 모니터링 할 수 있도록 ‘비인가 접근’이라는 오브젝트를 생성한다.

[그림 3] 비인가 접근 오브젝트

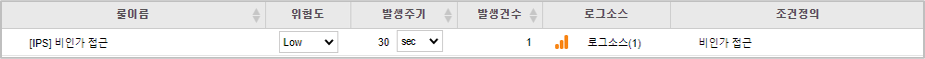

생성한 오브젝트를 활용하여 비인가 접근 탐지 단일 경보를 생성한다.

[그림 4] 비인가 접근 탐지하기 위한 단일 경보

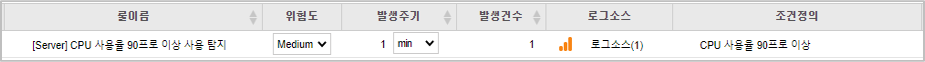

2) 채굴로 인한 서버 리소스(CPU) 사용량 증가 탐지

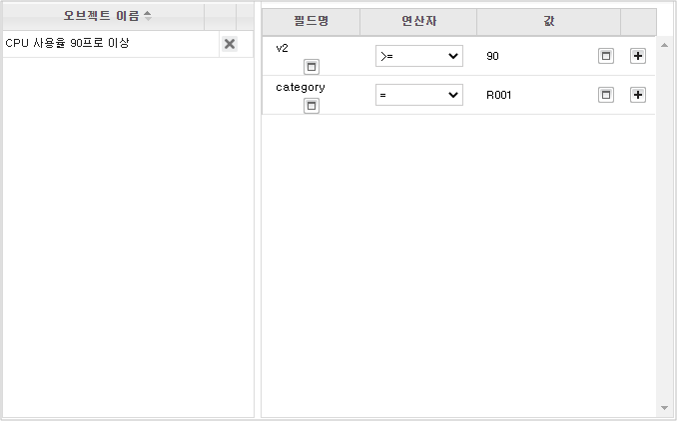

암호화 화폐 채굴을 위해서 서버 리소스(CPU)를 많이 사용하게 된다. CPU 사용율이 높은 서버를 모니터링하여 불법 암호화 화폐 채굴에 서버가 사용되고 있는 것은 아닌지 모니터링할 필요가 있다.

웹 서버나 내부 중요 서버에 SPiDER-TM Agent를 설치하면 서버의 리소스 사용량(CPU, Memory, Disk 등)을 모니터링 할 수가 있다. 서버의 CPU 사용율이 90%가 넘을 경우 모니터링할 수 있는 오브젝트를 생성한다.

[그림 5] CPU 사용율 90% 이상 오브젝트

생성한 오브젝트를 이용하여 CPU 사용율이 90% 이상인 경우를 탐지할 수 있는 단일 경보를 생성한다.

[그림 6] CPU 사용율 90% 이상 탐지하기 위한 단일 경보

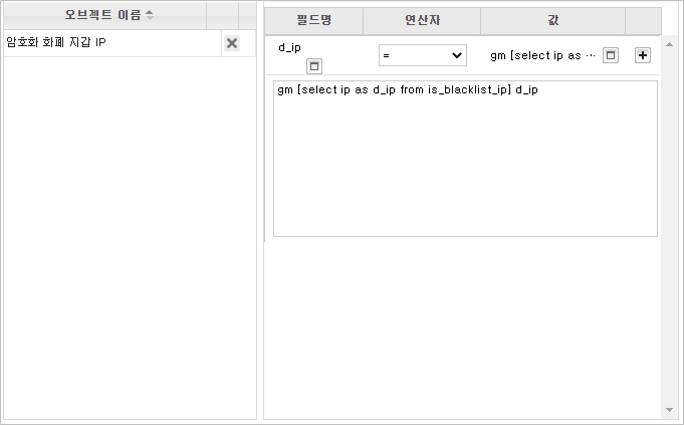

3) 서버에서 유해IP 접근 탐지

채굴한 암호화 화폐를 사용하기 위해서 해커는 본인의 암호화 화폐 지갑으로 옮기는 작업을 진행할 것이다. 암호화 화폐 지갑이 있는 IP로 내부 서버가 접근할 경우 FW을 통과해서 나가기 때문에 FW에 이벤트가 발생한다.

SPiDER-TM은 FW에서 발생한 이벤트 중에서 암호화 화폐 지갑이 있는 IP(블랙리스트 IP)로 접근하는 이벤트를 모니터링할 수 있도록 오브젝트를 생성한다. 그리고 블랙리스트 IP의 경우 지속적인 추가/삭제를 통해서 관리를 해야한다.

[그림 7 암호화 화폐 지갑 IP 오브젝트

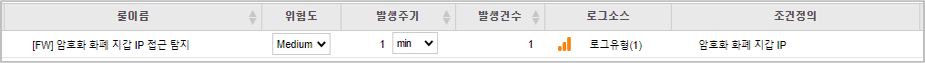

[그림 8] 암호화 화폐 지갑 IP 접근을 탐지하기 위한 단일 경보

04. 상관분석 등록 및 상세분석

1) 상관분석 등록

앞서 등록한 단일 경보 3가지에 대하여 1단계 부터 3단계까지의 상관분석 등록을 하여 시나리오 탐지가 가능하다.

1. IPS를 통해서 내부 서버로의 비인가 접근 로그를 탐지

2. 내부 서버의 리소스(CPU) 사용율을 모니터링하여 암호화 화폐 채굴로 사용되고 있는지를 탐지

3. FW를 통해서 내부 서버가 암호화 화폐 지갑으로 접근하는 로그를 탐지

• 승계 조건을 활용하여 연계 경보 탐지

1단계 → 2단계 승계 조건 : 1단계 목적지 IP = 2단계 장비 IP

2단계 → 3단계 승계 조건 : 2단계 장비 IP = 3단계 출발지 IP

[그림 9] 상관분석 설정 및 경보 발생

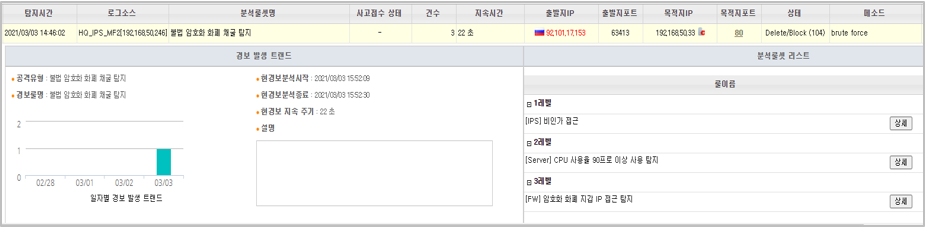

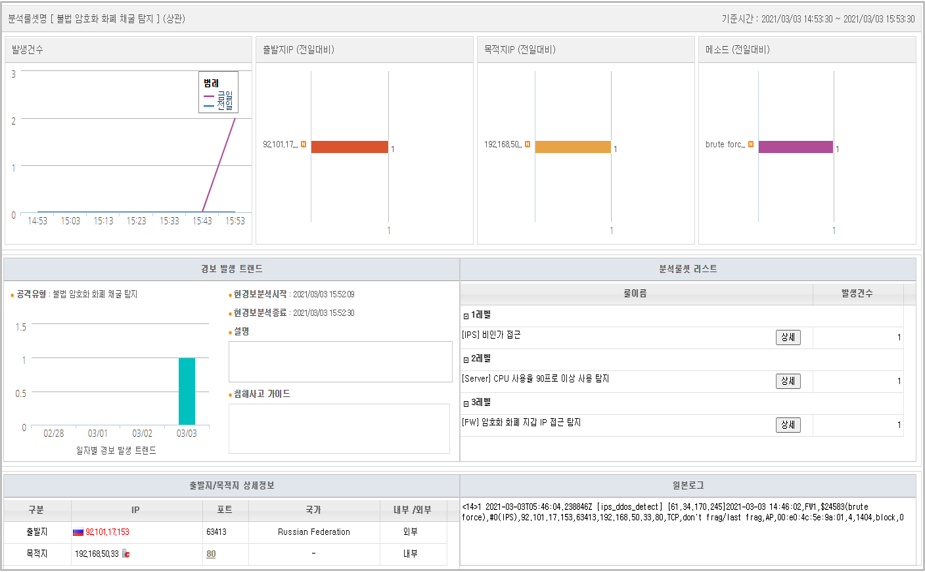

2) 상세분석

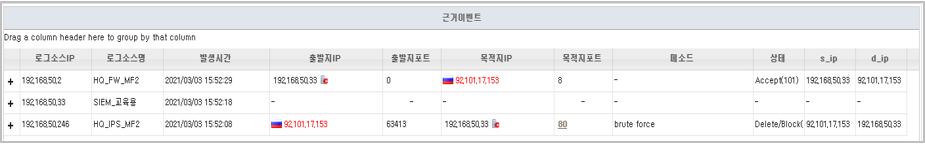

상세분석 기능을 이용하여 근거데이터, 경보 트렌드 분석이 가능하다.

발생된 룰셋에 대한 발생건수, 차트 및 근거이벤트 대표 출발지IP, 목적지IP의 상세정보, 경보의 원본로그 정보, 경보발생 그래프를 확인할 수 있다.

[그림 10] 상관분석 경보 상세내역

05. 예방대책

해커가 기업의 웹 서버를 해킹 후 암호화 화폐 채굴 프로그램을 설치 및 가동하여 암호화 화폐를 채굴하고 해커의 암호화 화폐 지갑으로 전송하는 사건이 종종 발생한다. 암호화 화폐의 금전적인 가치가 상승함으로 개인 혹은 기업의 컴퓨터 자원을 사용해 암호화 화폐를 불법 채굴하는 사례는 늘어날 것으로 예상된다.

이와 같은 피해를 막기 위해서는 시스템 접근 시 인가된 인원과 장비만 사용할 수 있도록 시스템 접근 권한을 강화해야 할 것이다. 그리고 내부 서버에 암호화 화폐 채굴 프로그램이 존재하는지 점검하고 암호화 화폐 채굴과 관련된 도메인 IP로 접근하지 못하도록 방화벽 차단 정책을 설정하는 것이 좋다. 그 외에도 주기적인 취약점 점검 및 최신 업데이트 적용을 통해 서버가 해킹 되는 것을 사전에 방지하는 것이 좋다.

개인의 경우 소프트웨어 최신 보안 업데이트 및 백신 프로그램 설치를 통한 주기적인 PC 점검을 진행하는 것이 좋으며, 출처가 불분명한 이메일을 열람하거나 프로그램 다운로드는 하지 말아야 한다. 특정 사이트에 접근할 경우 사용자가 접속한 동안 사용자 PC의 자원을 이용하여 암호화 화폐를 채굴하거나 사용자 PC가 암호화 화폐 채굴 악성코드에 감염되는 사례도 있으니 주의가 필요하다.