보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

사례로 보는 산업제어시스템의 랜섬웨어

2020.06.01

31,804

1. 개요

2010년 이란의 원자력시설을 대상으로 웜(Worm) 바이러스인 스턱스넷(Stuxnet)과 네트워크 공유 및 프린터 스풀러 취약점 등을 이용하여 관리자 권한을 획득한 뒤 PLC감염으로 원자력발전소의 원심분리기 일부 기능이 마비되었던 사건이 있었다. 이 사건은 ICS(산업제어시스템, Industrial control system)의 보안(Security)이 안전(Safety)에 미치는 영향에 대해 경각심을 인지하게 되는 계기가 되었다.

그로부터 10년이 지난 지금 4차 산업혁명의 기술발전으로 기존의 OT(Operation Technology)와 IT(Information Technology)의 결합으로 인해 새로운 보안위협(Threat)을 맞이하고 있다. 최근 발생한 사이버 공격 사례를 살펴보더라도 2012년 사우디 아람코 해킹사고, 2015년 우크라이나 전력망 마비, 2016년 미국 미시간 발전소 수자원 시설 등 석유산업, 핵시설, 원자력, 수자원 등 에너지 산업을 겨냥한 공격이 꾸준히 증가하고 있다는 것을 알 수 있다.

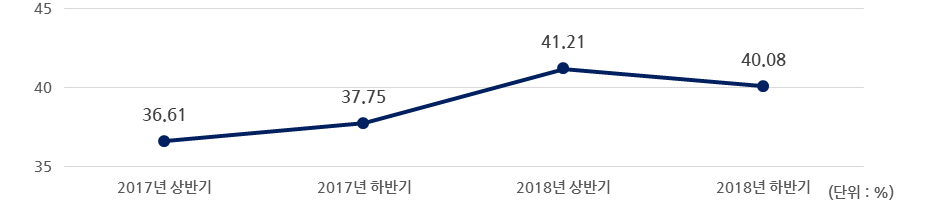

[그림 1]의 2018년 Kaspersky社에서 조사한 사이버 공격 탐지 비율 중 ICS의 사이버 공격추이 변화를 보더라도 2017년 평균 37.18%에서 2018년 평균 40.65%로 1년 사이에 평균 3.5%가량 공격이 증가한 것을 알 수 있다. 해당 수치가 카스퍼스키의 솔루션이 설치된 ICS기준으로 산정된 것을 감안하면 1년 사이에 공격탐지 건수가 눈에 띄게 증가되었다고 볼 수 있다.

[그림 1] ICS에서 발생한 사이버 공격 발생 추이 (출처 : 카스퍼스키)

이와 같은 ICS 사이버 공격의 변화는 기존 ICS의 상당수가 외부망과의 경계가 분명한 완벽한 폐쇄망 형태의 운영을 수행하였다면 센서(Sensor)나 액츄에이터(Actuator)등과 IoT를 결합하여 데이터 기반 운영(Data based Operation)이 가능하게 되면서 업무 효율성이 증가되었으나 IT연계로 인한 보안위협 증가로 귀결되게 되었다. 결국 운영 편의성과 효율성의 목적으로 결합된 IT환경은 ERP, SCM, CRM등의 업무 환경과도 결합되면서 USB, 이메일, Misconfiguration등으로 인한 외부 침임경로로 악용되는 문제를 야기시키게 되었다.

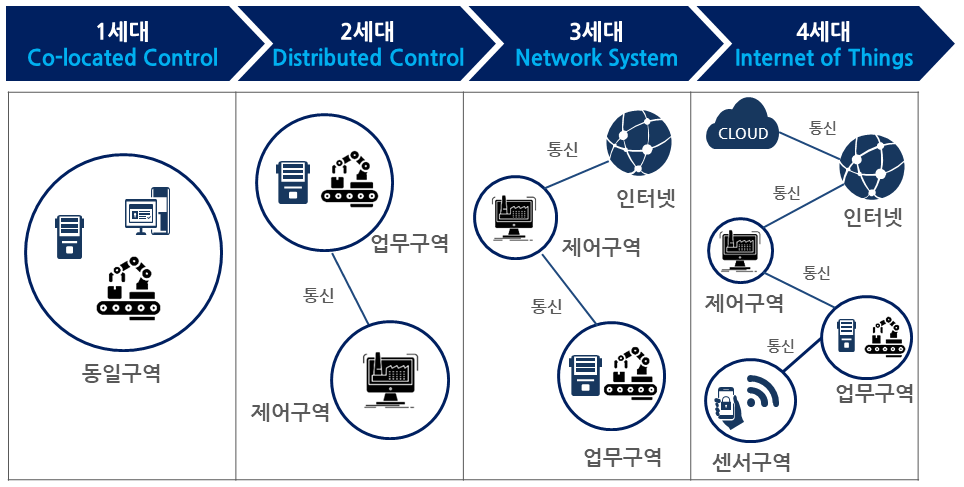

[그림 2] 산업제어시스템의 변화과정 (출처 : 중소기업 기술 로드맵, 2017)

2017년 중소기업 기술 로드맵 사이트에서 발표한 “중소기업 기술로드맵 전략보고서”에 따르면 산업제어시스템의 발전추이는 네트워크를 지원하지 않는 1세대부터 인터넷과 클라우드까지 지원 가능한 4세대까지 발전되어 왔으며, 임베디드 기반이 주를 이루던 OT환경에서도 Windows나 Unix/Linux등 표준 기술환경이 확산됨에 따라 IT환경에서 발생되던 보안위협이 ICS환경에서도 동일하게 발현될 것이라고 설명하였다.

이러한 환경의 변화는 공격의 형태에도 많은 영향을 미치게 되었다. ICS환경에서 발견되고 있는 랜섬웨어로 인한 피해사례가 이런 공격의 변화를 보여준다고 볼 수 있다. 정보유출이나 시스템 마비를 목적으로 사용되던 APT공격용 악성코드들은 2015년 우크라이나 정전사태에서도 볼 수 있듯이 랜섬웨어와 킬디스크를 결한한 형태로 변모하게 되면서 최근까지 랜섬웨어를 이용한 ICS사이버 공격은 꾸준히 증가하고 있다.

공격대상이 무차별 다수인 경우에는 랜섬웨어를 통한 금전탈취를 시도하였으나 랜섬웨어 제작 및 유포 서비스(Ransomeware-as-a-Service, 이하 RaaS)의 증가와 다수의 피해사례를 통한 사용자 보안인식의 강화로 ICS 등 타깃형 공격에 랜섬웨어 공격사례가 높아지게 되었다. 또한 랜섬웨어 감염으로 인해 금전탈취가 발생되지 않더라도 시스템 영향도가 높고 감염사실만으로도 화제를 유발하기 때문에 활용사례가 빈번하다고 볼 수 있다. 따라서 이번 호에서는 산업제어 시스템 환경에의 랜섬웨어로 인한 피해사례를 분석해보고 대응방안에 대해서 살펴보고자 한다.

2. 산업제어시스템을 겨냥한 공격 프로세스 : MITM ATT&CK for ICS Matrix

주요 사례를 살펴보면, 공격의 양상이 변화하여도 과정에 대한 흐름은 일정한 규칙이 존재하였고 정형화 할 수 있었다. 이를 기반으로 사이버 공격 및 침투에 대한 과정이 MITM ATT&CK for ICS이다. ATT&CK는 특정 악성코드나 공격 그룹에 대해 공격 과정을 규칙화 해 놓은 것이며 서로 다른 악성코드가 과정이 유사하다면 동일한 공격그룹의 소행이나 특정 악성코드의 파생으로 간주한다.

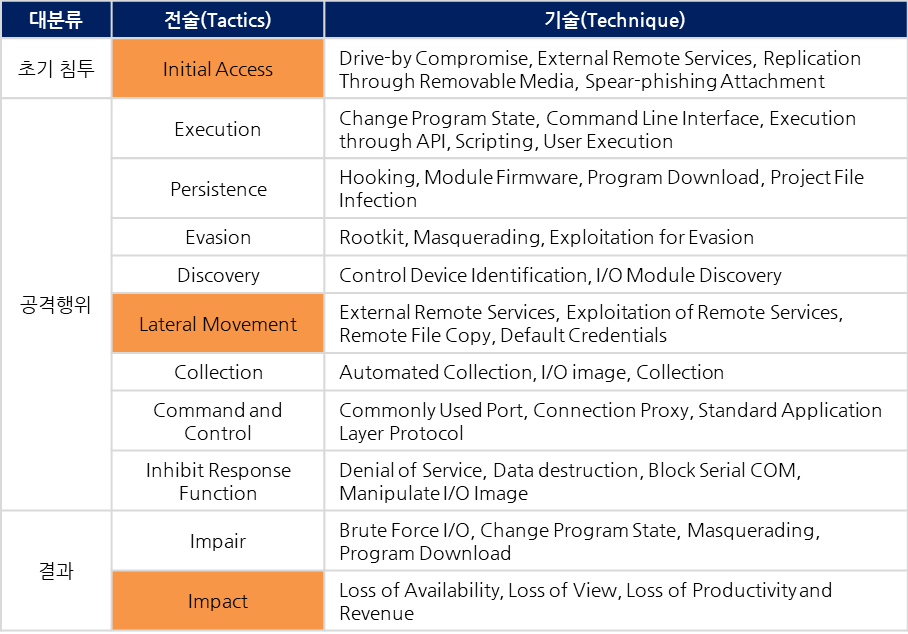

상위 11개의 분류는 전술(Tactics)이며 각 전술 별로 기술(Technique)이 명시되어 있다. 더욱 큰 그림으로 보기 위해 [표 5-1]의 매트릭스에서 11개의 전술을 크게 3가지의 대분류로 나누어 보았다. 랜섬웨어의 경우에는 초기 침투(Initial Access)와 감염 후 Lateral Movement, 결과인 Impact 전술에서 유사한 공격 과정을 보였으며 이와 유사할 경우 랜섬웨어로 간주한다. 중간 공격 과정에서 고유 특성 상 약간의 차이는 있을 수 있으나 주요 알려진 랜섬웨어에서는 아래의 세가지 전술에서 유사한 공격 기술을 나타내었다. 각 전술 별로 ICS를 공격한 랜섬웨어의 형태를 분석하여 보자

[표 1] ICS에서 랜섬웨어에 사용가능한 Tactics와 Technique (출처 : ATT&K)

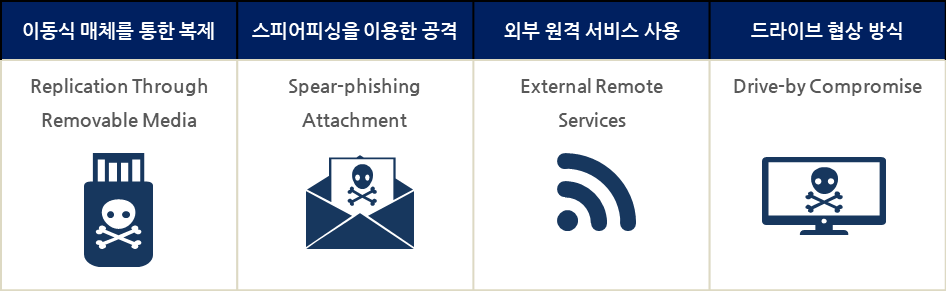

1) 침투 프로세스 : 초기 침투

ATT&CK에서 분류된 초기 침투의 상세 기술은 전체 10개이며 그 중 랜섬웨어가 유포될 때 흔히 쓰이는 방식은 4가지 방식으로 분류할 수 있었다. 최초에 시스템 내부에 접근하고자 할 때 사용하는 방식은 "Replication Through Removable Media (이동식 매체를 통한 복제)"방식과 "Spear-phishing Attachment (스피어피싱을 이용한 공격)" 방식을 통해 주로 내부에 침투하게 된다. 드라이브 협상 방식의 경우 다른 방식과 결합하여 내부에 침투한다.

- Drive-by Compromise (드라이브 협상 방식)

- External Remote Services (외부 원격 서비스 사용)

- Replication Through Removable Media (이동식 매체를 통한 복제)

- Spear-phishing Attachment (스피어피싱을 이용한 공격)

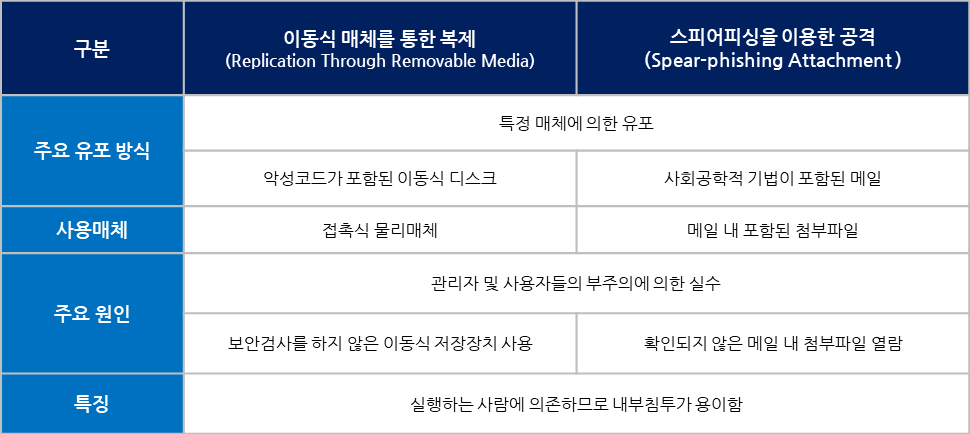

[표 2] 초기 침투 방식

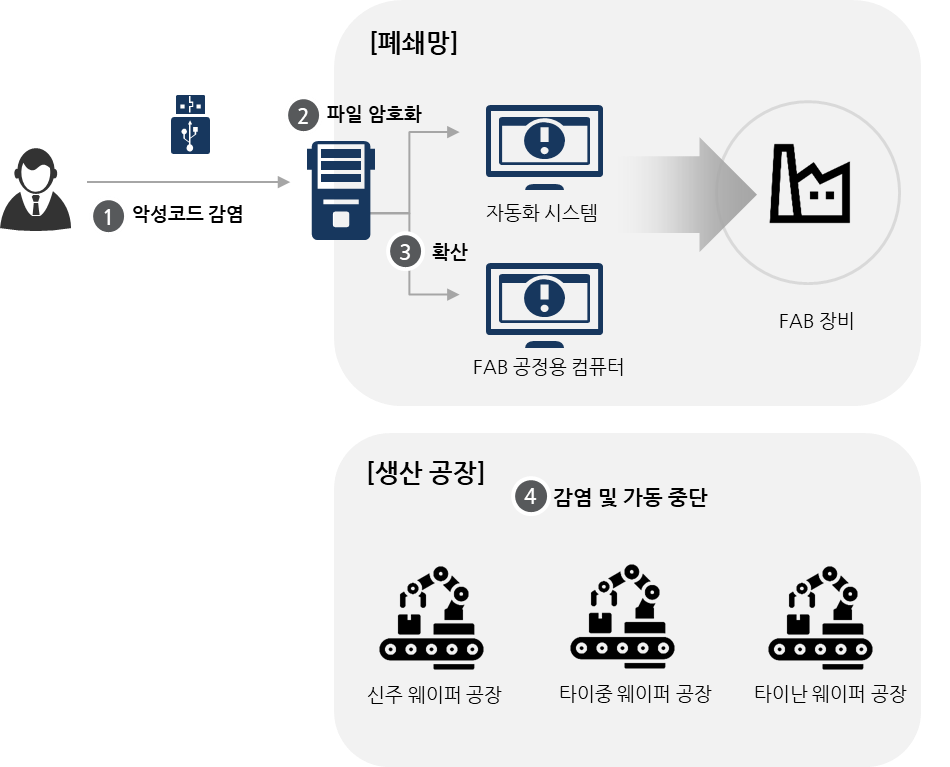

Replication Through Removable Media (이동식 매체를 통한 복제) 방식의 경우 기존의 발전되지 않은 ICS에서도 꾸준하게 발생된 침투 방식이며 오늘날까지 대다수의 큰 이슈에서 밝혀진 최초 침투 방식 중 하나이다. 최근에 발생된 사례 중 하나는 2018년 대만의 TSMC社의 랜섬웨어 사태이다. USB를 통해 네트워크로 접근할 수 없는 폐쇄망 시스템에 접근하여 생산공장까지 영향을 주게 되었다.

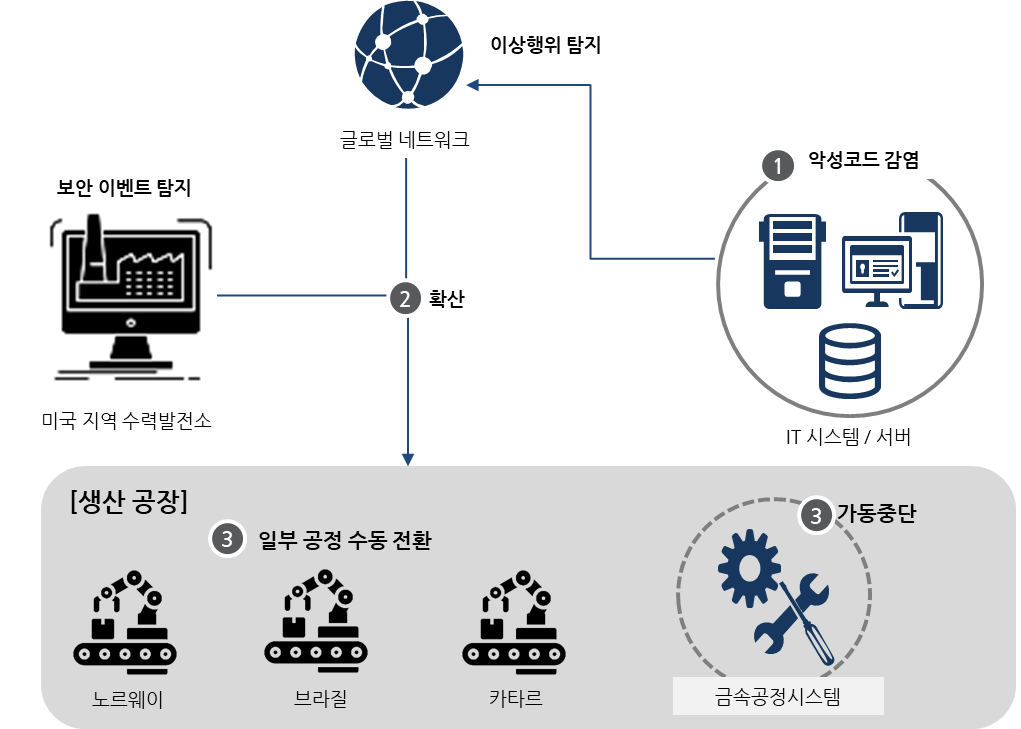

[그림 3] 대만 TSMC Wannacry Ransomware 감염 과정

Spear-phishing Attachment (스피어피싱을 이용한 공격)의 경우 ICS 산업이 인터넷 망과 연결되는 오늘날의 시스템에서 가장 많이 이용되는 방식 중 하나이다. 랜섬웨어 유포방법 중 가장 널리 쓰이는 방법 중 하나이며 사회 공학적 기법을 이용한다. 악성코드가 내포된 첨부파일을 메일과 함께 유포하고 있으며 실행하는 사용자의 권한을 따르게 된다. 스피어피싱을 통해 내부 시스템이 감염된 사례는 2016년에 발생한 미시간 수자원 발전소의 랜섬웨어 감염 사태이다. 내부 직원의 실수로 랜섬웨어가 포함된 첨부파일을 열람 시 파일 암호화가 진행되었고 내부 네트워크로 감염이 확산되어 결국 시스템을 일시 중단하였다.

[표 3] 이동식 매체를 통한 복제와 스피어피싱을 이용한 공격 비교

두 방식 모두 [표 5-3]과 같이 제 3자에 의해 실행되어야 한다는 것과 다른 매체가 함께 쓰여야 한다는 점이 존재하지만 내부침투가 훨씬 용이하다는 것과 감염을 인지하여도 시스템을 종료할 수 없는 ICS의 맹점을 공략한 방식 중 하나이다.

External Remote Services (외부 원격 서비스 사용) 방식도 최근 IT와 OT가 결합되고 외부에서 시스템 내부로 접근이 가능해지면서 발생된 방식 중 하나이다. 사용되는 프로그램의 취약점을 통해 내부로 침투한 뒤 시스템 권한을 탈취, 공정 관련 시스템에 랜섬웨어를 감염시키기도 한다.

그 중 외부접근을 용이하게 하기 위한 도구 중 하나인 RAT(Remote Administration Tool)을 이용한 랜섬웨어 감염 사례가 발생하고 있다. 카스퍼스키 랩 2018 보안위협보고서에 따르면, 해당 보안 제품을 사용하는 ICS 중 3분의 1 가량이 RAT를 사용하고 있으며 그 중 20% 가량이 ICS 자체에 해당 기능을 내포하고 있으나 관리자가 이를 모르고 넘어가는 경우도 발생하고 있다고 조사되었다.

Drive-by Compromise (드라이브 협상 방식)은 워터링 홀 공격 방식 중 하나로 특정 산업이나 기업을 공격하기 위해 해당 기업이 방문하는 주요 웹사이트를 파악하는 등 뚜렷한 대상과 목적을 가지고 침투하는 방식 중 하나이다. Drive-by Compromise은 다른 침투 방식과 혼용하여 쓰이기도 한다. 사전에 특정 기업에 대한 조사를 바탕으로 이루어진다.

2017년 10월에 감염된 우크라이나와 유럽, 러시아의 ICS 감염 사례가 Drive-by Compromise 방식으로 침투 및 확산되었다. 최초 감염 PC가 신뢰되는 웹 사이트를 방문하였을 때 Adobe flash 업데이트로 가장한 드로퍼를 통해 감염되었다. 그 후 패치되지 않은 서비스를 이용하여 내부 네트워크로 잠입한 뒤 확산되었다.

2) 침투 프로세스 : 공격의 과정

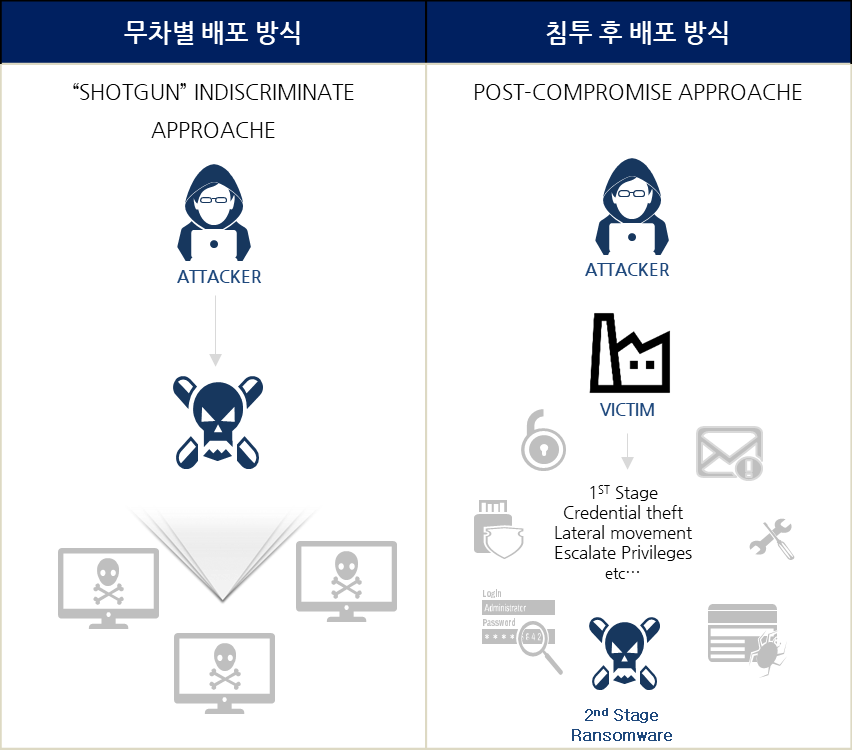

내부 시스템에서 랜섬웨어가 감염되었을 경우 유포되는 가장 큰 방식은 SMB 취약점을 통해 확산되어 OT 시스템까지 영향을 준 것이었다. 그러므로 무차별적인 확산이 목표였으며 SMB나 원격 서비스 활성화 및 패치되지 않은 시스템일 경우에 가능하였다. 그러나 최근 사례에서 사용된 랜섬웨어의 경우 ICS 시스템만을 노리는 랜섬웨어가 유포되고 있다.

KISA에서 발표한 2020년 1분기 사이버 위협 동향에 따르면, 랜섬웨어의 배포 전략이 기존에는 하나의 PC 감염을 통한 무차별적인 배포였다면 최근에 발견된 랜섬웨어의 경우 침투 후 배포하는 방식으로 변화하고 있다고 발표하였다. 기존에는 랜섬웨어가 시스템 마비를 위한 수 만 가지 악성코드의 종류 중 하나라고 보는 관점이었다면, 최근에는 랜섬웨어를 통해 이익을 얻고자 감염을 시키기 위한 것으로 보여진다.

[그림 4] 랜섬웨어의 무차별 배포 방식과 침투 후 배포 방식 과정(출처:KISA)

또한, 기존에는 단순 데이터 암호화에서 영향도가 그쳤지만 최근에는 내부 시스템으로 다른 악성코드나 익스플로잇을 통해 침투 한 뒤 네트워크를 탐색하여 주요 권한을 획득한다. 그 후 중요 시스템을 파악하여 해당 시스템의 데이터를 암호화하는 형식으로 변화하였다.

공격의 과정에서 ATT&CK의 11가지 전술 중 Lateral movement에서 차이가 두드러진다. 기존에는 랜섬웨어 자체가 무차별적으로 유포되기 위해 External Remote Services (외부 원격 서비스 사용), Exploitation of Remote Services (원격 서비스 이용), Remote File Copy (원격 파일 복사) 기술로 유포되었다. 그러나 최근에는 Default Credentials (기본 자격증명), Valid Accounts (유효 계정) 기술과 함께 쓰며 주요권한을 확인 및 탈취한다.

3) 침투 프로세스 : 공격의 결과

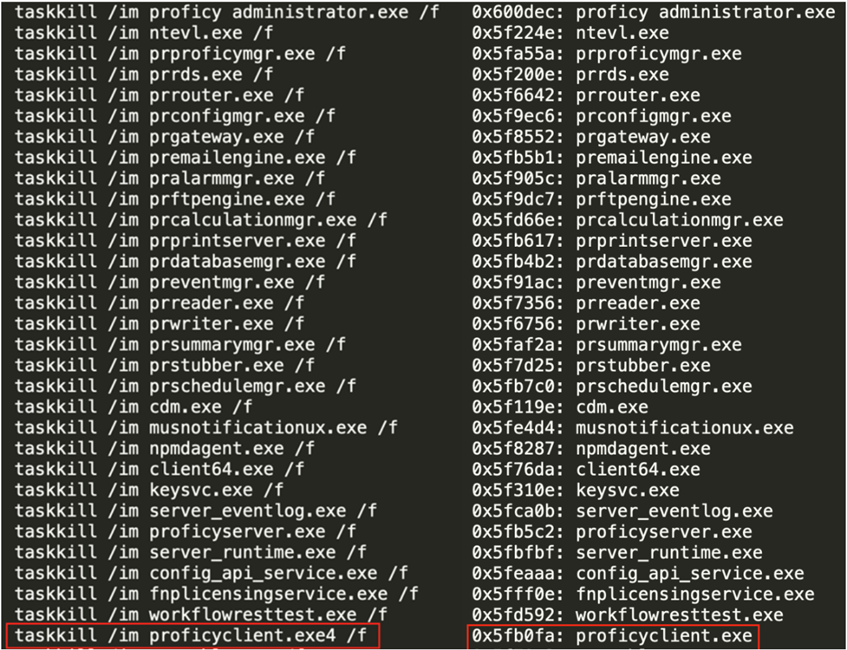

랜섬웨어의 공격형태가 ICS를 타깃하는 형태로 진화하면서 공격의 결과도 함께 변화하였다. 최근에 발견된 LokerGoga와 SnakeHouse의 경우, 동일한 OT Process kill list가 확인되었다.

[그림 5] LokerGoga(왼) 와 SnakeHouse(오) process kill list (출처:FireEye)

2020년 2월 CISA(Cybersecurity Infrastructure and Security Agency)의 천연가스 압축시설 OT 시스템의 랜섬웨어 감염 예시에 따르면 영향도는 공정관련 시스템 중단으로 인해 Loss of Availability(가용성 손실)로 이어진다고 발표하였다. 또한, 데이터가 암호화되어 Loss of View(가시성 손실)되고 최종적으로 Loss of Productivity and Revenue (생산성 및 수익 손실)로 이어지게 되었다.

실제, 2019년 1월 LokerGoga 랜섬웨어를 통해 노르웨이 알루미늄 대기업인 노르스크 하이드로(Norsk Hydro)가 감염되어 생산이 일시 중단한 사례가 발생하였다. 랜섬웨어 이슈로 인해 약 4,000만 달러(약 483억원)가량 피해를 입었으며 생산성과 수익에 지대한 영향을 미치게 되었다.

[그림 6] 노르웨이 노르스크하이드로 생산공장 랜섬웨어 사태

3. 마무리

위의 여러 사례를 통해 ICS의 랜섬웨어는 점차 진화되어가고 있으며 시스템 자체를 노리는 공격이 증가하고 있는 것을 알 수 있었다. 또한 무차별적 공격이 아닌 타깃형으로 진화하면서 높은 가격을 지불할 수 있는 기업이나 기관, 공공기관을 노리고 있으며 공격자들은 하나의 대어를 위해 장기간으로 공격에 심혈을 기울이고 있는 것으로 보인다.

그에 비해 OT 시스템과 ICS의 전반적인 보안기술과 인식은 아직 미비한 것으로 보인다. 최근에는 보안기술을 접목시킨 시스템이나 기술이 많이 드러나 있지만 아직 산업에서 실제 사용중인 장비의 경우 오래되고 고착화된 시스템이 전부인 것으로 드러났다. 실제 사용중인 시스템의 경우 서비스가 종료된 구형 OS를 사용하고 있는 곳이 많으며 산업 특성 상 보안기술을 접목시킬 경우 설비 프로세스에 영향을 줄 수 있어 적용이 쉽지 않다.

그러나 알고 있는 보안 위협에 대해서는 예방 및 대응방안이 준비 되어야 한다. 위 사례를 통해 배울 수 있는 방안은 △불필요한 서비스 비활성화 및 존재하는 위협 인지, △IT시스템 보안 강화, △관리자들의 보안인식 제고 등으로 들 수 있다.

주요 설비 장비에서 불필요한 원격 연결이 되어있음에도 불구하고 실제 담당자가 이를 모르고 있던 비율이 높았다. 사용하지 않을 경우 원격 서비스를 비활성화 시키며 주요 서비스와 프로토콜에 대해 인지하고 담당자는 이를 정기적으로 감사해야 한다. 평상시에 설비에서 발생되는 일에 대해 관심을 가지고 있어야 하며 특수하게 발생된 현상에 대해 확인하고 분석하는 프로세스가 구비되어야 한다. 이를 통해 사용중인 시스템의 위협을 인지하고 있는 것이 중요하다.

또한, 주요 랜섬웨어의 경우 외부와 연결되어 있는 시스템에서 감염이 발생하는 경우가 있었다. OT시스템과 연동되어 있을 경우 Wannacry 사태와 NotPetya 사태와 같이 무차별적으로 감염될 위험이 있으므로 IT시스템의 보안도 중요하다. IT 시스템을 통해 감염되는 사례가 있었으므로 IT 시스템의 보안을 강화해야 한다.

이외에도 고의적 행위나 실수로 인한 사례도 꾸준히 발견되고 있다. 이동식 매체를 통한 위협이나 스피어피싱을 통한 감염은 사람들의 무심코 한 행위로 인해 발현되었다. 이를 막기위해 시설관리자들의 보안인식 제고가 반드시 필요하다.

4. 참고자료

[1] ICS 노리는 국가 기반 사이버 공격

http://www.datanet.co.kr/news/articleView.html?idxno=133592

[2] 2017년 중소기업 기술 로드맵_정보보호

http://smroadmap.smtech.go.kr/02/view/year/2017/m_code/A100/id/1893/idx/1898

[3] 고민되는 팩토리 보안, 어떻게 해야할까?

https://blog.lgcns.com/2021?category=604440

[4] Ransomware Against the Machine: How Adversaries are Learning to Disrupt Industrial Production by Targeting IT and OT

[5] ATT&CK for Industrial Control Systems

https://collaborate.mitre.org/attackics/index.php/Main_Page