보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

제로 트러스트 환경의 VPN 트래픽 모니터링 방안

2021.03.03

12,363

01. 비대면, 어디서나 일하는 시대

코로나19 확산으로 업무의 연속성 유지와 직원의 안전 등의 이유로 재택근무를 시행하는 기업 및 기관들이 4배 이상 증가 했다고 한다. 기업들은 재택근무를 위해 SSL VPN과 같은 원격접속 보안기술을 적극 활용하고 있다. VPN은 유서 깊은 기술로, 과거부터 원격근무자에게 기업 네트워크로의 안전한 통로를 제공했다.

이번 SIEM가이드에서는 내부 직원들이 지속적으로 안전한 VPN을 사용하기 위해 어떻게 SIEM을 활용하여 보안 모니터링을 할 수 있는지 방안을 제시하고자 한다.

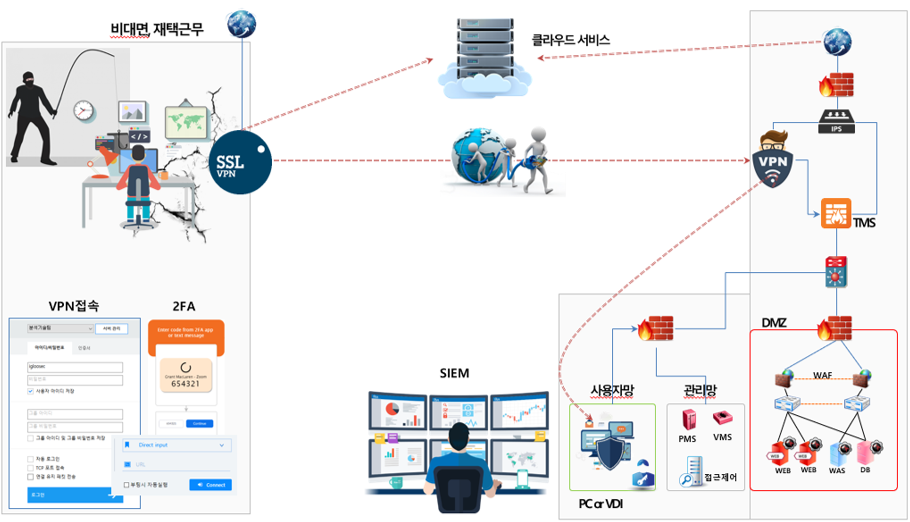

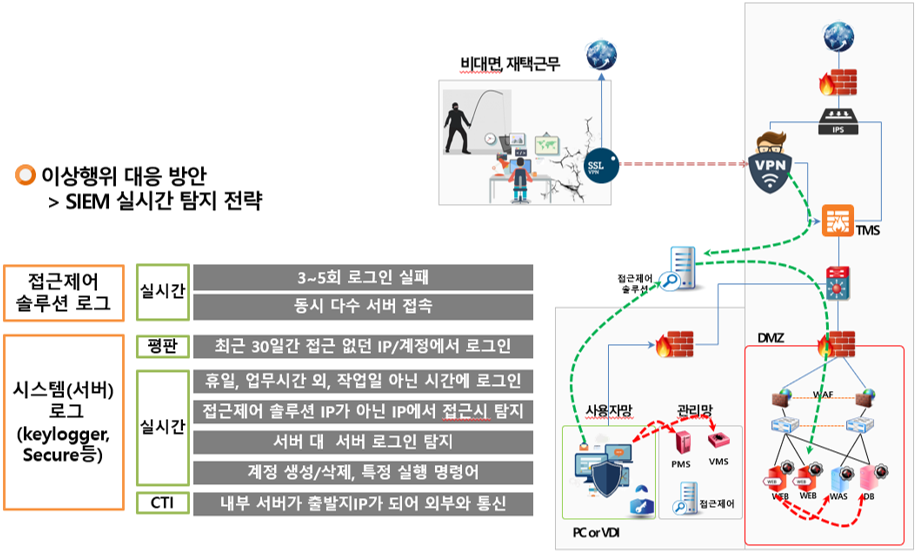

[그림 1] 재택근무 VPN 환경

02. 재택근무자 보안 모니터링을 위한 시나리오 수립

[그림 1]에서 보듯이 재택근무자는 VPN장비를 통해 사내 시스템 혹은 망으로 접근을 할 수가 있다. 이러한 접근형태는 크게 두가지가 있다. 첫번째는 갑작스러운 코로나 사태로 인해 기존 환경을 최대한 활용하여 재택 근무자가 사내 보안 정책에 영향을 받는 본인 PC로만 접속을 하여 기존 방식대로 근무하는 형태이다. 두번째는 VPN장비를 통해 재택근무자가 접근 가능한 사내 시스템별로 정책을 설정하여 권한을 부여하는 방식이다. 첫번째 방식은 기존 보안 운영환경으로 모니터링 하면 된다. 이번 호에서는 가장 많이 사용하고 있는 두 번째 방식에 대한 재택근무자 보안모니터링 방안을 알아보겠다. VPN은 네트워크 경계라는 개념을 근거로 하는 보안 기법이다. 재택근무자 혹은 원격근무자들이 VPN을 통해 인가는 받았지만 이 직원들이 사내 시스템에 어떤 행위를 하는지는 모니터링 되어야 한다. 제로 트러스트(Zero Trust) 보안 모델을 적용하여 “세상에 믿을 사람은 하나도 없다"는 전제로 시작하면 된다.

|

▶ 재택근무자 보안 모니터링을 위한 시나리오는 다음과 같다. | |

|

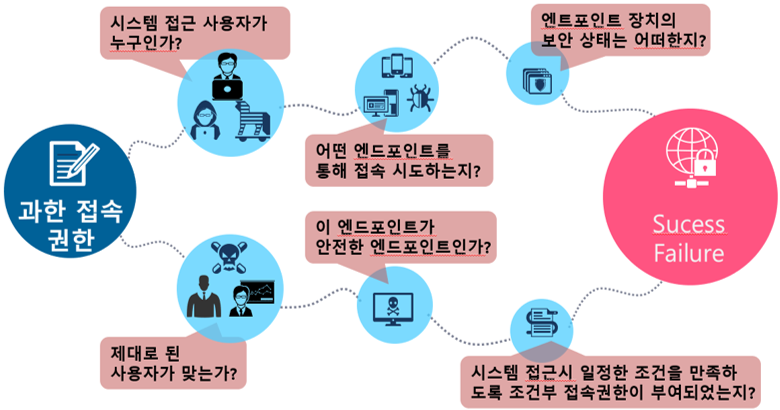

1. VPN 정책에 과한 접속 권한은 없는가? |

6. 이 단말기가 안전한 상태의 단말기인가? |

|

2. 시스템 접근 사용자가 누구인지 식별 가능한가? |

7. 내부 시스템 접근시 일정한 조건을 만족하도록 조건부 접속권한이 부여되었는가? |

|

3. 제대로 된 사용자가 맞는가? |

8. 내부시스템에 접속했다면 근무시간, 근무외시간, 주말, 휴일 야간 식별 가능한가? |

|

4. PC, 핸드폰, 패드등 어떤 단말기를 통해 접속 시도하는 건가? |

9. 서버에 접속했다면 어떤 행위(명령어, 파일전송등)를 하는가? |

|

5. 단말기 장치의 보안 상태는 어떠한가? | |

이외에도 다양한 모니터링 항목들이 있을 것이다. 최근 들어 재태근무 가이드도 많이 발표되었다. 무엇보다 사내 환경에 맞는 모니터링 방안 수립은 필수이다.

[그림 2] 접속 시나리오

03. 보안 장비 로그 특징 파악 및 로그 분석

1) SSL VPN 인증 로그

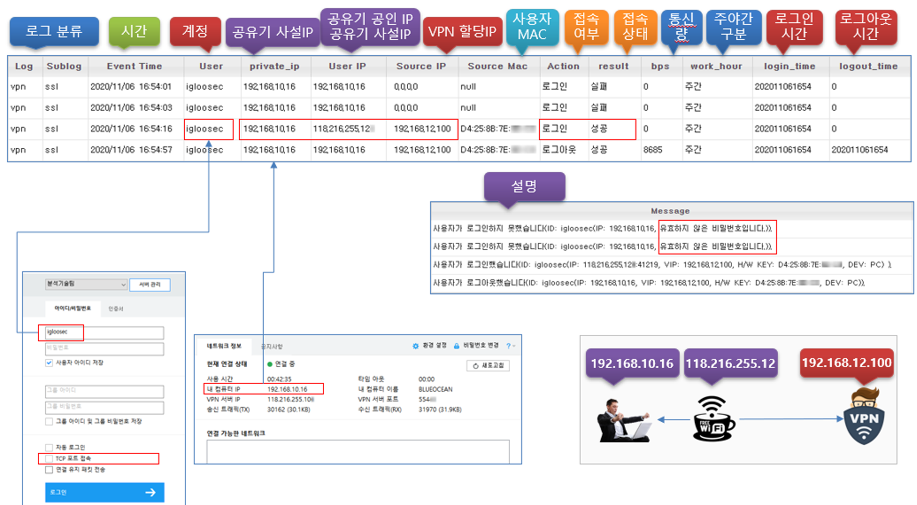

재택 근무자들의 행위 모니터링을 위해 우선 SSL VPN 인증 로그부터 알아 보겠다. USER필드는 재택 근무자의 VPN접속계정이다. IP는 3개 필드가 있다. Private IP필드는 공유기의 사설IP다. User IP는 공유기의 공인IP이다, 정상적으로 VPN에 로그인이 되면 공인IP가 남으나, 로그인 실패나 로그아웃시 공유기 사설IP가 남는다. User IP 를 통해 같은 계정의 사용자가 어디에서 접속하는지, 동시 여러 단말로 접속하는가를 식별할 수가 있다. 그리고, Source IP는 VPN에 정상 로그인되면 사내망에서 사용할 IP를 할당 받는다. 즉, FW, IPS, WEB서버등에 남는 로그가 Source IP이다.

그 외에도 사용자 단말기 구분을 할 수 있는 맥 주소와 로그인 성공/실패 여부, 주야간 구분, 접속 시간등이 있다.

[그림 3] SSL VPN 인증 로그

2) VPN 접속 이후 이상행위 로그 분석

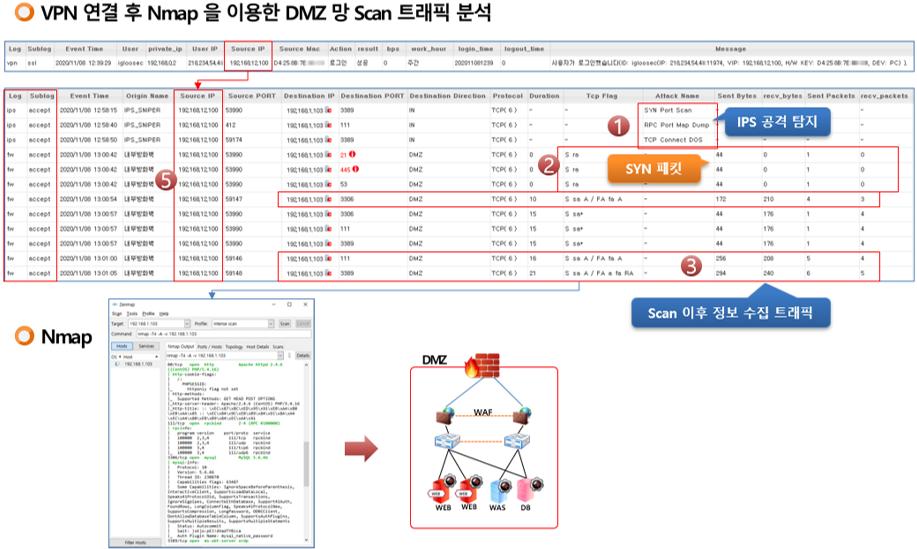

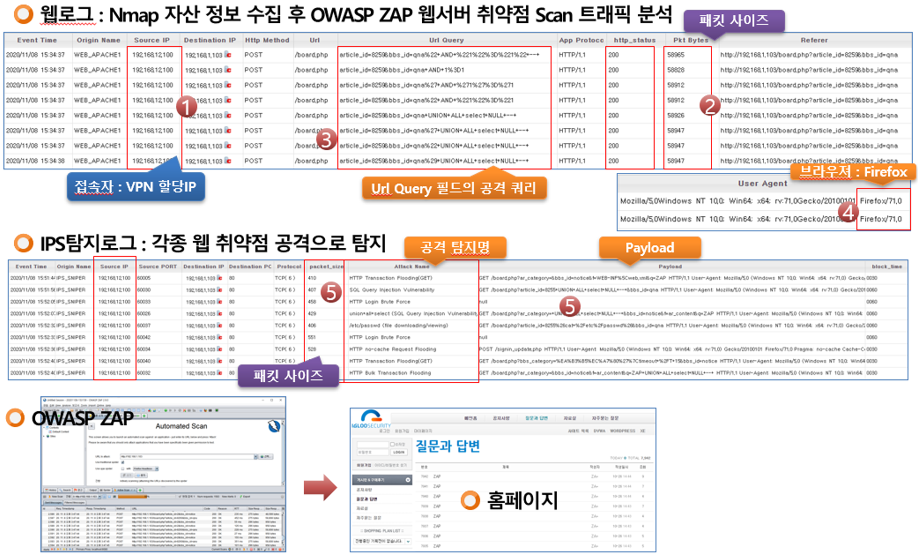

VPN 연결 이후 재택 근무자들의 행위 모니터링을 위해 모의 훈련을 하였다. 재택 근무자 PC가 악성코드에 감염이 되어 해커가 원격제어가 가능하다는 전제이다. [그림 4]는 VPN 접속 상태에서 해커가 사내 DMZ 망으로 정보 수집을 위해 Nmap 툴로 Scan을 했을 경우 발생하는 로그 분석 내용이다.

192.168.12.100 IP가 VPN 정상 접속하였고, 이후 Nmap Scan에 의해 IPS에서 ①SYN Port Scan, RPC Port Map Dump, TCP connect DOS 정책에 의해 탐지된 로그를 볼 수가 있다. 그리고, FW 로그에는 서비스 Scan에 의해 응답 없는 포트는 ②TCP Flag ‘S ra’와 Sent bytes에 44byte, recv byte 0byte 를 볼 수가 있다. 만약 서비스 포트가 열려 있다면 ③recv byte 176byte 처럼 응답 패킷에 데이터가 있을 것이다. 서비스 포트 확인 이후 정보수집을 하면 ④Sent bytes 256byte, recv byte 208byte 로 달라진 크기를 볼 수가 있다. 그리고, VPN에서 할당 받은 IP가 경계보안장비는 FW과 IPS에 ⑤출발지IP로 동일하게 남는 것을 확인 할 수 있다.

여기서 짚고 넘어가야 할 부분은 VPN 통신이지만 VPN 장비가 어느 위치에 있느냐에 따라 내부 경계보안 장비들의 정책에 영향을 받느냐 안 받느냐가 달라 진다. 그리고, 당연한 이야기 일수도 있으나 VPN 통신 환경은 내가 사내 망에 있는 것도 동일하다고 볼 수 있다.

[그림 4] SSL VPN 인증 로그

DMZ 영역의 정보 수집을 통해 웹서버 정보를 수집했다면, 이제는 VPN 접속 상태에서 OWASP ZAP 툴을 통해 웹 취약점 Scan을 모의 수행해 보겠다. [그림5] VPN 할당 받은 ①출발지IP 192.168.12.100에서 웹서버 192.168.1.103으로 POST 방식으로 일정 크기의 ②패킷 5897 으로 반복 접근 함을 볼수가 있다. 그리고, 가장 중요한 ③URL Query에 공격 코드인 “~UNION+ALL+ select+NULL+--+”가 약간의 변경으로 공격함을 볼 수가 있으며, ④User Agent는 Firefox/71.0로 남았다. 물론 User Agent는 변경은 가능하다.

재택근무자 IP 192.168.12.100이 OWASP ZAP 툴 취약점 Scan 공격에 의해 IPS 장비에서 ⑤SQL Query Injection, union+all+select등 다수의 웹 취약점 공격에 의해 탐지된 결과를 볼 수가 있다. 이렇듯 VPN장비의 위치에 따라 내부 보안장비들의 정책에 영향을 받을 수도 우회할 수도 있다는 점을 고려하면 좋을 것 같다.

[그림 5] OWASP ZAP 웹 취약점 Scan 결과

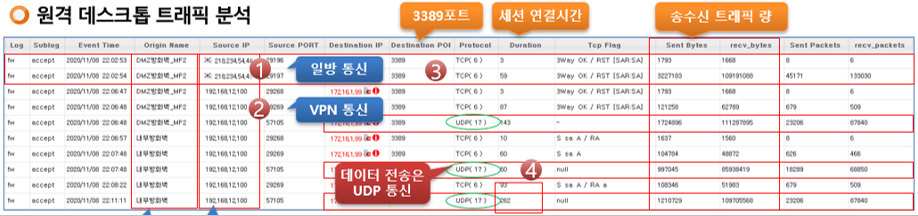

3) 원격 데스크톱 트래픽 분석

재택근무자 PC에서 기업 내부 PC로 ①ISP 환경에서 접속과 ②VPN 환경에서 원격 데스크톱으로 접속 시 트래픽 화면이다. 일반 인터넷 환경에서 접속 시 출발지IP는 공인IP며, ③TCP 통신임을 확인할 수 있다. 그러나 VPN 환경에서는 VPN 할당 IP와 ④UDP 통신임을 확인 할 수 있다. VPN은 기본 UDP 통신이다.

[그림 6] 원격 데스크톱 트래픽

4) SSH 접속 트래픽 분석

재택 근무자가 서버 관리자이거나 어플리케이션 관리자라 웹서버등 내부 시스템에 접속 권한이 있을 경우도 있다. 문제는 이런 권한을 가진 재택 근무자 PC가 악성코드에 감염이 되어 해커 손아귀에 있다면 이야기는 달라질 것이다.

서버 관리를 위해 22번 포트로 터미널 접속 시 [그림 6] 으로 남는다. 방화벽 로그 중 Duration 필드는 세션 연결된 ESTABLISHED 시간이다. 즉, 해커가 웹서버에 얼마나 오래 접속해 있었는지를 알 수가 있다. 그러나 아쉬운 점은 방화벽 제조사에 따라 남기는 로그 시점이 다르다. 연결 시도 시 남기는 경우, 연결이 종료되어야 남기는 경우, 둘다 남기는 경우가 있어 특징을 잘 파악하고 있어야 한다.

그리고, 분석에 중요한 필드가 데이터 송수신 트래픽량을 파악할 수 있는 Sent bytes 필드와 recv bytes 필드이다. 파일과 같은 데이터를 업로드 했다면 Sent bytes 필드가 크고, 다운로드 했다면 recv bytes 필드가 크다.

서버에서 recv bytes 필드가 크다면 내부 정보를 다운로드 받았다는 걸 예측할 수 있고, 인터넷 공간으로 통신시 Sent bytes 필드가 크다면 외부 유출로 의심해 봐야 할 것이다.

이런 특징은 원격 데스크톱 트래픽 분석 시에도 동일하다.

[그림 7] SSH 접속 트래픽 분석

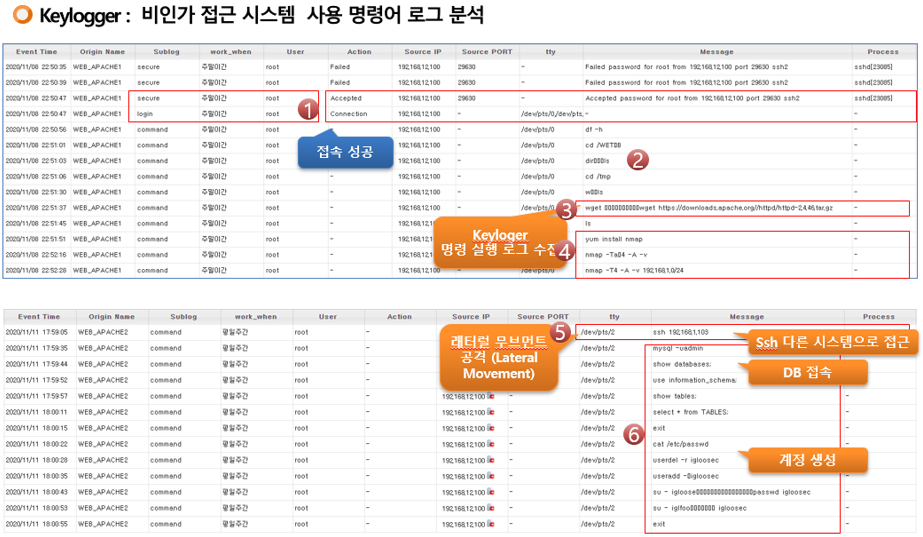

5) 시스템 keylogging

해커가 재택 근무자 PC를 통해 관리서버까지 접근했다면 서버에서 어떤 행위(명령어)를 했는지 분석이 중요하다. [그림 8]에서 로그에서 보듯이 서버에 ①로그인 후 시스템 기본 구조 파악 후 ③wget 명령을 통해 외부에서 추가 악성코드를 다운받아 설치를 하였다.

그리고, ④yum을 통해 nmap 설치 후 같은 대역 Scan하여 정보를 수집하였다.

그런 다음 ⑤래터럴 무브먼트(Lateral Movement) 공격을 통해 발견한 DB서버로 로그인 후 각종 DB정보 수집을 수행하였다. 그리고, ⑥추가 공격을 위한 일반 계정까지 생성함을 볼 수 있다.

이렇듯 서버에서 발생하는 모든 로그들을 상세히 수집 할 수 있어야 비인가 접근 즉시 탐지 및 분석하여 대응 시간을 단축 할 수 있다.

[그림 8] SSH 접속 트래픽 분석

04. 맞춤 대화형 대시보드

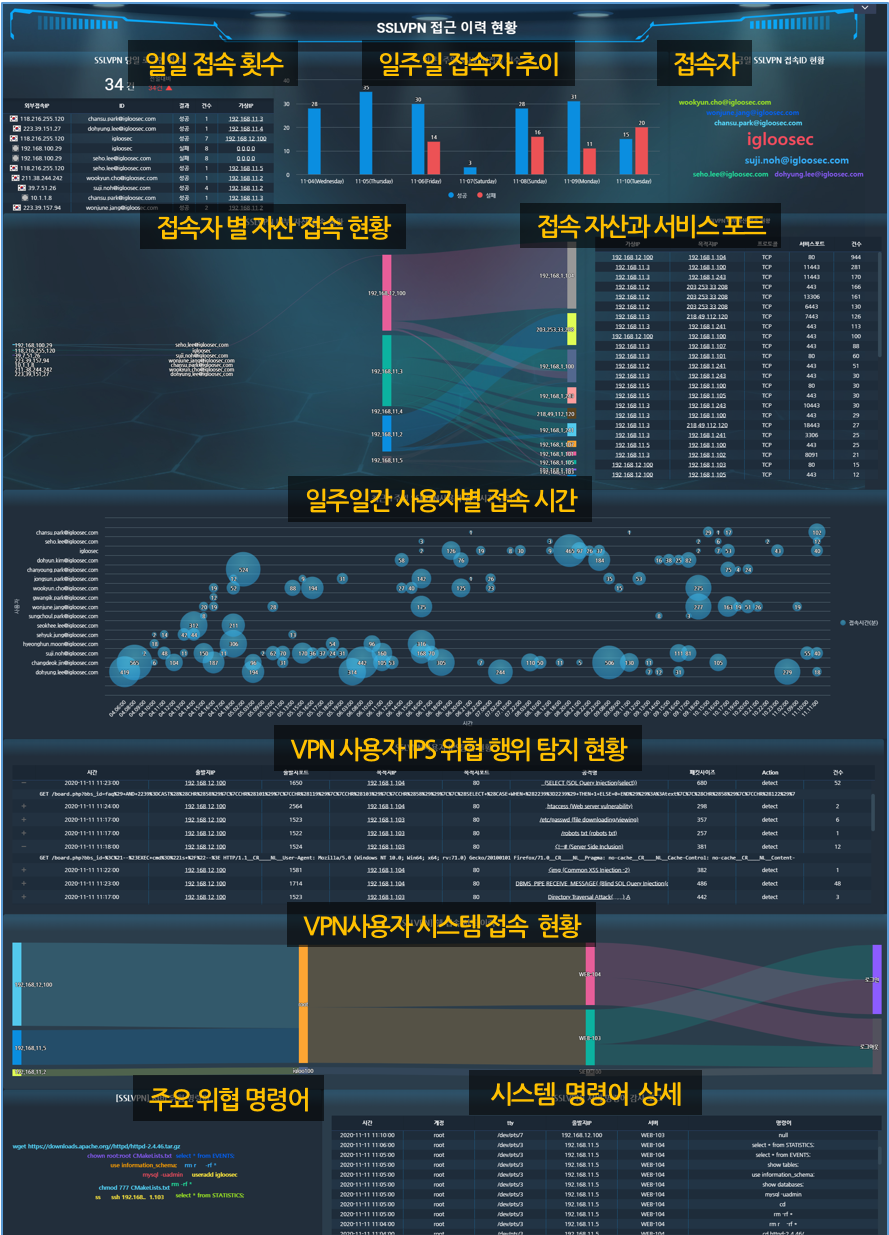

1) VPN 접속 현황 모니터링 및 분석 대시보드

지금까지 앞서 설명한 로그들을 하나씩 모니터링과 분석할 수도 있지만, 침해 분석에 필요한 로그 전체를 한 화면에서 본다면 가시성을 확보할 수 있고, 분석 시간은 더욱 단축 될 것이다. 이 부분을 해결 할 수 있는 기능이 통합 대시보드이다.

지금까지는 대시보드를 단순 브리핑용이나 현황판으로 사용하였지만, 공격 유형별로 분석에 필요한 위협정보, 자산정보, 탐지추이, 인프라 주요 보안장비별 탐지 여부, 해당 보안장비의 상세 로그 등을 한 화면으로 다양한 구성이 가능하다.

물론 앞서 언급하였지만 공격 유형별로 침해분석에 필요한 로그 수집이 가장 우선 한다. 위협 헌팅시에도 가설을 세우고 가설에 맞는 징후들의 로그를 정의하여 대시보드로 구성한다면 한결 쉽게 위협을 찾을 수 있을 것이다. 관점을 달리하여 가지고 있는 보안 장비와 기능들을 어떻게 사용하느냐에 따라 침해 대응율은 달라 질 것이다.

[그림 9] SSL VPN 접속 현황 모니터링 및 분석 대시보드를 통해 가시성 확보와 서비스별 모니터링이 가능하게 되었다. 즉, 재택 근무자들의 실시간 VPN 접속 모니터링과 VPN 사용자들 중 IPS에 이상행위로 탐지 시 필터링하여 출력함으로써 외부 위협과 분리하여 집중 관리할 수 있게 될 것이다.

[그림 9] SSL VPN 접속 현황 모니터링 및 분석 대시보드

또한 VPN 사용자 중 관리서버나 웹서버에 접속시 사용자별로 접속 시스템과 서비스 포트를 차트로 표현하여 한눈에 파악 할 수 있다. 즉, VPN 접속 후 내부 어느 자산으로 접속하였는지 바로 식별이 가능하다. 시스템 접속 후 어떠한 명령어를 실행하는지 파악 할 수 있으며, 그 중에 위협한 명령어만 따로 출력하여 이상행위를 즉시 모니터링 할 수 있다.

[그림 10]은 SSL VPN 접속 현황 모니터링 대시보드에서 확장하여 손 쉬운 원클릭 대시보드 구성도이다. 기존 처럼 1차원 모니터링에서 벗어나 각 항목 별로 추가 분석에 필요한 정보들을 드릴 다운 분석 가능하도록 구성 할 수 가 있다.

특히 출발지 IP에 대한 1시간 혹은 1개월간의 인프라 보안 장비 전체로그에 대한 분석이 가능한 대시보드를 구성할 수 가 있다. 탐지 이력 부터 단일 보안장비들인 FW, IPS, WEB등 로그 하나하나 분석하는데 소요 시간은 평균 1시간 정도 소요된다. 이런 행위들을 사전에 정의하여 분석에 필요한 대시보드를 구성해 놓는다면 원클릭만으로 수초만에 모든 로그들을 한 눈에 볼 수가 있게 된다.

시나리오를 만들고 필요 로그를 정의하고 대시보드로 구성한다면 빠르고 높은 대응율을 향상 시킬 수 있을 것이다.

[그림 10] 원클릭 분석 – 팝업 링크 대시보드

05. VPN 접속 이상행위 탐지 방안

1) SIEM 탐지 전략

앞서 설명 드린 이상행위에 대해 실시간 모니터링도 좋지만 지속적인 모니터링이 불가능하기에 이상행위를 시나리오별로 자동 탐지도 가능하다.

[그림 11]은 VPN 사용자 중 서버 비인가 접근 시 탐지 전략 시니리오 구성도이다. 접근제어 솔루션 로그를 실시간 수집하여 로그인 실패 횟수나 동시 다수 서버를 짧은 시간에 접속 후 위협 명령어 실행 시 탐지 방안이 있다. 그리고, 서버 로그와 SIEM Agent의 keylogger 기능의 로그 수집을 통해 다음과 같은 위협을 탐지 할 수가 있다.

① 평판 탐지 : 최근 30일간 접근 없던 IP/계정에서 로그인

② 실시간 탐지

- 휴일, 업무시간 외, 작업일 아닌 시간에 로그인

- 접근제어 솔루션 IP가 아닌 IP에서 접근시 탐지

- 서버 대 서버 로그인 탐지, 계정 생성/삭제

- 특정 위협 실행 명령어 탐지

③ CTI 위협 정보와 비교 : 내부 서버가 출발지IP가 되어 외부와 통신시 탐지

[그림 11] VPN 사용자 서버 비인가 접근 탐지 전략 시나리오

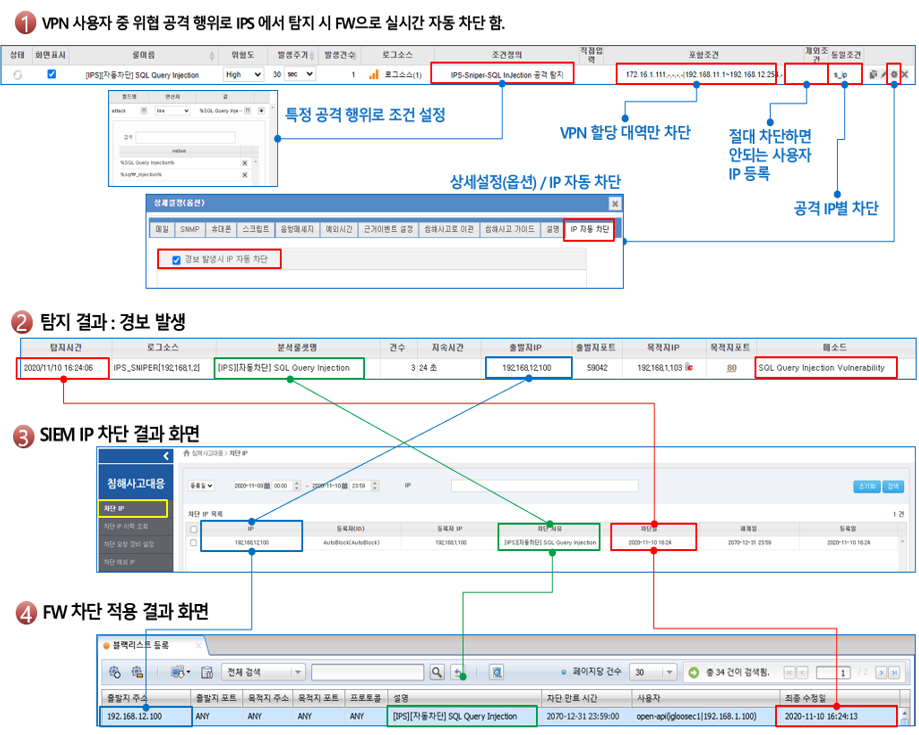

2) 상관분석 탐지 설정

[그림 12]에서는 VPN 트래픽 중 근무시간 이외에 휴일, 야간 접속자를 탐지한 룰 설정이다. 그리고, 업무 시간외 대용량 데이터를 송수신 시 탐지를 할 수 있는 탐지 정책들이다.

또한 평소 서버 접속에 대한 평판을 수집하여 기존에 접근하지 않던 IP가 로그인 시도, 30일 이내 접속 이력 없는 계정 접근 시도, 계정 생성, 패스워드 변경 시기가 아닌 기간에 변경등을 탐지 할 수있다.

로그만 있다면 다양한 이상한 위협 행위들을 탐지할 수 있다.

[그림 12] 이상한 위협 행위들 탐지 설정

3) 공격 IP 자동 차단

VPN 접속자 중 야간등 보안 활동이 취약한 시간에 이상한 위협 행위를 할 경우 SIEM과 방화벽간 자동 차단 연계 기능을 통해 일정 조건에 따라 자동 차단을 할 수가 있다.

[그림 13] 사례에는 ①VPN 사용자 중 IPS에서 특정 위협 공격 행위로 탐지되고, 특정 목적지로 향하는 트래픽 조건으로 SIEM에서 상관 분석 탐지 룰을 설정하였다. 그리고, 자동 대응으로 경보 발생시 IP 자동 차단 옵션을 설정하였다. 여기서 절대 차단하면 안되는 사용자 IP는 제외조건에 등록하면 된다.

②상관 분석 조건에 의해 경보가 발생하면 해당 출발지 IP는 ④방화벽으로 차단 API를 통해 차단 요청한다.

동시에 ③침해사고대응 > 차단IP 메뉴에 등록이 되고, 차단 이력 관리가 자동으로 된다. 차단 IP 목록 정보에는 차단 IP, 등록자, 차단사유, 차단일, 해제일등이 기록된다.

경보 발생 후 방화벽 차단 소요시간은 10초 미만으로 빠르게 차단이 된다. 물론 자동 차단에는 신중을 기해야 하나, 확실한 조건으로 설정과 화이트 리스트 등록등으로 안전 장치를 마련하면 될 것 같다.

[그림 13] 이상한 위협 행위들 탐지 설정

06. 마치며

코로나19에 따른 비대면 시대를 맞이하여 다양한 장소에서 근무하는 직원들의 안전한 환경을 보장하기 위해 SIEM을 활용하여 VPN 트래픽을 모니터링하는 방안을 알아 보았다.

SIEM을 통해 인프라에서 발생하는 로그를 최대한 이해하고, 수집, 탐지, 시각화 한다면 손쉬운 보안 관제 환경을 만들어 보안 대응율을 향상시킬 수 있을 것이다.