01. 개요

코로나 19 팬데믹은 글로벌 공급사슬 단절과 물류기능 붕괴로 이어져 세계경제의 경기침체로 인한 성장둔화를 야기하였다. 전 세계적으로 글로벌 경제위기를 해소하고자 세계화된 공급망 구조를 지역주의 기반으로 재편하며 새로운 비즈니스 환경인 넥스트 노멀(Next Normal)시대의 진입을 가속화하였다. 기업이 비즈니스를 영위하기 위해서는 최소한의 원가(Cost)를 투입하여 제품이나 서비스를 통해 소비자에게 가치(Value)를 제공하고, 제공된 가치에 따른 적절한 대가(Price)를 통해 기업 경쟁력이 유지될 수 있지만 팬데믹이라는 블랙스완은 시장의 판도를 180도 바꾸어 놓았다.

인공지능, 블록체인, 빅데이터, 클라우드 등 4차 산업혁명의 기술혁신은 가치창출에 소요되는 원가절감의 촉매제로 작용하며, 가치사슬의 디지털 민첩성을 확보할 수 있는 디지털 트랜스포메이션(Digital Transformation)을 통해 산업간 융합(convergence)과 협업(Collaboration)하여 산업구조 전반을 변화시켰다. 오픈스택, 텐서플로우, 하둡 등 플랫폼 기반 협력 생태계 구축으로 디지털화, 원격화, 자동화가 가능함에 따라 디지털 트랜스포메이션의 성숙도를 끌어올릴 수 있었다. 오픈소스는 소프트웨어를 공개하는 단순한 행위를 넘어 플랫폼 비즈니스를 지탱하는 핵심요소로 자리잡으며 플랫폼을 통한 시장 주도권을 점유하고 네트워크 효과 극대화를 통해 시장우위를 확보하면서 기업의 사업포르톨리오를 확장할 수 있게 되었다.

온프레미스(On-Premise)에서 클라우드(Cloud)전환으로 분산화된 인프라 구성이 가능해짐에 투자비용(CAPEX)기반에서 운영비용(OPEX)기반으로 IT투자전략이 변화될 수 있었다. 이로 인해 비즈니스 탄력성을 확보할 수 있는 근무형태의 다양화와 데이터 중심의 비즈니스 혁신이 가능해지게 되었다. 가상세계와 현실세계를 연결하는 메타버스(Metaverse), 블록체인, AR/VR/MR등의 초연결 신기술 확산은 ICT생태계의 유연성과 연계성을 강화하였으나 공격표면(Attack Surface)증가라는 문제를 야기하였다. 특히 2022년은 국내 정치적 향방을 결정지을 수 있는 대통령 선거와 지방선거를 목전에 두고 있기 때문에 이로 인한 사회적 이슈가 결부된다면 사이버 공격은 급격히 증가할 것으로 예상된다.

비즈니스의 지원수단으로 치부되던 ICT기술은 기업 경쟁력의 중추적인 역할을 주도하며 신뢰성과 가용성 보장은 기본이고 보안이라는 안전성을 바탕으로 디지털 혁신의 새로운 물결을 이끌고 있다. 2021년 한 해를 강타한 다양한 보안이슈를 분석하고 이를 타산지석(他山之石)삼아 2022년 발생할 수 있는 보안이슈의 예측을 통해 단순한 위협대응(Threat Response)을 넘어 위험관리(Risk Management)를 할 수 있는 방안에 대해 모색해보고자 한다.

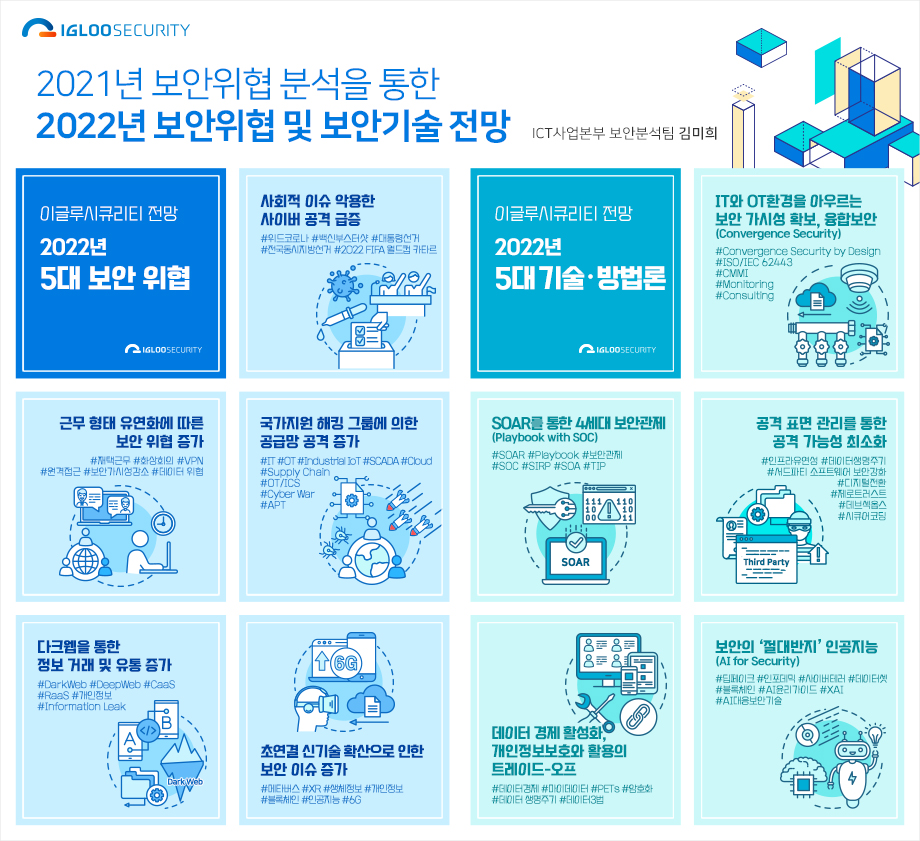

02. 2022 5대 보안위협 전망

1) 사회적 이슈 악용 사이버 공격의 급증

사이버 공격이 발생하기 위해서는 사이버 공격 피해자(Victim)인 공격대상(Attack Target), 사이버 공격을 수행하는 당사자인 공격주체(Attack Subject), 사이버 공격에 사용되는 도구 및 방법 등을 포함하는 공격기법(Attack Techniques)의 3요소가 충족되야만 공격자(Attacker)와 피해자(Victim)간의 공격이 가능해질 수 있다. 클라우드, 분산 컴퓨팅, 모바일 디바이스 등의 인프라 유연성 확대에 따라 공격표면이 증가하고 솔라윈즈(SolarWinds)사고 , 콜로니얼 파이프라인(Colonial Pipeline) 랜섬웨어 감염 사고, MS Exchange Server 해킹사건과 같이 국가주도 APT해킹그룹에 의한 공급망 공격(Supply Chain Attack)이 증가되면서 사이버 공격으로 인한 국가적, 사회적, 개인적 피해가 폭발적으로 증가하고 있다.

|

구성요소

|

주요

공격 트랜드 분석

|

주요내용

|

|

공격대상

(Attack

Target)

|

• 인프라 유연성 확대에 따른 공격대상 증가

|

• 산업 유형별 구분 : 제조, 유통, 통신, 교육, 공공, 금융, 국방

등

• ICT/OT 관점 :

ICT인프라,

ICS/OT 인프라

• 인프라 구성요소 관점 : On-Premise, Cloud, Hybrid

• Architecture 관점 : HW, SW, NW, Data, Application

|

|

공격주체

(Attack

Subject)

|

• 개인주도 → 국가주도 공격주체 전환 확산

|

• 개인주도공격 : 자기과시, 금전적이익 추구

• 국가주도 공격 : Cyberwarfare, APT공격주도

- 미국, 영국, 캐나다, 한국 순 해킹표적을 대상으로 정보수집

(사회∙경제∙정치∙외교분야 위주)

- 공공기관을 넘어 민간영역의 공격이 증가

- 사이버 공간의 공격으로 인해 물리 공간에 영향도가 확산되면서 사이버 공격을 통합방위범주에 포함하려는 논의

활발

|

|

공격기법

(Attack

Techniques)

|

• 신기술을 활용한 공격기법의 고도화∙지능화

• 유출정보를 통한 2차 피해증가(다크웹 정보공유, Credential Stuffing)

|

• 공격도구 및 공격수단

- SW방식 :

Hacking, 바이러스, 웜, 스팸메일, 피싱, 스피어피싱

- HW방식 :

Chipping, EMP, 나노머신, HERF RUN

• 사이버 보안 모델 프레임워크 : Cyber Kill-Chain, MITRE

ATT&CK, Gartner Cyber Attack Chain Model, ISO/IEC 27001/ISO 27002, NIST

Cybersecurity Framework, NIST 800-53 Cybersecurity Framework

|

[표 1] 사이버 공격(Cyber Attack)의 구성요소

사이버 공격 성공의 향방에 막대한 영향을 미치는 것은 단연 공격기법이라고 할 수 있다. 인공지능이나 머신러닝 등의 신기술을 결합하여 고도화되고 지능화된 공격수법이 꾸준히 증가하고 있으나, 재택근무나 원격근무 등의 확산으로 인해 OSINT정보, 무차별 대입공격(Brute Force Attack)등에 사회공학기법을 결합한 공격 성공률 역시 지속적으로 증가하고 있다. 이러한 공격성공지표를 통해 굳이 제로데이 공격이나 신규 취약점을 활용한 공격이 아니더라도 코로나19 이슈나 정치적 이슈를 활용한 사회공학기법의 사이버공격은 브레이크 없이 사이버 환경을 질주하고 있다.

코로나19 팬데믹 발발이후 전 세계적으로 코로나 백신접종률 향상 및 코로나19 진단시약 시장이 확대되어 코로나19 방역체계가 단계적인 일상회복단계인 위드코로나(With Corona)로 전환되면서 코로나 시대와의 종결이 보다 가까워지고 있지만, 사이버 환경에서는 여전히 코로나 이슈나 오프라인 전환에 따른 사회적 이슈를 활용한 사이버 공격은 여전히 ‘With Cyber Threat’상태에 머물러있다.

방역 마스크나 손소독제 같은 방역용품이나 사회적 거리두기, 코로나 백신, 코로나 감염현황, 코로나19 중앙방역대책본부 등의 코로나 관련 키워드를 이용한 사이버 공격은 ‘백신 부스터샷’, 알약형태로 복용이 가능한 ‘먹는 코로나 치료제’, 디지털 치료제등의 신규 코로나 이슈를 등에 업고 꾸준히 사이버 공격에 활용될 것으로 보인다.

특히 2022년은 대한민국 정치적 향방을 결정지을 수 있는 중요한 해로 3월과 6월에 있을 제20대 대한민국 대통령선거와 제8회 전국동시지방선거가 동시에 치뤄지기 때문에 국내 정치적 이슈를 이용한 사이버 공격은 극에 달할 것으로 예상된다. 국내 뿐만 아니라 국외에서도 국제적인 메가이벤트가 2월에 열리는 2022 베이징 동계올림픽을 시작으로 11월에 2022 FIFA 카타르 월드컵이 개최됨에 따라 사이버 공격은 그 어느때보다 증가할 것으로 보인다. 정치적 이슈와 국제행사인 메가 이벤트를 트리거 삼아 관련업체 및 일반 사용자들을 대상으로 스피어피싱, 워터링홀 공격 등 사회공학기법을 이용한 사이버 공격이 지속될 것으로 전망되고 있어 이에 대한 만반의 대비가 필요하다.

|

구분

|

Key

Point

|

주요내용

|

|

정치적

이슈

|

국내이슈

|

대한민국

대형

정치적 이슈

|

• 제 20대 대한민국 대통령선거(3월), 제8회

전국동시지방선거(6월), 2022년 6월 재보궐선거(6월)

|

|

국외이슈

|

오프라인

국제

메가

이벤트 개최

|

• 2022 베이징 동계올림픽(2월), UEFA 여자 유로 2022(7월),

• 2022 항저우 아시안 게임(9월), 2022 FIFA 월드컵 카타르(11월)

|

|

사회적

이슈

|

코로나19

이슈활용

지속

|

• 코로나19 방역물품(마스크·외용소독제), 위드

코로나, 단계적

거리두기 완화, 백신 부스터샷, 먹는

코로나 치료제, 디지털치료제(Digital therapeutics)

|

[표 2] 2022년 주요 정치적∙사회적 이슈분석

2) 근무형태 유연화에 따른 보안위협 증가

코로나19 팬데믹은 산업, 문화, 교통, 통신 등의 다양한 분야에 사회적인 파급효과를 일으키는 현상을 의미하는 ‘이머징 이슈(Emerging Issue)’를 유발하였다. 특히 디지털 전환을 통한 비대면, 언택트 환경을 조성하는데 막대한 영향을 미치면서 생활환경 뿐만 아니라 근무환경에도 변화의 바람을 불러 일으켰다. 원격접속 프로그램이나 VPN을 기반한 원격근무 환경(재택근무, 분산오피스)에서 XR, 홀로그램, 메타버스 등 다양한 ICT융합기술을 활용해 시간과 공간의 제약없이 업무를 수행할 수 있는 디지털 업무공간(Digital Workspace)로 발전되게 되었다.

구분 | 구성요소 | 주요내용 |

환경측면 | • 재택근무 / 원격근무 • 스마트워크센터 • 공유오피스, 공공장소 | • 하이브리드 워킹 모델에 따라 기술 중심의 업무공간 구성 • 강화된 원격근무정책으로 근무형태 및 시간 유연성 확대 • 업무중요도에 따른 포커스 전환 |

기술측면 | • 원격접속 프로그램 • VPN(SSL, IPSec) • 클라우드(Cloud) • 자동화(Automation) | • 팬데믹을 지원하기 위한 비즈니스 연속성 지원기술 강화(BCP/DRS) • 접근대상(On-premise, Cloud, Hybrid)에 따른 기술요소 상이 • 초자동화(Hyperautomation) 및 업무자동화(RPA/IPA) 확대 |

보안측면 | • 데이터 보안체계 • 제로트러스트(ZeroTrust) • 접근제어(ACL) • 인증/인가(2FA, MFA) • CWPP, SASE, SECaaS | • 사이버보안 메시(Cybersecurity Mesh)를 통해 사이버 레질리언스(Cyber Resilience) 수립 • 동형암호, 재현데이터, 양자내성암호 등 개인정보 보호를 위한 방안 연구 |

[표 3] 코로나19 팬데믹으로 촉발된 근무환경의 변화요인 분석

단편적으로는 화상회의 프로그램(Zoom, Skype, Google Meet, Facebook Messenger Rooms 등), 원격접속 프로그램(Chrome 원격 데스크톱, TeamViewer, RemoteView 등), VPN 등을 활용하여 재택근무나 공유 오피스 등 근무장소 분산을 통한 형태가 일반적이였으나, 클라우드 서비스를 통한 지리적∙기술적 제약 해소 및 망분리 규제 완화에 따른 제도적 지원을 통해 근무체계 유연화가 빠른속도로 이뤄지고 있다.

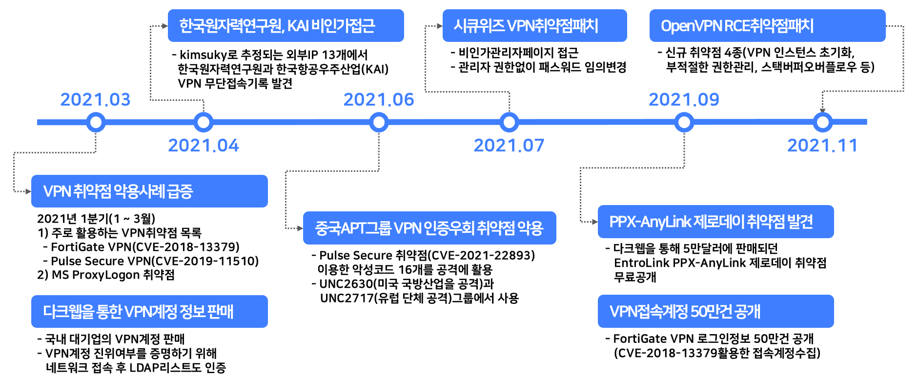

근무환경의 유연화는 새로운 공격요인으로 활용되며 기업 및 조직 인프라, 구성원(관리자, 사용자)을 대상으로 하는 공격이 꾸준히 증가되고 있다. 2021년 국내에서도 한국원자력연구원과 한국항공우주산업의 해킹 경로로 VPN취약점이 활용되었으며, 펄스 커텍트 시큐리티, 포티넷, 팔로알토 등 글로벌 업체의 VPN 취약점들은 공격경로로 활용되었다. 따라서 이러한 보안위협을 대응하기 위해서는 기업 인프라를 위협할 수 있는 접근경로에 대한 주기적인 보안점검과 원격접근이 가능한 소프트웨어 및 VPN 등을 이용한 공격이 증가될 것으로 예상되기 때문에 이에 대한 전방위적인 대응전략이 필요하다.

[그림 1] VPN취약점관련 보안사고 타임라인 분석, 2020년~2021년

3) 국가지원 해킹그룹에 의한 공급망 공격증가

지난 해 국내 보안사고 중 상당수는 상수도시설, 제조공장 해킹 등 ICS/OT 환경에 집중되었다. 2010년 이란의 원심분리기 100여대를 파괴한 웜바이러스인 스턱스넷 사고 이후에도 2018년 8월 대만 반도체업체인 TSMC 생산공장에서 워너크라이 랜섬웨어에 감염되어 48시간동안 공장가동이 중단되고 연매출 3%에 해당하는 3,000억원의 손실이 발생하였다. 뒤이어 2019년에는 NorskHydro에 Active Directory 및 SMB포트를 이용한 랜섬웨어 감염으로 4,100만달러의 금전적 손실과 전세계 알루미늄 가격의 1.3%상승이라는 피해가 발생하였으며, 2021년에는 원격접속 프로그램(TeamViewer, RDP)로 수도인프라에 접근하여 악성코드 감염을 통해 고농도 수산화나트륨을 제어하여 식수오염을 시도한 사건도 발생되었다.

|

구성요소

|

사고원인

|

피해현황

|

시사점

|

|

2001년

호주

하수처리

시스템

외부원격접근

|

• SCADA구성을 알고 있는 전 시스템 감독자에 의해 펌핑 스테이션(하수장)과

중앙컴퓨터간의 통신 탈취 및 시스템 접근 수행

• 2달간

무선송신기를 통해 하수처리 시스템 통제수단에 원격접근(46회)

|

• 하수펌프의 전자데이터 변경하여 Maroochydore강과 연안 해역에 최대 100만 리터의 하수방출

|

• 외부접근경로 제어 및

인증체계 필요

|

|

2017년

Schneider

Electric

APT공격

|

• Schneider Electric의 Triconex 맞춤형

악성코드 Triton/Trisis 사용

• SIS Controller와 통신하기 위한 UDP/1502포트에서 TriStation통신 프로토콜 레코딩

이용한 악성코드감염

|

• 18,000 개의 플랜트(원자력, 석유

및 가스 정제소, 화학

플랜트 등) 잠재적 피해대상 확보

|

• 네트워크 분리

• 접근제어 및 모니터링

|

|

2018년

TSMC

워너크라이 랜섬웨어

|

• 이동식 저장매체(USB)에 의해 소프트웨어 설치 및 랜섬웨어 감염

• 생산용PC의 데이터 암호화 및 무결성 훼손 발생(1만대

이상 감염)

|

• 3,000억원 손실(연매출3%)

• 48시간동안 공장 가동 중단으로 납품지연 및 기업 신뢰도 하락초래

|

• OT환경

고려한 보안조치강화

• OT환경

모니터링, 미등록

기기사용제한

|

|

2019년

NorskHydro LockerGoga

랜섬웨어

|

• IT시스템

및 서버 해킹(원인미상)

• Active Directory 및 SMB포트를 이용하여 랜섬웨어 유포 및 감염

|

• 4,100만달러 손실 및 주가 3.4%하락

• 전세계 알루미늄 가격 1.3%상승

|

• 제품 생산공정의 보안 아키텍처 설계

• 융합환경 BCP/DRS 수립

• ICS/OT 모니터링

|

|

2021년

플로리다

수도인프라

공격

|

• 원격접속프로그램(TeamViewer/RDP) 통해 수도 인프라 접근 후 악성코드 감염

|

• SCADA시스템 불법접근으로 식수오염시도 및 인적피해 유발시도

|

• 접근제어(원격접근, 망분리) 및

비인가접근시도 모니터링 체계 구축

• 독립적인 사이버 안전 인프라 수립

|

[표 4] ICS/OT보안사고 원인 및 시사점

ICS/OT환경에서 발생된 보안사고들의 특성을 분석해보면 △ 공격범위의 다양화, △ 공격도구의 보편화, △ 공격파급력 확대, △ 융합보안 인식부재 등의 문제점을 도출할 수 있다. 일반적으로 폐쇄망 환경으로 운영되는 ICS/OT환경이 운영 효율성과 자동화 등의 목적으로 클라우드, Active Directory등의 IT기술과 연계됨에 따라 새로운 공격범위 확대로 이어지게 되었다. 기존의 ICS/OT환경에서 공격을 유발하는 기법으로는 ICS/OT을 구성하고 있는 소프트웨어나 장비를 타깃팅하여 고도화된 기술이 집약된 스턱스넷이나 Triton과 같이 전용 악성코드가 주로 사용되었으나, 최근에는 랜섬웨어나 원격접속 프로그램 등 공개된 소프트웨어나 오픈소스를 활용한 공격사례가 급증하였다.

|

구성요소

|

주요내용

|

|

공격범위의

다양화

|

• IT환경

이외에도 OT/ICS환경으로 공격범위 확대

• 팬데믹

영향으로 DT가속화에

따라 클라우드, Active Directory 등 Attack

Surface 증가

|

|

공격도구의

보편화

|

• OT/ICS전용 악성코드(스턱스넷, Triton 등)에서 랜섬웨어 , 원격접속프로그램 등 공격도구 확대

• OSS등을

활용한 공격도구 제작 및 배포 용이

|

|

공격파급력 확대

|

• 사회기반시설 등으로 인해 보안사고 발생 시 시스템 마비 및 파괴를

넘어 인적피해 발생

• 가용성 위주의 산업특성상 보안패치 적용 한계

|

|

융합보안

인식부재

|

• IT위주의

보안거버넌스 수립에 따른 OT환경의 특성파악 및 가이드라인 부재

• 폐쇄망

구성에 따른 사용자 보안인식 결여

|

[표 5] ICS/OT환경의 보안사고 유발원인 분석결과

ICS/OT환경은 보안위협이나 취약점이 발견되더라도 가용성이 우선 시 되기 때문에 보안패치 및 시스템 재부팅 등이 불가능한 특성을 띄고 있으며 폐쇄망 구성이라는 인프라의 구성방식 때문에 상대적으로 사용자의 보안인식이 결여되어 있다. 하지만 최근 ICS/OT환경에서 발생하는 사이버 공격들이 국가지원을 기반한 해킹그룹들의 활동이 두드러지면서 이에 따른 보안위협 영향도가 증가하고 있다. 러시아 해커조직 ‘다크사이드(DarkSide)’가 수행한 것으로 추정되는 미국 송유관 해킹 공격으로 세계 경제에 막대한 영향을 끼쳤으며, 북한 해커조직도 국가 기반 시설과 주요 인원들 대상으로 사이버 공격을 수행하고 있기 때문에 OT 환경의 사이버 대응 방안이 중요성이 날로 부각되고 있다.

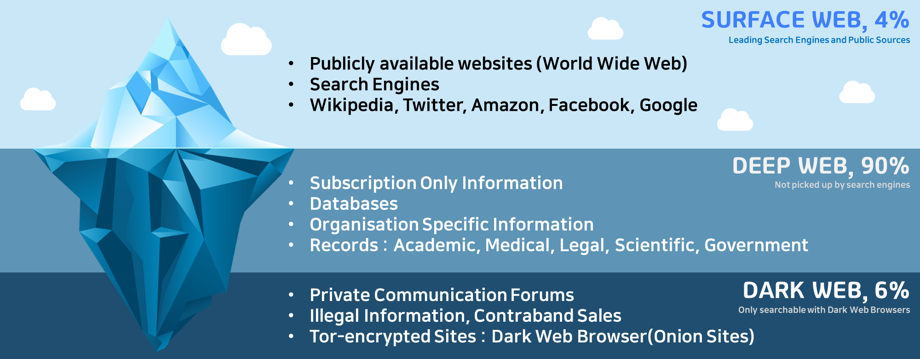

4) 다크웹을 통한 정보거래 및 유통증가

2013년 미국 FBI가 온라인 마약 거래 웹사이트 ‘실크로드’를 적발하면서 ‘다크웹(Dark Web)’의 존재가 세상에 공개되었다. 초기에는 해커들이 기술공유 등의 목적으로 다크웹을 활용하였으나, 암호화된 네트워크 기반으로 일반 검색엔진이나 브라우저로 접근이 제한되기 때문에 익명성을 등에 엎고 마약, 총기거래, 위조지폐, 청부살인 등 불법적인 물품거래나 개인정보 및 기업의 중요정보 거래와 같은 사이버 범죄에 주로 활용되기 시작하였다. 한국인터넷진흥원(KISA)에 따르면 국내 다크웹 접속자가 2019년 기준 하루 평균 15,000명으로 전세계적으로는 290만명이 접속하고 있으며, 이와 같은 수치는 2016년에 비해서 3배 이상 늘어난 수치인 것을 통해 다크웹 상의 불법거래규모가 지속적으로 증가하고 있다는 것을 알 수 있다.

[그림 2] Surface Web, Deep Web, Dark Web 별 주요 특징

특히 불법 행위에 대한 거래 및 보상수단으로 법정화폐거래가 용이하지 않기 때문에 가상화폐를 주로 사용함에 따라 다크웹 시장은 꾸준히 성장세를 보이고 있다. 최근 다수의 언론를 통해 다크웹을 통한 기업기밀정보나 개인정보판매 이슈가 부각되고 있으며, 기업 인프라에 접근 가능한 접속계정이나 내부 데이터베이스 계정 등이 무분별하게 거래되고 있기 때문에 다크웹을 통한 피해규모를 산정하는 것은 쉬운일이 아니다. 다크웹은 불법적인 정보거래 이외에도 워터링홀(Watering Hall) 공격이나 웹 스키머(Skimmer)공격, DDoS, 랜섬웨어 공격 서비스 판매(RaaS, Ransomware as a Service)등 ‘청부 해킹’서비스 거래도 만연해 있기 때문에 다크웹을 대응하기 위한 국제적인 대응체계 강화 및 정보유출에 따른 대응전략이 필요하다.

|

구분

|

주요내용

|

|

개인정보

유출

대응

|

• 다크웹을 통한 개인정보유출확인시스템 운영(개인정보보호위원회)

• 관련기관에서는 공개된 개인정보 2차피해 대응체계 수립 및 운영

|

|

기관

및 기업

중요정보

유출

|

• 기업 및 조직의 중요정보(내부정보, 개인정보) 유출

모니터링 체계 및 대응절차 수립

• GRC를

통한 유연한 보안체계 및 지원강화

|

|

국제공조

확대

|

• 다크웹을 통한 범죄행위(마약, 무기, 위조지폐, 청부살인, 아동

포르노그라피 등)

국제공조 강화

|

|

다크웹

추적기술

개발

|

• 범죄수익을 암호화폐로 자금세탁 및 테러자금 활용행위에 대한

모니터링 기술 및 연구 추진

• 가상자산 부정거래 등 사이버 범죄 활동 정보 추적기술 개발을

통해 부정거래흐름추적, 범죄정보

프로파일링, 다크웹 위협검증 등 수행(KISA)

|

[표 6] 다크웹 대응현황

일각에서는 다크웹이라는 환경이 불법적인 행위 및 물품을 획득할 수 있는 장소라는 특수성 때문에 일반 사용자들의 이목을 끌기 쉽지만 자칫 사이버 범죄에 연루될 수 있기 때문에 다크웹을 통한 불법적인 정보 획득 및 활용은 어떠한 경우에도 정당화 될 수 없는 사이버 공격이자 불법행위라는 점을 인지해야 한다. 다크웹을 통한 정보유출과 사이버 공격을 대응하기 위해서는 단편적인 보안대책을 넘어 국가와 사회, 기업이 함께 머리를 맞대로 정보공유 및 대응전략을 수립해야만 해결할 수 있을 것이다.

5) 초연결 신기술 확산으로 인한 보안이슈

2021년 7월, 코로나19로 촉발된 경제위기 극복과 사회구조변화에 따른 선제대응을 위한 국가발전전략인 「한국판 뉴딜 2.0」이 발표되었다. 모든 산업분야에 데이터, 5G, 인공지능을 활용 및 융합하여 국내 디지털 신제품과 서비스 창출을 통한 경제 생산성 향상을 위한 핵심 전략인 「디지털 뉴딜」체계는 기존 「한국판 뉴딜 1.0」의 한계를 보완하고 융∙복합 인프라 가속화를 위해 메타버스, 클라우드, 블록체인 등의 초연결 신사업 육성계획을 발표하였다. 2025년까지 누적 재정투자금액 48조 가량을 투자하는 대규모 사업으로 개방형 메타버스 플랫폼 개발을 포함하여 데이터 추축하고 메타버스 콘텐츠 제작지원을 통해 ICT융합 비즈니스를 지원할 수 있게 되었다.

|

구분

|

한국판

뉴딜 1.0

|

한국판

뉴딜 2.0

|

|

체계구조

|

• 2+1 체계(디지털/그린/안전망 강화 + 지역균형)

|

• 3+1 체계(디지털/그린/휴먼 + 지역균형)

|

|

주요목표 및

기대효과

|

• 코로나19로 인한 경제위기극복과

경제∙사회 구조전환 가속화 선제대응

• 경제 역동성 촉진 및 고용사회 안전망을 통한 경제복원력 강화

|

• 뉴딜 과제의 고도화(신규과제, 기존과제 확대 및 통합)

• 포스트코로나 변화에 따른 선제적, 능동적

대응체계 구축을 통한 디지털 신산업 선도

|

|

초연결 산업 육성에

따른 추진방향 비교

|

• VR∙AR∙XR 융합산업 프로젝트 육성

• 클라우드 산업 육성(공공∙민간 클라우드 전환 지원)

• 블록체인 등 시범∙실증사업

• 주요 분야별 핵심기술 개발(자율차, 비대면

기술 등)

|

• 메타버스 산업 생태계 조성지원(개방형

메타버스 플랫폼 구축 등)

• 민간 주도 클라우드 산업 성장 지원(민간 클라우드 적극 활용)

• 블록체인 등 대규모 확산 프로젝트

• 차세대 미래 핵심 기술 개발(PIM반도체, 인공지능 원천기술, 6G 등)

|

|

추진

과제

|

디지털뉴딜

|

• D.N.A 생태계 강화

• 교육인프라 디지털 전환

• 비대면 산업 육성

• SOC 디지털화

|

• D.N.A

생태계 강화

• 비대면

인프라 고도화(통합)

• 초연결 신산업 육성(신설)

• SOC

디지털화

|

|

그린뉴딜

|

• 도시∙공간∙생활 인프라 녹색 전환

• 저탄소∙분산형 에너지 확산

• 녹색산업 혁신 생태계 구축

|

• 도시∙공간∙생활 인프라 녹색 전환

• 저탄소∙분산형 에너지 확산

• 녹색산업

혁신 생태계 구축

• 탄소중립

추진 기반 구축(신설)

|

|

휴먼뉴딜

(안전망 강화)

|

• 고용∙사회

안전망

• 사람투자

|

• 고용∙사회 안전망

• 사람투자

• 청년정책(신설)

• 격차해소(신설)

|

[표 7] 한국판 뉴딜 1.0과 2.0 추진과제 비교 (출처 : 과학기술정보통신부 자료 일부 재구성)

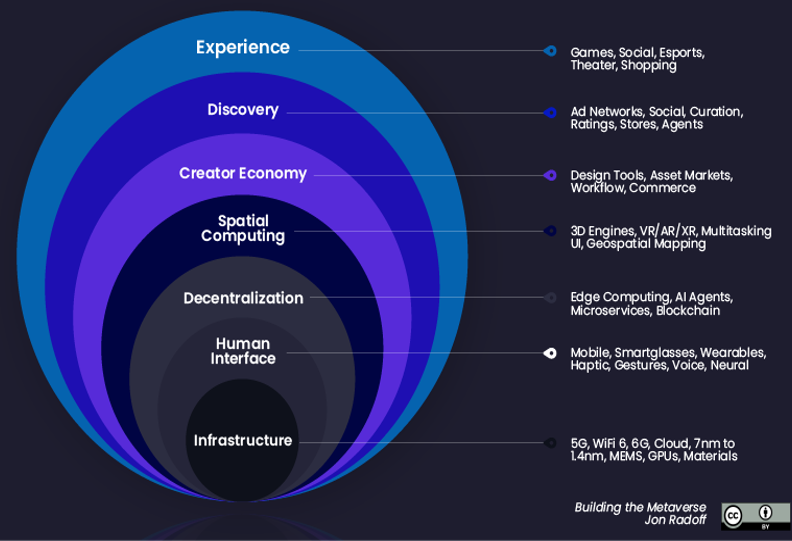

디지털뉴딜의 초연결 신사업 중 보안이슈의 중심에 있는 메타버스는 가상현실(Virtual Reality)과 증강현실(Augmented Reality)을 데이터통신기술과 결합하여 경제, 사회, 문화활동을 영위하면서 현실세계와 상호작용이 가능한 공간을 의미한다. 가상현실속에 현실세계에서 발생할 수 있는 상황을 시뮬레이션 할 수 있는 디지털 트윈(Digital Twin)과 유사해 보일 수 있으나, 가상현실에 모델링을 하는 것을 넘어 현실세계의 자아와 인터렉션을 수행하는 ‘멀티 페르소나’를 통해 재화나 상품유통까지 가능하기 때문에 개인정보보호 및 데이터 위∙변조 등의 보안이슈가 대두될 것으로 보인다.

[그림 3] The Seven Layers of the Metaverse(출처 : Building the Metaverse Jon Radoff)

메타버스 플랫폼 사용자는 마우스나 키보드와 같이 단순 입력장치를 통한 데이터 전송을 넘어 뇌파, 혈압, 호흡과 같은 생체신호와 행동 및 감정정보 데이터를 활용할 수 있기 때문에 접속시간이나 방문위치, 소비성향, 재화보유현황 등 디지털화된 개인정보로 인해 악용될 경우 심각한 개인 사생활 침해 및 자산가치하락 등의 악영향이 예상됨에 따라 선제적인 규제와 대응방안 수립이 필요할 것으로 보인다. 특히 수집되는 사용자 데이터가 저장형태, 저장위치, 컴플라이언스 등에 따라 규제범위와 처리방식이 상이해지기 때문에 개인정보보호를 위한 제도적 지원과 사이버보안 강화는 산업 활성화를 위한 필수불가결이라고 할 수 있다.

3. 2022 5대 보안기술 전망

1) IT와 OT환경의 보안가시성 확보, 융합보안(Convergence Security)

다양한 이기종 장비연계나 IT와 OT영역간의 연결성(Connection)이 증가되면서 IT와 OT환경의 보안요소를 식별하고 현황을 파악하기 위해서는 ‘보안가시성 확보’가 필수적이다. 매년 ICS/OT 보안사고로 인한 피해 예상액은 증가추이를 보이고 있으며, 실제 보안사고로 인한 피해액 역시 예상액 대비 9배 이상의 수치를 보이며 IT와 OT환경의 융합보안 중요성을 다시금 상기시켜 주고 있다. ICS/OT환경의 보안취약점도 매년 꾸준한 증가추이를 보이고 있어 OT환경의 위협요소들이 보안사고에 직간접적인 영향을 미치고 있다는 점을 수치적으로 확인할 수 있다.

IT환경과 OT환경은 환경적 특수성과 비즈니스 우선순위가 상이함에 따라 IT와 OT환경을 포괄할 수 있는 △ 융합보안체계의 부재와 △ IT와 OT보안을 전담할 수 있는 융합보안 전문조직의 부재는 말미암아 △ 물리적 자산 현행화 미흡과 △ 벤더 종속적인 제품 특성과 결합하여 융합보안 관리에 악영향을 미치게 되었다. 특히 ICS/OT환경은 벤더별 제품 구성언어와 프로토콜 상이할 뿐만 아니라 ICT/OT환경에서 보안 취약점이 발생하더라도 이를 공유하고 관리 할 수 있는 위협정보공유플랫폼이 부재함에 따라 보안사고 대응에 한계가 될 수 밖에 없다.

ICS/OT환경의 보안위협을 대비하기 위해서는 IT와 OT환경을 고려한 융합보안 거버넌스를 수립하고 융합보안 모니터링체계(Convergence Security by Design)을 통해 주기적인 보안성 검토 및 모의해킹 활동으로 위협요소 식별 및 대응을 수행하고, 융합보안 모니터링 환경을 통해 보안위협의 가시성을 확보해야 한다. 이를 위해 △ OT보안 컨설팅, △ OT보안 솔루션 도입, △ OT보안서비스, △ ICS/OT 사이버 위협정보 공유 등을 통해 융합보안 대응방안 적용으로 IT와 OT환경의 보안위협을 대응할 수 있게 될 것이다.

[그림 4] 이글루시큐리티의 융합보안 강화를 위한 보안 카탈로그

2) Playbook With SOC, SOAR를 통한 4세대 보안관제

조직화∙고도화되는 사이버 범죄를 대응하기 위해서 보안관제체계를 기반으로 이기종 보안솔루션을 운영할 수 있는 보안관제(SOC, Security Operation Center)플랫폼과 고도화된 분석기술을 보유한 전문인력을 통해 위협요소를 식별 및 대응하는 활동을 수행하게 된다.

그러나 사이버 공격의 지능화 및 보안관제 인력의 기술 성숙도 차이 등으로 인해 모든 보안위협을 식별하고 대응하는 것은 현실적으로 불가능하다. 이를 대응하기 위한 방안으로 다양한 사이버 위협의 대응수준을 자동으로 분류하고 표준화된 업무 프로세스에 따라 보안 업무 담당자와 이기종 보안솔루션간의 유기적인 협력을 지원하는 플랫폼인 ‘SOAR (Security Orchestration, Automation and Response, 보안 오케스트레이션·자동화 및 대응)’기술의 필요성이 점차 증대되고 있다.

|

구분

|

주요내용

|

|

보안관제

운영방식의 한계

|

• 급변하는 보안위협 대응을 위해 일원화된 정책 운영을 위한

통합운영환경 필요성 증대

• 대용량데이터분석을 통한 선제적 위협대응 중요

• 보안인력 증대 및 성숙도 한계로 인한 운영효율성을 위한

보안관제업무 자동화 요구 강화

• 최신 위협정보(Threat Intelligence)를 통한 이기종 솔루션간의 위협탐지 및 대응강화로 보안관제 고도화 필요

|

|

보안관제 플랫폼의 발전

|

• 빅데이터 활용을 통한 AI/ML 기반 이상행위 탐지

• 보안위협정보(Threat Intelligence)의 보안관제연동 강화

• SOAR/SOAPA 자동화 대응체계 및 솔루션 구축(Security Orchestration and

Automatic Response/Security Operations and Analytics Platform Architecture)

|

[표 8] SOAR 필요성

SOAR는 SIPR, SOA, TIP로 구성되어 있다. △ 보안사고 대응 플랫폼(SIRP, Security Incident Response Platforms)은 대응 프로세스 표준화, 인력 간 역량격차 축소, 전문인력부족문제를 해소할 수 있으며, △ 보안 오케스트레이션 및 자동화(SOA, Security Orchestration and Automation)은 이기종 솔루션 간 연동 복잡성해소를 통해 업무 처리시간을 단축하고 다수의 보안솔루션 운영으로 인한 관리업무의 부담에서 해소할 수 있게 된다. △ 위협 인텔리전스 플랫폼(TIP, Threat Intelligence Platforms)은 위협데이터를 수집 및 분석하여 단순 반복업무량을 감소시키고 위협정보를 통해 선제적인 대응체계를 구축할 수 있게 된다.

|

구분

|

고려사항

|

주요내용

|

|

환경적

측면

|

現SOC 구조

파악

|

• GRC기반

보안관제 아키텍처 고려

|

|

업무프로세스 및

의사소통

|

• 보안관제 및 업무프로세스 정형화/문서화

수준파악

• 조직 내 커뮤니케이션 도구 및 절차 이해

|

|

보안관제 업무 정량화

|

• 분석 및 대응업무의 반복작업 및 자동화 대상 및 업무담당자

파악

|

|

기술적

측면

|

연동장비 API

|

• 기존 SOC내 이기종 솔루션들간의 연동을 위한 API지원여부

및 연동작업에 필요한 추가 공수파악

|

|

자동차단을 위한

플레이북 개발

|

• 플레이북(Playbook)프로세스 및 적용 모니터링 방안 확보

• 정량적/정성적 성과측정 기준에 따른 플레이북 유효성 검증과정 필요

|

[표 9] SOAR 적용 시 고려사항

물론 모든 보안기술이 그러하듯이 SOAR를 도입한다고해서 모든 보안위협을 탐지 및 대응할 수 있는 것은 아니다. 하지만 보안관제업무 프로세스의 표준화(Standard)를 통한 플레이북(Playbook)을 이용하여 보안 업무의 사일로 현상과 잠재되어 있는 위협요인들을 발견함으로써 고도화된 보안관제체계를 수립할 수 있게 된다.

3) 공격 가능성 최소화방안, 공격 표면 관리(Attack Surface Management)

사이버 공격자들은 기업내부에 침투하거나 악성코드 유포 등을 통한 정보탈취 및 시스템 파괴 등의 공격수행을 위해서 끊임없이 신규 취약점을 연구하거나 위협요인들을 발견하고 있다. 특히 디지털 전환으로 인한 비대면, 언택트 환경 증가와 같이 근무환경의 변화는 새로운 공격표면으로 작용하고 있다. 한국인터넷진흥원(KISA)에서 발표한 자료에 따르면 2021년 상반기에 공개된 취약점 개수는 약 8,950 건으로 그 중 원격접속을 위한 VPN이나 RDP등 원격접근 프로토콜 관련 취약점 공격이 상당수인 것으로 밝혀졌다.

외부로 공개된 단일경로라고 할지라도 공격자의 침입경로로 활용될 수 있으며, 딥웹이나 다크웹을 통해 거래되는 불법정보를 악용하는 사이버 공격이 꾸준히 증가됨에 따라 기업이나 조직에서 보유하고 있는 모든 인프라나 자산에 대한 보안관리 방안인 공격표면관리(Attack Surface Management)의 필요성이 증대되고 있다. 공격표면관리는 Gartner’s Hype Cycle for Security Operations, 2021의 Innovation Trigger요소로 외부공격표면관리(EASM, External Attack Surface Management)라는 기술이 부각되게 되었다.

|

구분

|

주요내용

|

|

정의되지

않은 네트워크경계

|

• 자산복잡성 증가 및 분산으로 인한 가시성 저하

• 디지털 기록 및 흔적(Digital Footprint)증가

• IP, 도메인,

SW 등 모든 경계요소 관리소홀

|

|

Shadow IT

|

• 기업 내 하드웨어 및 소프트웨어 목록 현행화 부재

• 재택근무, 원격근무

등으로 인한 자산 모니터링 부재

|

|

다크웹 노출 및 공급망 침해

|

• 기 유출된 공격표면 요소를

이용한 내부시스템 접근

• 3rd Party 및 HW/SW의 공급망 구성요소

|

|

잘못된

구성 및 휴먼에러

|

• 클라우드, 데이터베이스, 서비스

등 Misconfiguration

• 잘못 구성된 Architecture로 인한 문제

|

[표 10] 공격표면 관리의 필요성

일반적으로 공격표면은 △ 인프라 측면, △ 데이터 측면, △ 소프트웨어 측면, △ 사용자 측면으로 분류할 수 있다. 하드웨어나 소프트웨어 등의 초기구축비용과 시스템 운영과정에서 필요한 부가적인 환경을 제공해야 하는 온프레미스 환경에서 클라우드 환경으로 전환되면서 사용량별 요금부과 및 오토스케일링(Auto Scaling)을 기반으로 탄력적인 자원활용이 가능한 인프라 환경의 변화는 데이터 수집 및 저장, 가공, 분석, 재활용 등 데이터 활용 프로세스에도 영향을 미치면서 소프트웨어 개발 생태계가 급격하게 변화를 맞이할 수 있었다.

하지만 이러한 변화로 인해 정보유출, 공격접점(Attack Point), 공급망 공격(Supply Chain)등이 발생됨에 따라 조직의 내∙외부에 존재하는 자산(Asset)기반으로 위협요인을 발견하고 대응(접근제어, 네트워크분리, 보안적용 등)하기 위한 공격표면관리(Attack Surface Management)를 수행해야 한다.

|

구분

|

공격표면

발생요인

|

대응방안

|

|

인프라

측면

|

• On-premise에서

Cloud(Multi, Hybrid, Public, Private)로인프라 환경 유연성 및 확장성 강화

• IoT, IIoT등 연계(Connection)강화로 인한 공격접점(Attack Point) 확대

|

• 제로 트러스트(Zero Trust)관점에서 보안 아키텍처 설계 및 구현(Network Micro-Segmentation, SDP,

IAP)

• 저전력 디바이스 보안강화 방안수립

|

|

데이터

측면

|

• 정형데이터 이외에 반정형, 비정형 데이터로 데이터 활용 확대로 인한 성능 및 보안이슈

• 데이터 생명주기에 따른 수집, 저장, 분석, 시각화

등의 기술 안전성(정형 : ETL, FTP, OpenAPI, 반정형 : Crawling, RSS, OpenAPI, 비정형

: Crawling, Streaming)

• 데이터(개인정보, 가명정보, 익명정보)활용에

따른 데이터간 보안 및 재식별문제

|

• 무분별한 데이터 스프롤(sprawl)대응을 위해 데이터 접근대상자의 업무별 권한 부여시 인증(Authentication)과 인가(Authorization) 강화

• 데이터 암∙복호화 적용

• 프라이버시 보존기술(PETs)를 통한 데이터 보안강화

|

|

소프트웨어

측면

|

• IT기술확대로 인한 3rd Party 소프트웨어에 대한 보안리스크 증가

• 개발인프라 구성 및 소프트웨어, 중앙관리형 소프트웨어 등 공급망 공격(Supply Chain)을 통한 보안위협

|

• DevSecOps를 통한 개발 및 운영, 보안의

자동화된 보안라이프사이클 수립

• 시큐어코딩, 소프트웨어

테스팅

고도화

|

|

사용자측면

|

• 디지털 전환 등으로 인해 기술의존도 증가 및 공격표면과 위헙지표 상승

• 재택근무, 분산

근무지, 디지털

워크플레이스 등으로 인한 업무지원 솔루션(회상회의솔루션, RDP, VPN등) 보안취약점 및 정보유출 문제

|

• 보안인식 제고 및 기본보안수칙 실행을 위한 혜택과 제재 도입

• 모의해킹 및 취약점 점검을 통한 보안이슈 발견 및 해소

|

[표 11] 공격표면 발생원인 및 대응방안

4) 데이터 경제 활성화, 개인정보보호와 활용의 Trade-Off

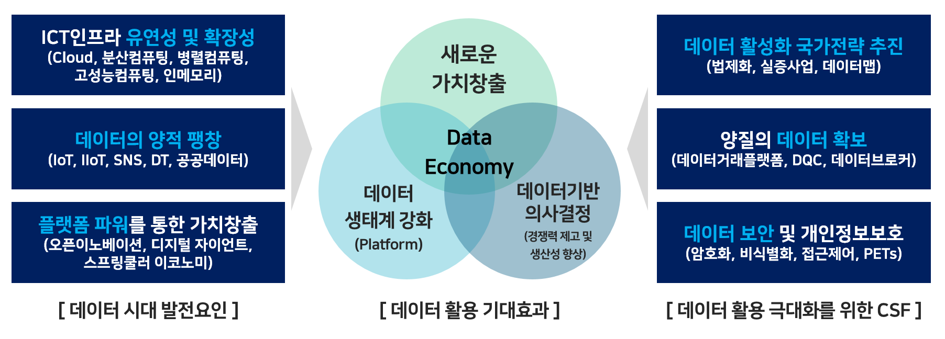

다양한 산업분야에서 지능화 기반 산업혁신을 위한 필수요소로 데이터가 자리잡으면서 데이터 활용 규제혁신을 통한 국가비전을 통해 데이터 활성화를 위한 움직임이 활발하게 일어나고 있다. 국내에서는 데이터 3법을 통한 데이터 활성화 전략 및 보안강화 방안을 재정하였으며, 한국판 뉴딜을 통해 10대 핵심과제로 데이터댐을 선정하였다. 뿐만 아니라 마이데이터 사업을 통해 정보주체 자기결정권 강화를 통한 개인데이터 유통 생태계 조성과 정보주체의 능동적이고 적극적인 권리행사를 위한 데이터 제공자와 데이터 구매자간의 상호연결 환경조성에 앞장서고 있다.

[그림 5] 데이터 경제 활성화 원인 및 기대효과

데이터 경제구성을 통해 ‘데이터 모네타이제이션(Data Monetization)’이 가능해지면서 데이터 활용을 통한 가치창출이라는 긍정적인 면에 반해 무불변한 데이터 오남용과 정보유출 등의 문제가 발생됨에 따라 이를 대응하기 위한 기술들이 부각되고 있다. 개인정보를 보호하기 위한 프라이버시보호기술의 대표적인 기술로 프라이버시 보호모델, 연합학습, 재현데이터, PPDM, 동형암호 등이 있다.

이들 기술들은 성능과 안전성을 보장하기 위한 기술들로 암호화된 상태에서 검색을 제공하거나 가명화된 정보의 재식별 여부를 측정하는 등 식별요소를 비식별처리 하거나 암호화 하는 방식들을 이용하여 개인을 식별할 수 없게 된다. 데이터 활용에 따른 역기능을 최소화 하기 위해서는 기술적 요소 뿐만 아니라 선제적인 제도혁신과 기술투자를 통해서 보다 안전한 데이터 활용을 기대해 본다.

|

구분

|

프라이버시

보호모델

(K-Anonymity)

|

연합학습

(Federated

Learning)

|

재현데이터

(Synthetic

Data)

|

PPDM

(Privacy

Preserving Data Mining)

|

동형암호

(Homomorphic

Encryption)

|

|

개념

|

가능한

추론형태와 프라이버시 노출에 대한 정량적인 위험성을 규정하는 방법

|

다수의

클라이언트와 하나의 중앙서버가 탈중앙 환경에서 협력해서 데이터 모델 학습

|

원본데이터와

유사한 통계적, 확률적

특징을 가지는 임의데이터

|

개인정보가

포함된 빅데이터에서 개인정보를 보호하면서 데이터 분석기술

|

암호화된

상태에서 데이터 연산이 가능한 암호 기술

|

|

특징

|

연결공격(Linking Attack)대응

|

데이터

분석결과만 외부로 전송하여 데이터 직접유출 없음

|

GAN활용

|

통계처리나

기계학습에 사용

|

양자내성암호

튜링완전성

|

|

장점

|

직관적이고

단순

|

학습결과를

취합해 더 높은 정확도의 모델 도출

|

샘플수를 무한대로 증가 가능

|

랜덤화

기법을 통해 실용화 가능

|

데이터를

암호화 하여 외부전송

|

|

단점

|

재식별 가능성 존재(동질성, 배경지식, 쏠림, 유사성)

|

모델수립

시 평가 필요

|

불일치로

인한 예측 정확도 감소

|

SMC기반 PPDM은 컴퓨팅 환경에 따라 실효성 모호

|

처리속도

한계

|

[표 12] 프라이버시보호기술 유형별 특징 비교

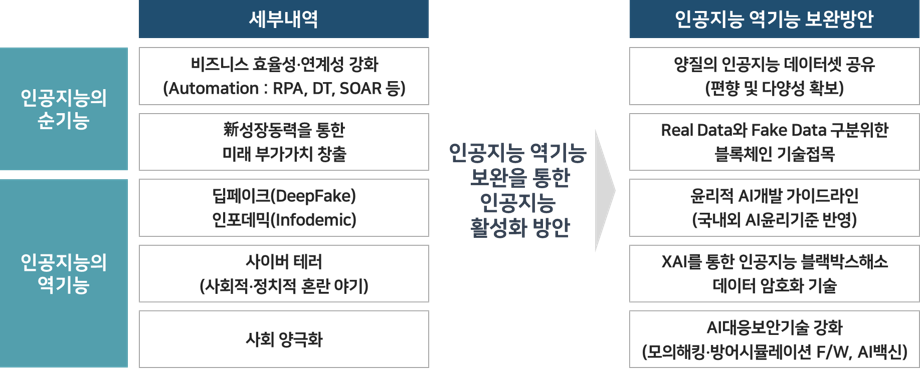

5) AI for the Security, 보안의 ‘절대반지’ 인공지능

반지의 제왕에서 나오는 ‘절대반지’처럼 인공지능의 양면성으로 인한 기대감과 우려가 지속되고 있다. 실제영상이나 이미지와의 차이점을 판단하기 어려운 딥페이크(Deepfake)를 통해 가짜뉴스가 유포되거나, 인공지능 프로세스 과정에 개입해 중독공격(Poisoning Attack)이나 회피공격(Evasion attack)을 유발하여 자율주행 자동차의 교통사고가 발생되는 등 인공지능 활용에 따른 부작용을 방지하기 위해 제도적, 기술적, 사회적 지원이 필요하다.

인공지능의 역기능으로 인한 사회이슈를 해소하기 위해 OECD, G20 정상회의, 국제전기전자학회(IEEE), 세계경제포럼(WEF)등 전세계 정치인과 석학들은 앞다투어 인공지능 기술을 통한 포용성과 인간중심가치를 기반으로 투명성, 견고성, 안전성, 책임성 등의 기본가치를 보장할 수 있는 ‘윤리적 AI개발 가이드라인’과 실무적인 기준 마련에 나서고 있다. 인공지능의 기술 안전성을 향상하기 위해서 인공지능으로 인한 보안위협대응을 위한 탐지기술 및 인공지능기반의 해킹방지기술, 자가지도 및 복합인지기술을 통한 보안위협 자율대응등의 보안기술개발이 활발하게 연구되고 있다.

편향된 데이터나 알고리즘, 인공지능으로 발생하는 악의적인 사이버공격과 프라이버시 침해사고 등의 역기능을 방지하기 위해서는 기술적인 측면에서 암호화 기술 및 암호화된 상태에서 데이터를 처리할 수 있는 암호화 기술(동형암호) 연구 및 AI백신 연구 등을 통해 악의적인 오용가능성을 방지할 수 있으며, 인력적인 측면에서는 인공지능 보안인력 육성∙양성을 위한 투자가 중요과제라고 할 수 있다. 이외에도 인간중심가치를 보존한 상태에서 인공지능 생태계 안전성을 확보하기 위해서는 인공지능 시스템 개발 라이프사이클을 고려한 가이드라인과 표준을 제시함으로써 보다 안전한 인공지능 활용을 통한 신뢰사회 구축이 가능할 것이다.

[그림 6] 인공지능의 순기능과 역기능을 통한 인공지능 활성화 방안

04. 마무리

지금까지 2022년에 발생가능한 보안위협을 예측하고 이를 대응하기 위한 대응전략을 살펴보았다. 기업 비즈니스는 기술혁신과 더불어 옴니채널의 유기적 연계로 고객의 감성을 어필할 수 있는 맞춤형 초개인화 고객경험(Customer Experience) 확대, 신규 경쟁자의 시장진입으로 인한 무한경쟁체제, ESG경영 등의 모든 변화에 대응하기 위해 짧은 주기의 비즈니스 전략을 통해 새로운 생존전략을 모색하고 있다. 비즈니스 환경이 급변하는 가운데 공격자들 역시 인공지능, 빅데이터, 클라우드 등의 기술이해도과 높은 공격 성숙도를 앞세서 공격의 수위를 높여가고 있다.

비즈니스 자산의 복잡성과 연계성으로 인한 위험(Risk)노출에 대한 가시성과 통찰력을 제공하기 위해 다양한 시도를 하고 있다. 위협헌팅(Threat Hunting), 위협 인텔리전스(Threat Intelligence), 데이터 마이닝 등을 통해 위협(Threat)요소를 식별하고 TTPs기반의 공격 아티팩트 분석과 활용을 위해 인공지능(AI/ML), 자동화(Automation)기술을 결합한 SOAR, AI+X(AI기반 보안솔루션), EDR, XDR, 융합보안 등이 각광을 받고 있다. 고도화된 사이버 보안기술들은 사이버 보안체계 고도화 및 정보보호 안전성 확보에 이바지 하며 정보보호체계의 강건성을 확보하는데 중요한 역학을 수행하게 된다.

공격자와 방어자의 관계에서 절대적인 우위는 존재하지 않는다. 비즈니스 생태계 활성화를 위한 다양한 정책적∙기술적 환경 조성에도 불구하고 다크웹을 통한 데이터 거래 및 유통, 개인정보 오남용 등 보안 리스트는 산업 성장을 저해하게 된다. 사이버 공격의 폭풍 속에서 살아남기 위해서는 긍정의 이면에 감춰진

위험(Risk)를 지속적으로 관리해야만 쟁취할 수 있다는 것을 잊지 말아야 할 것이다.