보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

IGLOO CTI 소개 및 기능

2022.04.06

1,951

IGLOO CTI는 사이버 상에서 발생하는 다양한 위협 정보를 수집하여 분석, 제공하고 있는 위협 인텔리전스 플랫폼으로 다양한 시스템과의 연계 및 공유를 통해 신속하고 정확한 사이버 위협 대응을 목표로 하고 있습니다.

01. IGLOO CTI 언제, 어떻게 시작되었을까

고도화되는 사이버위협에 대응하기 위해서는 위협의 공유와 공동 대응의 필요성이 대두 되었고 그 결과, 해외에서는 CTA(Cyber Threat Alliance), 국내에서는 한국인터넷진흥원의 CTAS(Cyber Threat Analysis System) 같은 CTI 시스템이 나타나게 되었습니다. 이제 Cyber Threat Intelligence 는 보안에서 가장 중요한 대응책 중 하나이며, SOC를 운영하는 기관과 기업의 경우 국내 환경에 맞는 CTI를 선택하여 운영하는 것은 필수적 입니다.

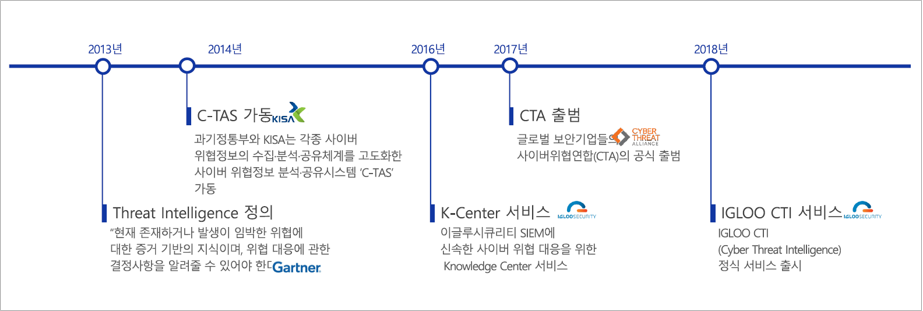

이글루시큐리티는 2005년부터 보안관제 서비스에 이런 위협 정보를 공유하는데 집중을 하였다. 2013년 Gartner 에서는 위협 인텔리전스(Threat Intelligence)를 정의하였다. 이글루시큐리티는 이러한 위협 정보 공유 서비스를 2016년에는 자사 SIEM 제품인 SPiDER TM 과 연계를 하였으며, 2018년에는 자체적으로 IGLOO CTI Platform 을 만들어 정식 서비스를 시작하였다. 어떻게 보면 20년 이상 보안업무를 수행하면서 사이버 위협 정보를 공유하고 대응하면서 얻은 노하우를 Platform 화 하였다고 할 수 있다.

[그림 1] IGLOO CTI History

02. IGLOO CTI 는 어떻게 구성되어 있을까

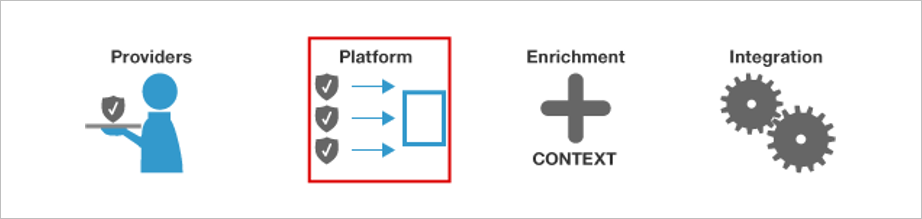

위협 인텔리전스(CTI)는 크게 다음과 같이 나눌 수 있다. 위협 정보를 제공하는 Providers, 위협 정보를 수집, 관리하는 Platform, 위협 정보를 보강해 주는 Enrichment, 위협 정보의 연계를 담당하는 integration 으로 구분할 수 있다.

[그림 2] IGLOO CTI 구성 [출처: RSA Conference 2019]

해외는 이러한 구분이 명확한 편이지만, 국내는 이러한 부분이 잘 구분하기 어렵다. 이에 IGLOO CTI 는 다음과 같이 구성될 수 있다.

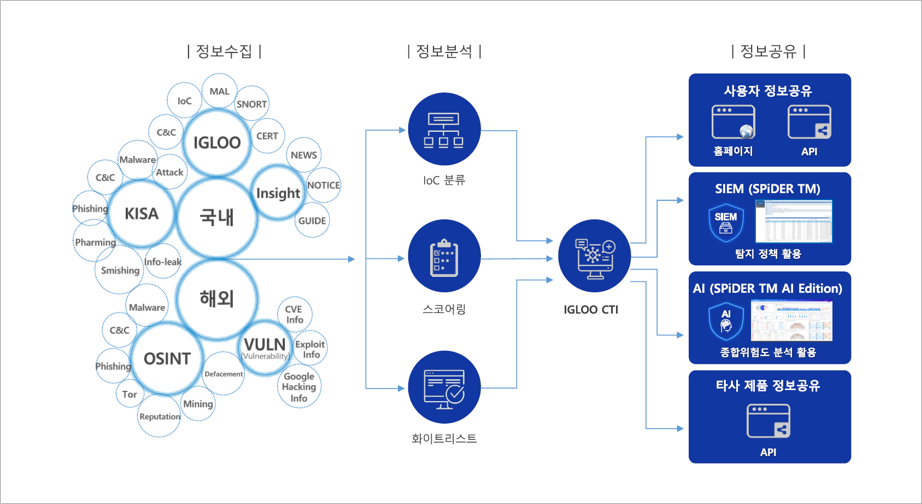

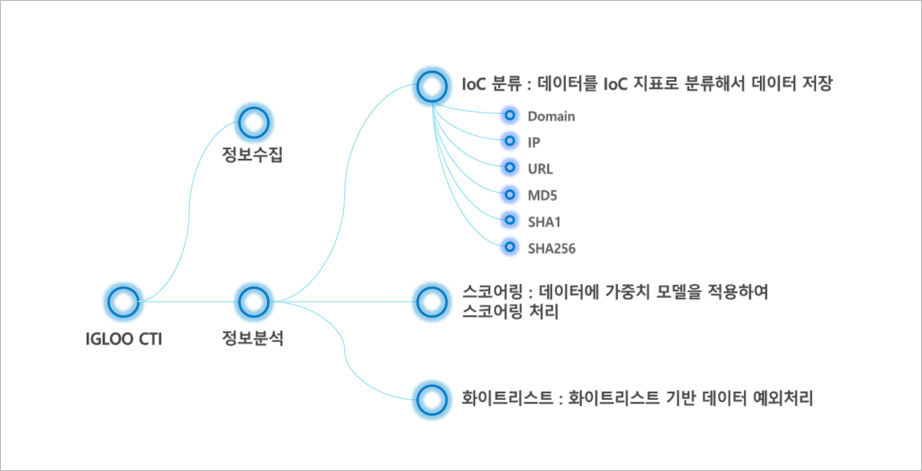

IGLOO CTI 는 정보수집, 정보분석, 정보공유 3가지 프로세스로 구성되어 있다.

첫번째, 정보수집, 국내외 위협 정보, 취약점 정보, 동향 정보를 수집한다.

두번째, 정보분석, 수집한 정보를 IoC 분류 및 스코어링, 화이트 리스트 거쳐서 데이터를 처리한다.

세번째, 정보공유, 수집된 정보를 API 기능을 제공하여 제품간 연동을 지원한다.

[그림 3] IGLOO CTI 구성 및 프로세스

03. IGLOO CTI 는 어떤 모습일까

1) 정보수집

그럼 먼저 정보수집부터 살펴보도록 하겠습니다.

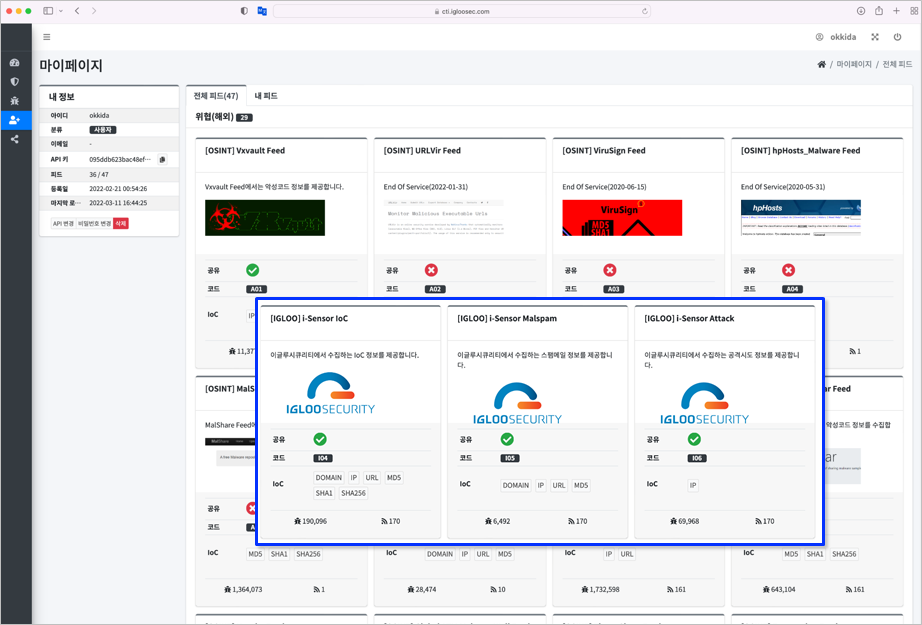

위 그림에서 보는 것과 같이 정보수집은 국내외 위협 정보, 취약점 정보, 동향 정보 등을 수집하고 있으며, 아래와 같이 IGLOO CTI 에서 확인이 가능하다. 각 서비스 계약에 따라 제공되는 정보가 다르기도 하지만, 보안관제를 수행하는데 필요한 데이터를 수집하려 노력을 하고 있다.

크게, 해외 위협 정보, 국내 위협 정보, 인사이트(해외), 인사이트(국내)로 구성되어 있으며, 특히, 이글루시큐리티의 보안관제센터, CERT 등에서 자체 수집하거나 분석한 내용들도 포함되어 있다.

[그림 4] IGLOO CTI 에 등록된 Feeds 정보

※ Feeds 란 위협 인텔리전스 정보가 수집되는 수집처를 말함

Feeds 에서 수집되는 정보는 주기적으로 업데이트도 되지만, 폐쇄가 되기도 한다. 때문에 수집되는 정보에 대해서 유용한지, 데이터의 질은 유지되고 있는지, 다른 새로운 위협정보를 제공하는 곳은 어딘지 등 주기적인 추가/삭제/수정등의 관리가 필요하다.

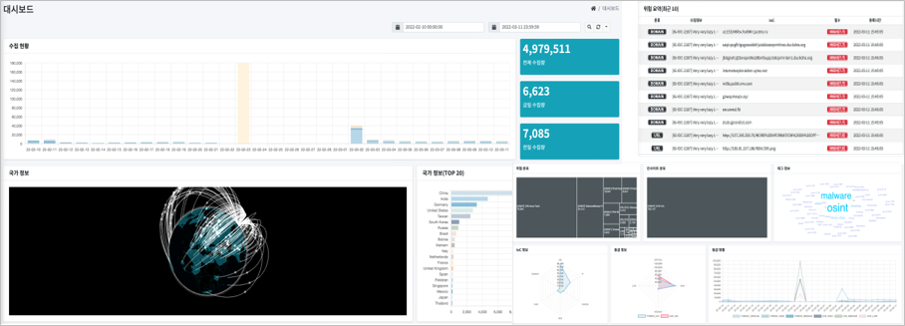

이러한 정보들은 다음과 같이 대시보드를 통해 살펴볼 수 있다.

수집정보, 태그 정보, 위협 및 인사이트 분포, 국가 정보 등 수집 현황을 살펴볼 수 있다.

[그림 5] 대시보드를 통해 수집된 정보의 현황 및 트랜드를 분석 할 수 있다.

2) 정보분석

이렇게 수집된 정보를 어떻게 분석할까요. 사실 분석이라고 하기에는 좀 그렇지만, 수집된 정보를 IOC 에 따라 분류하고 분류된 정보에 대해서 태그, 스코어링, 예외처리 등을 통해 관제에서 손쉽게 활용할 수 있도록 하였다.

[그림 6] IGLOO CTI 구성 중 정보 분석

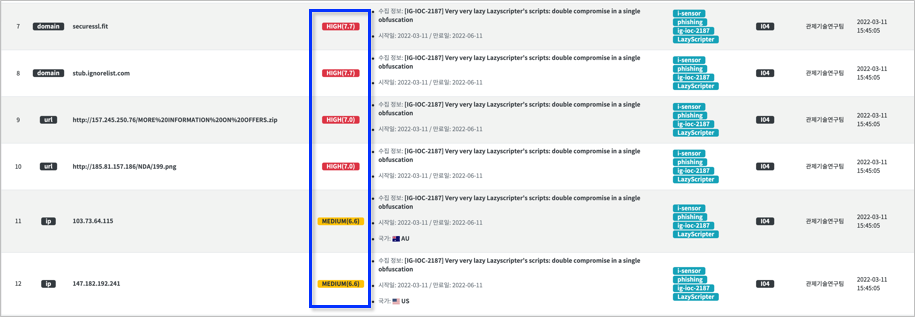

수집된 정보는 수집처의 신뢰도, IoC 형태, 태그 정보 등 가중치 모델을 통해 스코어링이 이루어진다. 이를 통해 각 IoC 는 등급으로는 3단계(High, Medium, Low), 점수로는 1~10 의 범위 안에서 나누어진다. 이는 보안관제 및 시스템에서 연동 시 어떤 위협 정보를 먼저 대응해야 할지 우선순위를 결정할 수 있도록 도움을 준다.

[그림 7] 스코어링된 위협 정보

3) 정보공유

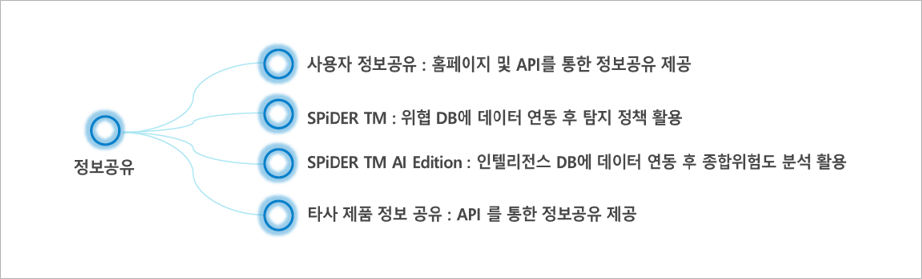

수집된 위협 정보는 분석을 통해 홈페이지, API 를 통해 정보공유가 이루어지거나, 제품간 연동을 통해 공유될 수 있다.

[그림 8] IGLOO CTI 구성 중 정보공유

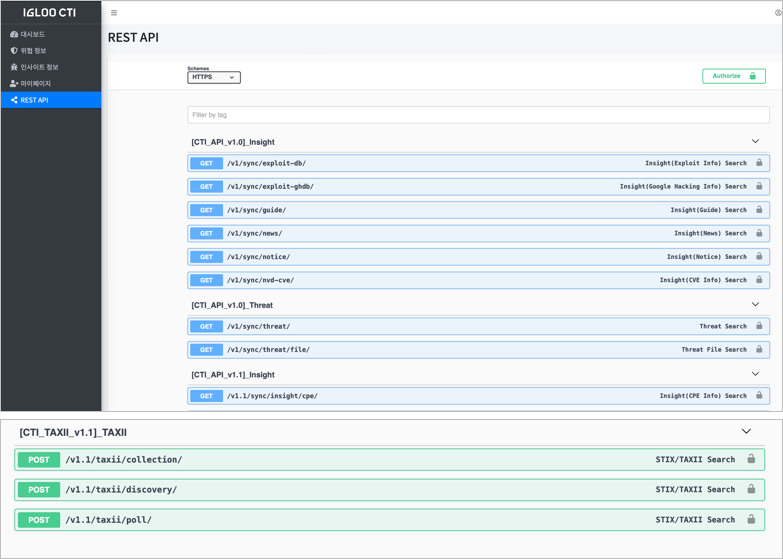

▷ API 를 통한 정보 공유

API 를 통해 타 제품과 연동이 가능하며, 요청 프로세스에 의해 API Key 를 신청하고 입력하면 손쉽게 연계가 가능하다. 최근에는 STIX/TAXII 를 통한 연계 방법도 지원하고 있다.

[그림 9] REST API 가이드

▷ 홈페이지를 통한 위협 정보검색

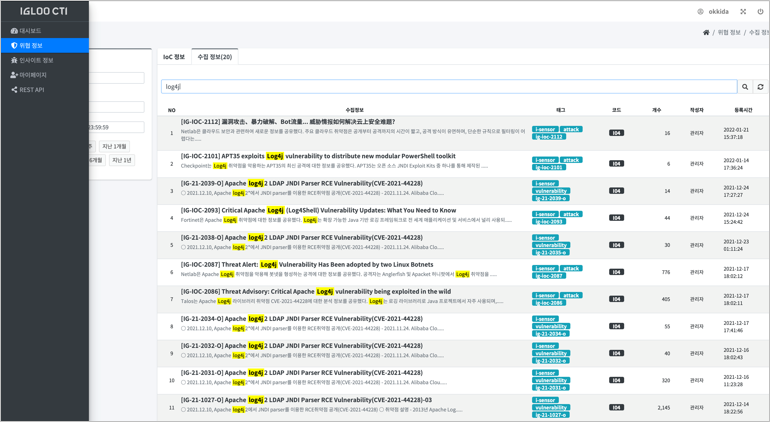

다음은 2021년 12월 달에 발생한 Log4j 취약점에 대한 위협 정보를 검색한 결과이다.

12월 13일 00 시를 시작으로 위협 정보가 등록이 되었으며, 관련된 IOC가 25,000건 정도 등록되어 공유되었음을 알 수 있다.

[그림 10] 검색하고자 하는 IP, URL, 태그 정보 등을 통해 검색 가능

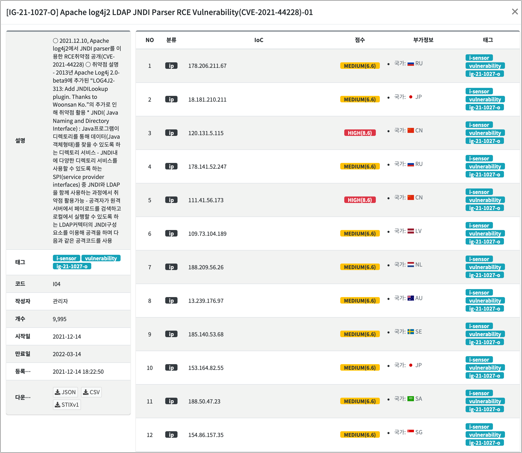

[그림 11] 수집된 정보에 대한 상세 설명이 등록되어 있음

수집된 정보는 단지 IP, URL 등 IoC 만 등록된 게 아니라 위협에 대한 설명, 관련 태그, IOC 개수, 만료일, 스코어 등이 존재한다.

▷ 홈페이지를 통한 취약점 등의 위협 정보 검색

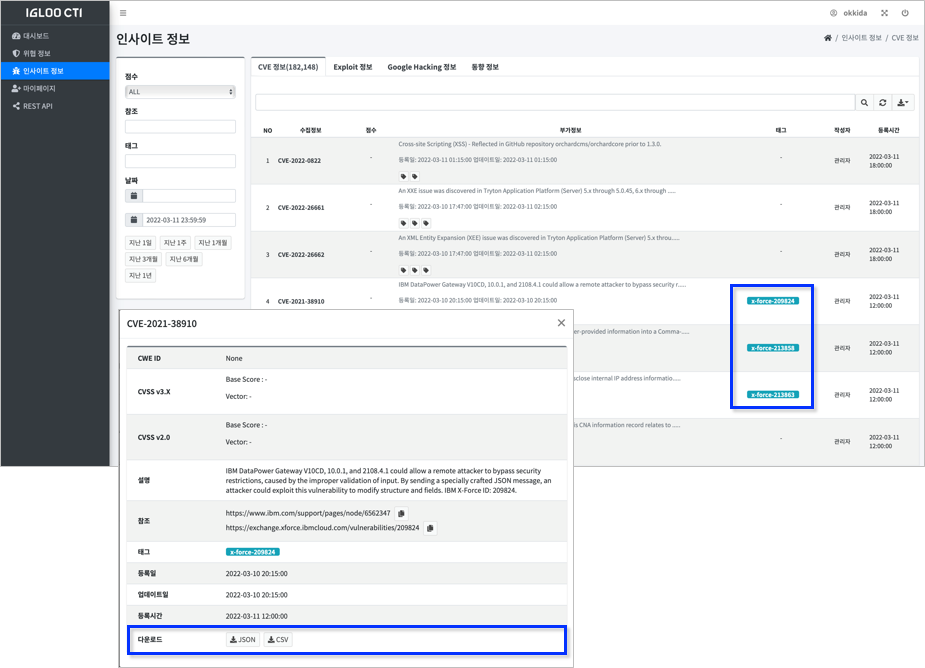

위협 인사이트 메뉴를 통해 취약점 정보를 나타내는 CVE 정보, 공격 코드를 나타내는 Exploit, 구글 해킹에 사용되는 Google Hacking DB, 동향 정보 등을 검색 활용할 수 있다.

[그림 12] CTI 를 통해 CVE 취약점을 검색하고, 상세내용을 확인 및 다운로드가 가능

해당 데이터에 대한 상세 정보를 확인할 수 있으며, 특히, 태그 등을 통해 연관 검색 및 분석이 가능하다.

또한, 지금까지 보았던 모든 정보는 JSON, CSV 로 다운로드가 가능합니다.

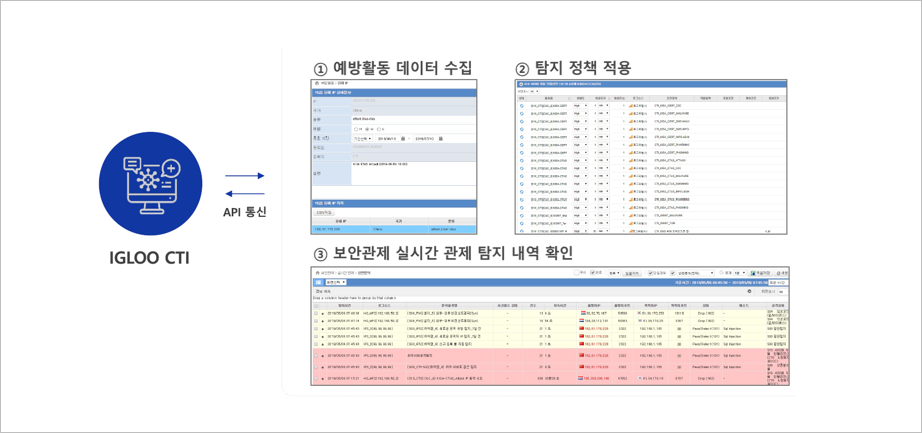

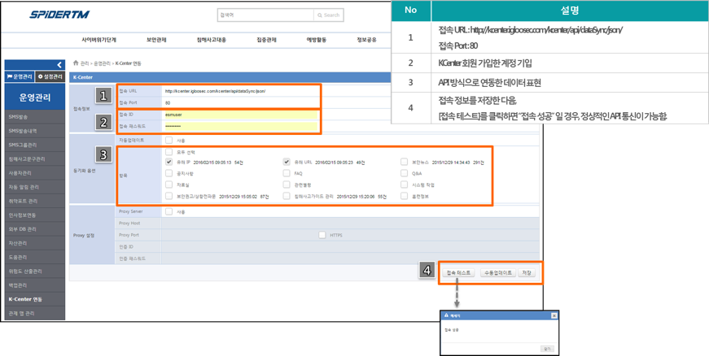

▷ SIEM 과의 연계

자사 제품인 SIEM 과의 연계를 통해 CTI 에서 수집된 위협 정보가 SIEM에 주기적으로 전송되어 저장되고, 기 정의된 정책에 자동으로 등록된다. 이를 통해 보안관제 요원들은 새로운 위협 정보가 발생했을 때 Blacklist 등을 수동으로 등록하는 시간이 단축될 수 있다.

예를 들어, 2021년 12월에 발생한 log4j 취약점에 대한 위협 정보 IOC 를 공유할 때 많은 관제센터의 요원들이 Blacklist 를 공유하는데 많은 시간을 소비하였다고 한다. 이때 IGLOO CTI 가 연계된 SIEM 에서는 이러한 시간을 단축시킬 수 있었다고 한다.

[그림 13] IGLOO CTI 연계를 통한 SIEM 대응체계

[그림 14] IGLOO CTI 를 SIEM에 등록하기

04. 결론

이번 호에서는 간략하게 IGLOO CTI 에 대한 소개와 구성, 기능에 대해서 이야기 하였다. 위협 인텔리전스가 소개 되고, 활용된 지가 이제는 8년이 넘어가지만, 아직까지 보안관제 분야에 완전히 녹아 들어갔다고 하기에는 이른 감이 있다. 특히, 해외에서는 위협 인텔리전스가 민간 중심과 플랫폼 중심으로 인해 각 제품과의 연계 등이 활발히 이루어지고 있으며, 수익 시장에서도 나름 영역을 차지하고 있다. 하지만, 국내에서는 민간 중심보다는 국가 중심으로 성장과 아직 플랫폼보다는 서비스 형태로 생각을 하고 있다.

이런 상황에서 위협 정보를 활용하고 각 보안 제품간 연계를 통해, 나름 성과를 거두고 있다는 점에서 긍정적으로 생각이 된다. 다음 호에서는 실제적인 사례를 중심으로 CTI 를 통해 관제에 활용하고 분석 및 예방하는 과정을 자세히 살펴보도록 하겠다.