보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

IoTroop 봇넷과 온라인에 노출 된 IoT 장치들

2018.01.03

13,364

서비스사업본부 보안분석팀 박성준

1. 개요

최근 개봉하는 영화들 속에서 IoT를 찾기는 어렵지 않다. 그만큼 IoT가 우리 생활 속에 친숙하게 자리 잡고 있기 때문이다. 최근 영화는 아니지만 2008년에 개봉한 ‘이글아이’라는 영화를 보면 군 정보감시용 AI 슈퍼컴퓨터에 의해 핸드폰, ATM기기, 거리의 CCTV, LED 교통안내 전광판, 신호등 등 주변의 모든 전자기기 및 시스템, 네트워크가 해킹돼서 주인공에게 지속적으로 명령을 전달하는 장면이 영화 내내 비중 있게 언급되었다. 그 당시에는 ‘다소 비현실적이다.’라는 생각이, 10년도 되지 않은 지금은 ‘가능할 수 도 있겠다.’라는 생각으로 바뀌었다. 이렇듯 IoT 보안에 대한 우려는 생각보다 빠르게 현실로 등장하고 있다.

일례로, 지난 2016년 9월 20일 미라이 봇넷(Mirai Botnet)에 의해 초당 665Gbps의 트래픽의 DDoS 공격이 발생하였다. 지금까지 DDoS 공격의 최대 트래픽이 363Gbps인 것을 고려할 때, 약 두 배에 해당하는 DDoS 공격 트래픽에 경악을 금치 못하였으며, 일반적인 DDoS 공격에 사용되는 PC가 아닌 IoT 장치가 DDoS 공격에 이용되었다는 사실에 한 번 더 놀라게 되었다. 집에서 사용하던 웹 캠, 가정용 라우터 등에 의해서 역대 최고치의 DDoS 공격이 이루어진 것이다.

그러나 공격은 여기서 멈추지 않았다. 9월 22일 프랑스의 호스팅 기업인 'OVH'를 대상으로 799Gbps 트래픽의 DDoS 공격이 발생하였으며, 약 한 달 뒤인 10월 22일 미국의 호스팅 기업인 'Dyn'을 대상으로 1.2Tbps 트래픽의 DDoS 공격이 발생하였다. 두건의 DDoS 공격에 모두 미라이 봇넷이 이용되었으며, 역대 최고치의 DDoS 공격 기록을 매번 경신하였다.

미라이 봇넷의 소스 코드가 온라인에 공개가 된 이후, 제2의 미라이 봇넷을 이용한 DDoS 공격이 발생하자, IoT 장치들의 보안에 대해 관심의 소리가 커졌으나, 시간이 지날수록 관심은 줄어들고 흐지부지 잊혀지고 있었다. 2017년 10월, 미라이 봇넷의 감염속도를 능가하는 속도로 빠르지만 조용히 몸집을 불리고 있던 IoT 루프(IoTroop) 봇넷이 세상의 주목을 받기 시작한다. 이에 따라 이번 호에서는 IoT 루프 봇넷과 온라인에 노출된 IoT 장치들에 대해서 알아보고자 한다.

2. IoT 루프(IoTroop) 봇넷

지난 10월 26일, 한국인터넷진흥원의 KrCERT 홈페이지에 “IoT 기기를 대상으로 한 IoT 리퍼(Reaper), 루프(roop) 봇넷 주의”라는 제목의 보안 공지가 올라왔다.

IoT 장치를 감염시켜 DDoS 공격에 악용하는 IoT 루프 봇넷(일부에서는 IoT 리퍼로도 부름)에 대한 주의 내용이었다. IoT 루프 봇넷은 IoT 장치를 감염시켜서 DDoS 공격에 악용한다는 점을 포함하여, 미라이 봇넷과 상당부분 유사점이 존재한다. 미라이 봇넷에 의한 피해가 주로 해외에서 발생해서 인지는 모르겠지만, 온라인 상에서 IoT 루프에 대한 경각심은 국내보다는 해외에서 더 비중 있게 다루어지고 있다.

미라이 봇넷에 의한 IoT 장치들의 감염속도도 상당히 빠른 속도였으나, IoT 루프 봇넷은 미라이 봇넷보다 훨씬 더 빠른 속도로 IoT 장치들을 감염시키고 있다. 100만 개 이상의 조직의 IoT 장치들이 IoT 루프 봇넷에 의해 스캔이 되었으며, 실제로 감염된 IoT 장치들의 수는 아직 정확히 파악이 되고 있지 않다.

|

미라이 봇넷 |

IoT 루프 봇넷 |

|

§ 랜덤

IP주소를 생성하여 23번 포트(Telnet)으로

로그인을

시도

§ 62개의 아이디, 비밀번호를 이용하여 사전대입공격으로 IoT 장치에 로그인 후 감염 및 전파

|

§ 랜덤

IP주소를 생성하고, 생성된 IP 주소의 취약점을 검색

§ 약

1300여 종류의 IoT 장치의 취약점을 이용하여 감염 및 전파

|

|

§ 2016년, 평균 트래픽 약 500Gbps 이상을 발생시키며

DDoS

공격에

이용

§ DDoS

공격

시 HTTP, TCP, UDP Flooding을

이용

|

§ 봇넷

초기 단계로 IoT

장치

감염 및 전파에 집중

§ DDoS

공격은

아직까지 포착되지 않았으며,

C&C에서

컨트롤 및 관리

|

[표 1] 미라이 봇넷과 IoT 루프 봇넷의 차이점

IoT 루프 봇넷이 미라이 봇넷보다 훨씬 더 빠른 속도로 IoT 장치들을 감염시켰던 이유는 감염 방식이 진화되었기 때문이다. 미라이 봇넷의 경우 랜덤 IP 주소를 생성하여 23번 포트(Telnet)로 접근 후, 사전에 준비된 62개의 아이디, 비밀번호를 이용하여 사전대입공격 기법으로 IoT 장치에 로그인을 한다. 로그인 성공 후, 악성코드를 주입하여 감염을 시키고 감염된 IoT 장치를 이용하여 전파를 진행하였다.

IoT 루프 봇넷은 미라이 봇넷보다 한 단계 더 진화된 방법을 이용하였다. 랜덤 IP 주소를 생성하여 생성된 IP 주소로 취약점 검색 트래픽을 전송하여 IoT 장치들의 취약 여부를 확인한다. 취약점이 존재할 경우 해당 취약점을 이용하여 악성코드를 주입, 감염시켰다. IoT 루프 봇넷은 벤더 10곳의 약 1300여 종류의 IoT 장치들의 취약점을 이용하여 감염을 시킴으로써, 악성 프로그램 탐지율을 낮추면서도 매우 빠른 속도로 IoT 장치들을 감염시키고 있다.

무지막지한 감염 속도로 IoT 장치들을 감염시키는 IoT 루프 봇넷도 만능은 아니다. 미라이 봇넷에 감염된 IoT 장치처럼 IoT 루프 봇넷에 감염된 IoT 장치도 재부팅 시, 정상적으로 복구되기 때문에 재부팅 만으로도 감염된 IoT 장치를 정상화 시킬 수 있다.

IoT 루프 봇넷은 이러한 약점에 대응하기 위해 IoT 장치에 감염 시, 시스템의 Watchdog을 무력화하여 재부팅이 되지 않도록 하는 기능이 존재하고 있으나, 물리적으로 IoT 장치의 전원을 껐다가 켜는 재부팅을 진행하면 정상적으로 IoT 장치의 사용이 가능하게 된다. 이후, 취약점이 존재하는 IoT 장치들의 firmware를 취약점이 패치 된 최신 버전으로 업데이트하면 IoT 루프 봇넷의 감염으로 부터 안전하게 IoT 장치들을 보호할 수 있다.

3. 온라인에 노출된 IoT 장치들

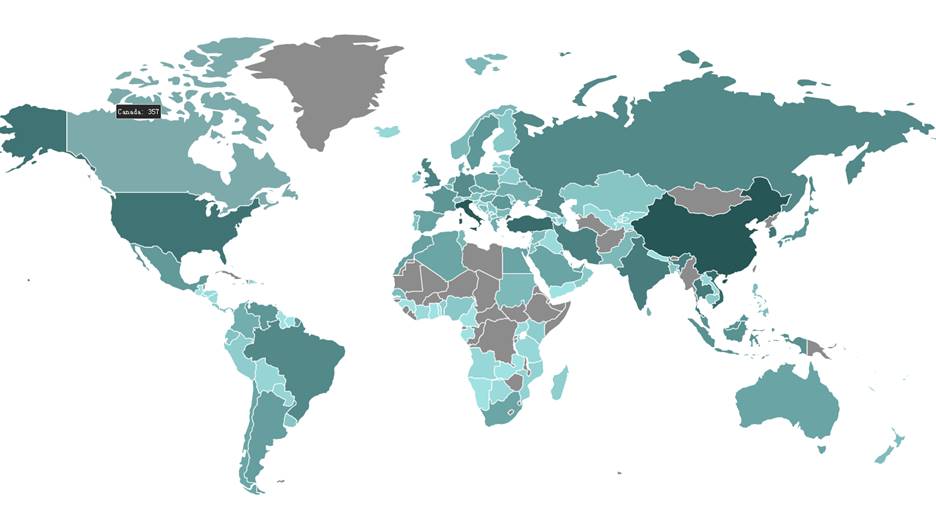

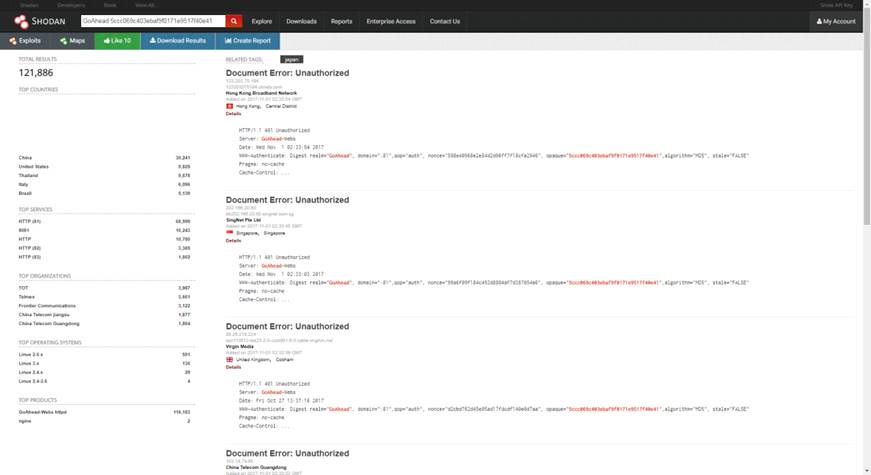

미라이 봇넷 및 IoT 루프 봇넷은 짧은 시간에 수많은 IoT 기기를 빠르게 감염시킬 수 있었던 이유는 무엇이었을까? 그 이유를 Shodan 검색엔진을 통해서 확인할 수 있었다. IoT 검색엔진인 Shodan을 이용하여 취약점이 존재하는 IoT 장치를 검색할 경우, 어렵지 않게 검색이 가능하다. IoT 루프 봇넷이 감염에 사용하는 CVE-2017-8225로 알려진 인증 정보 유출(자격 증명) 취약점이 존재하는 Wireless IP Camera를 Shodan 검색엔진에서 검색해 보았다.

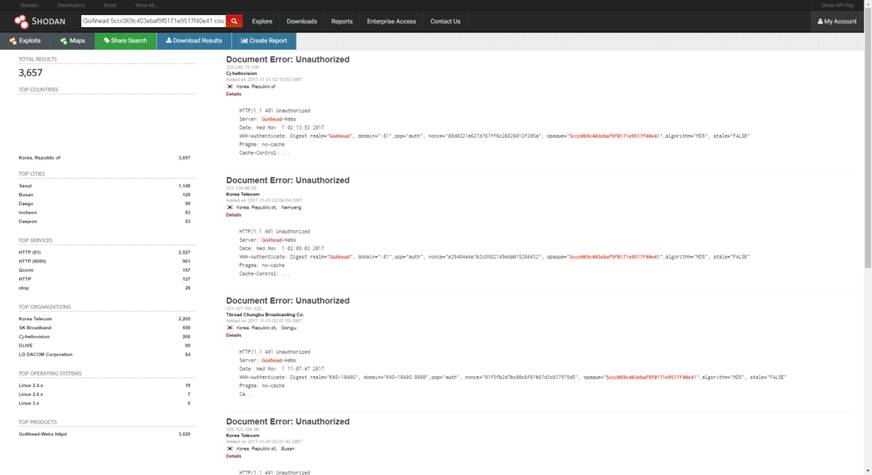

그 결과, 전세계적으로 CVE-2017-8225 취약점이 존재하는 121,886대의 Wireless IP Camera가 검색되는 것을 확인할 수 있었으며, 대한민국에서도 검색되는 3,657대의 Wireless IP Camera 중 1,149대가 서울에 집중되어 있는 것을 확인할 수 있었다.

[그림 4] 대한민국에서 CVE-2017-8225 취약점이 존재하는 Wireless IP Camera의 Shodan 검색 결과

물론 Shodan 검색 결과에서 노출되는 IoT 장치 전부가 IoT 루프 봇넷에 의해 감염되어 있는 것은 아니다.

Shodan 검색엔진에 검색되고 있는, 취약점이 존재하여 IoT 루프 봇넷에 감염 되어있을지도 모르는 다수의 IoT 장치들과 Shodan 검색엔진에 검색되지 않은 IoT 장치들까지 포함하면 실제 취약점이 존재하는 상태로 인터넷에 연결된 채 방치되는 IoT 장치들은 생각보다 많을 것이다. 아니, 방치라고 하기보다는 인지 자체를 못하고 있다는 표현이 더 어울릴 것이다.

미라이 봇넷, IoT 루프 봇넷이 엄청난 속도로 IoT 장치들을 감염시키는 것도, Shodan 검색엔진이 취약한 IoT 장치들을 검색할 수 있는 것도 전부 IoT 장치들이 무방비 상태로 온라인에 노출되어 있기 때문이다.

대부분의 사용자들이 IoT 장치들을 공장 출고 시 설정 그대로 사용하고 있어서, 기본 아이디, 비밀번호로 로그인이 가능하거나, 접근제어 등의 설정이 되어있지 않는 경우가 다수이다.

또한 설정 변경 기능 자체가 존재하지 않아 취약한 상태로 사용할 수 밖에 없는 IoT 장치들도 존재한다. 제조사에 의해 취약점이 패치 된 firmware가 나왔음에도 불구하고 firmware 업데이트가 진행되지 않은 IoT 장치들도 적지 않은 수를 차지하고 있다. 이러한 상태가 지속된다면 미라이 봇넷으로 시작된 IoT 장치들에 대한 공격은 IoT 루프 봇넷 이후로도 다람쥐 쳇바퀴 도는 상황이 계속 반복될 것이다.

4. 마무리

취약점이 존재하는 상태로 인터넷에 무방비로 노출되는 IoT 장치들에 대한 대응 방안은 극히 제한적으로 한계가 존재한다. IoT 장치 특성상 백신 프로그램을 제작하기 쉽지 않을뿐더러, 백신 프로그램을 포함하고 있는 firmware를 배포한다고 하더라도 firmware 업데이트를 얼마나 사용자들이 진행할지 미지수이다. 또한 취약점 발견 시 거의 대부분의 제조사에서 firmware 업데이트를 제공하고 있지만, 제조사에서 firmware 업데이트를 제공하지 않는 경우에는 잠정적인 취약점이 존재하는 상태로 사용할 수 밖에 없다.

이러한 경우, 계정 정보 변경, 접근제어 설정 등을 이용하여 어느 정도 대응이 가능하나, 설정 변경 자체가 존재하지 않는 IoT 장치들이나, 소 잃고 외양간도 고치지 않을 정도로 보안에 무관심한 사용자들의 IoT 장치들에 대한 대응은 쉽지 않을 것이다.

수많은 기술과 표준이 난립해 있는 상태에서 출시되고 있는 IoT 장치들에 대한 보안 대책은 사용자를 포함한 여러 제조사, 기관들이 힘을 합쳐 노력을 해야 해결 할 수 있을 것이다. IoT 장치 제조사들은 보안 이슈 발생 시 보안 업데이트가 된 firmware를 공지하고 제공하며, 사용자들은 이를 확인하여 firmware 업데이트를 진행해야 한다. 또한 IoT 장치들의 기본적인 설정을 변경하여 안전한 상태의 IoT 장치를 사용해야 한다.

IoT 루프 봇넷이 미라이 봇넷 능가하며 또 한번 엄청난 파장을 일으킬 것인지는 조금 더 지켜봐 할 것 같다.

현재 IoT 장치들의 실태를 인지하고 다같이 노력해서, 안전한 IoT 장치의 수가 점점 증가한다면 IoT 루프 봇넷 이후의 IoT 장치들을 노린 폭풍들은 산들바람처럼 지나가지 않을까 생각한다.

5. 참고자료

[1] KISA 인터넷 보호 나라 & KrCERT

https://www.krcert.or.kr/data/secNoticeView.do?bulletin_writing_sequence=26788

[2] 360 Netlab Blog - Network Security Research Lab at 360

http://blog.netlab.360.com/iot_reaper-a-few-updates-en/

[3] Check Point Research

https://research.checkpoint.com/iotroop-botnet-full-investigation/

[4] Shodan 검색 결과

https://www.shodan.io/search?query=GoAhead+5ccc069c403ebaf9f0171e9517f40e41