보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM 검색기능 활용

2017.08.23

4,735

기술지원센터 기술지원팀

SPiDER TM V5.0은 이글루시큐리티 보안관제 경험과 빅테이터 활용역량이 집약된 통합보안관리솔루션으로 최초탐지부터 로그/네트워크 패킷 분석까지 일원화 된 관제환경구성을 통해 관제업무의 기민성과 효율성을 높이는 동시에 인프라 전반에 대한 가시성을 확보합니다.

1. 개 요

SIEM은 고객의 다양한 요구사항을 충족하기 위해 다양한 이기종 데이터를 복합적으로 검색 또는 분석할 수 있는 검색 기능을 제공한다. 이러한 검색기능을 최대한 활용하면 이상징후의 탐지 또는 의심이 되는 접근이력을 조회 할 수가 있다. 그리고 이런 검색을 통해 더 명확한 정책 수립이 가능해 진다.

2. 검색기능을 이용한 공격탐지 방안

▶ 외부접근시도 탐지

검색기능을 활용하면 내부자료가 해외로 유출되는 것을 탐지할 수 있다. 검색기능을 통해 확인하고자 하는 내용은 다음과 같다.

- 내부에서 해외로 나가는 패킷중 목적지port가 well-known 포트이며 전송 패킷이 5MB 이상인 것을 조건으로 검색하여 정보유출시도를 탐지 한다.

▶ SIEM 검색시 적용할 조건

① 방향성 : 내부 -> 외부

② port: well known 포트 ( 0 ~ 1024 )

③ 목적지 : 해외 IP – 한국이 아닌 ( not KR )

④ 전송된 패킷 사이즈 : 5MB 이상

3. 활용사례

기본적인 검색문법은 다음과 같다.

▶ 외부로 나가는 패킷중 목적지 국가가 한국이 아닌 패킷에 대한 조건

NOT d_country:KR AND d_direction:"OUT" |

String 필드 검색시 특정한 값을 검색하기 위한 조건은 아래와 같이 설정할 수 있다.

* 0번 이상 ? 0번 또는 1번 이상 |

● 값이 있으면 검색

origin:*

● “10.” 으로 시작하는 값이 있으면 검색

s_ip:10.*

● 100 이상 200미만의 값을 검색

duration:1??

※ 사설IP 대역중 A클래스대역(10.0.0.0~10.255.255.255)과 C클래스대역(192.168.0.0~192.168.255.255) 제외

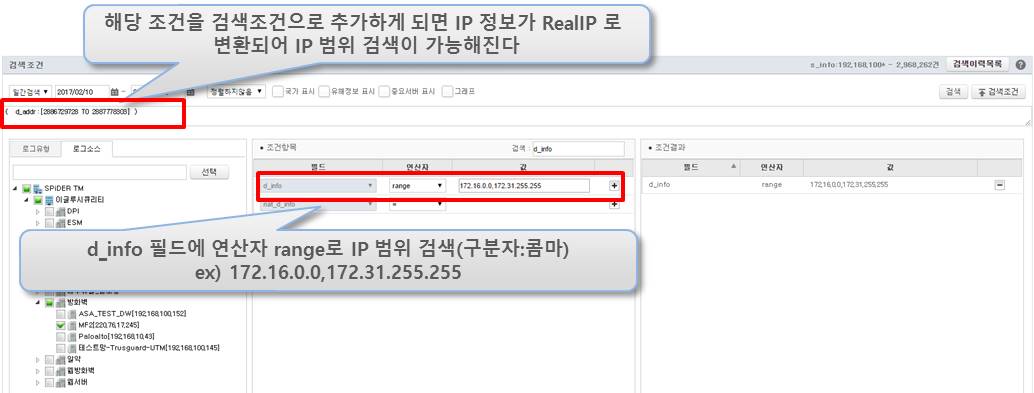

IP 범위를 검색해야 하는 조건은 다음과 같이 설정할 수 있다.

※ B클래스의 사설IP 대역(172.16.0.0~172.31.255.255) 제외

NOT d_addr:[2886729728 TO 2887778303] |

int 필드에서 범위 검색 : <= [0 TO 1024], < {0 TO 1024}

● " A <= B " 조건 >> 필드명:[값 TO 값2]

s_ip:[192.168.1.1 TO 192.168.1.100]

s_ip:[* TO 192.168.100.100]

s_ip:[192.168.100.100 TO *]

● " A < B" 조건 : 필드명:{값 TO 값}

s_port:{0 TO 100}

s_port:{* TO 100}

s_port:{100 TO *}

목적지 포트가 Well-Known포트이고(0~1024) 전송되는 패킷사이즈가 5MB(5210240bytes) 이상인 조건

d_port:[0 TO 1024] AND sent_bytes:[ 5210240 TO * ] |

외부로 나가는 패킷중 목적지 국가가 한국이 아닌 패킷에 대한 조건

NOT d_country:KR AND d_direction:"OUT" |

사설IP 대역중 A클래스대역(10.0.0.0~10.255.255.255)과 C클래스대역(192.168.0.0~192.168.255.255) 제외

NOT (d_info:10.* OR d_info:192.168.*) |

B클래스의 사설IP 대역(172.16.0.0~172.31.255.255) 제외

NOT d_addr:[2886729728 TO 2887778303] |

목적지 포트가 Well-Known포트이고(0~1024) 전송되는 패킷사이즈가 5MB(5210240bytes) 이상인 조건

d_port:[0 TO 1024] AND sent_bytes:[ 5210240 TO * ] |

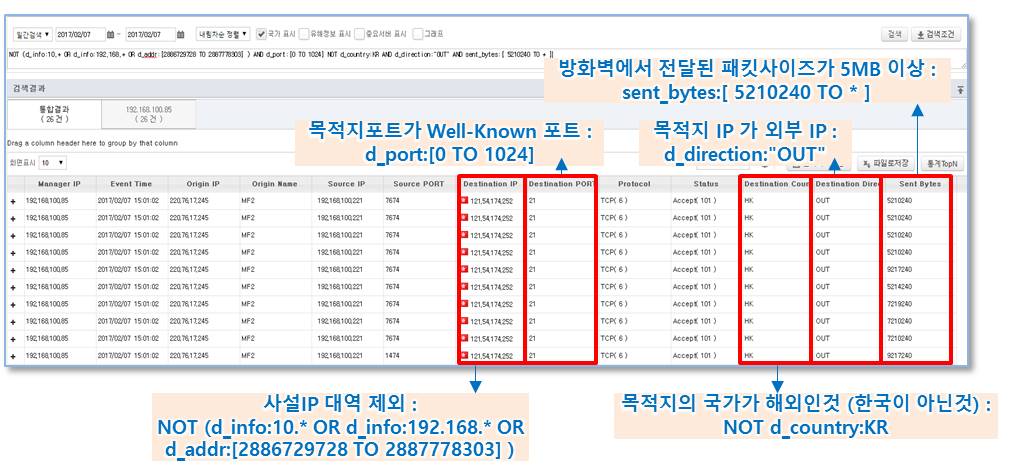

위 조건들을 모두 조합하면 아래와 같은 검색구문을 얻을 수 있다.

NOT (d_info:10.* OR d_info:192.168.* OR d_addr:[2886729728 TO 2887778303] ) AND d_port:[0 TO 1024] NOT d_country:KR AND d_direction:"OUT" AND sent_bytes:[ 5210240 TO * ] |

해당 검색구문으로 검색한 결과는 다음과 같다.

NOT (d_info:10.* OR d_info:192.168.* OR d_addr:[2886729728 TO 2887778303] ) AND d_port:[0 TO 1024] NOT d_country:KR AND d_direction:"OUT" AND sent_bytes:[ 5210240 TO * ] |

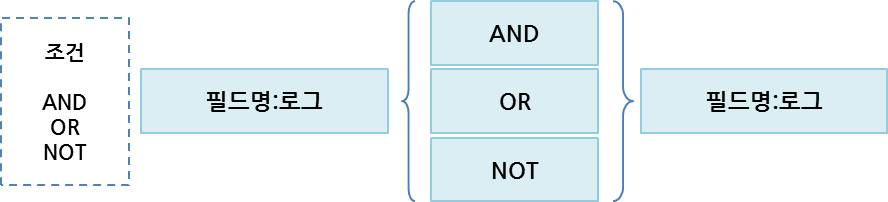

검색에 쓰일 검색구문으로 연산자는 AND, OR, NOT 과 같이 단순하게 구성 할 수 있다.

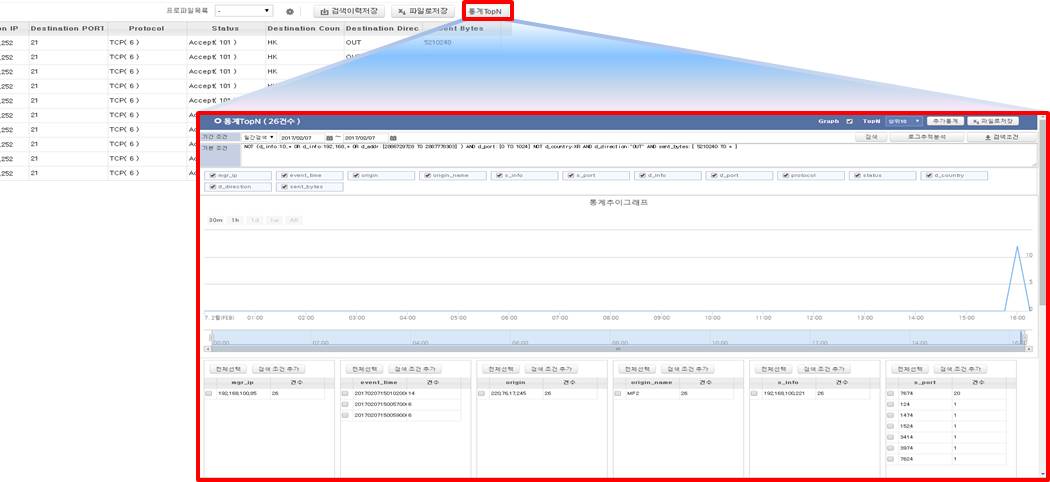

검색한 결과를 바탕으로 통계 TopN을 생성하여 상세한 분석이 가능하다.

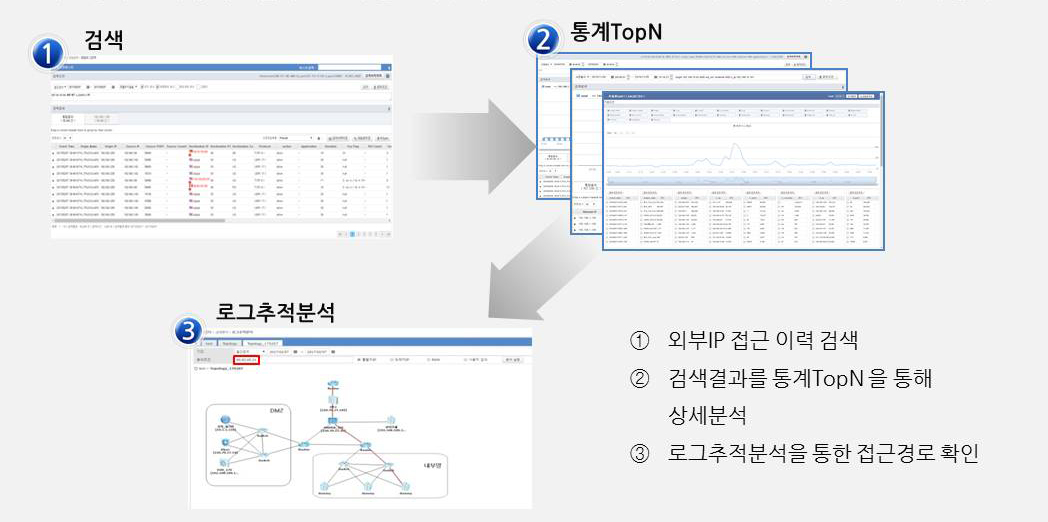

▶ 외부접근시도 탐지

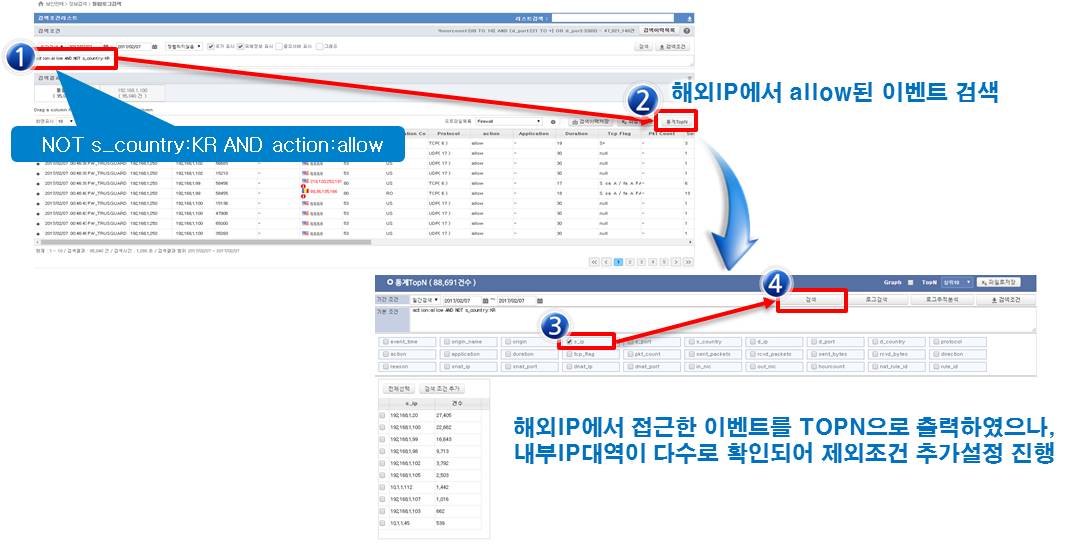

외부에서 접근한 내역을 검색하여 결과로 통계TopN 기능을 이용하여 추가 분석이 가능하다. 이를 통해 좀 더 명확한 결과를 얻어 낼 수가 있다. 검색기능을 통해 확인하고자 하는 내용은 다음과 같다.

해외에서 접근한 이력에 대한 검색을 수행한 뒤 그 결과를 통계TopN 으로 출력할 수 있다.

통계TopN 에서 확인된 내용을 바탕으로 추가적인 분석 수행이 가능하다.

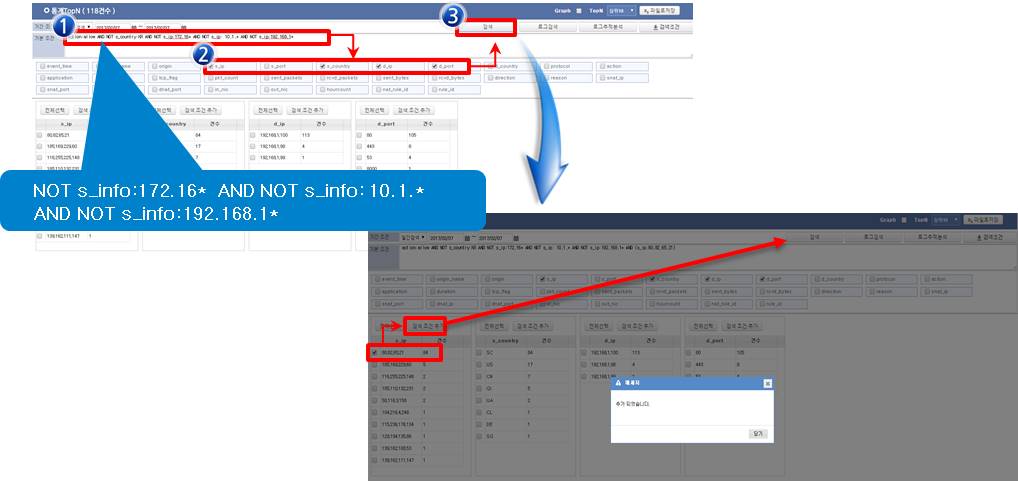

통계TopN 에서 제외해야 할 조건을 추가해가며 의심이 되는 범위를 점점 좁혀 갈 수 있다.

이는 추가적인 조건의 입력으로 좀 더 명확한 결과를 얻기 위함이다.

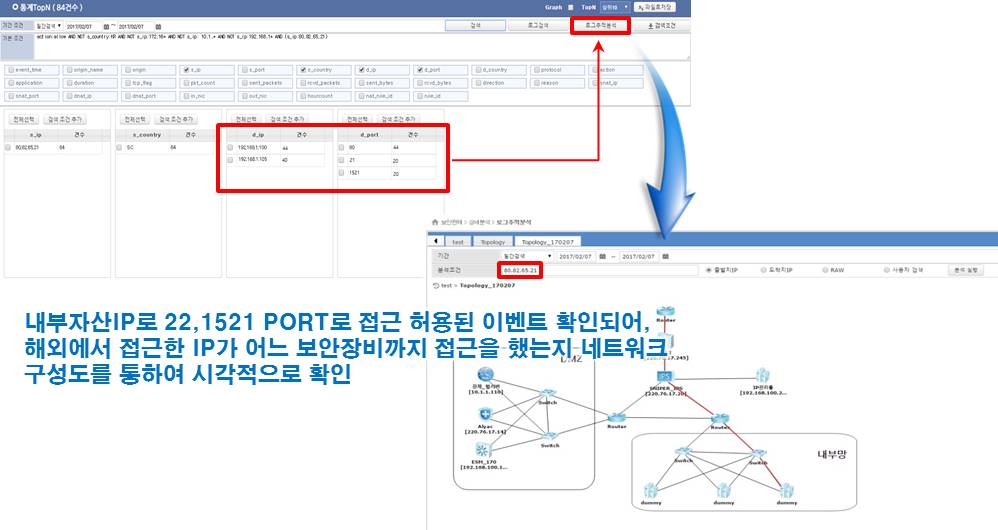

통계TopN 을 통해 얻은 결과는 로그 추적분석을 통해 해당 IP 가 어떤 경로를 통해 접근하였는지 알 수 있다.

그 외에도 어떤 장비까지 접근을 하였는지 시각적으로 확인이 가능해진다.

4. 결론

▶ 과거 데이터 조회를 통한 새로운 정책

이벤트 검색은 단순한 데이터 조회가 아니다. 과거 데이터를 바탕으로 취약점을 확인 할 수 있고 새로운 정책의 백데이터로도 활용이 가능하다.

새로운 공격이 탐지가 되더라도 과거에 접근한 이력을 확인하여 유사한 공격이 재발되는 것을 막을 수가 있다.

하인리히의 법칙에 의하면 1번의 대형사고가 발생하기 전에 29번의 작은 사고가 발생하고, 300번의 사소한 징후가 발생한다고 한다.

새로운 공격은 갑자기 발생하는 것이 아니라 지속적인 접근 끝에 발견된 취약점을 통해 발생한다는 점을 기억해야 한다.

과거 데이터 속에서 문제점을 찾아내고 그에 맞는 정책을 수립한다면 치명적인 보안사고가 발생하는 것을 사전에 예방 할 수 있을 것이다.