보안정보

전문화된 보안 관련 자료, 보안 트렌드를 엿볼 수 있는

차세대 통합보안관리 기업 이글루코퍼레이션 보안정보입니다.

SIEM 5.0 을 활용한 MySQL 취약점(CVE-2015-4870) 탐지 및 대응

2016.07.04

6,795

보안관제사업본부 보안분석팀 김지우

1. 개요

이번 달 SIEM Guide에서는 MySQL 취약점(CVE-2015-4870)을 SIEM 5.0을 통해 탐지 및 대응 할 수 있는 방법에 대해 기술하고자 한다.

2. 탐지 포인트

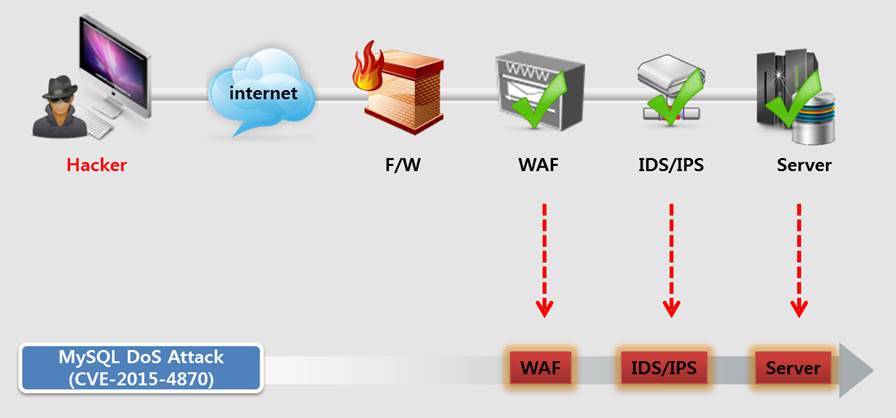

MySQL 취약점(CVE-2015-4870)은 procedure analyse() 에서 서브쿼리를 처리하는 과정 중에 크래쉬 현상이 발생함을 이용해 DoS 공격을 수행할 수 있는 취약점이다. 해당 공격은 사용자 입력값 검증이 취약한 파라미터를 통해 공격을 수행하는 SQL 인젝션을 기반으로 하기 때문에 공격구문만 알고 있으면 보안시스템을 통해 패턴을 등록하여 탐지가 가능하다. 해당 취약점의 탐지 포인트는 WAF, IDS/IPS, Server이며 Server에서는 MySQL 로그를 통해 공격여부를 확인해야 한다는 점을 고려해야 한다.

[그림 1] 보안시스템 별 탐지 가능 여부

1) 보안시스템 별 탐지 패턴

• 기존에 IPS, Web F/W에 등록된 패턴정보로 탐지가 가능하다.

제조사 |

장비명 |

탐지패턴 명 |

모니터랩 |

Web Insight |

SQL Injection(9) |

2) 사용자정의 탐지 패턴(Snort)

alert TCP any any -> any 443,80,8080 ( msg:"MySQL DoS in the Procedure Analyse Function"; uricontent:"procedure|20|analyse"; nocase; pcre:"procedure.+analyse.+select.+from.+select"; reference:cve,CVE-2015-4870; sid:250001; ) |

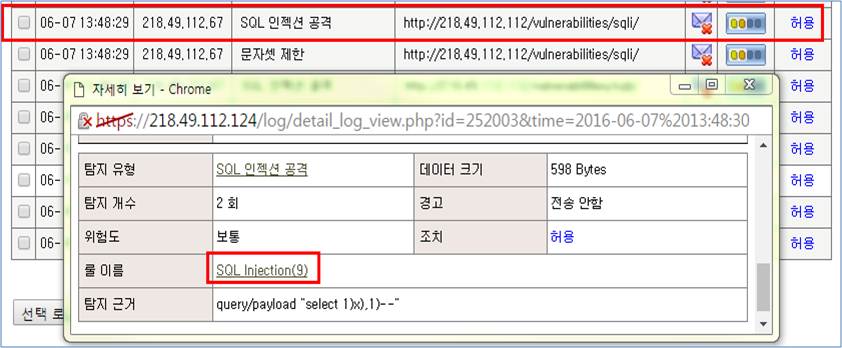

3) 보안시스템(Snort , Web F/W) 탐지 예시

[그림 2] IPS 사용자 정의 시그니쳐(Snort) 설정을 통한 탐지

[그림 3] Web F/W의 기존 정책을 통한 탐지

3. SIEM 설정

1) 오브젝트 생성 및 등록

단일경보 및 상관분석을 설정하기에 앞서 각 보안시스템의 탐지패턴 정보를 오브젝트로 등록한다.

① 설정관리 > 오브젝트 관리 항목 선택

② 기존의 그룹이 없을 경우 “Object”에서 오른쪽 버튼을 클릭 후 “그룹생성” 선택

③ 오브젝트를 등록할 그룹(ex. KCenter_Exploit)을 선택

④ “기본 템플릿“에서 해당 시스템에 맞는 로그 유형 또는 파서 유형을 선택

※ 파서는 각 시스템의 로그형태를 SEIM에서 가공 또는 분석하기 용이하도록 미리 정리해 놓은 걸 말함

[그림 4] SIEM 5.0 오브젝트 설정 - 1

⑤ 필드 중 “Method” 선택

※ 보통 탐지패턴은 Method 필드로 파싱되나 정확하게 설정하려면 각 장비의 로그유형을 확인해야 함

⑥ 연산자 선택

⑦ 값(탐지패턴 명) 입력

⑧ “+” 버튼을 클릭하여 내용 등록

⑨ 추가하려는 필드를 체크

⑩ 오브젝트를 등록할 그룹(ex. KCenter_Exploit)과 오브젝트 이름을 설정 후 “생성/수정” 클릭

[그림 5] SIEM 5.0 오브젝트 설정 - 2

위의 절차를 통해 오브젝트 등록이 정상적으로 이루어지면 아래와 같은 메시지가 발생한다.

[그림 6] 오브젝트 등록 완료

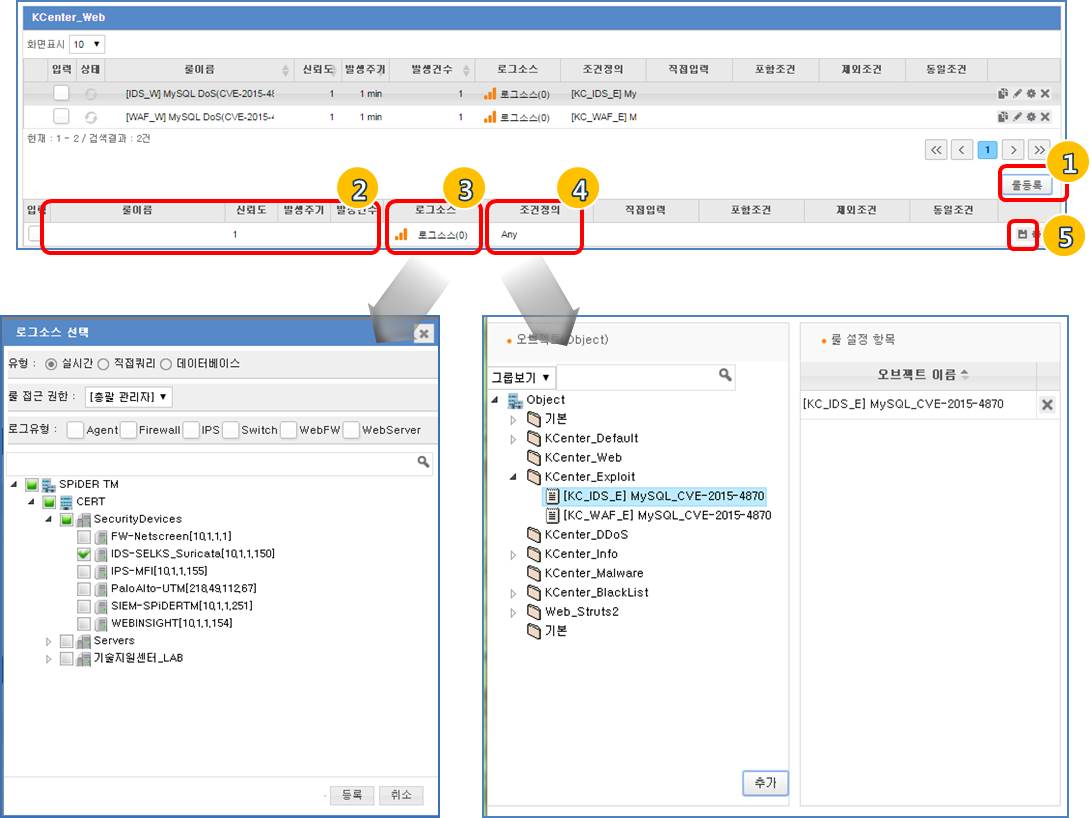

2) 단일경보 생성

단일경보는 그 하나의 경보로 사용하거나 상관분석을 통해 2개 이상의 단일경보를 묶어서 사용할 수 있다.

① 설정관리 > 단일경보관리 > “룰 등록” 버튼을 클릭

② 기본정보(룰 이름, 신뢰도, 발생주기, 발생건수) 입력

③ 해당 룰을 적용할 Agent 선택

④ 조건정의 - 앞에서 각 보안시스템의 탐지패턴을 등록한 오브젝트를 선택 추가

⑤ 저장 버튼 클릭

[그림 7] 단일정책 설정 및 등록

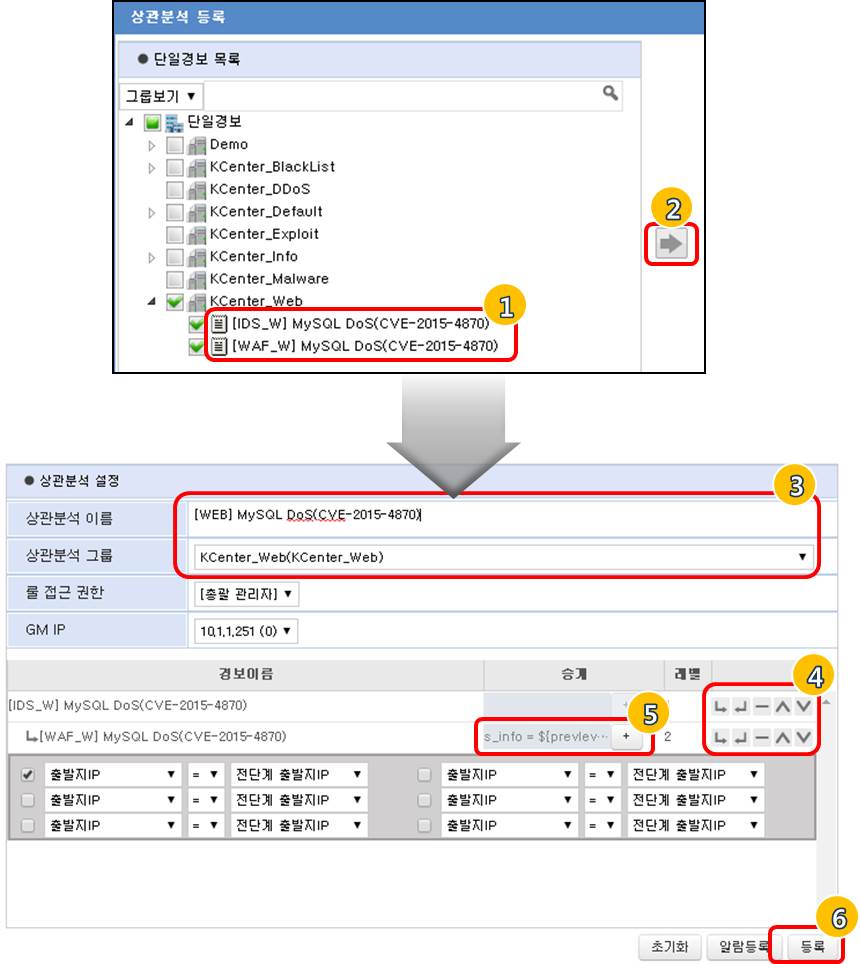

3) 상관분석 생성

상관분석은 2개 이상의 단일경보를 탐지되는 순서로 승계레벨로 설정하여 연관성을 확인할 수 있다.

① 설정관리 > 단일경보관리 > “상관분석등록” 버튼을 클릭하고 등록할 단일경보를 선택

※ 먼저 상관분석을 등록할 그룹을 생성해야 함

② “=>” 버튼을 클릭

③ 상관분석 이름을 설정하고 등록할 그룹을 선택

④ 탐지되는 순서대로 승계 레벨을 설정

※ 테스트 환경에서는 IDS가 소프트웨어 방식으로 동작함으로 WAF 보다 늦게 탐지됨

⑤ 승계할 정보를 입력(아래의 값은 전 단계에서 탐지한 출발지 IP 통일하게 보도록 설정)

⑥ 상관분석 등록

[그림 8] 상관분석 설정 및 등록

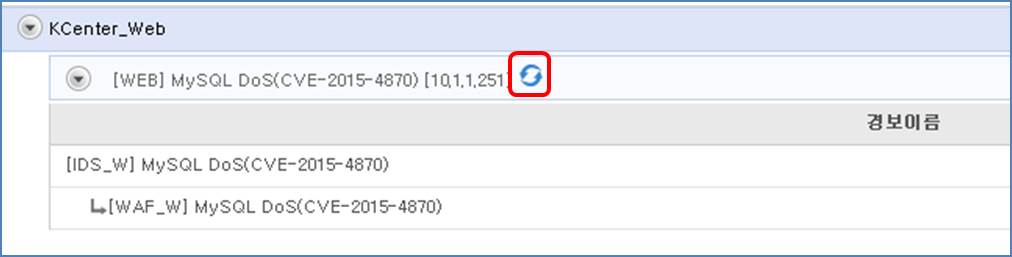

4) 상관분석 정책 활성화

상관분석 정책을 활성화 하기 위해서 아래에 표시된 마크를 클릭한다. (회색 : 비활성화, 파란색 : 활성화)

[그림 9] 상관분석 정책 활성화

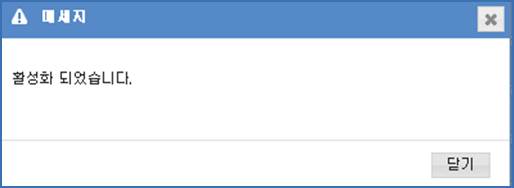

상관분석 정책이 활성화되면 아래와 같은 메시지가 발생한다.

[그림 10] 상관분석 정책 활성화 완료

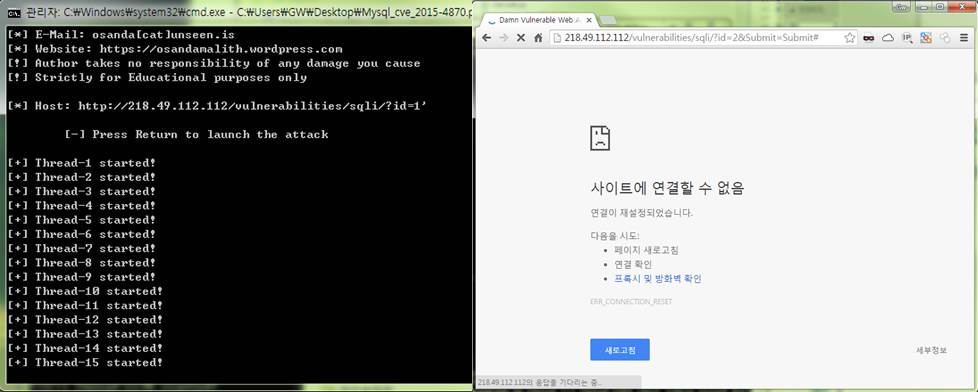

4. 취약점 공격 시도 및 탐지

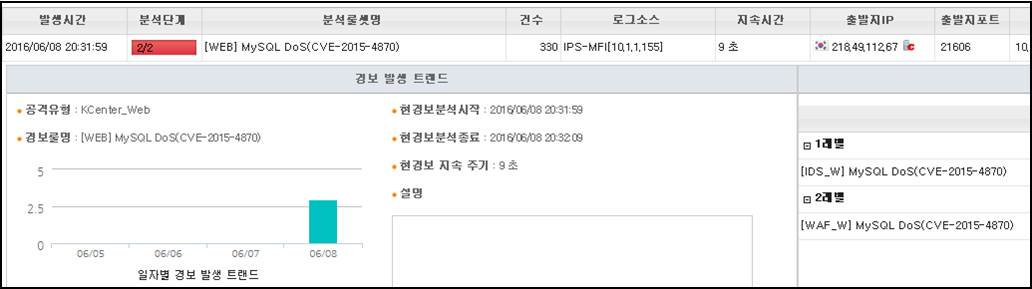

오브젝트 설정, 단일경보 등록, 상관분석 정책설정까지 이루어진 상태에서 취약점 점검도구를 이용해 공격을 시도하였다.

[그림 11] 취약점 점검도구를 이용한 공격시도

그 결과 상관분석에서 2레벨 단계까지 정상적으로 탐지가 가능함을 확인할 수 있다.

[그림 12] 상관분석을 통한 탐지 확인